Che cosa è Jhone? Come rimuovere Jhone Trojan dal vostro PC o Mac?

Che cosa è Jhone? Come rimuovere Jhone Trojan dal vostro PC o Mac?

Il Jhone Trojan è un Trojan pericoloso che si avvale di un'infrastruttura cloud multipla per operare. E 'stato lanciato in una campagna attacco mirato contro obiettivi nei paesi del Medio Oriente. È dotato di funzionalità avanzate di infezione e può causare un sacco di danni agli host colpite. Leggi il nostro articolo per imparare ciò che il Jhone Trojan è in grado di leggere le istruzioni e sulla rimozione in sicurezza infezione attiva.

Sommario minaccia

| Nome | Jhone Trojan |

| Tipo | Trojan Malware |

| breve descrizione | Un banking molto pericoloso Trojan capace di sorpasso controllo delle macchine. |

| Sintomi | Le vittime possono notare i problemi di prestazioni e possono infettarsi con altri malware. |

| Metodo di distribuzione | documenti e file infetti Principalmente |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

Esperienza utente | Iscriviti alla nostra Forum per discutere Jhone Trojan. |

Il Jhone Trojan è un infezione virale pericolosa che è attualmente diffuso in Medio Oriente e di essere diffuse da un gruppo di hacker sconosciuto. Non sappiamo dettagli su di loro tuttavia si presume che sono esperti di aver creato il codice pericoloso da zero o sulla base di uno dei più famosi “basi” che possono essere acquisiti dai mercati sotterranei. Gli attacchi sono classificati come mirato - attueranno un controllo layout di tastiera e utilizzeranno consultazione di rete al fine di lista nera i servizi cloud che il check per abuso.

Il Jhone Trojan è attualmente impostato contro le vittime si trovano nei seguenti paesi: Egitto, Iraq, Libia, Algeria, Marocco, Oman, Tunisia, Siria, yemen, Emirati Arabi Uniti, Kuwait, Bahrain e Libano. L'inizio della campagna di attacco è stata fatta risalire a Novembre 2019.

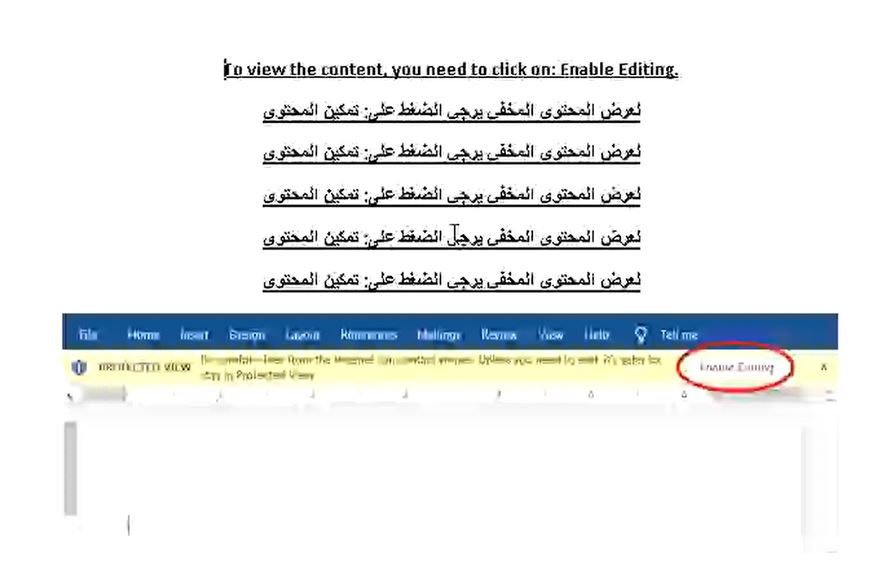

Il tecnica consegna principale utilizzato al momento dal gruppo hacking è un file di documenti pericolosi - esempi popolari includono fogli di calcolo, file di testo, database e presentazioni. Essi comprendono le macro dannosi che ne faranno richiesta l'esecuzione del built-in codice da parte degli utenti - il prompt chiederà per questo da fare, affermando che questo è necessario per accedere ai contenuti.

L'invio dei documenti dipenderà l'uso di intelligente campagne di phishing - un esempio di file sarà chiamato Urgent.docx e può includere contenuti in inglese o in arabo. I file sono ospitati su Google Drive in modo da evitare lista nera - il caricamento di tali dati a questa nube non fa salire il sospetto che possano essere in realtà il malware.

infezioni Jhone Trojan sono causate principalmente da documenti di Microsoft Office tuttavia ci sono diversi tipi che vengono utilizzati per fornire la minaccia. I primi che che sono state diffuse nelle prime campagne effettuate il Urgent.docx nomi e sono stati scritti in inglese e in arabo. Essi richiedono l'abilitazione della built-in macro Per visualizzare il contenuto all'interno di un messaggio. Tuttavia, come questa copie altri ransomware gli hacker dietro il Jhone Trojan preparato un altro insieme di documenti - fb.docx quali nomi utente presumibilmente contengono dirottati Facebook e password. Un'altra tattica usata dagli hacker è quello di impersonare un'organizzazione e inviare falsi Emirati Arabi Uniti i documenti di marca come importanti notifiche aziendali.

L'attuale Jhone Trojan è scritto in Python che consente agli hacker di modificare facilmente il suo nucleo a piacimento sia modificando il codice principale, oltre a permettere componenti esterni da eseguire.

Infezioni con questo malware inizieranno seguendo una sequenza integrato di comandi di malware. Una delle prime azioni che vengono avviati sarà quello di raccolta dati sensibili dal computer. Questo include una relazione dettagliata sui componenti hardware installati inclusi i dischi fissi installati (ed i loro numeri di serie), dettagli sul sistema operativo in uso ed ecc. I dati dirottati verranno quindi inoltrati utilizzando un modulo Trojan - sarà stabilire una connessione sicura a un server speciale di hacker-controllata e permettere ai criminali di ricevere le informazioni. I comandi vengono controllati mediante un profilo Twitter speciale che è utilizzata per trasmettere i comandi. Durante la fase di raccolta dati sarà creato un ID univoco per ogni computer interessato, questo numero sarà trasmessa ai criminali pure .

Una parte distinta del contagio Jhone Trojan è il furto di dati meccanismo che viene utilizzato per dirottare i dati sensibili e file dai computer. Invece di utilizzare la connessione di rete utilizzata durante la raccolta di informazioni gli hacker hanno applicato un diverso meccanismo - il caricamento dei dati ai fornitori di servizi cloud hosting - ImgBB, Google Drive e forme. Questo viene fatto seguendo uno schema - le immagini vengono caricati ImgBB, binari ai comandi reali Drive e vengono eseguiti dai dati Forms.

Al momento alcuni dei profili Twitter utilizzati dagli hacker per comandare la Jhone Trojan sono bloccate. Prevediamo che il codice sarà presto aggiornato con nuove istruzioni che riattivare la campagna attacco.

Come rimuovere Trojan Jhone

Al fine di rimuovere completamente Jhone dal sistema del computer, si consiglia di seguire le istruzioni di rimozione sotto questo articolo. Se le prime due fasi di rimozione manuale non sembrano al lavoro e si vede ancora Jhone o programmi, ad essa collegate, suggeriamo che la maggior parte esperti di sicurezza consigliano - per scaricare ed eseguire una scansione del vostro comptuer con un programma anti-malware affidabile. Scaricando questo software non solo di risparmiare tempo, ma rimuoverà tutti i file Jhone e programmi ad esso correlati e protegge il computer contro tali applicazioni intrusive e malware in futuro.

Preparazione prima di rimuovere Trojan Jhone.

Prima di avviare il processo di rimozione effettiva, si consiglia di effettuare le seguenti operazioni di preparazione.

- Assicurarsi di avere le istruzioni sempre aperta e di fronte ai vostri occhi.

- Fare un backup di tutti i file, anche se potrebbero essere danneggiati. È necessario eseguire il backup dei dati con una soluzione di backup su cloud e assicurare i vostri file contro qualsiasi tipo di perdita, anche dalle più gravi minacce.

- Siate pazienti in quanto ciò potrebbe richiedere un po '.

- Cerca malware

- Correggi i registri

- Rimuovere i file dei virus

Passo 1: Scansione per Jhone Trojan con SpyHunter Anti-Malware Strumento

Passo 2: Pulire eventuali registri, creato da Jhone Trojan sul computer.

I registri di solito mirati di macchine Windows sono i seguenti:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

È possibile accedere aprendo l'editor del registro di Windows e l'eliminazione di tutti i valori, creato da Jhone Trojan lì. Questo può accadere seguendo la procedura sotto:

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.

Mancia: Per trovare un valore virus creato, è possibile fare clic destro su di esso e fare clic su "Modificare" per vedere quale file è impostato per funzionare. Se questa è la posizione file del virus, rimuovere il valore.Passo 3: Find virus files created by Jhone Trojan on your PC.

1.Per Windows 8, 8.1 e 10.

Per i sistemi operativi Windows più recenti

1: Sulla vostra stampa della tastiera + R e scrivi explorer.exe nel Correre casella di testo e quindi fare clic sul Ok pulsante.

2: Clicca su PC dalla barra di accesso rapido. Questo è di solito una icona con un monitor e il suo nome è o "Il mio computer", "Il mio PC" o "Questo PC" o quello che hanno chiamato.

3: Passa alla casella di ricerca in alto a destra sullo schermo del tuo PC e digita "FileExtension:" e dopo di che digitare l'estensione del file. Se siete alla ricerca di eseguibili dannosi, Un esempio può essere "FileExtension:exe". Dopo aver fatto che, lasciare uno spazio e digitare il nome del file si ritiene che il malware si è creato. Ecco come si può essere visualizzato se è stato trovato il file:

NB. Consigliamo di attendere che la barra verde di caricamento nel box di navigazione si riempia nel caso il PC stia cercando il file e non lo abbia ancora trovato.

2.Per Windows XP, Vista, e 7.

Per i sistemi operativi Windows meno recenti

Nei vecchi sistemi operativi Windows l'approccio convenzionale dovrebbe essere quello efficace:

1: Clicca sul Menu iniziale icona (di solito sulla vostra in basso a sinistra) e quindi scegliere il Ricerca preferenza.

2: Una volta visualizzata la finestra di ricerca, scegliere Altre opzioni avanzate da l'assistente di ricerca. Un altro modo è cliccando su Tutti i file e le cartelle.

3: Dopo di che tipo il nome del file che si sta cercando e fare clic sul pulsante di ricerca. Questo potrebbe richiedere un certo tempo dopo il quale verranno visualizzati i risultati. Se avete trovato il file dannoso, è possibile copiare o aprire la sua posizione da pulsante destro del mouse su di essa.

Ora si dovrebbe essere in grado di scoprire qualsiasi file in Windows, purché sia sul disco rigido e non è nascosto via software speciale.

Jhone Trojan FAQ

What Does Jhone Trojan Trojan Do?

The Jhone Trojan Trojan è un programma informatico dannoso progettato per disturbare, danno, o ottenere un accesso non autorizzato ad un sistema informatico. Può essere utilizzato per rubare dati sensibili, ottenere il controllo di un sistema, o avviare altre attività dannose.

I trojan possono rubare le password?

Sì, Trojan, like Jhone Trojan, può rubare le password. Questi programmi dannosi sono progettati per ottenere l'accesso al computer di un utente, spiare le vittime e rubare informazioni sensibili come dati bancari e password.

Can Jhone Trojan Trojan Hide Itself?

Sì, può. Un Trojan può utilizzare varie tecniche per mascherarsi, compresi i rootkit, crittografia, e offuscazione, per nascondersi dagli scanner di sicurezza ed eludere il rilevamento.

È possibile rimuovere un Trojan tramite il ripristino delle impostazioni di fabbrica?

Sì, un Trojan può essere rimosso ripristinando le impostazioni di fabbrica del dispositivo. Questo perché ripristinerà il dispositivo al suo stato originale, eliminando qualsiasi software dannoso che potrebbe essere stato installato. Tieni presente che esistono trojan più sofisticati che lasciano backdoor e infettano nuovamente anche dopo un ripristino delle impostazioni di fabbrica.

Can Jhone Trojan Trojan Infect WiFi?

Sì, è possibile che un trojan infetti le reti WiFi. Quando un utente si connette alla rete infetta, il Trojan può diffondersi ad altri dispositivi connessi e può accedere a informazioni sensibili sulla rete.

I trojan possono essere eliminati?

Sì, I trojan possono essere eliminati. Ciò viene in genere eseguito eseguendo un potente programma antivirus o antimalware progettato per rilevare e rimuovere file dannosi. In alcuni casi, potrebbe anche essere necessaria la cancellazione manuale del Trojan.

I trojan possono rubare i file?

Sì, I trojan possono rubare file se sono installati su un computer. Questo viene fatto consentendo al autore di malware o utente per ottenere l'accesso al computer e quindi rubare i file memorizzati su di esso.

Quale anti-malware può rimuovere i trojan?

Programmi anti-malware come SpyHunter sono in grado di scansionare e rimuovere i trojan dal tuo computer. È importante mantenere aggiornato il tuo anti-malware e scansionare regolarmente il tuo sistema alla ricerca di software dannoso.

I trojan possono infettare USB?

Sì, I trojan possono infettare USB dispositivi. Trojan USB in genere si diffondono tramite file dannosi scaricati da Internet o condivisi tramite e-mail, consentendo all'hacker di accedere ai dati riservati di un utente.

About the Jhone Trojan Research

I contenuti che pubblichiamo su SensorsTechForum.com, this Jhone Trojan how-to removal guide included, è il risultato di ricerche approfondite, il duro lavoro e la dedizione del nostro team per aiutarti a rimuovere il problema specifico del trojan.

How did we conduct the research on Jhone Trojan?

Si prega di notare che la nostra ricerca si basa su un'indagine indipendente. Siamo in contatto con ricercatori di sicurezza indipendenti, grazie al quale riceviamo aggiornamenti quotidiani sulle ultime definizioni di malware, compresi i vari tipi di trojan (porta sul retro, downloader, Infostealer, riscatto, eccetera)

Inoltre, the research behind the Jhone Trojan threat is backed with VirusTotal.

Per comprendere meglio la minaccia rappresentata dai trojan, si prega di fare riferimento ai seguenti articoli che forniscono dettagli informati.