Abbiamo appena ricevuto notizia che un team di ricercatori ha scoperto una nuova variante del bug CPU Spectre conosciuta come la vulnerabilità CPU SplitSpectre. Esso consente agli utenti malintenzionati di dirottare i dati sensibili VI lo stesso approccio di esecuzione speculativa come gli insetti Spectre.

La vulnerabilità SplitSpectre è una variante del Bug Spectre

Un team di ricercatori della Northeastern University e ricercatori di IBM hanno scoperto una nuova variante di un bug esecuzione speculativa, il primo dei quali è stato Spettro. Il problema è stato trovato per essere entro il modo CPU sono progettate. Come con la precedente Spettro varianti l'esecuzione dei processi è un processo di ottimizzazione che è progettato per eseguire le applicazioni più velocemente. Questo caso particolare è stato trovato per essere distinti dagli Spettro quanto opera utilizzando un diverso scenario di attacco.

SplitSpectre è segnalato per essere molto più facile da eseguire rispetto agli attacchi Spectre. Si richiede una certa “dispositivo” (codice vittima) da eseguire sulla macchina di destinazione. Tre componenti sono necessari per effettuare le intrusioni: un ramo condizionale su una variabile, un primo accesso matrice di token utilizzando questa variabile e un secondo accesso matrice che utilizza il risultato della prima matrice di accesso. Ciò significa che codice dannoso sul computer di destinazione può innescare l'exploit. Nella dimostrazione l'attacco SplitSpectre utilizzato un ambiente browser come con un codice JavaScript non attendibile. Questo ha permesso agli hacker di estrarre con successo le informazioni sensibili. Ciò consente anche di campi di input in finestre del browser. Ciò significa che i seguenti scenari di attacco sono i seguenti:

- Manipolazione campo - Mentre gli utenti stanno entrando nei dati sotto forma le informazioni possono interattivamente essere cambiata senza notarli.

- Sensibile furto di dati - Questo comportamento esecuzione speculativa può essere utilizzata per dirottare con successo le informazioni sensibili come le informazioni di login.

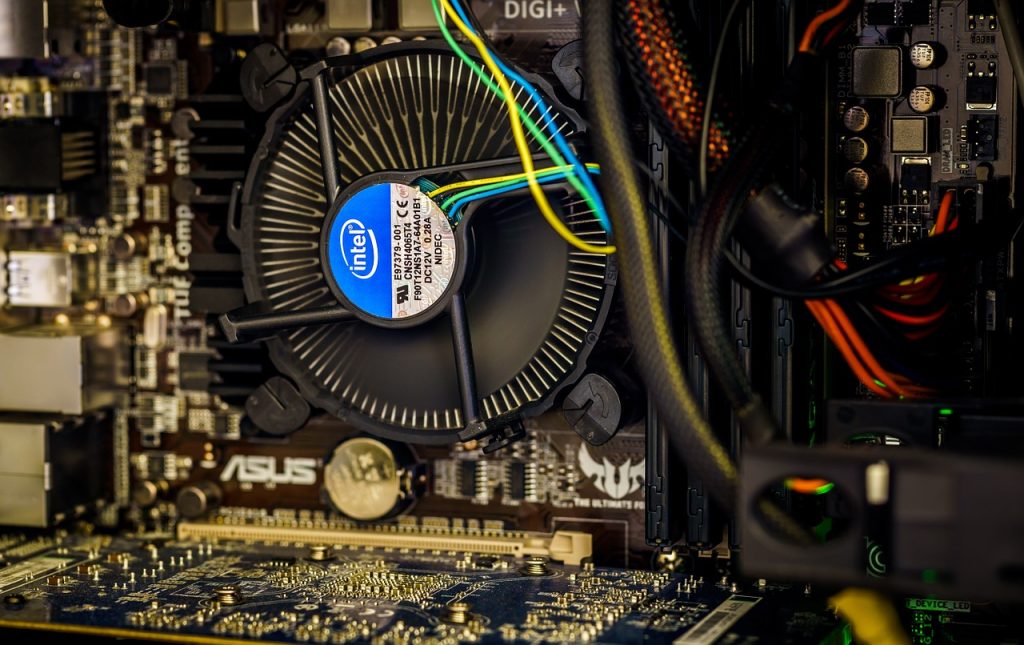

Al momento è stato confermato che esso si rivolge processori Intel Haswell e Skylake, insieme con i modelli AMD Ryzen. Le manifestazioni sono state fatte utilizzando SpiderMonkey 52.7.4 che è il motore JavaScript di Firefox. il cappello di pericoloso è che le intrusioni si basano su un difetto di progettazione hardware e non possono essere neutralizzate da un servizio di applicazioni o software. L'unico modo per proteggere le macchine è quello di applicare le patch necessarie. I ricercatori notano che la mitigazione esistente per la vulnerabilità principale Spectre. Per ulteriori informazioni sul problema della rapporto è stato pubblicato on-line.