Un nuovo quadro APT altamente sofisticato utilizzato per scopi di spionaggio è stato recentemente scoperto da ricercatori di sicurezza. Il quadro dannoso è stato in funzione per almeno 5 anni, ma è la prima volta che è stato rilevato. Il quadro è stato soprannominato TajMahal.

"Nell'autunno del 2018, abbiamo rilevato un attacco ad un'organizzazione diplomatica appartenente ad un paese dell'Asia centrale. Non ci sarebbe storia qui (i diplomatici ei loro sistemi informativi attirano l'interesse di diverse forze politiche di tanto in tanto) se non fosse per lo strumento impiegato: una nuova piattaforma APT con il nome di TajMahal,”Ha detto i ricercatori di Kaspersky Lab che hanno scoperto l'APT.

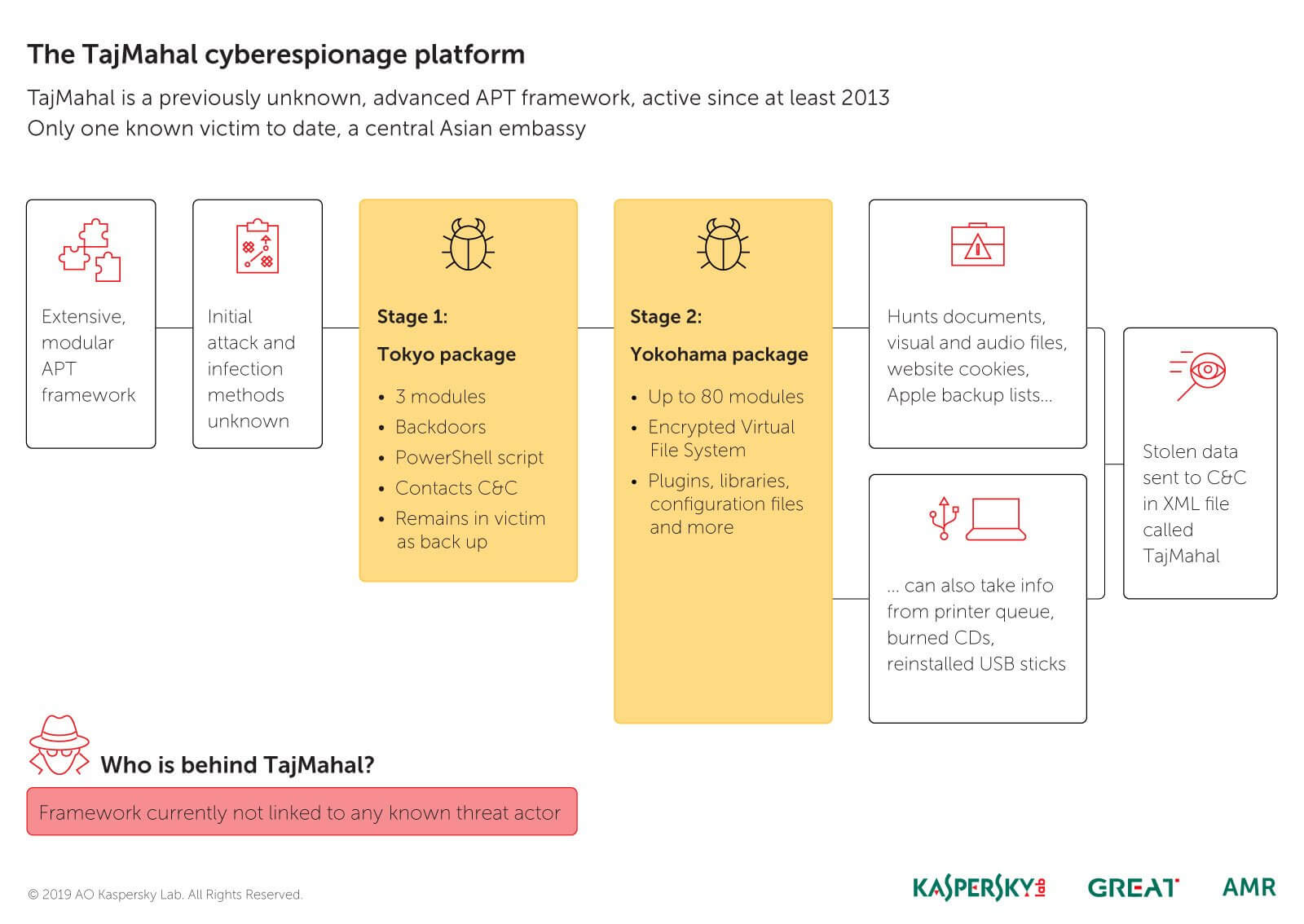

TajMahal quadro APT: Panoramica tecnica

Poco detto, TajMahal è un sofisticato, spyware quadro high-tech che dispone di un vasto numero di plugin (80 I moduli maligni sono stati trovati finora), consentendo per tutti i tipi di scenari di attacco utilizzando vari strumenti, Kaspersky ha detto. Sembra che TajMahal è stato in funzione per gli ultimi cinque anni. Cosa c'è di molto intrigante e fastidioso allo stesso tempo è che una sola vittima è stata confermata ad oggi.

TajMahal piattaforma APT contiene due fasi principali doppiati Tokyo e Yokohama, che sono stati rilevati in tutti i computer infetti che i ricercatori hanno analizzato. Tokyo sembra svolgere il ruolo di backdoor principale che fornisce il malware secondo stadio.

Si noti che Tokyo rimane nel sistema, anche dopo inizia la seconda fase, in quanto è più probabile necessaria per operare come un ulteriore canale di comunicazione. Per quanto riguarda Yokohama, è "l'arma payload della seconda fase”Che è stato progettato per creare un file system virtuale completo di plug-in, librerie di terze parti, e file di configurazione. È in grado di seguito

– rubare i cookie;

– Intercettare i documenti dalla coda di stampa;

– Raccogliere dati sulla vittima (tra cui un elenco di copie di backup del proprio dispositivo iOS);

– Registrazione e prendere screenshot di chiamate VoIP;

– Rubare immagini disco ottici realizzati dalla vittima;

– i file di indicizzazione, compresi quelli su unità esterne, e potenzialmente rubare file specifici quando l'unità viene rilevato nuovamente.

Ecco come i ricercatori descrivono il funzionamento del TajMahal:

La complessità tecnica di TajMahal rende molto relativa scoperta, i ricercatori hanno evidenziato in il loro rapporto.