Articolo individua:

-

*Quali sono i tipi di cavalli di Troia?

*Che è messa in pericolo da Trojan?

*Quali sono gli attacchi di Trojan più importanti negli ultimi anni?

*Come di alto profilo, attacchi raccolta-di-malware accadere?

Che cosa è un cavallo di Troia e come funziona?

Cavalli di Troia sono introduttivo e furtivo, e sono spesso impiegati per sfruttare le vulnerabilità di rete e raccogliere informazioni sensibili. Trojan possono agire come ladri di intelligence e di prendere parte a sofisticate piattaforme di cyber-spionaggio. Quando si parla di raccolta-di-malware tipo di attacchi, Trojan collaborano con worm, virus, e kit di exploit. Essa dipende unicamente lo scopo della exploit e l'obiettivo finale.

Malware attacca spesso organizzazioni private e imprese pubbliche, ma così si fa con utenti ordinari,. Se una società grande e ricco è stato preso di mira da criminali informatici, un Trojan backdoor può essere lasciato cadere sul sistema tramite un kit di exploit, e un rootkit può essere utilizzato per nascondere lo sfruttamento.

Se i computer casuali vengono attaccati, Dropper Trojan e downloader Trojan possono essere impiegati insieme al software ad-supported e programmi potenzialmente indesiderati, e altri pezzi dannosi. Tuttavia, Attacchi Trojan-Ransom sono molto popolari tra gli utenti, nonché. Infatti, Il ransomware è molto probabilmente il malware più ricorrente 2015.

Quando si pensa a questo proposito, in informatica, Cavalli di Troia sono il vero affare. Sono come mutaforma, desiderosi di soddisfare la fame di exploit.

Così, quanti cavalli di Troia sono là fuori?

Abbiamo elencato i tipi di Troia più comuni e gli attacchi prendono parte a. Diamo un'occhiata.

Backdoor / RAT (Trojan di accesso remoto)

Come il suo nome dà via, un Trojan backdoor, o un RAT, è usato per dare l'accesso remoto al PC / rete infetto. Grazie alla backdoor, cybercriminali arrivare a decidere quando avviare l'exploit, e quali attività maligno avrà luogo in attacco. Backdoor possono essere utilizzati per inviare e ricevere dati, operazioni di lancio, visualizzare le informazioni o riavviare il PC. Worst Case Scenario con questo particolare tipo Trojan è se il PC diventa un partecipante silenzioso in una rete botnet o zombie.

Attacchi RAT solito sono iniziati da schemi di social engineering e phishing. La maggior parte sono nascosti nei binari pesantemente confezionati che vengono scartati sui sistemi mirati nelle fasi successive del payload maligno.

Esempi di backdoor:

Gesta

Gesta, o sfruttare kit, sono progettati per individuare una vulnerabilità di rete e trarne vantaggio. C'era un tempo, in 2012, quando il famigerato BlackHole exploit kit russo è stato soprannominato il minacce online più diffusa. E 'stato progettato per le vulnerabilità dei browser e plug-in diffusi bersaglio.

Altri exploit di rilievo:

Angler Kit Explot, Exploit:HTML / Axpergle.N

Rootkit

Secondo Wikipedia, il primo rootkit dannoso è stato 'progettato’ per il sistema operativo Windows NT. E 'stato creato in 1999 ed è stato un Trojan chiamato NTRootkit. Per definizione, un rootkit viene impiegato quando alcuni oggetti e le attività devono essere nascosto. I rootkit sono spesso usati in attacchi di hacker sulle società. A causa della loro capacità di prevenire il malware di essere individuato, rootkit si svolgono in sofisticato, attacchi malware multi-livello.

Esempi di rootkit di codice dannoso:

Ransomware Trojan

Ransoms Trojan sono in grado di modificare i dati sul PC che si sono infiltrati. Di conseguenza, macchina compromessa non funziona come dovrebbe, o singoli file potrebbero non essere accessibili più. Come tipico in attacchi ransomware, accesso ai dati cifrati è possibile solo dopo un riscatto viene pagato in bitcoin o altra forma di valuta on-line. Ransomware è soprannominato il denaro-furto di attacco più diffuso di 2014 e 2015.

Ultimi Ransom Trojan:

Trojan bancari

Conosciuto anche come Trojan Banker, questo tipo di malware si rivolgerà le informazioni bancarie e denaro.

La caduta di Troia Banchieri sul sistema è uno dei modi efficaci per rendere soldi facili in linea 2015. Abbiamo osservato una vasta emergere di Trojan bancari tra gli utenti comuni. Se sei un acquirente on-line intensiva, proteggere il vostro sistema e il browser dovrebbe essere una priorità.

Trojan bancari per tenere lontano da:

Trojan-DDoS e DoS

Attacchi denial-of-service, non si possono verificare ogni giorno, ma una volta che fanno, le conseguenze non sono abbastanza. Poco descritta, un attacco DoS è il tentativo di influenzare un singolo computer o fare una rete di computer disponibile per i suoi utenti. Le "smentite" possono essere temporanei o indeterminato. Potrebbero anche sospendere i servizi di un host collegato ad Internet. Un denial-of-service distribuiti (DDoS) è quando l'attacco utilizza più fonti di indirizzi IP unici.

Non è una sorpresa che questi attacchi spesso bersaglio siti web e servizi ospitati su server web di primo livello, come ad esempio le banche. Tuttavia, Ci sono casi di attacchi DoS hanno lanciato sulla base di ragioni attivismo e politiche, o anche la vendetta.

Trojan downloader

Sono abbastanza comuni tra gli utenti comuni. Gli hacker li usano per scaricare e installare le versioni più recenti di malware sul PC. Se il sistema è compromesso da un Trojan Downloader, si può finire inondata di adware e PUP. Downloader non può essere sofisticato come altri tipi di Trojan, ma causano abbastanza problemi per farvi ansioso.

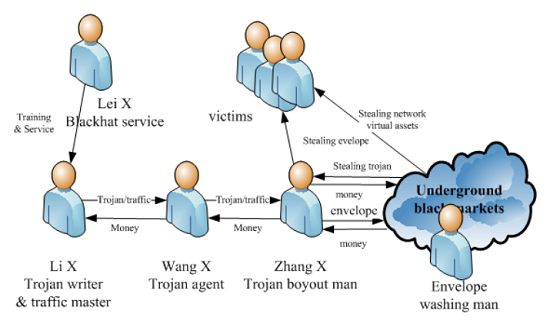

Descrizione dell'immagine: Cinese cavalli di Troia ImageSource: TrendMicro

Un Trojan Downloader che è stata recentemente rilevata è Trojan Downloader:AutoIt / Fadef

Dropper Trojan

Contagocce sembrano essere un po 'più raffinato rispetto Downloaders. Primo, essi vengono distribuiti per installare altri trojan e virus. Anche, possono impedire il rilevamento del malware sul sistema. Inoltre, non tutte le soluzioni AV saranno in grado di eseguire la scansione di tutti i componenti di un Dropper Trojan. Se si individua un tale Trojan, assicurarsi di aver installato più malware.

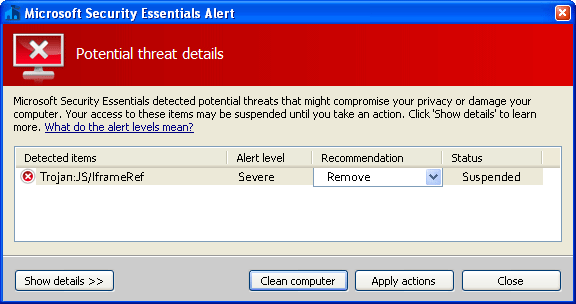

Trojan FakeAV

Trojan-FakeAV può essere rilevato dal programma AV. Diverse soluzioni AV hanno nomi di rilevazione diversi per questi cavalli di Troia. FakeAV Troiani simulare l'attività di un programma anti-malware e si estorcere denaro da voi. Suona familiare? Finto software di sicurezza è stato intorno per un bel po 'di tempo. Sarà generare avvisi di sistema falsi sui virus, ma non deve essere attendibile. Se si rileva tale presenza nel vostro sistema, assicurarsi di rimuovere via software AV professionale.

IM Trojan

Tali programmi maligni mireranno a le credenziali di accesso e le password per i programmi di Instant Message come Skype, AOL IM, ICQ, e MSN. Una volta ottenuta, cyber criminali possono avviare campagne spam link intrusivi e provare a rilasciare malware sul tuoi contatti.

GameThief Trojan

Questo particolare Trojan obiettivi di rilevazione giocatori attivi e tentativi di ottenere le credenziali dell'utente. Trojan-GameThief non può essere una minaccia comune, ma un incubo per il giocatore.

Sms Trojan (minaccia mobili)

Un Trojan-SMS costerà colpito da un sacco di soldi - è stato progettato per inviare messaggi tecnologia dal dispositivo mobile compromessa a numeri di telefono a tariffa maggiorata. Solo un altro modo malizioso per rubare i soldi nel 21 ° secolo, non è vero?

Spy Trojan

Un rilevamento Trojan-Spy dovrebbe servire a informare che si sta attualmente essere spiati. Spionaggio il malware utilizza spesso tecniche di keylogging di catturare le password della vittima e colpi di tastiera. Si può anche prendere screenshot e entrare in possesso di applicazioni in esecuzione del PC.

Mailfinding Trojan

Rilevamento AV ATrojan-Mailfinder significa che un Trojan sta raccogliendo attivamente indirizzi e-mail dal PC. Una volta che si ottengono gli indirizzi email, essi possono essere utilizzati in campagne e-mail di spam.

Alcuni dei cavalli di Troia che abbiamo elencato possono essere combinati in un unico attacco. Per esempio, un Dropper Trojan può cadere alcuni Trojan diversi sul sistema, a seconda delle informazioni cybercriminali sono dopo. Quando si parla di sofisticati attacchi di hacker sulle società, come quelli presentati in Mr. La prima stagione di Robot, le cose si fanno un po 'più complicato ...

Top attacchi Trojan negli ultimi anni

I criminali informatici spesso utilizzano Trojan di rubare i soldi da parte degli utenti comuni e imprenditori. Così, RAT, o attacchi Trojan di accesso remoto, sono tra i maggior parte degli attacchi che si verificano a ri- 2015. Secondo una ricerca di sicurezza, almeno 21.5 milioni di americani avevano i loro numeri di previdenza sociale e altri dettagli sensibili rubati in una seconda infrazione a sfondo database di controllo di OPM. L'attacco è di tale portata che OPM direttore ha dato nella sua lettera di dimissioni. Ciò che sembra essere dietro l'attacco maligno è il Sakula RAT.

Sakula Malware Famiglia e RAT

Sakula, noto anche come Sakurel e VIPER, è un noto famiglia di malware. Anche se il pezzo malware è stato scritto a novembre 2012, è stato recentemente ripreso e ha preso parte a attacchi di hacker a 2015.

Sakula è progettato per consentire un avversario per eseguire comandi e scaricare ed eseguire componenti aggiuntivi. Esso utilizza HTTP GET e POST comunicazione di comando e controllo. La comunicazione di rete è sconcertato con una specifica, XOR codifica a singolo byte.

I ricercatori della CTU hanno osservato una copia di Sakula mentre veniva consegnata in un compromesso web strategico (SWC) che sfruttava una singola vulnerabilità – CVE-2014-0322. Quest'ultima era una vulnerabilità zero-day in Internet Explorer. Durante questo attacco specifico, un sottoinsieme di varianti Sakula digitalmente sono stati firmati e come tale, potrebbe aggirare i controlli di sicurezza.

Agent.BTZ / Comrat a.k.a. Uroburos - il re di RATS

Agent.BTZ si crede di essere tra i ratti più feroci con funzionalità senza fine il mondo online ha visto. Secondo molti ricercatori di sicurezza indipendenti, RAT è sviluppato dal governo russo di indirizzare reti europee ICS. Agent.BTZ si sta diffondendo tramite phishing. E 'noto per utilizzare meccanismo di crittografia avanzata per proteggersi da essere analizzati. Una volta lasciato cadere sul sistema, darà diritti amministrativi completi e invierà i dati sensibili estratti di nuovo al comando & Server di controllo. In breve, RAT utilizza una sofisticata anti-analisi e metodi forensi.

Agent.btz è stato introdotto nel 2007. Perché è stato impiegato per infettare reti militari degli Stati Uniti, è stato ampiamente coperto dai mass media di tutto il mondo. La protezione contro Uroburos stata soprannominata Operazione Buckshot Yankee, e ha portato alla costituzione del Cyber Command.

Tutto è cominciato quando un flash drive USB infetti è stata lasciata nel parcheggio del Dipartimento della Difesa struttura in una base in Medio Oriente. L'USB contenente codice maligno. E 'stato messo nella porta USB di un computer portatile collegato al Comando Centrale USA.

Secondo i dati compilati da SecureList, Agent.btz è stato rilevato 13.832 volte 107 paesi in tutto il mondo ... solo nelle 2013.

È logico chiedersi ...

Come posso restare protetto dagli attacchi Trojan? Suggerimenti per la sicurezza

Qui ci sono alcuni puntini di sicurezza contro cavalli di Troia:

- Utilizzare un programma anti-malware affidabile.

- Utilizzare un ISP sicuro (Fornitore di servizi Internet).

- Attivare gli aggiornamenti automatici di Windows.

- Essere intelligenti con allegati e-mail.

- Essere attenti con la condivisione di file p2p.

- Aggiornare frequentemente il browser per evitare exploit zero-day.

- Evitare la navigazione non protetta.

- Eseguire il backup dei file regolarmente.

- Attivare Windows Firewall.

Ora, per assicurarsi che il sistema è in esecuzione impeccabile, è possibile acquisire tramite il software antivirus di fiducia. E ricordate - i cyber criminali spesso bersaglio persone. Anche gli attacchi di hacker più sofisticati iniziano con un semplice messaggio di phishing.