Il Coronavirus ha completamente rimodellato il modo in cui utilizziamo Internet.

Il lavoro a distanza è in aumento, e storicamente, stiamo elaborando più dati di quanti ne abbiamo mai visti prima. Con questo, gli hacker sono entrati in grande compagnia. In attesa di sconfiggere COVID-19, creeremo solo più dati – influenzando le nostre crescenti preoccupazioni in merito al backup, sicurezza, e privacy.

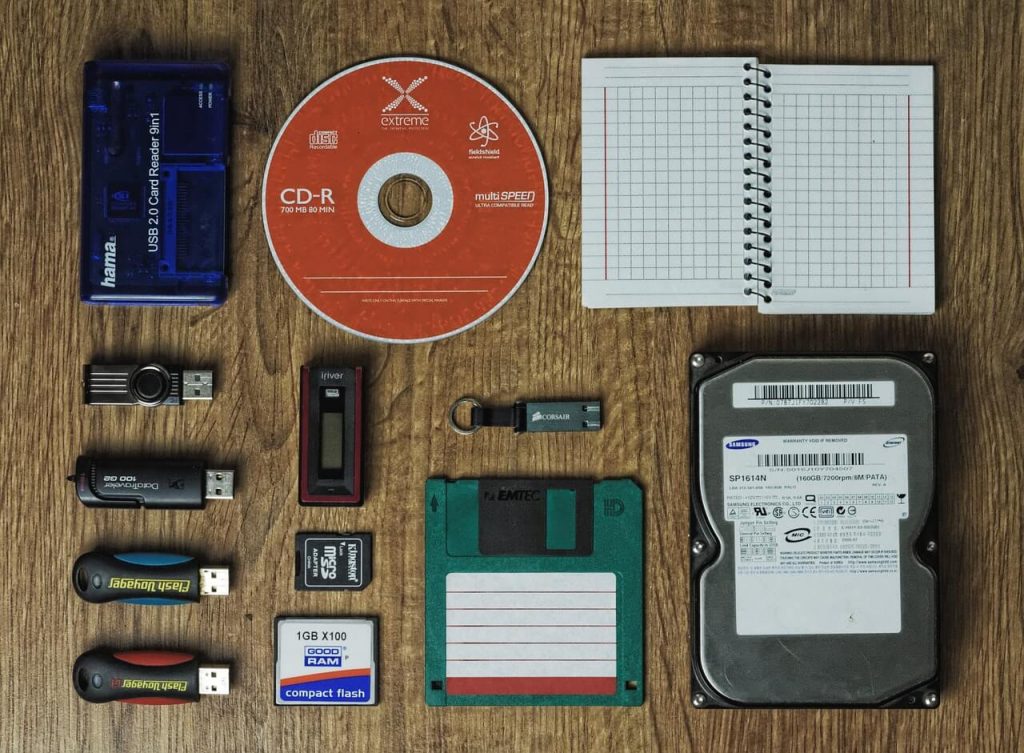

Il modo migliore per rimanere protetti è comprendere la cronologia del backup e dell'archiviazione – risalente alla sua infanzia. Cominciamo.

Dove tutto è iniziato: Hardware & Software

Le schede perforate per computer erano la prima forma di dati digitali, sviluppato nel 1900. Queste schede erano in grado di memorizzare fino a 80 bit (10 byte) di dati. Oggi, la maggior parte dei cellulari ha la capacità di memorizzare 400 milione – o più – di queste schede perforate per computer nelle loro unità interne.

In 1956, IBM ha creato il primo disco rigido: RAMAC 305. Uno sviluppo monumentale per i suoi tempi, questa unità disco magnetico misurata 16 piedi alti, pesava più di una tonnellata, e memorizzato 3.75 MB di dati. Inoltre, questo è stato il primo dispositivo di archiviazione a consentire l'accesso casuale ai dati. Questo ha cambiato il gioco poiché ha eliminato la necessità di attendere che tamburi o nastro avanzino per correggere i punti dati. Dopo il rilascio e il successo del RAMAC di IBM 305, Le unità a disco magnetico sono diventate lo standard per l'archiviazione e il backup dei dati negli anni '60.

In 1963, il mondo è stato introdotto nella memoria ad accesso casuale a semiconduttore (RAM) per la prima volta. L'hardware è stato brevettato da Robert Norman & Fairchild Semiconductor; e oltre il prossimo 5 anni, La capacità di memoria RAM è cresciuta di 32x. Ciò ha aumentato i limiti dell'hardware da 8 bit a 256 bit per chip.

In 1967, IBM ha continuato il suo successo con la creazione del floppy disk. Ciò ha permesso alle persone di acquistare, caricare, e condividere i dati tra loro – anche prima dei dischi compatti (CD). Da 1971, IBM è stata in grado di vendere i primi floppy disk da 8 pollici al mondo, che ha innescato un nuovo mercato post-vendita nel settore del software.

L'inizio dei virus informatici

Di nome “pianta rampicante,” il primo virus informatico è stato creato in 1971. Come ogni altra ricetta per il disastro, Creeper avrebbe dovuto essere usato solo per la sperimentazione. Sebbene non sia mai stato usato con intenzioni dannose, ha mostrato agli hacker come possono creare virus per il male. Così e così, Creeper ha ispirato una nuova era nella sicurezza.

Da 1978, la tecnologia ha iniziato a sostituire la carta nelle operazioni commerciali quotidiane. Con questo, molti hanno iniziato a temere che le interruzioni di corrente potrebbero avere un impatto enorme sulle loro attività – causando loro la perdita di dati. Come soluzione, le soluzioni di backup e disaster recovery hanno iniziato a inondare l'industria del software. Quest'anno, il primo sito di backup caldo “Sungard Information Systems,” è stato inventato, catering per questa preoccupazione.

Fine anni '80: I backup desktop diventano una cosa

Il supercomputer ILLIAC-IV è stato il primo computer a utilizzare esclusivamente la memoria a semiconduttore. L'uso di semiconduttori ha permesso di ridurre le dimensioni dei dispositivi di memoria, tutto mentre si opera a velocità più elevate. Questo ha spianato la strada a personal computer e desktop più eleganti.

In 1981, IBM è tornato sulla scena con un nuovo prodotto, uno sfidante rivenditore per espandere le vendite del 5150 PC. Due anni dopo in 1983, l'algoritmo Rivest-Shamir-Adleman (RSA) è stato sviluppato dal MIT, che è stata la prima tecnologia brevettata di sicurezza informatica in America. RSA utilizzava un tipo di crittografia a chiave pubblica che costituiva la base per la crittografia dei dati, abilitando anche la posta elettronica sicura e altre transazioni online.

In 1984, I computer Apple II sono nati. Questi hanno portato floppy disk da 5¼ pollici ai consumatori in un unico, stile mai visto prima. Il successo di questi dispositivi è andato avanti per un po 'di tempo fino a quando i nuovi eventi di sicurezza informatica hanno richiesto un cambiamento nell'hardware.

L'ascesa delle minacce informatiche

Il Morris Worm (1988) e DR Popp Ransomeware (1989) scosse le cose verso la fine del 20 ° secolo. Entrambi hanno continuato a influenzare il rimodellamento del markup del backup dei dati.

Il Morris Worm infetto 1 in 10 computer connessi a Internet nelle sue prime 24 ore di rilascio. Le cose sono andate così lontano che molte istituzioni hanno completamente cancellato i loro sistemi, perdere tutti i loro dati, nel tentativo di distruggere il worm. Naturalmente, il backup dei dati non era ampiamente disponibile in 1988, quindi il costo per farlo è stato catastrofico. Questo malware ha scatenato la creazione di software di rilevamento virus, in seguito ispirando una nuova generazione di hacker.

DR Popp Ransomware è stata la prima forma nota di ransomware, ed è stato diffuso attraverso floppy disk infetti. Ecco come ha funzionato: il floppy disk rimarrebbe inattivo per 90 cicli di accensione, quindi il malware bloccherebbe il computer infetto e richiederebbe il pagamento di un “contratto di locazione software.” Questo è costato alla vittima $378.

The Database Wars:

Mentre il malware aumentava, consumatori, aziende, e i leader dell'istruzione stavano perdendo parte di tutti i loro dati. Di conseguenza, le società di software e hardware hanno iniziato a rilasciare servizi di database.

In 1989, Network-attached storage (NAS) era un server di archiviazione dedicato a livello di file che utilizzava connessioni ethernet. Questo è stato creato da Auspex, e solo quattro anni dopo, NetApp ha continuato a rendere il backup più semplice e conveniente.

In 1998, Brocade ha inventato Storage Area Networks (SAN) per consentire ai suoi utenti di connettere dispositivi e condividere file tra server e sistemi operativi. Insieme, NAS e SAN hanno reso la distanza irrilevante per l'archiviazione in rete.

In 1998, IBM e Cisco si sono uniti per creare l'Internet Small Computer Systems Interface (iSCSI). Questa tecnologia ha consentito l'accesso ai dati memorizzati tramite una connessione Internet, e ha reso l'archiviazione dei blocchi più economica e più semplice rispetto a SAN.

Correlata:On-Premise vs cloud-to-Cloud Backup: la soluzione migliore per i vostri SaaS

Il 21 ° secolo: Soluzioni di backup dei dati

Man mano che la tecnologia divenne più ampiamente disponibile, giganti della tecnologia come Amazon, Google, e Microsoft ha iniziato ad aggiungere il servizio cloud. In 2006, Amazon Web Services (AWS) è diventato il primo cloud storage sul mercato, che è stato progettato per gli sviluppatori di software innovativi “pagare per uso” prezzi.

In questo stesso anno, Fornitori di servizi gestiti (MSP) è stata anche una delle prime piattaforme di cloud storage rese disponibili. La differenza? Gli MSP forniscono sistemi tecnologici remoti, spesso su abbonamento. Pionieri della tecnologia tra artisti del calibro di Erick Simpson, Karl Palachuk, Amy Luby, etc. ha proposto il modello di business dei servizi gestiti ancora oggi utilizzato.

A metà del 2010, il ransomware è diventato internazionale. Come varietà tra cui Reveton, WannaCry, CryptoLocker, Petya, e SamSam ha guadagnato milioni da obiettivi in tutto il mondo, alcuni processi di backup specificamente mirati, e strumenti.

L'anno seguente, HANA, software creato da SAP, ha permesso l'elaborazione in tempo reale per dati ad alto volume. HANA integrato con database basati su cloud e applicazioni personalizzate.

Le preoccupazioni di sicurezza di oggi

Man mano che i database diventano più grandi, problemi di sicurezza hanno provocato un'esplosione delle normative sulla conformità dei dati progettate per proteggere i dati dei consumatori e la privacy. Per esempio, in 2017, Generative Adversarial Network (ENTRAMBI) creato falsi profondi. GAN ha creato film per adulti sovrapponendo celebrità’ facce, e la stessa tecnologia è stata utilizzata pochi mesi dopo per creare un falso video di Donald Trump che tiene un discorso positivo su come possiamo fermare i cambiamenti climatici in Belgio.

Sebbene queste istanze siano false, questi film sono stati abbastanza convincenti da suscitare preoccupazioni importanti su come determinare l'autenticità dei dati. Questo è il motivo per cui le aziende stanno formando i dipendenti sulla prevenzione del phishing. In altre parole, i dipendenti sono un business’ risorsa principale per evitare attacchi di sicurezza informatica e tentativi di phishing.

Il futuro della protezione dei dati & Cybersecurity

Come sempre, la nuova tecnologia presenterà nuovi rischi. Per esempio, poiché l'intelligenza artificiale e l'apprendimento automatico aumentano il valore dei big data, si presenteranno maggiori opportunità per la violazione dei dati. Inoltre, 5Le reti G si affideranno agli aggiornamenti del software per mantenere la sicurezza, e anche un singolo dispositivo IoT non protetto può compromettere un'intera rete.

Da 2025, immagazzineremo 175 zettabyte di dati in tutto il mondo. Principalmente tramite data center basati su cloud, 41.6 miliardi di dispositivi IoT genereranno quasi 80 zettabyte di dati, e 1 in 5 le connessioni wireless useranno il 5G.

Mentre la tecnologia avanza, la sicurezza integrata diventerà ancora più essenziale. Tecnologia come Acronis, inventato in 2019, può aiutarti a integrare le tecnologie di protezione dei dati e di sicurezza informatica per creare la protezione informatica.

La seguente infografica può fornirti una visione di queste informazioni, a un livello più approfondito.

Circa l'autore: Demetrio Harrison

Demetrio è stata una tech-amante dal 2013. Demetrio Attualmente scrive notizie di tecnologia per la Robotica Business Review & 21stCenTech, e ha anche condotto hands-on di ricerca ISEF da 2013-2016. Recentemente, Demetrio ha trovato un interesse a livello SEO tecnologia e metà completato il suo diploma di laurea. Nel frattempo, egli è il Jr. Promozioni specialista al NowSourcing, Inc- un premier, premiato studio di design. Connettiti con Demetrio @demeharrison su siti di social. Seguitelo @demeharrison.

Demetrio è stata una tech-amante dal 2013. Demetrio Attualmente scrive notizie di tecnologia per la Robotica Business Review & 21stCenTech, e ha anche condotto hands-on di ricerca ISEF da 2013-2016. Recentemente, Demetrio ha trovato un interesse a livello SEO tecnologia e metà completato il suo diploma di laurea. Nel frattempo, egli è il Jr. Promozioni specialista al NowSourcing, Inc- un premier, premiato studio di design. Connettiti con Demetrio @demeharrison su siti di social. Seguitelo @demeharrison.