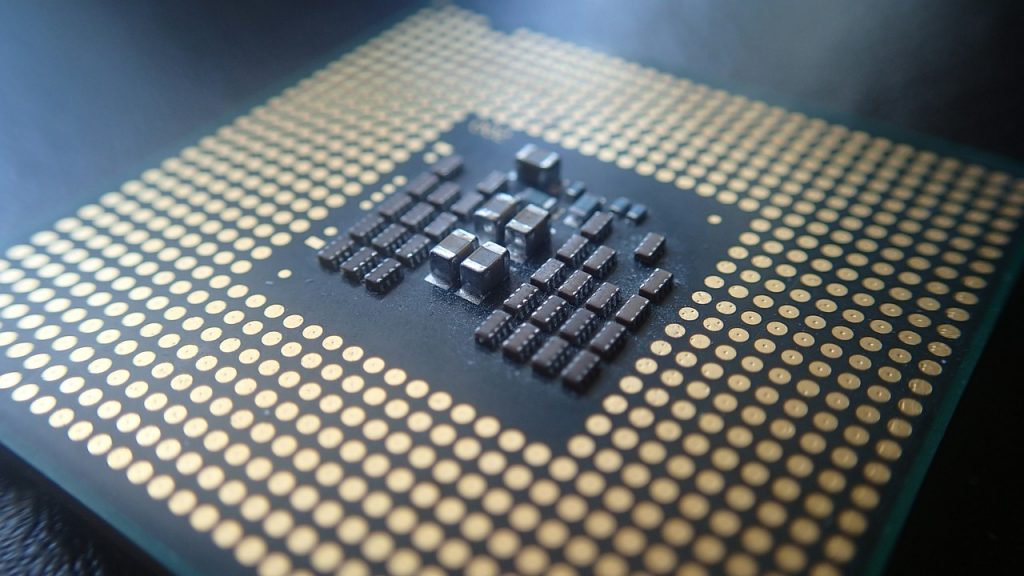

最近のCPUを標的とする別の深刻な問題が発見されました—メルトダウンのような以前のケースと同様のPortsmashサイドチャネルの脆弱性. このバグを悪用することにより、ハッカーは同じコアで実行されているプロセスから情報を乗っ取ることができます.

CVE-2018-5407: Portsmashサイドチャネルの脆弱性はCPUバグの最新の例です

セキュリティ専門家のチームが、最新のハイパースレッディングプロセッサを特に対象とする新しいバグを発見して提示しました. これは、サイドチャネルの脆弱性の最新の例です。これは、プロセッサによる情報の処理方法における重大なバグです。. これらのタイプの攻撃は、基本的にシステムの設計方法に根本的な欠陥を示します, 最近の例は [wplinkpreview url =”https://Sensorstechforum.com/tlbleed-vulnerability-affects-intel-processors/”]TLBleedエクスプロイト. エクスプロイトの結果として、悪意のあるオペレーターが同じコアで実行中のプロセスの情報を盗む可能性があります.

実証済み 概念実証コード それがどのように可能であるかを示しています 秘密鍵を盗む OpenSSLセッション中. この問題は、 CVE-2018-5407 問題に関する詳細を提供するアドバイザリ. テストは、検証されたモデルがIntelであることを示しています Skylake と カビーレイク ただし、この実行アプローチを使用するすべてのモデル実装が影響を受けます.

非常に危険な状況は、そのようなサイドチャネルの脆弱性が次の方法で簡単に悪用される可能性があるという事実です。 悪質なコード. 情報にアクセスするための唯一の要件は、同じコアで実行中のプロセスを持つことです. 最近のほとんどの言語では、パフォーマンス上の理由からすべてのコアでアプリケーションを実行できるため、これは非常に簡単です。. したがって、これは、パッチが適用されていない場合、このバグを使用してデータを乗っ取ることができることを意味します, 前述の暗号化キーを含む.

セキュリティアナリストは、この問題がで追跡されている別の脆弱性に関連していることにも注意しています。 CVE-2005-0109 これは次のようになります:

ハイパースレッディングテクノロジー, IntelPentiumおよびその他のプロセッサで実行されるFreeBSDおよびその他のオペレーティングシステムで使用される, ローカルユーザーが悪意のあるスレッドを使用して秘密チャネルを作成できるようにする, 他のスレッドの実行を監視する, 暗号化キーなどの機密情報を取得します, メモリキャッシュミスに対するタイミング攻撃を介して.

Portsmashサイドチャネルの脆弱性に関連するイベントの開示スケジュールは次のとおりです。:

- 01 10月 2018: 通知されたIntelセキュリティ

- 26 10月 2018: 通知されたopenssl-セキュリティ

- 26 10月 2018: 通知されたCERT-FI

- 26 10月 2018: 通知されたoss-securityディストリビューションリスト

- 01 11月 2018: 禁輸措置の期限が切れました

パッチはまだベンダーによってリリースされていません. ユーザーが必要な通知を受け取る場所からマザーボードベンダーにリリースされることを期待しています。. 詳細については、 セキュリティアナウンス.