Er is een geloof dat Mac-gebruikers zijn niet gevoelig voor kwaadaardige software. Goed, Er was een geloof ... Een groot onderzoek naar Mac malware blijkt dat 2015 is de ergste tot nu toe op het gebied van veiligheid. Het merk nieuw rapport over dit onderwerp werd gepubliceerd door het IT-beveiligingsbedrijf Bit9 + Carbon Black Threat Research team.

Het kostte het team 10 weken verzamelen en analyseren, noodzakelijk dergelijke papieren. Gedurende die periode, analyseerden de onderzoekers meer dan 1,400 unieke OS X malware samples. De conclusie kwam alleen natuurlijk - in 2015, de malware huidige richting van Macs is heel sterk en verwoestende. Hun rapport wordt de naam '2015: De meest productieve jaar in de geschiedenis voor OS X malware '. onderzoeksinspanningen van het team kan hebben net gekraakt de illusie dat Macs immuun zijn voor hacks in vergelijking met pc's met Windows OS.

Wat doet het onderzoek de nadruk op?

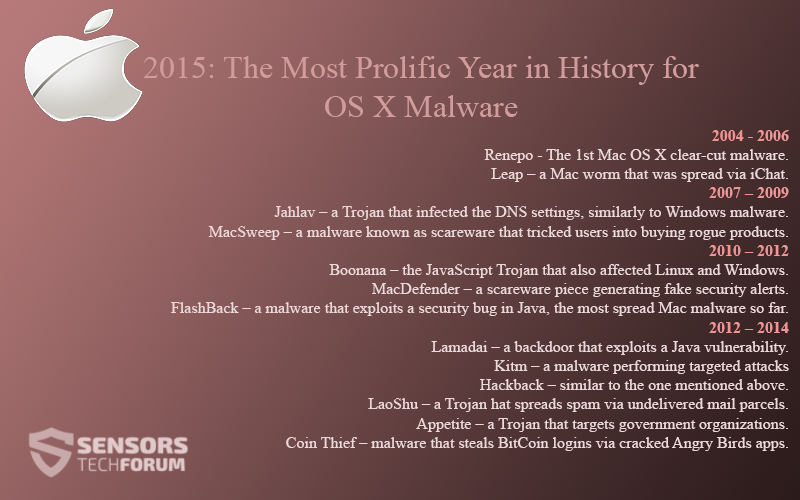

Het team heeft nauw observeerde de kwetsbaarheden in OS X, en de malware stukken die profiteerden van hen. Ze verzamelden ook samples. Een goed voorbeeld is hier de XcodeGhost. De XcodeGhost gereedschappen te implementeren kwaadaardige componenten in toepassingen die zijn gemaakt met Xcode. Bovendien, Het werd onlangs gemeld dat OS X El Capitan - de twaalfde major release van OS X, in september gelanceerd - bevat ernstige beveiligingsfouten in de Poortwachter en Keychain functies. Om hun punt te bewijzen, het team heeft een tijdslijn van Mac malware gecreëerd, die eruit ziet als dat:

2004 – 2006

- Renepo – De 1e Mac OS X duidelijke malware.

- Leap - een Mac worm die werd verspreid via iChat.

2007 - 2009

- Jahlav - een Trojaans paard dat de DNS-instellingen besmet, op dezelfde wijze als Windows malware.

- MacSweep - een malware bekend als scareware die gebruikers verleid tot het kopen van rogue producten.

2010 - 2012

- Boonana - de JavaScript-Trojaans paard dat ook beïnvloed Linux en Windows.

- MacDefender - een scareware stuk genereren valse beveiligingswaarschuwingen.

- Flashback - een malware die een security bug uitbuit in Java, de meest verspreid Mac malware tot nu toe.

2012 - 2014

- Lamadai - een achterdeur die een Java kwetsbaarheid uitbuit.

- Kitmun - Een malware-presterende gerichte aanvallen.

- Hackback - vergelijkbaar met de hierboven genoemde ene.

- Laoshu - een Trojaans hoed verspreidt spam via niet-bezorgde post pakketten.

- Eetlust - een Trojaans paard dat overheidsorganisaties richt.

- Coin Thief - malware die BitCoin logins steelt via gebarsten Angry Birds apps.

Hoe kan onderzoekers verklaren de opname in Mac Malware? Hier is een vrij goede rechtvaardiging:

“Deze stijging in Mac OS X malware komt na verscheidene jaren van snelle OS X marktaandeel, met 16.4 procent van de markt nu met OS X, met inbegrip van de uitbreiding van de inzet in de onderneming. Dit betekent een groeiende attack surface voor gevoelige data, als 45 procent van de bedrijven bieden nu Macs als een optie om hun werknemers.”

Mac Malware Gedrag Explained

Zoals we al zeiden, de analyse is gebaseerd op meer dan 1,400 samples, open bronnen, en incident response engagementen. Om de Mac bedreigingen te evalueren, onderzoekers kunnen geen gebruik maken van gemeenschappelijke Windows malware analyse-instrumenten. Over te slaan dit obstakel, de Bit9 + Carbon team gebruikte een aantal aangepaste en vooraf gebouwde instrumenten zoals fs_usage, DTrace, en opensnoop.

Ze maakte gebruik van de instrumenten en creëerde speciale machines voor dynamische analyse, die werden uitgevoerd, samen met de custom-built Carbon Black sandbox. Dankzij deze benaderingen, het team met succes geïdentificeerd gemeenschappelijke acties die worden uitgevoerd door Mac-malware, zoals file creaties en netwerkcommunicatie, observeren command & controle-infrastructuur en artefacten die een deel van de malware uitvoering waren.

OS X malware Maakt gebruik van functies zoals LauchDaemons / LaunchAgents

Andere functies zijn onder meer leveraged login items en browser plugins. Een andere ontdekking die werd gemaakt is dat Mac-malware woont in 'userland' en ondersteund persistentie mechanismen, in plaats van een poging in 'kernel-land' te wonen door het schrijven van aangepaste kernel extensies.

Een andere merkwaardige openbaring die door de onderzoekers was dat het aanpassen van Unix / Lunux malware naar OS X niet werd waargenomen, niet ter zake ze verwacht. Het was niet meer dan logisch om dergelijke aanpassingen vermoedt vanwege het roots OS X in FreeBSD. Unix-stijl van malware naar OS X gebracht werd niet gecontroleerd in de 10-weekse analyse.

Neem een kijkje op de hele Bit9 + Carbon Black rapport .