Um bug muito sério foi descoberto no Bash, um interpretador de comandos muito popular, representava um sério risco de segurança para os sistemas Linux e Unix. De acordo com os especialistas em segurança, este problema não deve ser considerado como um problema do servidor e descartado, como o Mac OS X usa Bash. Os profissionais afirmam que o bug no Bash pode ser ainda pior do que heartbleed. Parece que está presente na maioria das versões Bash a partir de 1.13 e até 4.3. Isto foi afirmado pela rede Akamai Unix e Linux e administrador de telecomunicações Stephane Chazelas, como ela foi a primeira a detectar o bug. O Departamento de Segurança Interna e a Equipe de Resposta a Emergências em Computadores emitiram um aviso que, se explorado, o bug pode permitir que um hacker remoto obtenha um código malicioso no sistema afetado. De fato, o banco de dados de vulnerabilidade do NIST classificou o bug 10 fora de 10 em termos de gravidade.

Um bug muito sério foi descoberto no Bash, um interpretador de comandos muito popular, representava um sério risco de segurança para os sistemas Linux e Unix. De acordo com os especialistas em segurança, este problema não deve ser considerado como um problema do servidor e descartado, como o Mac OS X usa Bash. Os profissionais afirmam que o bug no Bash pode ser ainda pior do que heartbleed. Parece que está presente na maioria das versões Bash a partir de 1.13 e até 4.3. Isto foi afirmado pela rede Akamai Unix e Linux e administrador de telecomunicações Stephane Chazelas, como ela foi a primeira a detectar o bug. O Departamento de Segurança Interna e a Equipe de Resposta a Emergências em Computadores emitiram um aviso que, se explorado, o bug pode permitir que um hacker remoto obtenha um código malicioso no sistema afetado. De fato, o banco de dados de vulnerabilidade do NIST classificou o bug 10 fora de 10 em termos de gravidade.

Como o Bash afeta o sistema?

A vulnerabilidade está associada à forma como o programa Bash lida com as variáveis de ambiente. Quando uma variável é atribuída a uma função, a definição também recebe um código extra. O invasor tem a tarefa simples de anexar vários comandos - esse é o chamado ataque clássico de injeção de código. Ao fazê-lo, o invasor será capaz de sequestrar remotamente a máquina afetada.

Todos os pesquisadores que analisaram o fluxo confirmaram que o bug do Bash pode ser facilmente explorado se o código for injetado em variáveis ambientais. Isso pode incluir scripts diferentes que definem o ambiente para clientes DHCP ou recurso ForceCommand no OpenSSH sshd, os módulos mod_cgid e mod_cgi no servidor Apache HTTP.

Como chefe da Cloud Security Alliance, Jim Reavis, afirmou em seu blog, existem muitos programas em sistemas UNIX e Linux que usam Bash para definir variáveis ambientais e, em seguida, essas variáveis são usadas na execução de outros programas.

Bash - Comparação de Heartbleed

Os servidores de UNIX e Linux são usados em centros de dados em todo o mundo e estão embutidos em muitos dispositivos. Esta vulnerabilidade é conhecida há muito tempo. Como o Bash é bastante difundido, muitos pesquisadores de segurança estão fazendo uma comparação com o Hertbleed. Esta é uma vulnerabilidade OpenSSH que foi descoberta em abril. Alguns dos especialistas estão se perguntando se Bash é a segunda edição do Hearbleed. Contudo, é muito difícil isso ser dito. Bash é um problema sério, uma vez que oferece aos anexos um acesso ao shell de comando, que permite que os cibercriminosos façam o que quiserem na máquina.

Se compararmos o tamanho, os servidores da Web Apache fornecem energia para a maioria dos sites em uma base global. Os profissionais sabem que existem muitas máquinas que não são baseadas em UNIX e Linux, que usam Telnet e OpenSSH. Ao mesmo tempo, o DHCP permite que os usuários entrem e saiam das redes disponíveis. Com tudo o que foi dito, devemos estar cientes de que além dos servidores e computadores, existem outros sistemas embarcados, incluindo roteadores, que são vulneráveis a sequestro.

Uma das análises mais detalhadas do bug do Bash, Graham da Errata Security, realizaram várias varreduras e encontraram vários milhares de servidores vulneráveis. Mesmo assim, ainda é muito difícil para os especialistas em segurança estimar a gravidade do problema. Os especialistas dizem que o bug Heartbleed estava presente apenas quando uma versão vulnerável do OpenSSL foi instalada. este, Contudo, não é o caso com o bug do Bash. Com o bug do Bash, a máquina é vulnerável se tiver um aplicativo que recebe a entrada do usuário e a configuração em uma variável de ambiente. As fomes da web geralmente não são afetadas. Os usuários devem saber que nem todos os roteadores e dispositivos incorporados usam Bash. Na verdade, os sistemas derivados do Debian podem usar outro interpretador chamado Dash. Os dispositivos embutidos geralmente usam BusyBox que não é vulnerável.

Bash - vulnerável ou não?

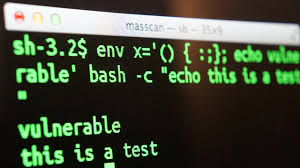

→Os usuários podem verificar se eles são vulneráveis ao bug do Bash, seguindo vários comandos, que são fornecidos pela CSA. Eles devem abrir uma janela de terminal e inserir o seguinte comando no $ pronto:env x = '() { :;}; Eu sou vulnerável’ bash -c “echo, isso é um teste“.

Caso a máquina seja vulnerável, haverá um texto:

vulnerável

isto é um teste

Caso o usuário tenha atualizado o Bash, ele apenas verá:

isto é um teste

O especialista chapéu vermelho comentou isso, se o usuário tiver várias máquinas, pode valer a pena seguir em frente e aplicar os patches disponíveis. Contudo, se o usuário tiver milhares de máquinas para corrigir, então talvez valha a pena esperar mais várias horas. De fato, as principais distribuições do Linux agora estão tentando trabalhar em uma correção. Os consultores de segurança avisam os usuários que mesmo que eles não tenham ouvido falar do Bash e não o executem, ainda assim, o usuário pode ter um software em execução no computador que possui os processos Bash.