Em vez de ser parado, um poderoso kit de diferentes tipos de malware, principalmente cavalos de Tróia continua a infectar os usuários do Android em uma base diária. Relatórios dos TrendLabs da Trend Micro indicam que alguns aplicativos tenham ainda conseguiu gerar em torno de 500 000 Transferências. Esta disseminação de aplicativos maliciosos maciça tinha levantado algumas preocupações, uma vez que continuam a se espalhar com uma taxa semelhante à parte de trás taxa na primavera 2016 quando o malware dresscode foi inicialmente detectada. Os pesquisadores também relatam que existem vários tipos de ameaças que são muito real quando dresscode está envolvido.

Em vez de ser parado, um poderoso kit de diferentes tipos de malware, principalmente cavalos de Tróia continua a infectar os usuários do Android em uma base diária. Relatórios dos TrendLabs da Trend Micro indicam que alguns aplicativos tenham ainda conseguiu gerar em torno de 500 000 Transferências. Esta disseminação de aplicativos maliciosos maciça tinha levantado algumas preocupações, uma vez que continuam a se espalhar com uma taxa semelhante à parte de trás taxa na primavera 2016 quando o malware dresscode foi inicialmente detectada. Os pesquisadores também relatam que existem vários tipos de ameaças que são muito real quando dresscode está envolvido.

Como funciona um dresscode infecção Processo

Inicialmente, as repetições de Tróia através de um aplicativo malicioso que finge ser um legítimo. Para gerar uma taxa de download maior, os ciber-criminosos optaram por uma estratégia muito específica - que quer se parecer com aplicações como se fossem legítimos amplamente adições de download de aplicativos, como um mod para Pokemon Go ou Minecraft add-on. Isso faz com que os aplicativos mais desejáveis e aumenta a chance das vítimas serem infectadas.

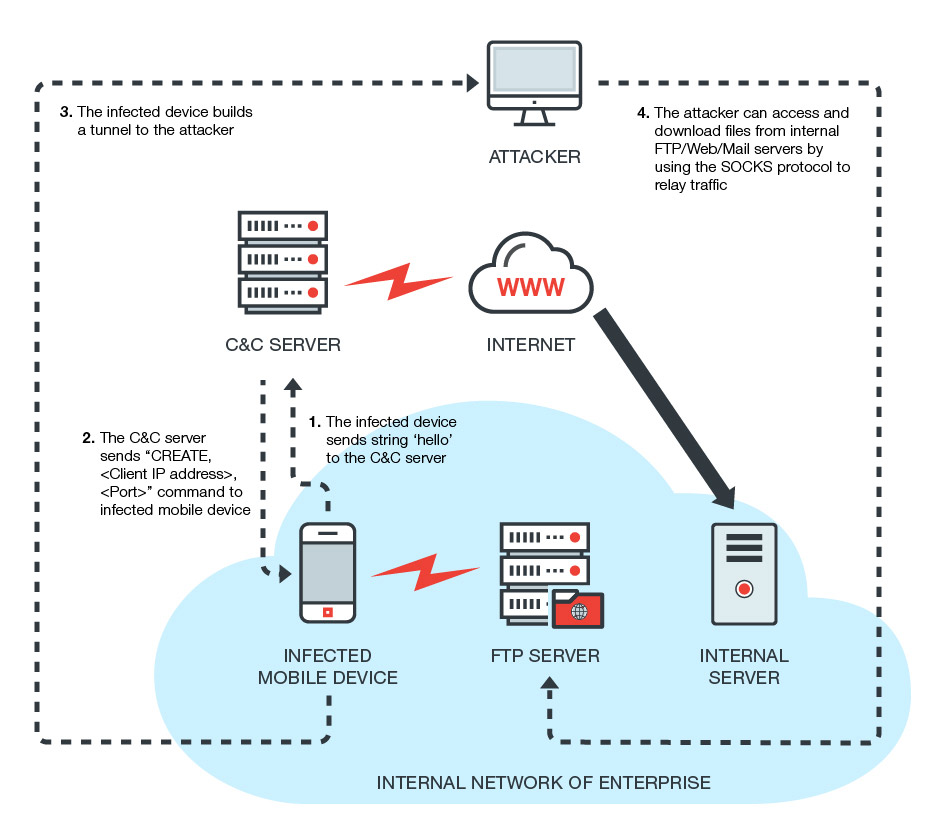

Uma vez que tais aplicativos suspeitos são criados em um dispositivo Android, o vírus se conecta ao servidor de comando e controle que atualmente é um host remoto na nuvem. Depois de ser conectado e identificado no servidor, o servidor envia pedidos a porta não segura aberta e, portanto, criar uma conexão com base no protocolo TCP.

Uma vez que já comprometido o dispositivo pode ser usado de diferentes maneiras.

Trend Micro pesquisadores de malware conseguiram pesquisar a ligação do vírus em detalhes apenas para estabelecer um mapa mental de como exatamente ele se comunica a partir do atacante para o dispositivo infectado.

Em sua pesquisa, os investigadores estabeleceram que o vírus pode tirar proveito da conexão do dispositivo comprometido estabeleceu com o único propósito para ignorar o dispositivo e foco na conexão com servidores internos apenas para roubar informações cruciais, usando o dispositivo como um intermediário para o ataque mitm. Com a mais recente tendência de BYOD ou trazer o dispositivo a um ambiente de negócios, este vírus pode causar bastante os problemas para as organizações.

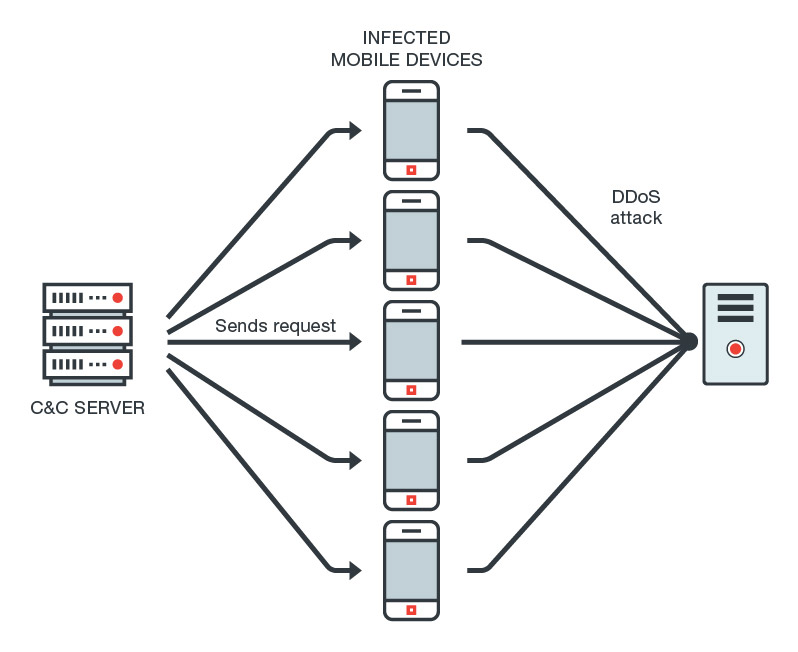

Um cenário possível é que dresscode malwares situa um proxy SOCKS protocolo em dispositivos que já comprometida. Se o malware tem um dispositivo infectado, isto não é um problema, Contudo, o vírus pode ter uma botnet de dispositivos através deste protocolo e isso é uma ameaça real para qualquer organização executando uma rede. Um uso de tais botnets Pode ser para causar um ataque DDoS maliciosos a um servidor de destino, tornando-o temporariamente inútil.

Além dessas conseqüências no mundo real, o malware também pode instalar malwares clicker que pode dispositivos automaticamente conectar a vários hospedeiros de terceiros e URLs que fazem parte de um pay-per-click e outros esquemas de afiliados, gerando automaticamente as receitas para o atacante dirigindo o tráfego hoax através dos dispositivos infectados.

Outro cenário real é se um dispositivo que já tenha sido infectado para ser usado para infectar mais dispositivos usando um sem-fim-como estratégia de infecção. Isto é particularmente perigoso porque tudo o que exige é para dois dispositivos a serem interligados em uma forma e um deles para ser infectado. Para colocar isto em perspectiva, imagine que há um dispositivo móvel de um executivo sênior em que há informações secretas empresa. Um dispositivo infectado pode, potencialmente, tirar proveito e cortar o dispositivo executivo, permitindo que hackers para upload de dados para os seus servidores através do dispositivo infectado. Isto também se aplica a todos os tipos de dispositivos, não apenas smartphones, Mas os computadores de segurança, routers, câmeras sem fio, e outros. E se um edifício é “inteligente” e interligados, os hackers podem até mesmo ter acesso a elementos cruciais no interior do edifício, tais como elevadores, portas automáticas, e RFID ou portas de código fixado.

Resumo e proteger-se

Dresscode não é uma nova ameaça, e tem sido em torno de algum tempo agora. Tenha em mente que existem vários tipos de ameaças espalhando na loja Google Play que pode executar enraizamento do seu dispositivo e muitas outras atividades, incluindo infectar toda a botnet de dispositivos com ransomware móvel simultaneamente.

É por isso que para se proteger de ameaças móveis você não apenas precisa de algum software. É quase imperativo ter uma solução que consiste em um conjunto de atividades e ferramentas para aumentar sua proteção, porque normalmente, o fator humano é uma das razões mais importantes para infecções.

Nós sugerimos algumas dicas para proteger o seu dispositivo que você pode combinar abaixo:

- Utilize um Android software de proteção de aplicativo móvel que também controla violação de privacidade de cada aplicativo.

- Atualize seu dispositivo assim que as atualizações estão disponíveis.

- Não utilizar redes Wi-Fi não seguras e sempre preferem conexões LTE.