Um novo malware mineiro Android foi descoberto - ADB.Miner. O mineiro é wormable e é projetado para digitalizar uma ampla gama de endereços IP para localizar dispositivos vulneráveis. O mineiro foi descoberto por pesquisadores da empresa de segurança Netlab.

Story relacionado: Vírus Miner Android (Coin Miner) - como removê-lo do seu celular

ADB.Miner - Um olhar mais atento

Pelo visto, o mineiro é o primeiro worm para Android que reutiliza o código de varredura usada no infame botnet Internet das coisas Mirai. Os pesquisadores foram capazes de capturar 9 amostras do malware, concluindo que as suas funções principais são propagação de worms e mineração:

– infecção Worm: dispositivo infectado irá iniciar varredura de portas no TCP 5555 interface de adb, e tentar – executar comando ADB se copiar para máquinas infectadas.

– XMR Mining: Vai cavar XMR fichas após a infecção.

Mais especificamente, O código usa verme do módulo de verificação de syn de Mirai que adiciona mais eficiência para o malware como um todo. O que é interessante é que o worm não utiliza um servidor de comando e controle e obtém diretamente a renda criptomoeda através de um único endereço de carteira, pesquisadores dizer.

Propagação

ADB.Miner é projetado para digitalizar vários tipos de dispositivos Android que vão de smartphones e TVs inteligentes para set-top boxes de TV. A única especificação é que estes dispositivos devem ser de depuração com ADB acessíveis publicamente interface usando porta 5555 to-run. Uma vez localizado, as infecta sem-fim-los com o módulo de mineração do malware que visa meu Monero criptomoeda.

propagação do worm é implementada através de um recurso conhecido como droidbot. Uma vez que os dispositivos descobre sem-fim com porta 5555 adb habilitado, ele vai implantar todas as amostras de local para a vítima, usando comandos específicos como o shell impulso adb connect / BAD / adb.

Como já mencionado, ADB.Miner usa o código de verificação fonte do módulo de Mirai:

– módulo mirai SYN Scan é encontrado no interior deste módulo para acelerar a porta 5555 Varredura. A figura a seguir destaca o código que constrói um IP aleatório com uma porta de destino 5555.

– A estrutura de código é também semelhante ao Mirai.

– Este módulo também contém tabelas de cadeia Mirai, que são senhas fracas criptografados por 0xDEADBEEF chave padrão de Mirai. Contudo, essas senhas fracas não são utilizados neste verme.

além do que, além do mais, ADB.Miner não só procura o meu Monero mas também propagar-se através da digitalização para dispositivos mais vulneráveis na Internet. Infelizmente, o tipo de vulnerabilidade utilizado nesta operação não se sabe ainda. O que os pesquisadores acreditam é que os atacantes não estão alavancando uma única falha para atingir um fornecedor específico. De fato, pesquisadores descobriram dispositivos a partir de um número de fabricantes que eram propensos a este ataque.

Tão longe, os pesquisadores detectaram 7,400 endereços únicos de IP que usam o código de mineração Monero. A maioria das vítimas estão localizados na China e na Coreia do Sul.

Para evitar a infecção, Os usuários de Android devem implementar uma solução de segurança em seus dispositivos e ser vigilantes com o que os aplicativos que baixar, mesmo a partir de Loja de jogos.

Preparação antes da remoção do malware.

Antes de iniciar o processo de remoção real, recomendamos que você faça as seguintes etapas de preparação.

- Desligue o telefone até que você sabe o quão ruim é a infecção pelo vírus.

- Abra essas etapas em outra, dispositivo seguro.

- Certifique-se de tirar o seu cartão SIM, como o vírus poderia corruptos em alguns casos raros.

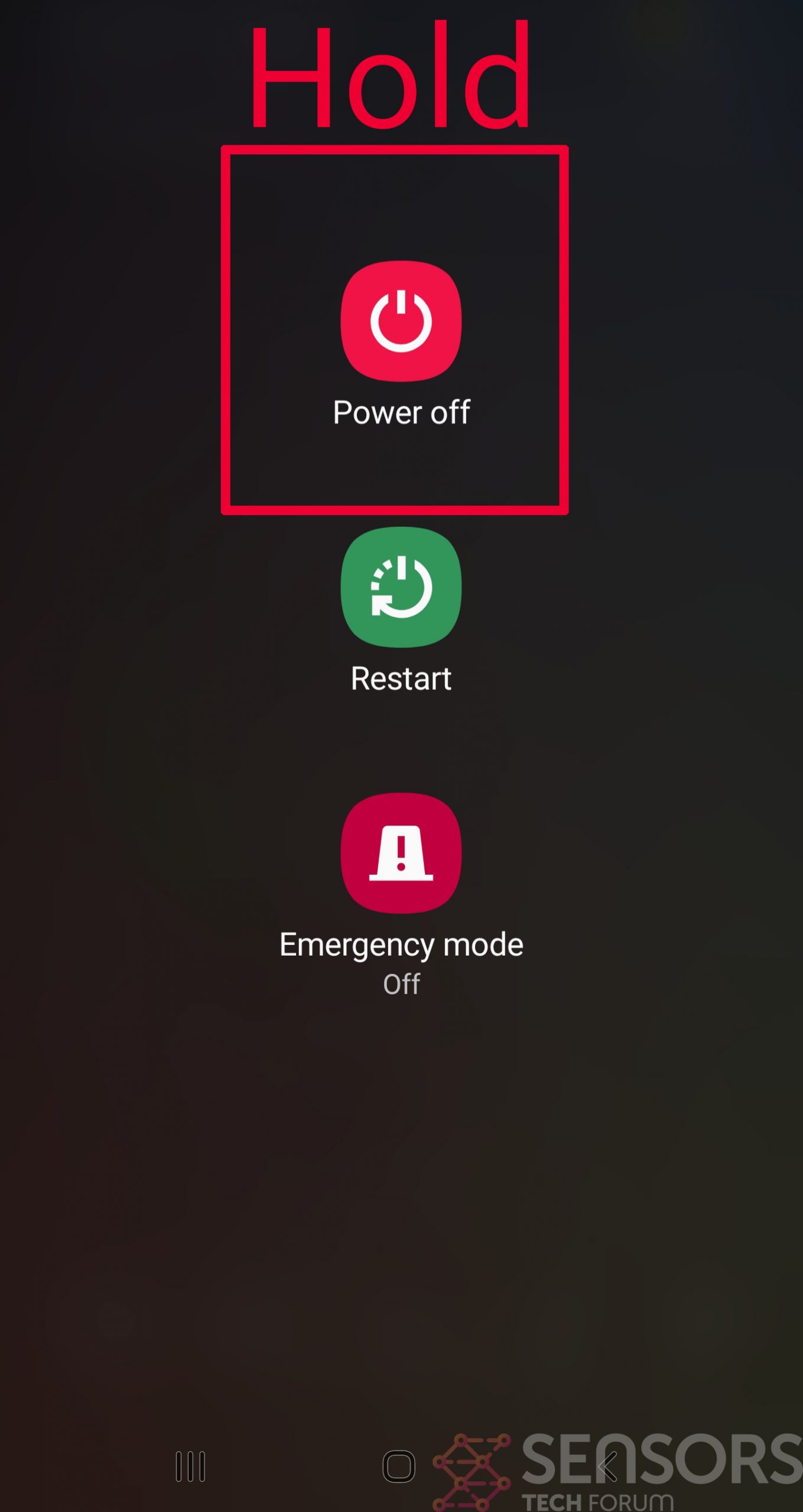

Degrau 1: Desligar o seu telefone para ganhar algum tempo

Desligar o seu telefone pode ser feito pressionando e segurando seu botão de energia e escolhendo desligamento.

No caso do vírus não deixar você fazer isso, Você também pode tentar remover a bateria.

Caso sua bateria não seja removível, você pode tentar drená-lo o mais rápido possível se você ainda tem controle sobre ele.

Notas: Isso lhe dá tempo para ver o quão ruim é a situação e poder retirar seu cartão SIM com segurança, sem os números em que seja apagado. Se o vírus está no computador, é espeically perigoso para manter o cartão SIM não.

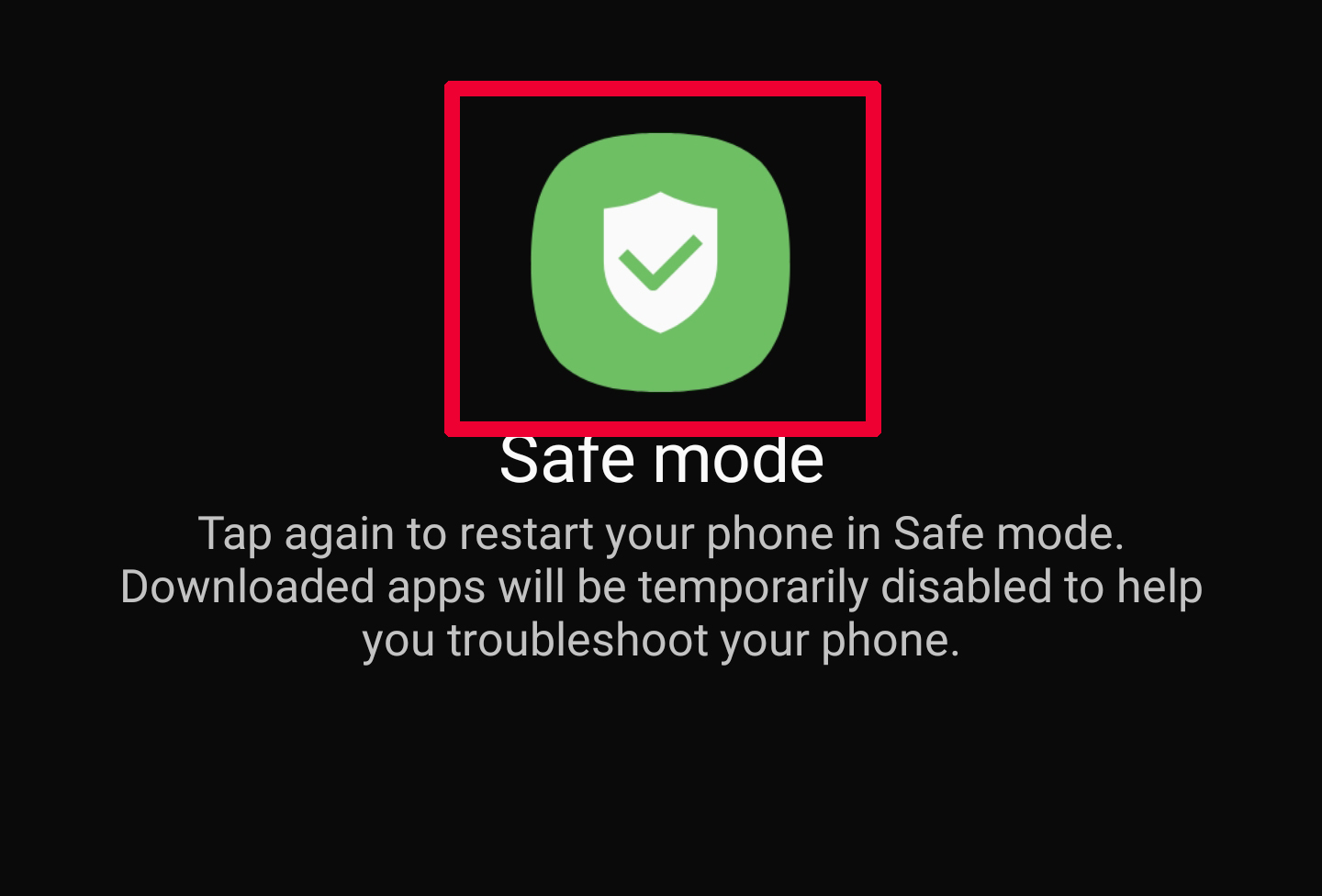

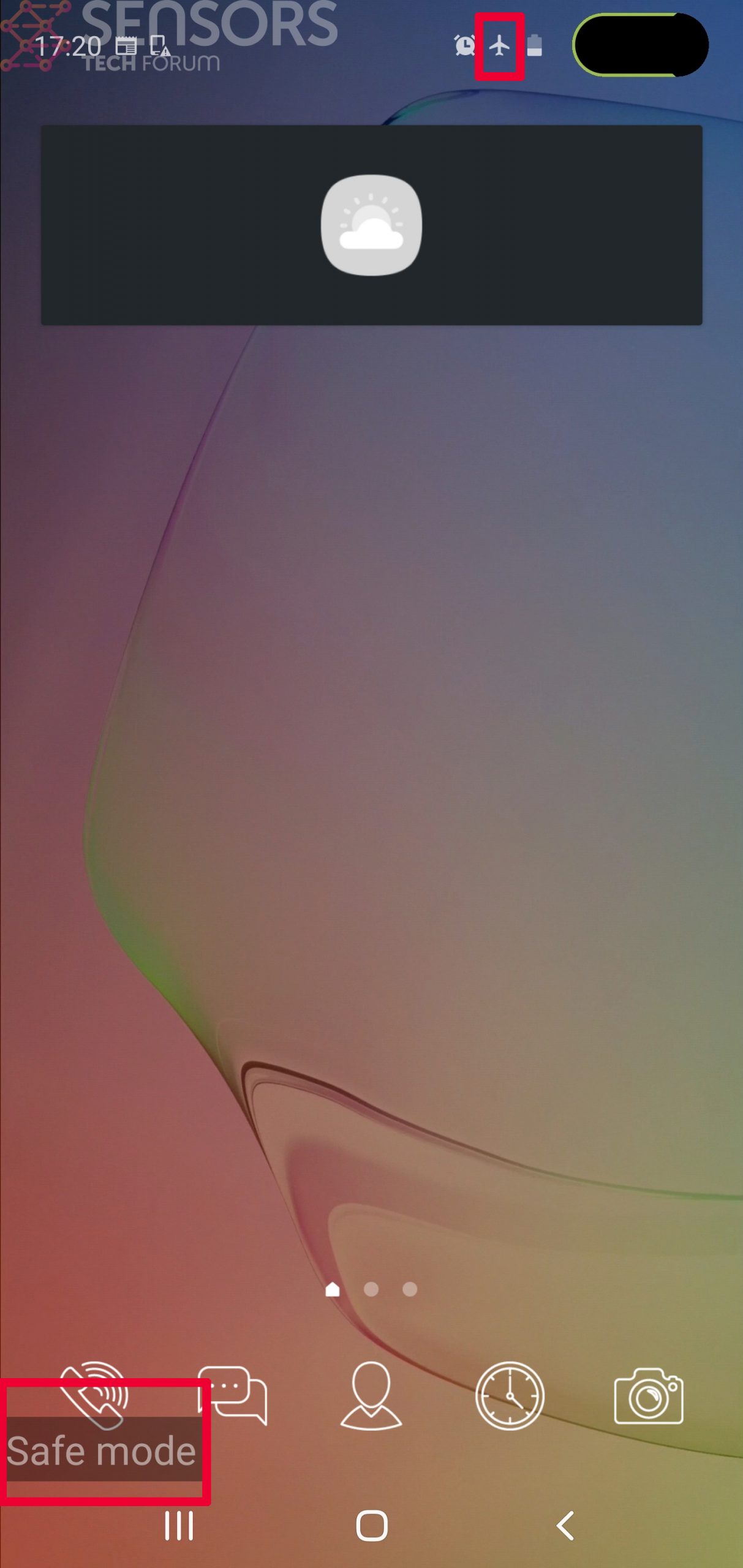

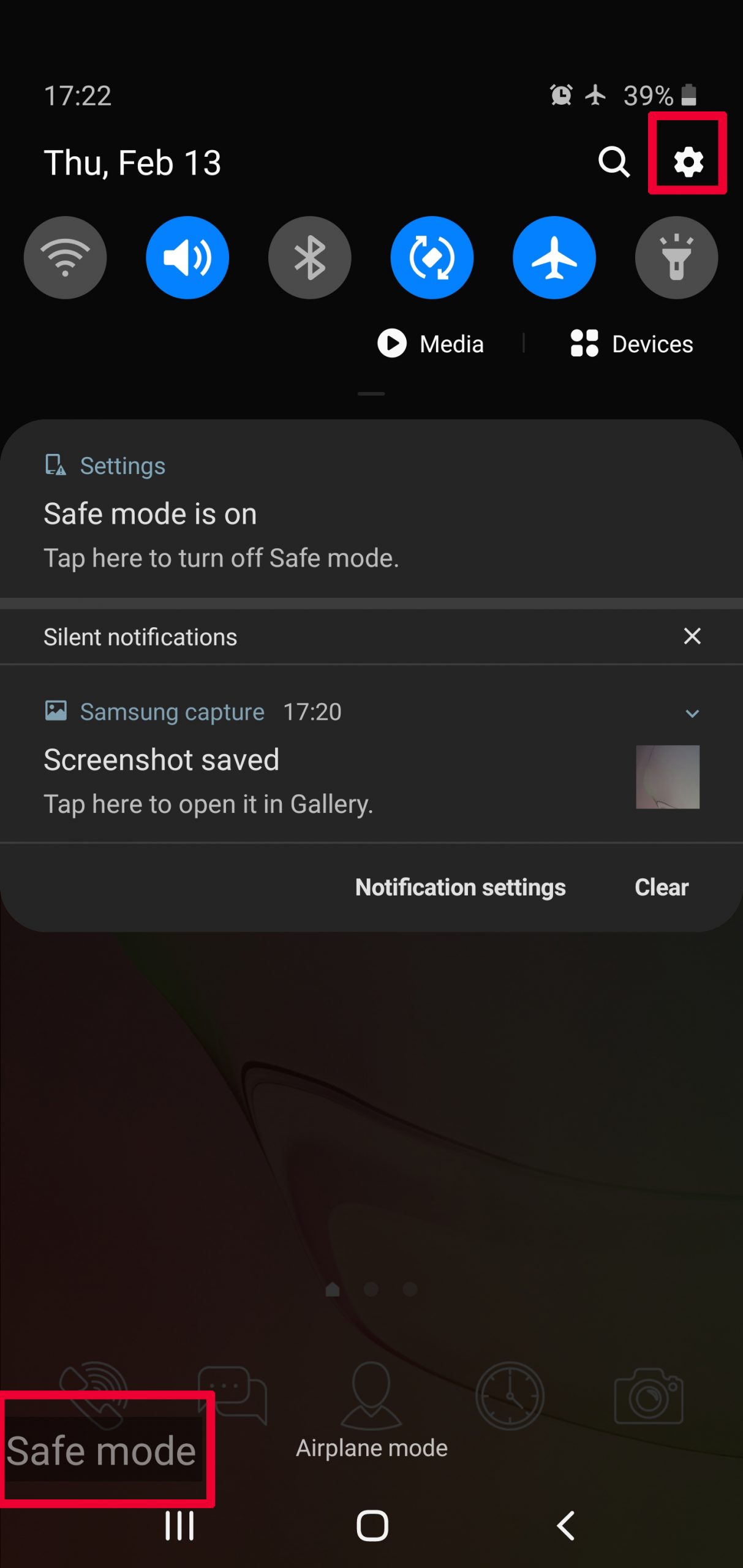

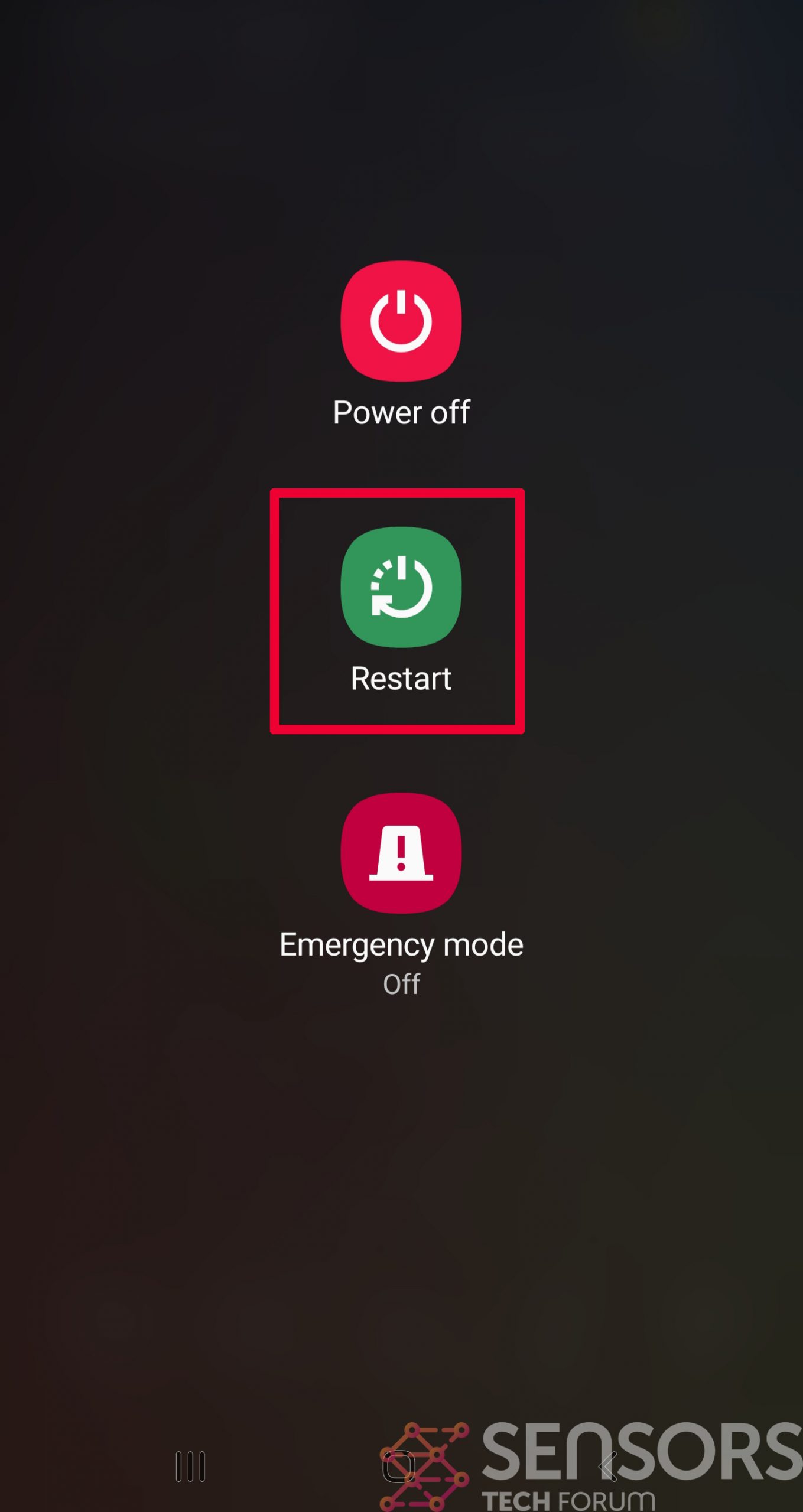

Degrau 2: Ligue o modo de segurança do seu dispositivo Android.

Para a maioria dos dispositivos Android, mudar para o modo de segurança é a mesma. Seu feito seguindo estas mini-passos:

Degrau 3: Eliminar a App que seu Acredite é o vírus

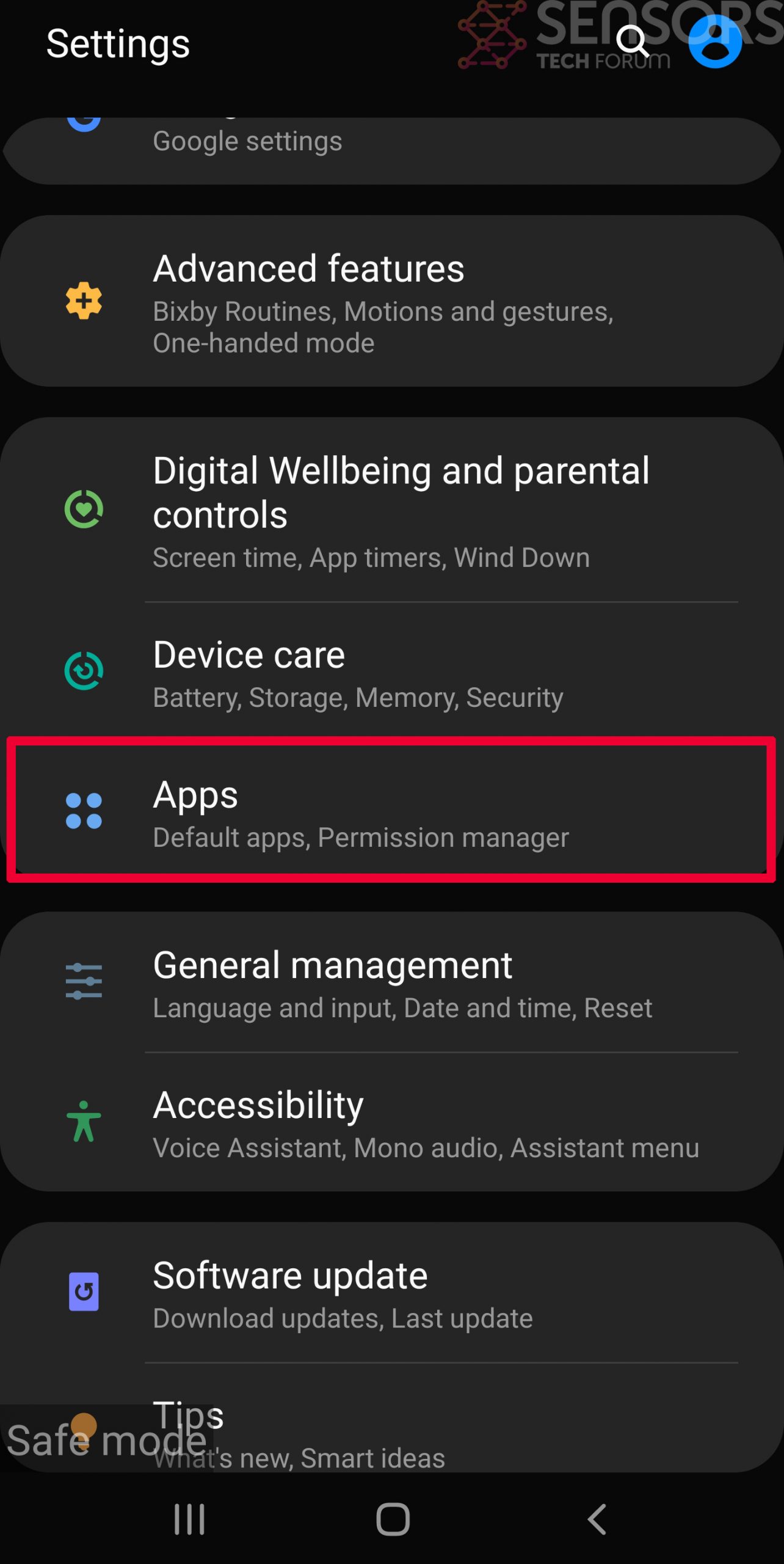

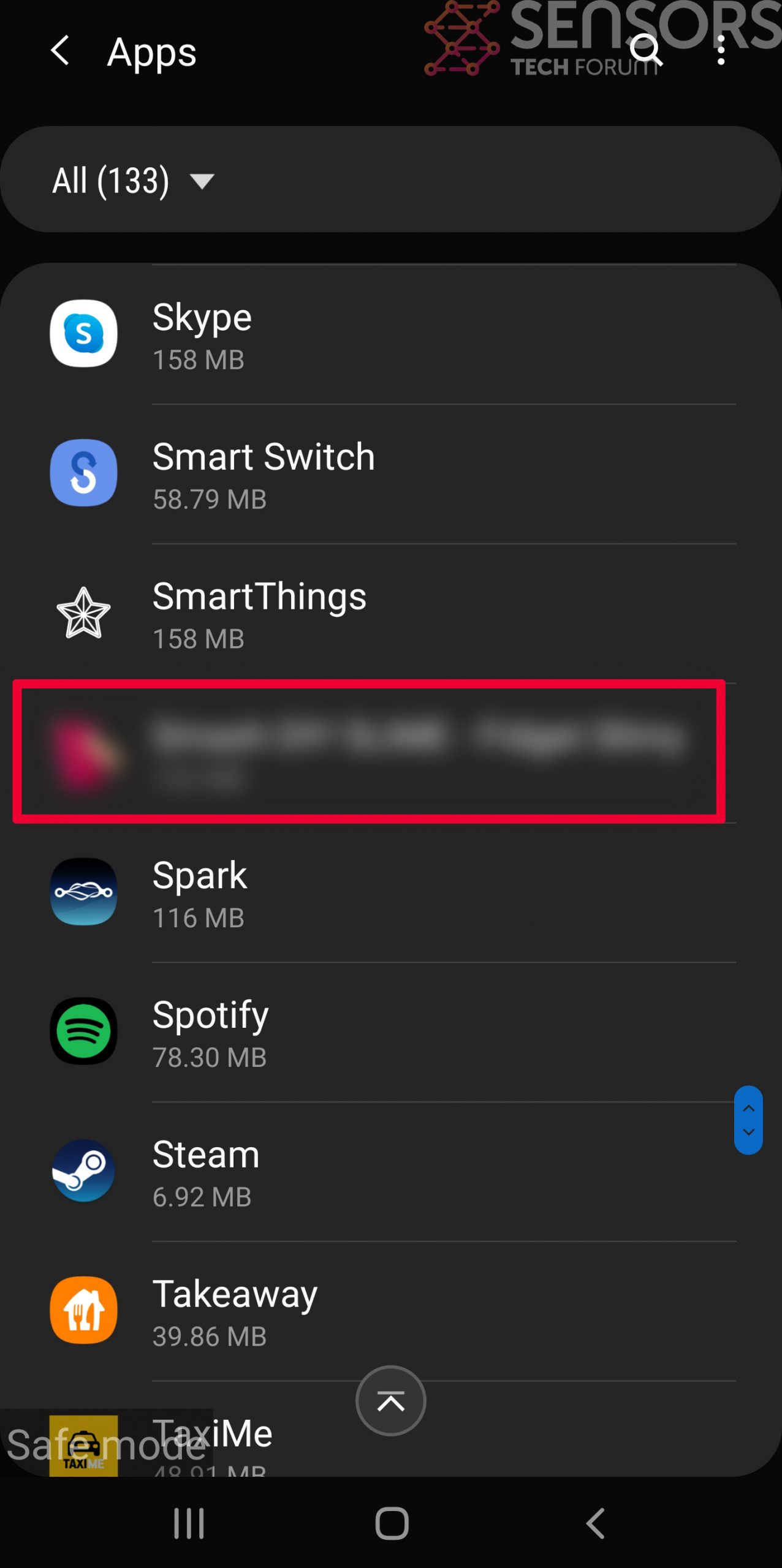

Normalmente, os vírus Android se mascarado sob a forma de aplicações. Para eliminar aplicativos, siga estas mini-passos:

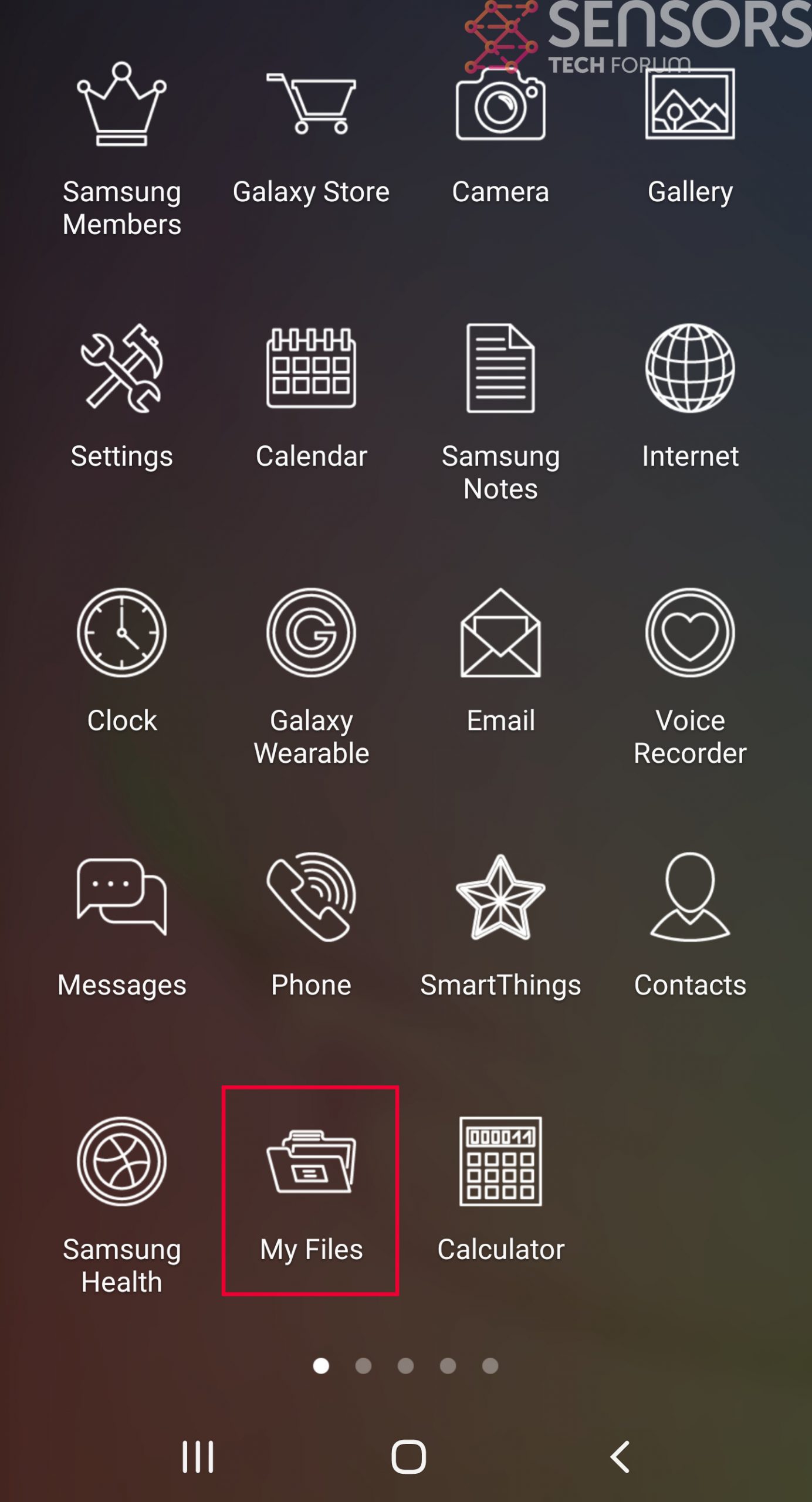

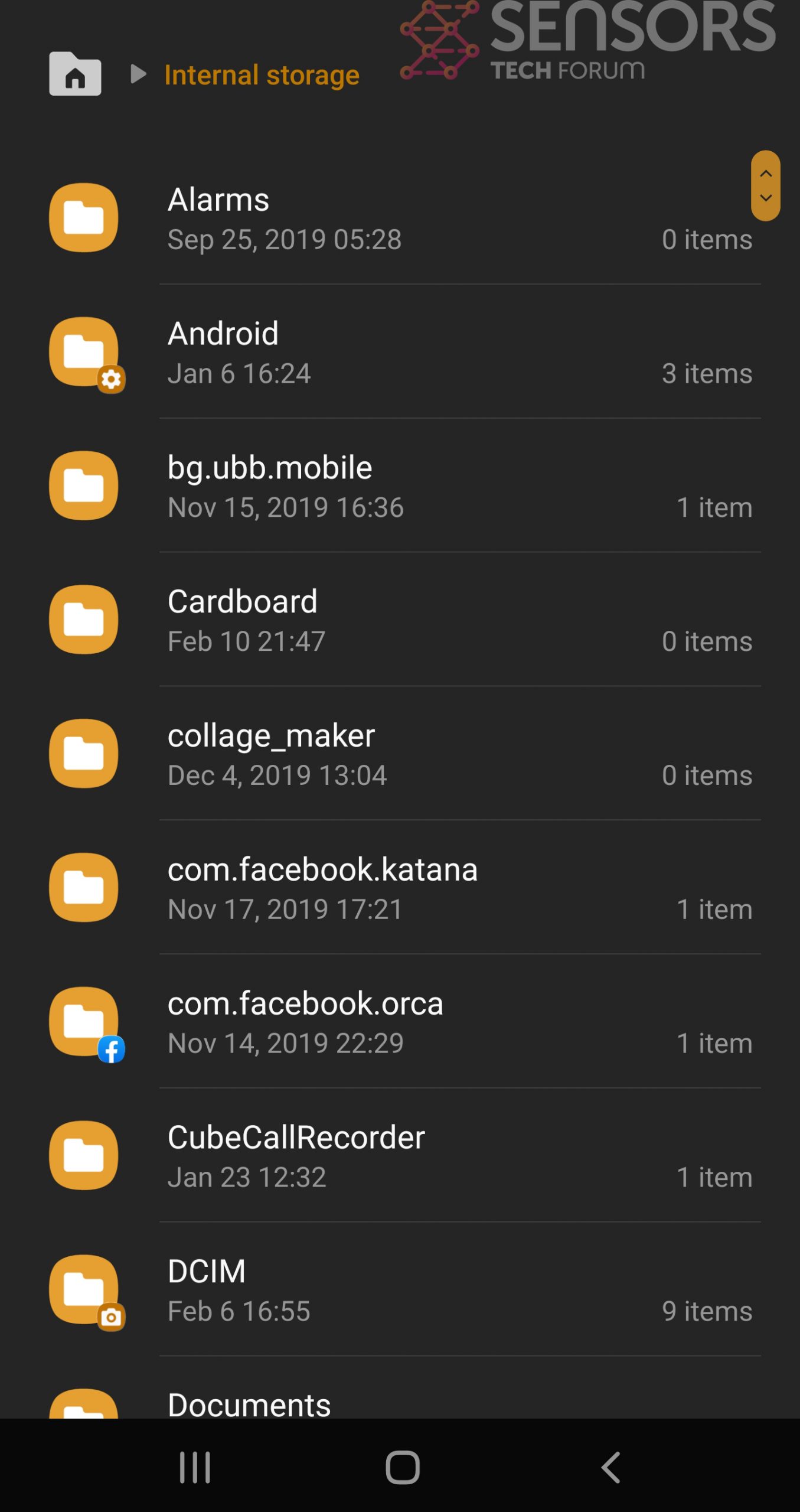

Degrau 4: Encontrar vírus arquivos ocultos em seu telefone Android e removê-los

Basta localizar o vírus e segurar o arquivo de vírus para excluí-lo.