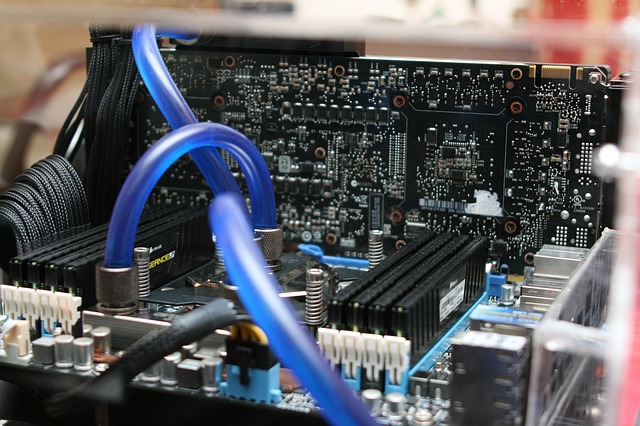

TPM-Chips in Computern verschiedener Typen verwendet wurden, sind anfällig für zwei neue Angriffsarten gefunden. Diese Hardware-Komponenten sind Bestandteil von Motherboards in verschiedenen Branchen und Case-Szenarien verwendet. Neue Sicherheitsforschung zeigt, dass böswillige Akteure möglicherweise mit dem Konfigurationsprozess schaffen machen können.

TPM Chips Schwachstellen können die Konfigurationseinstellungen von Computer Manipulieren

Eine neue gefährliche Schwachstelle in dem TPM-Chip in einer Vielzahl von Computern identifiziert. Ihre langen Namen bedeuten “Trusted Platform Module” und stellen spezielle microcrontrollers, die in Hardware-Authentifizierungsprüfungen verwendet werden,. Dies ist eine wichtige Sicherheitsoperation, die dafür sorgt, dass das angegebene Gerät der korrekten Identifizierung besitzt, um das installierte Betriebssystem laufen zu lassen. Dies ist zwar nicht zwingend mit Personalcomputern für den normalen Benutzer gehören,, es ist ein wichtiges Verfahren mit staatlichen oder Business-Systemen, die wichtige Infrastruktur steuern. Dedicated Spezifikationen überwachen das TPM-Chip Verfahren.

Kürzlich Sicherheit Forscher aus Südkorea identifiziert zwei TPM-Chip-Angriffen, die in der Entdeckung einer bestimmten Verwundbarkeit führen. Sie ermöglichen ein böswilliger Benutzer zu manipulieren die Boot-Konfiguration wodurch eine gefährlichen Bedingungen zu. Änderungen können die Boot-Reihenfolge ändern, indem Sie das erste Startgerät von einem Wechselgerät ausgeführt wird, das ein feindliches Betriebssystem starten kann.

Die erster Angriff wirkt gegen Vorrichtungen einen TMP-Chipsatz als statische Wurzel des Vertrauens für die Messung unter Verwendung von (SRTM). Der Hacker Taktik ist, an die Macht Interrupts zu missbrauchen, die die Komponenten in laufenden nicht-sichere Variablen Trick können. Nach Angaben der Forscher ist dies eine Spezifikation Fehler. Als Ergebnis dieser Verbrecher kann effektiv umgehen die platziert Sicherheitsmaßnahmen. Eine Lösung ist ein Hardware-Patch, der die BIOS / UEFI-Konfigurationsoptionen ermöglicht dies beheben.

Die zweiter TPM Angriff Ziele Chips, die als dynamische Wurzel des Vertrauens zur Messung festgelegt werden (DRTM). Es wirkt sich nur auf Maschinen, die auf der Intel Trusted Execution Technology laufen (TXT) während des Boot-up-Verfahrens. Die Forscher weisen darauf hin, dass hier die Ursache für die Anfälligkeit ist ein Fehler in der Trusted-Boot-Komponente, die eine Open-Source-Bibliothek von Intel implementiert. Ein Patch wurde jedoch vom vergangenen Jahr nicht alle Hardware-Hersteller haben ihre BIOS / UEFI Bilder aktualisiert damit.

Die beiden Fragen erhalten haben, ein Sicherheitshinweis dass in diesen beiden CVE-Einträge verfolgt:

- CVE-2018-6622 - Es wurde ein Problem entdeckt, dass alle Hersteller von BIOS-Firmware betrifft, die eine gewisse realistische Interpretation eines dunklen Teil der Trusted Computing Group machen (TCG) Trusted Platform Module (TPM) 2.0 Spezifikation. Ein abnormaler Fall ist nicht richtig von dieser Firmware während S3 Schlaf behandelt und kann TPM löschen 2.0. Es können lokale Benutzer statische PCRs von TPM zu überschreiben und die Sicherheitsmerkmale des neutralisieren, wie Dichtungs- / entsiegeln und Fernbeglaubigungs.

- CVE-2017-16837 - Bestimmte Funktionszeiger in Trusted-Boot (tboot) durch 1.9.6 nicht validiert werden und der Ausführung beliebigen Codes führen kann, die können lokale Benutzer dynamische PCRs von Trusted Platform Module zu überschreiben (TPM) durch diese Funktionszeiger Einhaken.

Es gibt mehrere Möglichkeiten, wie das Problem behoben werden kann. Eines davon ist zu Deaktivieren Sie den S3 Schlafzustand im BIOS / UEFI-Menü wie es ist auf bestimmte Parameter auf die TPM-Chips Der zweite Ansatz passieren gefunden ist Überarbeitung des TPM 2.0 Spezifikationen in der Ausführung alternative Aktionen nter bestimmte Bedingungen. Doch die effektivste Lösung ist das neueste Update des BIOS / UEFI-Modul anzuwenden das behebt das Problem. Die Benutzer müssen die Release Notes überwachen erwähnt der oben erwähnten CVE Advisories.

Weitere Informationen zu diesem Thema können Sie Lesen Sie die Präsentation.