Eine neue Forschung über 4000 Geräte aus 70 verschiedener Anbieter zeigt die alarmierende Wiederverwendung von privaten Schlüsseln. Die Forschung wurde von Stefan Viehböck von SEC Consult geführt worden. Der Senior Security Consultant hat die HTTPS-Zertifikate und SSH-Schlüssel von eingebetteten Geräten wie Internet-Gateways untersucht, Modems, Router, IP-Kameras, VoIP-Telefone. Das zeigten die Ergebnisse 580 eindeutige Kryptoschlüssel wurden zwischen Firmware-Images erneut geteilt, insbesondere für SSH-Hostschlüssel und X.509-HTTPS-Zertifikate.

Eine neue Forschung über 4000 Geräte aus 70 verschiedener Anbieter zeigt die alarmierende Wiederverwendung von privaten Schlüsseln. Die Forschung wurde von Stefan Viehböck von SEC Consult geführt worden. Der Senior Security Consultant hat die HTTPS-Zertifikate und SSH-Schlüssel von eingebetteten Geräten wie Internet-Gateways untersucht, Modems, Router, IP-Kameras, VoIP-Telefone. Das zeigten die Ergebnisse 580 eindeutige Kryptoschlüssel wurden zwischen Firmware-Images erneut geteilt, insbesondere für SSH-Hostschlüssel und X.509-HTTPS-Zertifikate.

Das „Recycling“ von kryptografischen Schlüsseln ist der Kern des Problems

Das Forschungsteam von SEC Consult verwendete Geräte-Scan-Dienste wie Scans.io und Censys.io, um mehrere mit dem Internet verbundene Geräte zu durchsuchen. Die erste erstaunliche Entdeckung war das 5% der erkannten HTTPS-Hosts teilten die gleichen privaten Schlüssel, dargestellt durch ungefähr 150 Serverzertifikate. Letztere wurden über die Staffelung verteilt 3.2 Millionen Hosts.

Muss lesen:

9271 Schwachstellen aufgedeckt in 1925 Firmware-Images

Eine weitere merkwürdige Entdeckung – das gleiche Problem wurde in SSH-Schlüsseln gefunden. 6% der SSH-Hosts gemeinsam genutzte private Schlüssel in Form von ca 80 SSH-Host-Schlüssel fast verteilt 1 Millionen Hosts.

Wer ist schuld an der „Recycling“-Situation??

Nach Angaben der Forscher, Die Schuld liegt irgendwo zwischen dem Anbieter und dem Produkt selbst. Es gibt Unternehmen, die am Tatort erwischt wurden, oder mit anderen Worten, gefunden, um Verschlüsselungsschlüssel wiederzuverwenden. Hier ist die 'Kurz’ Liste:

ADB, AMX, Aktiontec, Adtran, Alcatel-Lucent, Alpha-Netzwerke, Aruba-Netzwerke, Aztech, Bewan, Busch-Jäger, CTC-Union, Cisco, klar, Comtrend, D-Link, Deutsche Telekom, DrayTek, Edimax, General Electric (GEBEN), Grünes Paket, Huawei, Infomark, Innatech, Linksys, Motorola, Moxa, NETGEAR, NetComm Wireless, ONT, Beobachtung Telecom, Offener Gang, Tempo, Philips, Pirelli , Robustel, Sagemcom, Seagate, Seowon Intech, Sierra Wireless, Smart RG, TP-LINK, TRENDnet, Technicolor, Zelt, Totolink, vereinheitlichen, UPVEL, Ubee Interaktiv, Ubiquiti Networks, Vodafone, Westliches Digital, ZTE, Zhone, ZyXEL.

Warum ist diese Wiederverwendung von Kryptoschlüsseln gefährlich??

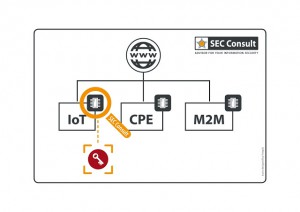

In einer Nussschale, böswillige Akteure können leicht Man-in-the-Middle-Angriffe sowie passive Entschlüsselungsangriffe durchführen. Aufgrund der Vielfalt eingebetteter Geräte kann es ziemlich hässlich werden. Der Angriff kann auf der Ebene eines autonomen System-ISP oder auf jedem mit dem Internet verbundenen Gerät stattfinden, das sich in den Haushalten von Personen befindet. Jedes derartige Gerät kann aufgrund seines offenen SSH-Ports ausgenutzt werden.

Referenzen

ScMagazin

SoftPedia

SecConsult