Waschbär Infostealer: Einführung

Es gibt einen neuen Information Dieb in der Stadt. synchronisiert Waschbär, die Malware gewinnt an Popularität, da es als MaaS verkauft wird (Malware-as-a-Service). Waschbär hat bereits Tausende von Opfern infiziert weltweit.

Laut den Forschern, die Waschbär-Malware in nur ein paar hat Monaten Hunderte von Geräten auf der ganzen Welt verunreinigt, und hat Kartendaten erhalten und E-Mail-Zugangsdaten von Opfern. Die Malware ist bereits einer der Top 10 die meisten genannten Malware-Tools in der U-Bahn-Community.

Die Malware ist nicht übermäßig anspruchsvoll oder innovativ, noch seine Malware-as-a-Service (MaaS) Modell gibt Cyber-Kriminelle eine schnelle und einfache Methode, um Geld zu verdienen, indem sensible Benutzerdaten zu beeinträchtigen.

Die Waschbär infostealer war entdeckt von Cybereason Forscher, die sagen, dass “Dieser Stamm von Malware entstand ersten erst 2019, und hat bereits eine große Fangemeinde unter den Cyber-Kriminellen etabliert. seine Popularität, auch mit einem begrenzten Funktionsumfang, Signale, die die Fortsetzung eines wachsenden Trend der Kommodifizierung von Malware, wie sie folgen einem MaaS (Malware-as-a-Service) modellieren und entwickeln ihre Bemühungen.”

Threat Zusammenfassung

| Name | Waschbär Infostealer |

| Art | Infostealer, Malware |

| Entfernungszeit | Weniger als 15 Minuten (vollständige Systemprüfung) |

| Removal Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

Waschbär-Infostealer-Varianten

April 2020 Variante

Diese Versionen enthielten eine Änderung des anfänglichen Infektionsmechanismus. Die erste Aktion wird eine anfängliche Installationsskript triggern die eigentliche Malware von einem Abrufen Google Cloud Services-Repository. Dies ist ein wichtiger Schritt, da die meisten der Firewalls und andere Sicherheitslösungen wird es eine sichere und legitime Maßnahme und nicht erhöhen die Aufmerksamkeit.

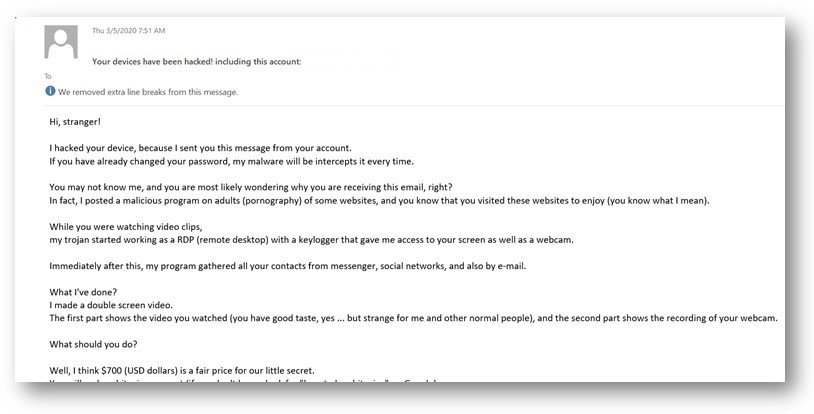

Die neuen Versionen der Raccoon-Infostealer-Malware wurden über a bereitgestellt Phishing-E-Mail-Kampagne:

Die Empfänger werden eine Nachricht von einem Freund gezeigt behaupten, dass ihre inboxes kompromittiert wurden. Ein weiteres typisches Szenario der beabsichtigten Opfer zu manipulieren verwendet wird, Warnmeldungen zu senden, behauptet, dass ihre E-Mails wurden gehackt. Verschiedene Erpressung Taktik wird verwendet werden, um die Benutzer zu manipulieren in Browser-Links zu öffnen oder das Herunterladen von angehängten Dateien. In Abhängigkeit von der tatsächlichen Form der Lieferung kann der Nutzlastträger ein Makro sein, ein unabhängiges Skript, eine ausführbare Datei oder ein anderer Dateityp.

März 2020 Variante

Die Raccoon-Malware wurde in einem verbreitet Sextortion-Phishing-Strategie. Die Kriminellen senden E-Mail-Nachrichten, die Nacktbilder enthalten, die bösartige Skripte umfassen. Der Inhalt dieser Phishing-Mails zeigt auch, dass die kriminelle Gruppe dahinter genannt wird roter Schädel. Die Prämisse der E-Mails ist, dass die Hacker einen Bekannten der Empfänger gefährden konnten und haben Nacktbilder ihrer nackten Freundinnen gefunden. Sie scheinen verknüpft werden oder direkt an die E-Mail-Nachrichten angehängt.

Die Malware sollte in Nutzlastträgerdateien eingefügt werden – die Empfänger werden angewiesen, die integrierten Skripte zu aktivieren – dies ist bei mit Makros infizierten Dokumenten der Fall. Sie können aus allen gängigen Dateitypen sein: Präsentationen, Datenbanken, Tabellen und Textdokumente. Der Lauf des Makros wird eine Powershell-Erstinfektion Skript ausführen. Dieses Skript wird auf die Malware-Installation Raccoon führen.

Ein weitere Erpressung Betrug, die von den Kriminellen verwendet wird, ist die Verteilung von gefälschten Dokumenten DocuSign. Sie werden als legitime Dateien maskiert, die, wenn sie aktiviert wird, die Malware-Download.

Spätere Raccoon-Versionen

Eine gefährliche Funktion in einigen späteren Versionen der Malware besteht darin, dass sie auch Informationen von kompromittierten Geräten stehlen kann, die das anonyme TOR-Netzwerk nutzen. Das Informationssammelmodul wurde nun aktualisierte Software enthalten wie Mozilla Firefox, Google Chrome, Microsoft Edge und etc.

Diese Versionen könnten außerdem Anmeldeinformationen von allen gängigen Kryptowährungs-Wallets stehlen: Electrum, Astraleum, Jaxx, Exodus und Monero unter anderem. Diese Informationen Stehlen Funktionalität wird auch gängige E-Mail-Clients wie Outlook erweitert, Foxmail und Mozilla Thunderbird. Die Angreifer verwenden wahrscheinlich den Waschbären, um vertrauliche Benutzerdaten zu erfassen - das Hauptziel ist es, auf das Zielnetzwerk eindringen. Es ist durchaus möglich, dass, wenn diese das Virus Administratorrechten erfolgt erwerben.

Die erweiterte Funktionalität des Raccoon erlaubt es viel schädliche Aktionen ausführen:

- Aufklärung - Der Trojaner kann Screenshots der Benutzeraktivität nehmen und sie automatisch an die Hacker-Betreiber senden.

- Weitere Infektionen - In vielen Fällen, Diese Infektionen können verwendet werden, um andere Malware auf die Hosts zu übertragen – Ransomware, Sabotageskripte, und ETC.

- System-Neukonfiguration - Waschbär-Infektionen drastisch verwendet werden, um das System neu zu konfigurieren - Änderungen an der Windows-Registrierung vorgenommen werden können, Konfigurationsdateien, und ETC.

Raccoon Proben zu sein scheinen als Teil eines globalen RaaS erstellt (Ransomware-as-a-Service) Betrieb - dies bedeutet, dass die ursprünglichen Entwickler der Malware-Angebot Anpassungsoptionen Interessenten. Es können verschiedene Preispläne und Optionen sein, die von den Entwicklern bestellt werden können, sowie kundenspezifische Aufträge.

Raccoon Infostealer Malware - Technischer Überblick

Zunächst, es ist wichtig zu beachten, dass Raccoon in C ++ geschrieben und an der Arbeit sowohl auf 32-Bit ausgelegt ist und 64-Bit-Betriebssysteme. Obwohl es wurde als ein Password Stealer von vielen AV-Unternehmen ursprünglich klassifiziert, die infosec Gemeinschaft beobachtet hat es breitere Möglichkeiten nutzen. So, es wurde als Informations Stealer kategorisiert (infostealer).

Die Analyse des inforstealer zeigt, dass es von einer russischen Internet-Kriminalität Gruppe entwickelt wurde. Die Malware ist in der Lage eine große Menge von Informationen zu erhalten, trotz des Mangels an Raffinesse - kann es Opfer unter Verwendung verschiedener Techniken infizieren, und kann viele sensible Informationen stehlen, wie Kreditkartendaten, Kryptowährung Portemonnaies, Browser-Daten, und E-Mail-Anmeldeinformationen.

Der Waschbär Malware schnell wird immer Griff neuer Bedrohung Akteure, begierig, sie in ihren Kampagnen zu verwenden,. Es ist bereits eine der Top worden 10 die meisten erwähnten Malware Stücke auf U-Bahn-Markt, zahlreiche Endpunkte international über beiden Organisationen und Einzelpersonen in Nordamerika zu infizieren, Europa, und Asien.

Waschbär folgt ein Malware-as-a-Service-Modell, die Menschen ermöglichen, eine schnelle und einfache Möglichkeit, um Geld zu verdienen, indem sensible Daten ohne große finanzielle Investitionen oder technischen Know-how zu stehlen.

Es scheint auch, dass das Internet-Kriminalität Team hinter Waschbären in der U-Bahn-Gemeinschaft für ihr Service-Level bewundert, unterstützen, und User Experience, aber hat eine Reihe von Anfällen von öffentlichen Fehden und inneren Konflikten konfrontiert, der offizielle Bericht sagt.

Raccoon Infostealer Verteilungsmethoden

Exploit-Kits. Der Waschbär infostealer nutzt mehrere Möglichkeiten für die Verteilung auf verschiedenen Geräten, aber es verlässt sich hauptsächlich auf Exploit-Kits, Phishing-Attacken, und gebündelt Malware. Cyber-Kriminelle sind speziell mit dem Fallout EK eine Powershell-Instanz von Internet Explorer zu erzeugen und dann die Hauptnutzlast der Malware herunterladen.

Phishing. Die Phishing-Kampagnen die inforstealer tragen, werden auf E-Mail-Nachrichten basieren, die ein angeschlossenes Word-Dokument haben. Wenn das Potential Opfer öffnet das Word-Dokument und ermöglicht Makros, der Makrocode erstellt eine Verbindung zu einem schädlichen Domäne der böswillige Nutzlast herunterladen.

gebündelte Malware. Die Angreifer nutzen auch die Bündelung von Verfahren, wo Waschbär mit legaler Software gebündelt. Wenn ein Benutzer lädt ein infiziertes Installateur, die Malware wird installieren sich leise, und der Benutzer wird es nicht bemerken.

Waschbär Infostealer – Entfernung

Um die Raccoon infostealer von Ihrem Computer-System vollständig zu entfernen, wir empfehlen, dass Sie die Anweisungen zum Entfernen unter diesem Artikel folgen. Wenn die ersten beiden manuellen Entfernungsschritte scheinen nicht zu funktionieren, schlagen wir vor, was die meisten Sicherheitsexperten beraten - zum Download und einen Scan Ihres Computers mit einem seriösen Anti-Malware-Programm ausführen.

Herunterladen dieser Software wird Ihnen nicht nur Zeit sparen, aber alle von Raccoon Malware-Dateien und Programme mit sich bringen und schützt Ihren Computer vor solchen aufdringlichen Anwendungen und Malware in Zukunft entfernen.

Vorbereitung vor dem Waschbären Infostealer Entfernen.

Vor dem eigentlichen Entfernungsprozess starten, Wir empfehlen Ihnen die folgenden Vorbereitungsschritte zu tun.

- Stellen Sie sicher, dass Sie diese Anweisungen haben immer offen und vor Ihren Augen.

- Führen Sie eine Sicherung aller Dateien, selbst wenn sie beschädigt werden könnten. Sie sollten Ihre Daten mit einer Cloud-Backup-Lösung und sichern Sie Ihre Dateien gegen jede Art von Verlust sichern, selbst von den schwersten Bedrohungen.

- Seien Sie geduldig, da dies könnte eine Weile dauern.

- Nach Malware durchsuchen

- Register reparieren

- Entfernen Sie Virendateien

Schritt 1: Scan for Raccoon Infostealer mit SpyHunter Anti-Malware-Tool

Schritt 2: Reinigen Sie alle Register, von Raccoon Infostealer auf Ihrem Computer erstellt.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, von Raccoon Infostealer erstellt dort. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.Schritt 3: Find virus files created by Raccoon Infostealer on your PC.

1.Für Windows- 8, 8.1 und 10.

Für neuere Windows-Betriebssysteme

1: Auf Ihrer Tastatur drücken + R und schreibe explorer.exe im Lauf Textfeld ein und klicken Sie dann auf die Ok Taste.

2: Klicke auf Ihren PC von der schnellen Zugriffsleiste. Dies ist in der Regel ein Symbol mit einem Monitor und sein Name ist entweder "Mein Computer", "Mein PC" oder "Dieser PC" oder was auch immer Sie haben es benannt.

3: Navigieren Sie zum Suchfeld oben rechts auf dem Bildschirm Ihres PCs und geben Sie ein "Dateierweiterung:" und wonach geben Sie die Dateierweiterung. Wenn Sie böswillige exe-Dateien suchen, Ein Beispiel kann sein, "Dateierweiterung:exe". Nachdem ich, dass, einen Raum verlassen und den Dateinamen, den Sie sich die Malware glauben geben Sie erstellt. Hier ist, wie es scheinen mag, wenn Ihre Datei gefunden wurde,:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Für Windows XP, Aussicht, und 7.

Für Ältere Windows-Betriebssysteme

In älteren Windows-Betriebssystemen sollte der herkömmliche Ansatz der effektive sein:

1: Klicken Sie auf die Startmenü Symbol (in der Regel auf der linken unteren) und wählen Sie dann die Suche Vorliebe.

2: Nachdem das Suchfenster erscheint, wählen Weitere Optionen von der Suchassistent Box. Eine andere Möglichkeit ist, indem Sie auf Alle Dateien und Ordner.

3: Nach dieser Art für den Namen der Datei, suchen Sie und klicken Sie auf die Schaltfläche Suchen. Dies könnte einige Zeit dauern, nach der Ergebnisse werden angezeigt. Wenn Sie die bösartige Datei gefunden, Sie können ihre Lage zu kopieren oder zu öffnen, indem Sie Rechtsklick auf sie.

Jetzt sollten Sie jede Datei unter Windows, so lange zu entdecken können, wie es auf der Festplatte ist und nicht über eine spezielle Software verborgen.

Waschbär Infostealer FAQ

What Does Raccoon Infostealer Trojan Do?

The Raccoon Infostealer Trojan ist ein bösartiges Computerprogramm entworfen, um zu stören, Schaden, oder sich unbefugten Zugriff verschaffen an ein Computersystem. Es kann verwendet werden, um sensible Daten zu stehlen, Kontrolle über ein System erlangen, oder andere böswillige Aktivitäten starten.

Können Trojaner Passwörter stehlen??

Ja, Trojaner, wie Waschbär Infostealer, kann Passwörter stehlen. Diese Schadprogramme are designed to gain access to a user's computer, Opfer ausspionieren und vertrauliche Informationen wie Bankdaten und Passwörter stehlen.

Can Raccoon Infostealer Trojan Hide Itself?

Ja, es kann. Ein Trojaner kann sich verschiedener Techniken bedienen, um sich zu maskieren, einschließlich Rootkits, Verschlüsselung, und Verschleierungs, um sich vor Sicherheitsscannern zu verstecken und der Entdeckung zu entgehen.

Kann ein Trojaner durch Zurücksetzen auf die Werkseinstellungen entfernt werden??

Ja, Ein Trojaner kann durch Zurücksetzen Ihres Geräts auf die Werkseinstellungen entfernt werden. Dies liegt daran, dass das Gerät in seinen ursprünglichen Zustand zurückversetzt wird, Entfernen von möglicherweise installierter Schadsoftware. Bedenken Sie, dass es ausgefeiltere Trojaner gibt, die Hintertüren hinterlassen und selbst nach einem Zurücksetzen auf die Werkseinstellungen erneut infizieren.

Can Raccoon Infostealer Trojan Infect WiFi?

Ja, Es ist möglich, dass ein Trojaner WiFi-Netzwerke infiziert. Wenn sich ein Benutzer mit dem infizierten Netzwerk verbindet, Der Trojaner kann sich auf andere verbundene Geräte ausbreiten und auf vertrauliche Informationen im Netzwerk zugreifen.

Können Trojaner gelöscht werden?

Ja, Trojaner können gelöscht werden. Dies geschieht normalerweise durch Ausführen eines leistungsstarken Antiviren- oder Anti-Malware-Programms, das darauf ausgelegt ist, bösartige Dateien zu erkennen und zu entfernen. In einigen Fällen, Gegebenenfalls ist auch eine manuelle Löschung des Trojaners erforderlich.

Können Trojaner Dateien stehlen??

Ja, Trojaner können Dateien stehlen, wenn sie auf einem Computer installiert sind. Dies geschieht durch Zulassen der Malware-Autor oder Benutzer, sich Zugriff auf den Computer zu verschaffen und dann die darauf gespeicherten Dateien zu stehlen.

Welche Anti-Malware kann Trojaner entfernen?

Anti-Malware-Programme wie z SpyHunter sind in der Lage, Ihren Computer nach Trojanern zu durchsuchen und diese zu entfernen. Es ist wichtig, Ihre Anti-Malware auf dem neuesten Stand zu halten und Ihr System regelmäßig auf schädliche Software zu scannen.

Können Trojaner USB infizieren?

Ja, Trojaner können infizieren USB Geräte. USB-Trojaner verbreitet sich in der Regel über bösartige Dateien, die aus dem Internet heruntergeladen oder per E-Mail geteilt werden, allowing the hacker to gain access to a user's confidential data.

Über die Waschbär-Infostealer-Forschung

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, Diese Anleitung zum Entfernen von Raccoon Infostealer ist enthalten, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, um Ihnen bei der Beseitigung des spezifischen Trojanerproblems zu helfen.

Wie haben wir die Recherche zu Raccoon Infostealer durchgeführt??

Bitte beachten Sie, dass unsere Forschung auf einer unabhängigen Untersuchung basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates zu den neuesten Malware-Definitionen, einschließlich der verschiedenen Arten von Trojanern (hintertür, Downloader, infostealer, Lösegeld, usw.)

Weiter, the research behind the Raccoon Infostealer threat is backed with Virustotal.

Um die Bedrohung durch Trojaner besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.