Forscher mit Symantec haben eine neue hochmoderne Spionage Malware identifiziert, genannt Regin, in Angriffe gegen zahlreiche internationale Ziele verwendet, von Privatpersonen, Unternehmen, und Regierungen. Der Grad der technischen Kompetenz von Regin angezeigt werden selten gesehen werden, nach Meinung der Experten bei Symantec. Ihre Forschung weist darauf hin, dass Regin kann einer der Schlüssel sein "Cyber-Spionage-Tools von einem Nationalstaat verwendet wird."

Regin Platform, Module, und Werkzeuge

Regin ist eine Plattform mit zahlreichen Modulen, reißen vermag vollständige Fernsteuerung von Netzwerk des Ziels auf allen möglichen Ebenen. Modulare Plattformen wie Flame und The Mask / Weevel haben, bevor festgestellt, aber Regin verwendet einen mehrstufigen Ladetechnik, die erinnert an die Familie Duqu / Stuxnet ist, nach Symantec-Team. In Bezug auf Funktionalität, Konstruktion der Plattform oder Flexibilität Regins ist viel komplexer als Stuxnet and Flame.

Einer der überzeugende Module ermöglicht Regin an GSM-Basisstation-Controller überwachen. Experten von Kaspersky Lab berichtet, dass im April 2008, die Angreifer bekam ihre Hände auf administrative Anmeldeinformationen, die sie zu erlaubt “manipulieren” ein GSM-Netz in einem Land im Nahen Osten. Die Experten nicht genau angeben, welche eine. Mit vollen Zugriff auf die Basissteuerungen, die Angreifer in der Lage sind, um Anrufe umzuleiten oder Herunterfahren des gesamten Mobilfunknetz.

Regin enthält verschiedene Werkzeuge und verwendet eine sehr schleichKommunikationsMethode, die betroffenen Netze zu kontrollieren. Es geht um die Opfer-Organisationen die Kommunikation über eine Peer-to-Peer-Netzwerk.

Die infizierten Rechnern über HTTP und Windows-Netzwerkverbindungen kommunizieren. Auf diese Weise können die Autoren hinter Regin zu graben tief in den Zielnetzwerke, vermeiden Luftspalte, und Steuerung des Verkehrs auf den C&C-Server, um unentdeckt zu bleiben.

Die Standardfunktionen von Regin sind einige Funktionen RAT, wie:

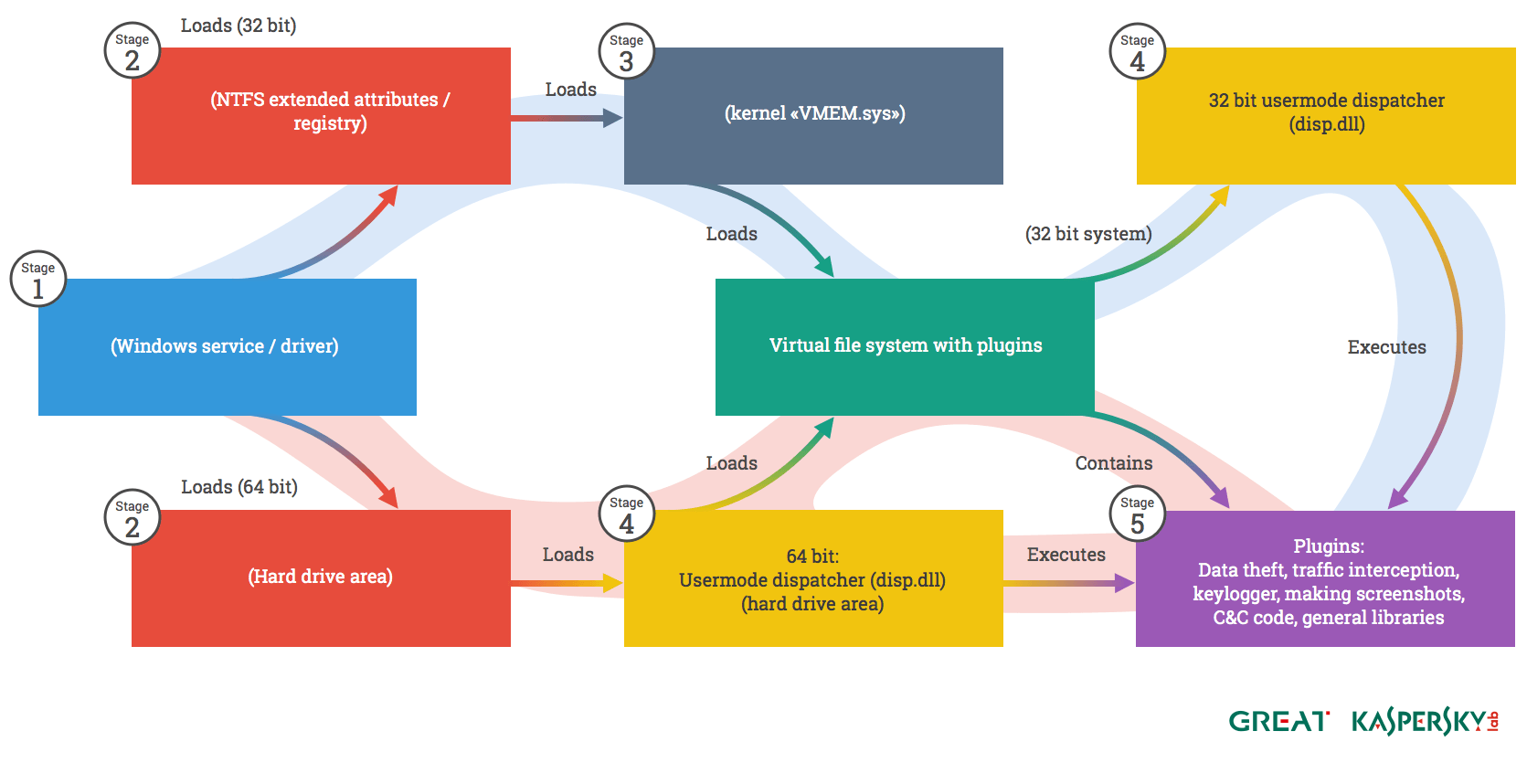

Die Stufen des Regin

Regin ist ein mehrstufiger Malware und alle Stufen mit Ausnahme der ersten sind versteckt und verschlüsselt. Nach der von Symantec veröffentlichten Bericht “, die Anfangsphase beinhalten die Installation und Konfiguration von internen Dienstleistungen der Bedrohung. Die späteren Stadien zu bringen Haupt Nutzlasten Regins ins Spiel. Die interessantesten Etappen sind die ausführbaren Dateien und Datendateien in Etappen abgelegt 4 und 5. Der Anfangsphase 1 Treiber ist die einzige deutlich sichtbar Code auf dem Computer. Alle anderen Stufen werden als verschlüsselte Daten Blobs gespeichert, als Datei oder in einem nicht-traditionellen Dateispeicherbereich wie die Registrierung, am Ende der Festplatte erweiterte Attribute oder Roh-Sektoren.”

Stage One – Dies ist die einzige ausführbare Datei, die in dem System des Opfers erscheint.

Stufe Zwei - Diese Phase hat zahlreiche Zwecke. Es kann die Infektion auf dem infizierten System, falls es solche Anweisungen in Stufe wird entfernen 3. In dieser Phase, ein Marker-Datei erstellt, welche die infizierten Rechner identifiziert werden können.

Die dritte Stufe – Dieses Stadium kann nur auf 32-Bit-Systeme existieren. Auf 64-Bit-Systeme der Disponent direkt geladen, so dass die dritte Stufe nicht notwendig.

Viertes Stadium – Der Fahrdienstleiter. Dies ist die Benutzer-Mode-Kern des Frameworks und wahrscheinlich das komplizierteste einzelnes Modul in der gesamten Plattform. Der Dispatcher ist für die komplexesten Aufgaben auf der Plattform verantwortlich, wie Grundkommunikation, Netzwerktransportunterprogramme, Speicherfunktionen, Bereitstellung einer API, um virtuelle Dateisysteme zugreifen.

Kaspersky Lab bietet detaillierte Informationen zu jedem Zeitpunkt in ihrem Papier auf dem Regin Malware.

Regin Verteilungsmethode ist noch unklar,

Die Forscher sind immer noch nicht in der Lage, festzustellen, wie der Zielcomputer wird zunächst mit Regin infiziert. Bisher, kein konkreter Exploit-oder andere Methoden bestätigt worden. Es ist sehr gut möglich, dass die Angreifer nutzen eine Reihe von ersten Angriffs. Regin hat mindestens ein Dutzend verschiedenen Exfiltration Optionen.

Plausible Optionen sind ein Link, ein Drive-by-, oder eine ausführbare Datei in einer E-Mail zugesandt. Symantec-Experten vermuten, dass die Pipette in Stufe 0 ist vermutlich nie auf der betroffenen Maschine Wohnsitz.

Regin Ziele

Forscher berichten, dass Regin hat in verwendet 10 Ländern. Die Hauptziele scheinen Russland und Saudi-Arabien sein, aber Spuren der Infektion in Indien nachgewiesen, Irland, Afghanistan, Mexiko, Belgien, Iran, Pakistan und Österreich. Anfangs, Regin wurde Spionage Kampagnen gegen zahlreiche Unternehmen aus verwendet 2008 zu 2011. Dann ist es plötzlich zurückgezogen wurde, und eine neue Version erschien im letzten Jahr. Fast die Hälfte der identifizierten Regin Infektionen wurden kleine Unternehmen und Privatpersonen gezielt. Das Hauptziel der Angriffe auf die Telekommunikationsbranche war offensichtlich, um Zugriff auf Anrufe, die über diese Infrastruktur geroutet wurden gewinnen.

Die Opfer des Regin Malware dieser Kategorie zugeordnet werden,:

- Personen, die in fortschrittlichen mathematischen / kryptographische Forschung beteiligt

- Die Finanzinstitute

- Forschungseinrichtungen

- Multinationale politischen Gremien

- Telekom-Betreiber

- Staatliche Institutionen

Der Ursprung der Regin

Nach dem Ursprung der Malware, Forscher mit F-Secure sind sicher, dass Regin ist nicht in Russland oder China erstellt. Angesichts benötigt die Mittel, eine solche Malware zu entwerfen, und die Art der Operationen Regin Stützen, Experten glauben, dass die Angreifer hinter sich wahrscheinlich beinhalten Nationalstaat.