Dieser Artikel wurde um zu erklären, die Sie erstellt, was das ist SMiShing Scam Landing Pages und wie man sie so gut wie alle potenziell unerwünschte Programme entfernen durch sie geliefert.

Dieser Artikel wurde um zu erklären, die Sie erstellt, was das ist SMiShing Scam Landing Pages und wie man sie so gut wie alle potenziell unerwünschte Programme entfernen durch sie geliefert.

Die SMiShing Scam Landing Pages ist eine beliebte Taktik, die Benutzer in accesing Hacker erstellte Seiten zu manipulieren versucht, die ihr Geld oder infizieren sie mit Viren stehlen. Unsere Artikel gibt eine ausführliche Erklärung, wie es propagiert und wie die Opfer selbst schützen.

Threat Zusammenfassung

| Name | SMiShing Scam Landing Pages |

| Art | Phishing-SMS-Betrug |

| kurze Beschreibung | Die SMiShing Scam Landing Pages ist eine beliebte Taktik, die die Benutzer in Interaktion mit einem Betrug Website coerces. |

| Symptome | Die Opfer werden SMS-Nachrichten empfangen, die die Phishing-Anweisungen enthalten. |

| Verteilungsmethode | SMS-Nachrichten. |

SMiShing Scam Landing Pages - Verteilung Ways

Die SMiShing Phishing-Betrug werden immer mehr und mehr populär als die meisten von ihnen sich darauf verlassen, dass SMS-Nachrichten häufig von Internet-Diensten für Benachrichtigungen oder Zwei-Faktor-Authentifizierung verwendet werden. Sie sind notorisch leicht zu organisieren, wie sie hängen nicht auf die Interaktion mit einer bestimmten Website, Anwendung oder ein Dienst. Die einzige Voraussetzung ist, dass der Hacker-Betreiber dahinter Zugang Telefon-Datenbanken, um eine Liste von Zielrufnummern zu bauen.

Die tatsächliche Auslieferung der Nachrichten ist automatisiert und erfolgt durch virtuelles Telefon des Senden von SMS-Service dass verbirgt die Identität des Absender. Durch das Anpassen der sie anstelle einer Telefonnummer die Aufnahme Benutzer können Buchstaben von Unternehmen oder Dienste, die sie verwenden,.

Eine alternative Variante ist, wo der Hacker-Betreiber ein verwenden Zwei-Stufen-Telefonnummer Sammel Seite. Verschiedene Formen können durch anderes gemeinsames Phishing verwendet mit der beliebtestenen Taktik verteilt werden:

- E-Mail-Nachrichten - Scam-Nachrichten als Aufstellung von Unternehmen gesendet werden oder Service, der Anwender fordert möglicherweise verwenden kann, dass der Empfänger geben, ihre Telefonnummer für ein Profil zu aktualisieren oder eine anderen gemeinsamen Grund. Wenn dies getan wird, die geernteten Informationen verwendet werden, um die SMiShing Taktik auszuführen.

- Bösartige Anwendung Installateure - Der Hacker kann legitime Setup-Dateien mit einem Telefonnummernfeld bearbeiten, die während des Installationsvorganges oder nach dem es angezeigt wird. Die üblichen Ziele sind Anwendungen, die von den Endnutzern wie Produktivitäts-Apps populär heruntergeladen, Kreativität Suiten, Systemprogramme und etc.

- Online-Communities - Die Kriminellen können entweder gefälschte Konten verwenden zu diesem Zweck geschaffene oder solche mit schwacher Sicherheit, um hacken Benutzer zu täuschen in ihre Telefonnummer Offenlegung. Dies kann über Forum-Beiträge erfolgen, Direktnachrichten, Foto-Beiträge und andere Inhalte veröffentlicht in sozialen Netzwerken und Online-Communities.

- Datendiebstahl und Missbrauch - Viele der Telefonnummer Daten Benutzer wird durch Einkäufe, die auf den U-Bahn-Märkten erworben.

- Browser Hijacker - Eingesetzt bösartiger Browser-Plugins können die Daten aus den infizierten Hosts oder gegenwärtigen Pop-up-Fenster und Benachrichtigung Boxen ernten die Telefonnummer anfordert. Solche Versuche können als Verifizierung der installierten Erweiterung oder eine Anforderung, um die maskierenden für die Umleitungen zu sein “aktiv”.

SMiShing Scam Landing Pages - In-Depth Übersicht

Die tatsächlichen SMiShing Betrug Zielseiten werden in der Regel vorhanden gefälschte Login-Eingabeaufforderungen dass versucht, die Anmeldeinformationen für den Dienst gezeigt zu stehlen. Beliebte Beispiele hierfür sind die folgenden Fälle:

- Kontoschließung Benachrichtigung - Die empfangene SMS wird dem Empfänger, dass ihre Konten für einen Dienst benachrichtigen, dass sie über verwenden soll geschlossen werden. Sie werden auf eine Zielseite Anforderung die angegebene Benutzername / E-Mail und Passwort-Informationen weitergeleitet.

- Geschenkkarte Anspruch - Die empfangene SMiShing Betrug Nachrichten werden die Empfänger mitteilen, dass sie eine Geschenkkarte von bedeutendem Wert aufgrund eines Kauf gewonnen haben, dass sie es taten. Um die Geschenkkarte sie einen Code einlösen und erhalten auf der Zielseite eingeben. Wenn es zugegriffen wird, und der Code ist ein Registrierungsformular eingegeben werden vorgestellt. Es wird verwendet, um die eingegebenen Informationen kapern - vertrauliche Informationen angefordert, die dann für die verwendet werden können, Identitätsdiebstahl und andere Arten von Missbrauch.

- Banktätigkeit Mitteilung - Die Nutzer werden von SMS-Nachrichten empfangen, die warnen “ungewöhnliche Aktivität erkannt” wobei die Benutzer eine Web-Adresse angezeigt werden, wo sie können “Kritik” die verdächtigen Daten. Die Umleitungsseite zeigt eine eine gefälschte Kopie der Login-Seite zitierte Bank. Wenn alle eingegebenen Anmeldeinformationen gesendet werden, werden sie sofort auf die Hacker-Betreiber übertragen werden.

- image Access - Eine verkürzte URL auf ein Foto wird an die Opfer gesendet werden. Dies könnte die Neugier des Empfängers provozieren und sie werden es eröffnen. In den meisten Fällen wird dies zu einem führen Virusinfektion.

- Steuerrückerstattung anfordern - Eine SMS-Nachricht von den IRS oder anderen staatlichen Stellen sein vorgibt, kann an den Benutzer gesendet werden. Es ist in der Regel besteuern Informationen im Zusammenhang und einen Link auf eine gefälschte Gateway-Seite enthält. Wenn es darauf geklickt wird über die Benutzer finanziellen Status eine Menge Informationen anfordern. Die gesammelten Daten können dann für ernsthafte verwendet werden Finanz-Missbrauch.

Was ist gefährlicher ist, dass der Hacker Verwendung von Verhalten machen kann, die unter den Menschen auf der ganzen Welt schon traditionell. Dies ist offensichtlich, wenn Spende Schema Phishing-Attacken werden getragen. Die Kriminellen können Nachrichten senden, die als legitime Bitten um Hilfe getarnt. Die Nachrichten enthalten Anweisungen, die sie zu antworten, mit einem bestimmten Befehl, um coerce die Spende zu initiieren. Wenn dies geschehen ist dann eine große Steuer wird auf die Opfer gebracht werden, und das Geld wird direkt in die Konten des Phishing-Betreibers. Sie sind vor allem sehr erfolgreich, wenn während der tatsächlichen Wohltätigkeitsveranstaltungen organisiert - besondere Veranstaltungen oder Ferien, wo die Medien ihre Aufmerksamkeit auch auf solche Fragen aufwerfen.

Die SMiShing Kampagnen in vielen Fällen sind gekoppelt mit dem Senden von Nachrichten von Premium-Telefonnummern. Dies bedeutet, dass Telefongebühren werden entstehen, wenn die Opfer mit ihnen zu interagieren .

Ein weiteres beliebtes Szenario ist, wenn die Verbrecher hinter den Phishing-Attacken der Verwendung Kontobestätigung Szenario. Dies geschieht, wenn Benutzerkonten verknüpft sind die Telefonnummer der Person und diese Informationen werden von den Kriminellen gekrochen - entweder durch manuelle Forschung oder durch eine automatische Einrichtung mit. Dies hilft ihnen, in den Aufbau glaubwürdig Benachrichtigungen, die in einer hohen Wahrscheinlichkeit zu gewinnen ganze Datenbanken von Benutzernamen führen kann, E-Mail und das Passwort,. Einige der Angriffsszenarien können eine gefälschte Google Docs Links-Seite enthalten, die eine bequeme Möglichkeit, die verteilen [wplinkpreview url =”https://sensorstechforum.com/remove-google-docs-phishing-scam-protect/”]Phishing-Betrug beliebter Google Text & Tabellen.

Die andere gefährliche Beispiel ist, wenn die SMS-Nachricht, die die Benutzer zum Öffnen einer Verbindung auf ihren Computern coerces. Dies wird in der Regel zu Infektionen führt mit gefährliche Malware aller gängigen Typen:

- Screen Locker - Diese mobile Malware wird das Gerät des Lockscreen sperren, intrusive SPAM-Nachrichten angezeigt werden und gleichzeitig andere Bedrohungen bereitstellen. Mit einer installierten zusätzlich vermindert stark die Leistung der Geräte und wird oft in Verbindung mit Kryptowährung Bergleute.

- Trojaner - Diese gehören zu den gefährlichsten Malware-Bedrohungen, die gegen Computer-Nutzer verwendet werden können,. Ihr Hauptziel ist es, eine Client-Dienst auf den Hosts zu installieren, die eine sichere Verbindung zu einem voreingestellten Hacker gesteuerten Server herstellt. Es wird verwendet, die Betreiber zu ermöglichen, auf die Nutzer auszuspionieren, ihre Daten kapern und zu einem bestimmten Zeitpunkt die Kontrolle über die Systeme übernehmen.

- Kryptowährung Miners - Diese Infektionen sind sehr beliebt in letzter Zeit, da sie entweder durch einen einfachen JavaScript-Code oder ein eigenständiges Programm geliefert an den Computer verursacht werden können. In jedem Fall, wenn es ressourcenintensive Aufgaben gestartet wird, wird ins Leben gerufen, die die Vorteile der verfügbaren Hardware nehmen. Als einer von ihnen abgeschlossen ist es bei der Berichterstattung der Betreiber einer Entschädigung in Form von Kryptowährung erhalten direkt in ihre digitalen Geldbörsen übertragen.

- Browser Hijacker - Die Opfer Benutzer können in der Installation eines speziellen Browser-Plugin dazu gezwungen (Erweiterung) Das ist in der Regel böswillig in der Natur. Wenn es die Standardkonfiguration installiert ist, ist die Web-Browser-Einstellungen in Umleiten der Benutzer auf einen bestimmten Hacker gesteuerte Seite zu ändern.

Als solche die meisten Effekte von SMiShing Betrug Zielseiten kann zu gefährlichen Infektionen führen. In solchen Fällen ist die Verwendung einer hochwertigen Anti-Spyware-Lösung wird dazu beitragen, aktiven Infektionen von den betroffenen Computern entfernen.

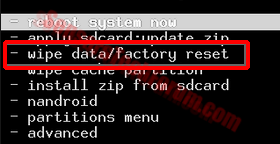

Entfernen SMiShing Scam Landing Pages von Ihrem Android-Gerät

Die SMiShing Scam Landing Pages können Sie Ihr Android-Handy oder Tablet infizieren. Je nach ihrer genauen Konfiguration in vielen Fällen wiederherstellen kann schwierig sein, für Benutzer mit Hilfe der normalen Systemtools zu tun. Wenn einige der Systemdienste gesperrt werden dann die einzige Methode zur effektiven Entfernung wäre eine erweiterte Sicherheitslösung zu verwenden,. Ein solches Programm werden alle Spuren von unerwünschten Programmen zu beseitigen erstellt, um Ihre Geräte vollständig zu scannen und versuchen, und schützen sie vor als auch zukünftige Infektionen.

Da manuell schädliche Inhalte zu entfernen können Ihre Daten löschen, Wir haben verschiedene Methoden vorgeschlagen, sie effektiv und sicher zu tun, falls Sie in der unten stehenden Schritt-für-Schritt-Anleitung ein Android-Gerät haben. Wenn Sie diese Schritte überspringen und die Objekte automatisch entfernen, Wir schlagen vor, dass Sie eine erweiterte Datenschutzschutz App herunterladen entwickelt, um alle zukünftigen Intrusionen zu blockieren.

- Fenster

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge-

- Safari

- Internet Explorer

- Stop-Popups stoppen

So entfernen Sie Zielseiten von Smishing Scam aus Windows.

Schritt 1: Scan for SMiShing Scam Landing Pages mit SpyHunter Anti-Malware-Tool

Schritt 2: Starten Sie Ihren PC im abgesicherten Modus

Schritt 3: Deinstallieren SMiShing Scam Landing Pages und zugehörige Software unter Windows

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Schritt 4: Bereinigen Sie alle Register, Created by Smishing Scam Landing Pages on Your PC.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, von SMiShing Scam Landing Pages erstellt dort. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Anleitung zum Entfernen von Videos für Smishing Scam Landing Pages (Fenster).

Befreien Sie sich von Smishing Scam Landing Pages unter Mac OS X..

Schritt 1: Deinstallieren SMiShing Scam Landing Pages und entfernen Sie die zugehörigen Dateien und Objekte

Ihr Mac zeigt Ihnen dann eine Liste der Elemente, die automatisch gestartet werden, wenn Sie sich einloggen. Suchen Sie nach verdächtigen Anwendungen identisch oder ähnlich SMiShing Scam Landing Pages. Überprüfen Sie die App, die Sie vom Laufen automatisch beenden möchten und wählen Sie dann auf der Minus ("-") Symbol, um es zu verstecken.

- Gehe zu Finder.

- In der Suchleiste den Namen der Anwendung, die Sie entfernen möchten,.

- Oberhalb der Suchleiste ändern, um die zwei Drop-Down-Menüs "Systemdateien" und "Sind inklusive" so dass Sie alle Dateien im Zusammenhang mit der Anwendung sehen können, das Sie entfernen möchten. Beachten Sie, dass einige der Dateien nicht in der App in Beziehung gesetzt werden kann, so sehr vorsichtig sein, welche Dateien Sie löschen.

- Wenn alle Dateien sind verwandte, halte das ⌘ + A Tasten, um sie auszuwählen und fahren sie dann zu "Müll".

In Fall können Sie nicht SMiShing Scam Landing Pages entfernen über Schritt 1 über:

Für den Fall, können Sie nicht die Virus-Dateien und Objekten in Ihren Anwendungen oder an anderen Orten finden wir oben gezeigt haben, Sie können in den Bibliotheken Ihres Mac für sie manuell suchen. Doch bevor dies zu tun, bitte den Disclaimer unten lesen:

Sie können den gleichen Vorgang mit den folgenden anderen wiederholen Bibliothek Verzeichnisse:

→ ~ / Library / Launchagents

/Library / LaunchDaemons

Spitze: ~ ist es absichtlich, denn es führt mehr LaunchAgents- zu.

Schritt 2: Suchen und entfernen Sie Smishing Scam Landing Pages-Dateien von Ihrem Mac

Wenn Sie mit Problemen konfrontiert, auf Ihrem Mac als Folge unerwünschter Skripte und Programme wie SMiShing Scam Landing Pages, der empfohlene Weg, um die Bedrohung zu beseitigen ist durch ein Anti-Malware-Programm. SpyHunter für Mac bietet erweiterte Sicherheitsfunktionen sowie andere Module, die die Sicherheit Ihres Mac verbessern und ihn in Zukunft schützen.

Anleitung zum Entfernen von Videos für Smishing Scam Landing Pages (Mac)

Entfernen Sie Smishing Scam Landing Pages aus Google Chrome.

Schritt 1: Starten Sie Google Chrome und öffnen Sie das Drop-Menü

Schritt 2: Bewegen Sie den Mauszeiger über "Werkzeuge" und dann aus dem erweiterten Menü wählen "Extensions"

Schritt 3: Aus der geöffneten "Extensions" Menü suchen Sie die unerwünschte Erweiterung und klicken Sie auf den "Entfernen" Taste.

Schritt 4: Nach der Erweiterung wird entfernt, Neustart von Google Chrome durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Löschen Sie Smishing Scam Landing Pages aus Mozilla Firefox.

Schritt 1: Starten Sie Mozilla Firefox. Öffnen Sie das Menü Fenster:

Schritt 2: Wählen Sie das "Add-ons" Symbol aus dem Menü.

Schritt 3: Wählen Sie die unerwünschte Erweiterung und klicken Sie auf "Entfernen"

Schritt 4: Nach der Erweiterung wird entfernt, Neustart Mozilla Firefox durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Deinstallieren Sie Smishing Scam Landing Pages von Microsoft Edge.

Schritt 1: Starten Sie den Edge-Browser.

Schritt 2: Öffnen Sie das Drop-Menü, indem Sie auf das Symbol in der oberen rechten Ecke klicken.

Schritt 3: Wählen Sie im Dropdown-Menü wählen "Extensions".

Schritt 4: Wählen Sie die mutmaßlich bösartige Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf das Zahnradsymbol.

Schritt 5: Entfernen Sie die schädliche Erweiterung, indem Sie nach unten scrollen und dann auf Deinstallieren klicken.

Entfernen Sie Smishing Scam Landing Pages von Safari

Schritt 1: Starten Sie die Safari-App.

Schritt 2: Nachdem Sie den Mauszeiger an den oberen Rand des Bildschirms schweben, Klicken Sie auf den Safari-Text, um das Dropdown-Menü zu öffnen.

Schritt 3: Wählen Sie im Menü, klicke auf "Einstellungen".

Schritt 4: Danach, Wählen Sie die Registerkarte Erweiterungen.

Schritt 5: Klicken Sie einmal auf die Erweiterung, die Sie entfernen möchten.

Schritt 6: Klicken Sie auf 'Deinstallieren'.

Ein Popup-Fenster erscheint, die um Bestätigung zur Deinstallation die Erweiterung. Wählen 'Deinstallieren' wieder, und die SMiShing Scam Landing Pages werden entfernt.

Beseitigen Sie Smishing Scam Landing Pages aus dem Internet Explorer.

Schritt 1: Starten Sie Internet Explorer.

Schritt 2: Klicken Sie auf das Zahnradsymbol mit der Bezeichnung "Extras", um das Dropdown-Menü zu öffnen, und wählen Sie "Add-ons verwalten".

Schritt 3: Im Fenster 'Add-ons verwalten'.

Schritt 4: Wählen Sie die Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf "Deaktivieren".. Ein Pop-up-Fenster wird angezeigt, Ihnen mitzuteilen, dass Sie die ausgewählte Erweiterung sind zu deaktivieren, und einige weitere Add-ons kann auch deaktiviert werden. Lassen Sie alle Felder überprüft, und klicken Sie auf 'Deaktivieren'.

Schritt 5: Nachdem die unerwünschte Verlängerung wurde entfernt, Starten Sie den Internet Explorer neu, indem Sie ihn über die rote Schaltfläche "X" in der oberen rechten Ecke schließen und erneut starten.

Entfernen Sie Push-Benachrichtigungen aus Ihren Browsern

Deaktivieren Sie Push-Benachrichtigungen von Google Chrome

So deaktivieren Sie Push-Benachrichtigungen im Google Chrome-Browser, folgen Sie bitte den nachstehenden Schritten:

Schritt 1: Gehe zu Einstellungen in Chrome.

Schritt 2: In den Einstellungen, wählen "Erweiterte Einstellungen":

Schritt 3: Klicken "Inhaltseinstellungen":

Schritt 4: Öffnen Sie “Benachrichtigungen":

Schritt 5: Klicken Sie auf die drei Punkte und wählen Sie Blockieren, Ändern oder Löschen Optionen:

Entfernen Sie Push-Benachrichtigungen in Firefox

Schritt 1: Gehen Sie zu Firefox-Optionen.

Schritt 2: Gehe zu den Einstellungen", Geben Sie "Benachrichtigungen" in die Suchleiste ein und klicken Sie auf "Einstellungen":

Schritt 3: Klicken Sie auf einer Site, auf der Benachrichtigungen gelöscht werden sollen, auf "Entfernen" und dann auf "Änderungen speichern".

Beenden Sie Push-Benachrichtigungen in Opera

Schritt 1: In der Oper, Presse ALT + P um zu Einstellungen zu gehen.

Schritt 2: In Einstellung suchen, Geben Sie "Inhalt" ein, um zu den Inhaltseinstellungen zu gelangen.

Schritt 3: Benachrichtigungen öffnen:

Schritt 4: Machen Sie dasselbe wie bei Google Chrome (unten erklärt):

Beseitigen Sie Push-Benachrichtigungen auf Safari

Schritt 1: Öffnen Sie die Safari-Einstellungen.

Schritt 2: Wählen Sie die Domain aus, von der Sie Push-Popups möchten, und wechseln Sie zu "Verweigern" von "ermöglichen".

Smishing Scam Landing Pages-FAQ

What Is Smishing Scam Landing Pages?

Die Bedrohung durch Smishing Scam Landing Pages ist Adware oder Browser Redirect Virus.

Es kann Ihren Computer erheblich verlangsamen und Werbung anzeigen. Die Hauptidee ist, dass Ihre Informationen wahrscheinlich gestohlen werden oder mehr Anzeigen auf Ihrem Gerät erscheinen.

Die Entwickler solcher unerwünschten Apps arbeiten mit Pay-per-Click-Schemata, um Ihren Computer dazu zu bringen, riskante oder verschiedene Arten von Websites zu besuchen, mit denen sie möglicherweise Geld verdienen. Aus diesem Grund ist es ihnen egal, welche Arten von Websites in den Anzeigen angezeigt werden. Dies macht ihre unerwünschte Software indirekt riskant für Ihr Betriebssystem.

What Are the Symptoms of Smishing Scam Landing Pages?

Es gibt verschiedene Symptome, nach denen gesucht werden muss, wenn diese bestimmte Bedrohung und auch unerwünschte Apps im Allgemeinen aktiv sind:

Symptom #1: Ihr Computer kann langsam werden und allgemein eine schlechte Leistung aufweisen.

Symptom #2: Sie haben Symbolleisten, Add-Ons oder Erweiterungen in Ihren Webbrowsern, an die Sie sich nicht erinnern können.

Symptom #3: Sie sehen alle Arten von Anzeigen, wie werbefinanzierte Suchergebnisse, Popups und Weiterleitungen werden zufällig angezeigt.

Symptom #4: Auf Ihrem Mac installierte Apps werden automatisch ausgeführt und Sie können sich nicht erinnern, sie installiert zu haben.

Symptom #5: In Ihrem Task-Manager werden verdächtige Prozesse ausgeführt.

Wenn Sie eines oder mehrere dieser Symptome sehen, Dann empfehlen Sicherheitsexperten, Ihren Computer auf Viren zu überprüfen.

Welche Arten von unerwünschten Programmen gibt es??

Laut den meisten Malware-Forschern und Cyber-Sicherheitsexperten, Die Bedrohungen, die derzeit Ihr Gerät beeinträchtigen können, können sein betrügerische Antivirensoftware, Adware, Browser-Hijacker, Clicker, gefälschte Optimierer und alle Formen von PUPs.

Was tun, wenn ich eine habe "Virus" wie Smishing Scam Landing Pages?

Mit wenigen einfachen Aktionen. Zuallererst, Befolgen Sie unbedingt diese Schritte:

Schritt 1: Finden Sie einen sicheren Computer und verbinden Sie es mit einem anderen Netzwerk, nicht der, mit dem Ihr Mac infiziert war.

Schritt 2: Ändern Sie alle Ihre Passwörter, ausgehend von Ihren E-Mail-Passwörtern.

Schritt 3: Aktivieren Zwei-Faktor-Authentifizierung zum Schutz Ihrer wichtigen Konten.

Schritt 4: Rufen Sie Ihre Bank an Ändern Sie Ihre Kreditkartendaten (Geheim Code, usw.) wenn Sie Ihre Kreditkarte für Online-Einkäufe gespeichert oder mit Ihrer Karte Online-Aktivitäten durchgeführt haben.

Schritt 5: Stellen Sie sicher, dass Rufen Sie Ihren ISP an (Internetprovider oder -anbieter) und bitten Sie sie, Ihre IP-Adresse zu ändern.

Schritt 6: Ändere dein WLAN Passwort.

Schritt 7: (Fakultativ): Stellen Sie sicher, dass Sie alle mit Ihrem Netzwerk verbundenen Geräte auf Viren prüfen und diese Schritte wiederholen, wenn sie betroffen sind.

Schritt 8: Installieren Sie Anti-Malware Software mit Echtzeitschutz auf jedem Gerät, das Sie haben.

Schritt 9: Versuchen Sie, keine Software von Websites herunterzuladen, von denen Sie nichts wissen, und halten Sie sich von diesen fern Websites mit geringer Reputation im allgemeinen.

Wenn Sie diese Empfehlungen befolgen, Ihr Netzwerk und alle Geräte werden erheblich sicherer gegen Bedrohungen oder informationsinvasive Software und auch in Zukunft virenfrei und geschützt.

How Does Smishing Scam Landing Pages Work?

Einmal installiert, Smishing Scam Landing Pages can Daten sammeln Verwendung Tracker. Bei diesen Daten handelt es sich um Ihre Surfgewohnheiten, B. die von Ihnen besuchten Websites und die von Ihnen verwendeten Suchbegriffe. Sie werden dann verwendet, um Sie gezielt mit Werbung anzusprechen oder Ihre Informationen an Dritte zu verkaufen.

Smishing Scam Landing Pages can also Laden Sie andere Schadsoftware auf Ihren Computer herunter, wie Viren und Spyware, Dies kann dazu verwendet werden, Ihre persönlichen Daten zu stehlen und riskante Werbung anzuzeigen, die möglicherweise auf Virenseiten oder Betrug weiterleiten.

Is Smishing Scam Landing Pages Malware?

Die Wahrheit ist, dass Welpen (Adware, Browser-Hijacker) sind keine Viren, kann aber genauso gefährlich sein da sie Ihnen möglicherweise Malware-Websites und Betrugsseiten anzeigen und Sie dorthin weiterleiten.

Viele Sicherheitsexperten klassifizieren potenziell unerwünschte Programme als Malware. Dies liegt an den unerwünschten Effekten, die PUPs verursachen können, B. das Anzeigen störender Werbung und das Sammeln von Benutzerdaten ohne das Wissen oder die Zustimmung des Benutzers.

Über die Smishing Scam Landing Pages Research

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, Diese Anleitung zum Entfernen von Smishing Scam Landing Pages ist enthalten, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, Ihnen zu helfen, das Spezifische zu entfernen, Adware-bezogenes Problem, und stellen Sie Ihren Browser und Ihr Computersystem wieder her.

Wie haben wir die Recherche zu Smishing Scam Landing Pages durchgeführt??

Bitte beachten Sie, dass unsere Forschung auf unabhängigen Untersuchungen basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates über die neueste Malware, Adware, und Browser-Hijacker-Definitionen.

Weiter, the research behind the Smishing Scam Landing Pages threat is backed with Virustotal.

Um diese Online-Bedrohung besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.