La sécurité Mac est une fois de plus affectée par une menace très dangereuse appelée le rançongiciel Evilquest. Il s'agit d'un malware rare et nouveau qui a été détecté dans les programmes d'installation de logiciels qui contiennent le code de virus. En comparaison avec d'autres menaces, celle-ci comprend des fonctionnalités avancées.

Sortie du décrypteur EvilQuest Mac Ransomware

Suite aux nombreux rapports de virus sur la découverte du rançongiciel EvilQuest, un décrypteur a été conçu par SentinelOne. Ce malware est resté actif pendant plus d'un mois et est en cours d'intégration dans divers fichiers de l'opérateur.

Grâce aux échantillons capturés, les analystes ont pu examiner de plus près tous les composants et modules installés sur un système typique. Un des composants qui sont exécutés dans le cadre de la séquence d'infection semble être vulnérable et en suivant ces faiblesses, les experts ont pu concevoir une méthode pour restaurer les données affectées.

Il semble que le principal point faible du malware se trouve dans le mécanisme de suivi des utilisateurs. Apparemment, les versions publiées du malware ne gardent pas la trace des utilisateurs qui ont payé la somme de décryptage. Le mécanisme de déchiffrement réel a également stocké certaines des clés de déchiffrement privées sur la machine locale en utilisant une méthode de verrouillage plus simple qui a permis aux analystes de briser la protection et de trouver un moyen de restaurer les fichiers affectés..

Au moment où le logiciel de décryptage est disponible en forme binaire, un exécutable sera bientôt publié.

EvilQuest Ransomware est spécialement conçu pour les ordinateurs Mac, Se propage via des packages infectés

Le rançongiciel EvilQuest est conçu pour les ordinateurs Mac et est maintenant activement distribué par les pirates dans des paquets contaminés. Dans ce cas, les fichiers cibles ont été versions pirates d'applications couramment installées — cela inclut toutes les catégories courantes de packages tels que les suites de créativité, programmes de productivité, utilitaires système et même des jeux.

Il y a plusieurs stratégies d'infection qui peut être utilisé pour propager ces paquets infectés par des virus:

- Portails de téléchargement en ligne — Ces fichiers peuvent être téléchargés vers divers portails de téléchargement de logiciels hébergés par des organisations, communautés ou individus.

- Les réseaux Peer-to-Peer — Ce sont des réseaux de partage de fichiers populaires qui sont utilisés par les utilisateurs finaux pour partager toutes sortes de fichiers, y compris les logiciels pirates. L'exemple le plus populaire est BitTorrent qui est bien connu des utilisateurs de bureau.

- Sites contrôlés Hacker-, Médias & Contenu — Les criminels informatiques peuvent concevoir différents types de sites frauduleux, redirections, multimédia et divers éléments Web pouvant entraîner l'infection par le virus. Les éléments communs utilisés pour la livraison incluent les bannières, pop-ups, annonces et etc.

Cette livraison directe via des applications et des données est un mécanisme commun et efficace, surtout si les pirates sont en mesure de contraindre les utilisateurs à télécharger le package.. À tout moment, les criminels peuvent choisir de changer de tactique s'ils découvrent que ce n'est pas un mécanisme efficace.

Capacités et activité EvilQuest Mac Ransomware

Les échantillons capturés identifiés avec la menace indiquent que le virus comprend de nombreuses fonctionnalités avancées. Il ne se contente pas simplement de crypter les données des utilisateurs cibles et de faire chanter les utilisateurs comme prévu de la plupart des logiciels malveillants standard de cette catégorie. Certaines des fonctionnalités intégrées comprennent les suivantes:

- Installation keylogger — EvilQuest Mac Ransomware installera un module enregistreur de frappe capable de détourner les données saisies dans les formulaires et les champs, ainsi que de suivre le mouvement de la souris des utilisateurs. Ces informations seront transmises aux contrôleurs des pirates.

- La collecte d'informations — L'analyse de sécurité montre que le malware est entièrement capable d'extraire des données sur le logiciel de crypto-monnaie installé et de tenter de voler les portefeuilles des utilisateurs. Cela peut être encore amélioré en ajoutant la possibilité de voler informations personnelles des utilisateurs qui peut être utilisé pour faire chanter les victimes. Un autre type d'informations pouvant être récupérées comprend informations sur la machine qui peut être utilisé pour générer un ID unique pour chaque ordinateur infecté.

- Évasion de sécurité — Le moteur principal s'est révélé capable d'exécuter son propre processus dans des régions de mémoire protégées qui ne peuvent pas être analysées par un logiciel de sécurité. De plus, le moteur comprend la possibilité de les applications de sécurité de by-pass — cela se fait en identifiant les moteurs installés et en les reconfigurant ou en arrêtant leurs services. Selon la configuration exacte, ils peuvent être désactivés ou entièrement supprimés.

- Opérations de Troie — Ce rançongiciel Mac inclut la possibilité de prendre le contrôle des systèmes victimes. Cela se fait en lançant un client local qui établira une connexion avec un serveur contrôlé par un pirate distant.

Certaines copies du rançongiciel EvilQuest se sont avérées être incluses dans un Mise à jour du logiciel Google package qui est téléchargé sur des réseaux de partage de fichiers. L'autre support de charge utile a été identifié dans une copie pirate d'un programme DJ appelé Mixed in Key 8. Un autre rapport sur la question indique que le virus a été trouvé dans une version pirate de Little Snitch, un pare-feu légitime populaire. L'URL de la copie infectée a été partagée sur un forum russe contenant un tracker Torrent.

Ces copies de logiciels malveillants du virus donnent plus de détails sur la séquence de logiciels malveillants. La premier pas consiste à installer un fichier exécutable appelé Pièce et placé dans le répertoire des utilisateurs partagés. Cela déclenchera un script de post-installation secondaire qui sera récupéré à partir d'un serveur contrôlé par un pirate distant. Il est configuré pour charger et installer l'exécutable du rançongiciel. Il s'exécutera tous chargés dans les composants mentionnés ci-dessus. L'un des facteurs importants liés à cela est le fait qu'à tout moment les pirates peuvent choisir de changer la configuration, en conséquence, d'autres composants peuvent être chargés et exécutés.

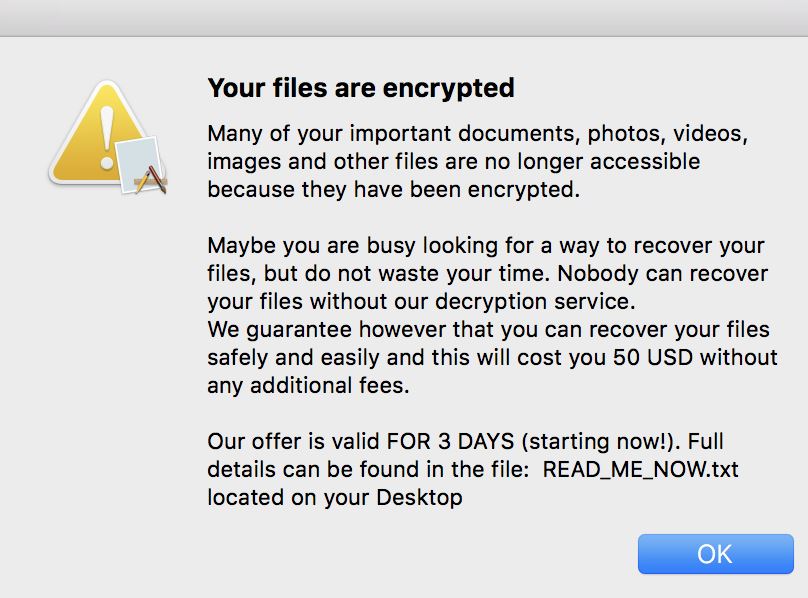

Le dernier composant qui sera exécuté est le phase réelle de chiffrement des fichiers. Cela traitera les données des utilisateurs cibles avec un chiffrement fort, les fichiers des victimes seront sélectionnés sur la base d'une liste intégrée d'extensions. Une fois l'opération terminée, le moteur crée automatiquement une note de rançon appelée READ_ME_NOW qui contient le message de chantage. La version actuelle demande la somme de $50.