AKBuilder è il nome della più recente exploit kit attualmente in vendita nei mercati sotterranei e pubblicizzato in video di YouTube, come rivelato da SophosLabs. AKBuilder è attivamente viene distribuito insieme ad altri due costruttori popolari sfruttare - Microsoft Word Intruder e Ancalog Builder.

AKBuilder particolare genera i documenti di Word dannosi in Rich Text. Gli aggressori usano per confezionare campioni di malware in documenti trappole esplosive. Tali documenti sono stati distribuiti nelle campagne e-mail di spam attivi.

Analogamente a Microsoft Word Intruder e Ancalog Builder, AKBuilder inoltre usa exploit per intenzionalmente file corrotti utilizzati per attivare automaticamente i bug in Office. Tuttavia, falle in Windows sono anche mirati.

Correlata: E 'impero pack la Next Big Exploit Kit?

Come accennato, la nuova EX è attualmente in vendita e pubblicità, il suo prezzo essere intorno $550. attori dannosi devono pagare in valute come Bitcoin e Perfect Money.

AKBuilder Panoramica tecnica

Secondo Gábor sapone, il ricercatore che ha esaminato l'exploit kit, ci sono due varianti di AKBuilder. La versione precedente, chiamato AK-1, leveraged due vulnerabilità nello stesso documento CVE-2012-0158 e CVE-2014-1761. La versione successiva, chiamato AK-2, sfrutta un difetto: CVE-2015-1641. AK-1 e AK-2 sono entrambi rilasciati come uno script Python, dove tutto è hardcoded e nulla è configurabile, tranne i nomi dei file.

AKBuilder viene acquistato e utilizzato da vari gruppi di criminalità informatica, ed è stato schierato per diffondere varie famiglie di malware. I ricercatori dicono che il gruppo più attivo e meno attento utilizzando la EK sono nigeriani gruppi BEC.

Correlata: Truffe BEC: E-mail che in bancarotta aziende

I ricercatori sono stati in grado di stimare che AK-1 è stato più attivo tra metà 2015 e 2016. Una volta che la seconda variante è stato rilasciato, AK-1 diminuita, che era entro l'estate del 2016. Tuttavia, AK-1 è ancora una volta stata ripresa come ricercatori recentemente iniziato a osservare nuovi attacchi che coinvolgono l'EK. Per quanto riguarda il motivo per cui - il gap di mercato che aveva bisogno di più vecchio Ufficio exploit fornito da AK-1 deve aver resuscitato lo. il codice sorgente di AK-2 è basato sul script Python costruttore AK-1 e visualizza le stesse caratteristiche.

Che tipo di malware è distribuita da AKBuilder?

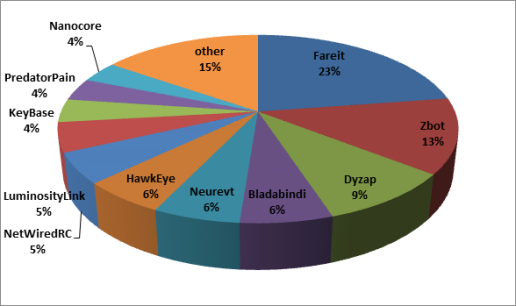

Secondo SophosLabs, su 760 Sono stati identificati i documenti dannosi, utilizzato per distribuire su 50 diverse famiglie di malware, come ad esempio Trojan bancari (Zbot, Chisburg, Fareit, Neurevt), il keylogger PredatorPain, e la backdoor NetWiredRC.

Il grafico seguente mostra le famiglie di malware distribuiti da entrambi AK-1 e AK-2:

Protezione contro AKBuilder Exploit Kit

Essendo appare completamente patchato per essere il più importante elemento di sicurezza. AKBuilder utilizza relativamente nuovi exploit, come CVE-2014-1761 e CVE-2015-1641, ma per fortuna non è stato catturato con exploit zero-day. I ricercatori dicono che in entrambi i casi l'utilizzo dell'exploit ha avuto luogo mesi dopo la falla è stato patchato.

Così, mantenere tutte le applicazioni aggiornate e non dimenticare l'importante di un potente programma anti-malware.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter