C'è una convinzione che gli utenti Mac non sono suscettibili di software dannoso. Bene, C'era la convinzione ... Una vasta ricerca sui malware per Mac rivela che 2015 è stato il peggiore finora in termini di sicurezza. Il nuovo rapporto di zecca sul tema è stato recentemente pubblicato dalla società di sicurezza informatica Bit9 + Carbon Black Threat Research squadra.

Ha preso la squadra 10 settimane per raccogliere e analizzare i dati, necessaria per una tale carta. Durante questo periodo, i ricercatori hanno analizzato più di 1,400 OS X di malware unici campioni. La conclusione arrivò solo naturalmente - a 2015, la corrente del malware verso i Mac è molto forte e devastante. Il loro rapporto è soprannominato '2015: Il più prolifico anno nella storia per OS X Malware '. Gli sforzi di ricerca del team possono avere appena incrinato l'illusione che i Mac sono immuni hack in confronto con i PC che esegue il sistema operativo Windows.

Che cosa fa la ricerca Sottolineare su?

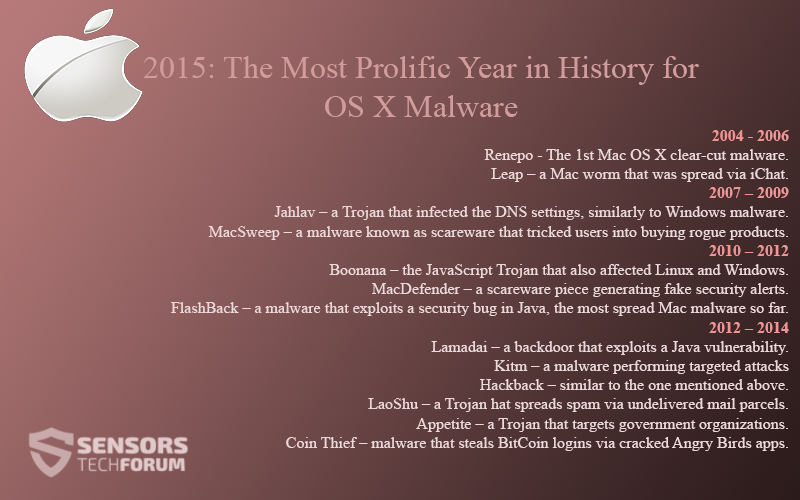

Il team ha osservato da vicino le vulnerabilità in OS X, ed i pezzi di malware che hanno approfittato di loro. Hanno anche raccolto campioni. Un buon esempio è il XcodeGhost qui. Gli strumenti XcodeGhost implementano componenti dannosi in applicazioni create con Xcode. Inoltre, è stato recentemente riportato che OS X El Capitan - la major release di OS X dodicesimo, lanciato nel mese di settembre - contiene gravi falle di sicurezza nel Gatekeeper e le caratteristiche Portachiavi. Per dimostrare il loro punto, il team ha creato una linea temporale di malware per Mac, che sembra che:

2004 – 2006

- Renepo – Il 1 ° di Mac OS X di malware chiara.

- Leap - un worm per Mac che è stato diffuso via iChat.

2007 - 2009

- Jahlav - un Trojan che infetta le impostazioni DNS, in modo simile a Windows di malware.

- MacSweep - un malware conosciuto come scareware che ha ingannato gli utenti ad acquistare prodotti non autorizzati.

2010 - 2012

- Boonana - il Trojan JavaScript che colpito anche Linux e Windows.

- MacDefender - un pezzo scareware generare falsi avvisi di sicurezza.

- FlashBack - un malware che sfrutta un bug di sicurezza in Java, il malware Mac più diffuse finora.

2012 - 2014

- Lamadai - una backdoor che sfrutta una vulnerabilità di Java.

- Kitm - Un performante di malware attacchi mirati.

- Hackback - simile a quella di cui sopra.

- Laoshu - un cappello Trojan si diffonde lo spam tramite pacchi posta non consegnata.

- Appetite - un cavallo di Troia che gli obiettivi di organizzazioni governative.

- Coin Thief - malware che ruba i login Bitcoin via incrinati Angry Birds apps.

Come ricercatori spiegano la diffusione di malware per Mac? Qui è uno abbastanza buona giustificazione:

“Questo aumento in Mac OS X il malware arriva dopo diversi anni di rapido OS X quota di mercato guadagni, con 16.4 per cento del mercato ormai con OS X, tra cui l'espansione implementazione in azienda. Ciò rappresenta una superficie di attacco crescente per i dati sensibili, come 45 per cento delle aziende offrono ora i Mac come opzione per i propri dipendenti.”

Mac Malware Comportamento spiegato

Come abbiamo già detto, l'analisi si è basata su oltre 1,400 Campioni, fonti aperte, e impegni di risposta agli incidenti. Per valutare le minacce Mac, i ricercatori non possono utilizzare strumenti comuni di analisi di malware di Windows. Per saltare questo ostacolo, il Bit9 + Squadra di carbonio utilizzata una serie di strumenti personalizzati e predefiniti, quali fs_usage, dtrace, e opensnoop.

Hanno utilizzato gli strumenti e hanno creato macchine speciali per l'analisi dinamica, che sono stati eseguiti con il Carbon Black sandbox custom-built. Grazie a questi approcci, il team ha identificato con successo azioni comuni svolte da malware per Mac, come le creazioni di file e le comunicazioni di rete, comando di osservare & infrastruttura di controllo e manufatti che facevano parte della esecuzione del malware.

OS X Malware Utilizza funzioni quali LauchDaemons / LaunchAgents

Altre caratteristiche includono leveraged elementi di login e plugin del browser. Un'altra scoperta che è stata fatta è che il malware Mac risiede in 'userland' e meccanismi di persistenza supportati, invece di tentare di risiedere in 'kernel-terra' scrivendo estensioni del kernel personalizzati.

Un'altra curiosa rivelazione fatta dai ricercatori è che l'adattamento Unix / Lunux malware ai OS X non è stata osservata, non al punto che si aspettavano. Era logico sospettare tali adattamenti dovuti alle radici di OS X in FreeBSD. In stile Unix di malware portato a OS X non è stato controllato nella analisi di 10 settimane.

Date un'occhiata a tutto Bit9 + Rapporto Carbon Black .