Un nuovo ransomware è stato scoperto su una rete di assistenza sanitaria da parte dei ricercatori di sicurezza nero di carbonio. Il ransomware è doppiato PowerWare, e utilizza Windows PowerShell per distribuire il suo carico. Si sviluppa tramite e-mail che contengono un documento di Microsoft Word con un messaggio di fattura al suo interno. L'attivazione di modifica sul documento rilascia il carico utile come uno script di comandi in PowerShell, evitando così la creazione di nuovi file e conseguentemente, rivelazione.

Sommario minaccia

| Nome |

PowerWare |

| Tipo | Ransomware |

| breve descrizione | Il ransomware utilizza Windows PowerShell per distribuire il suo carico. |

| Sintomi | i file dell'utente sono criptati e inutilizzabile. |

| Metodo di distribuzione | E-mail e allegati. |

| Detection Tool |

Verifica se il tuo sistema è stato interessato da malware

Scarica

Strumento di rimozione malware

|

| Esperienza utente | Unisciti al forum per discutere PowerWare. |

| Strumento di recupero dati | Windows Data Recovery da Stellar Phoenix Avviso! Questo prodotto esegue la scansione settori di unità per recuperare i file persi e non può recuperare 100% dei file crittografati, ma solo pochi di essi, a seconda della situazione e se non è stato riformattato l'unità. |

Come funziona PowerWare ransomware Diffusione?

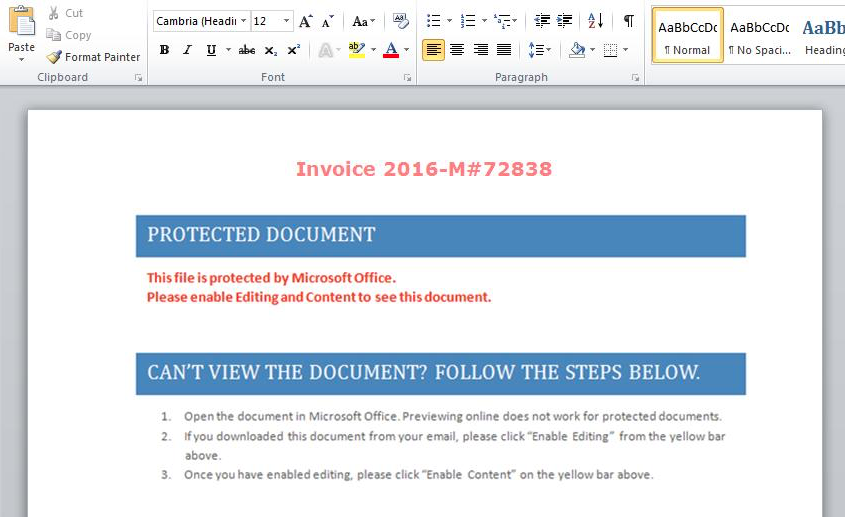

PowerWare ransomware si diffonde attraverso le e-mail. Queste email sono molto ben scritto e contengono un Microsoft Word documento come allegato. Forse le e-mail che sono scritti con la corretta grammatica sono la ragione principale per più persone cadono per l'inganno, rispetto ad altri. Il Microsoft Word documento include il seguente messaggio di fattura:

Image Source: carbonblack.com

La fattura vuole di abilitare la funzione di modifica in Microsoft Word in modo che il carico utile può essere rilasciato. Poiché tale funzionalità è integrato come Microsoft Word e PowerShell stessi, il malware evita rilevamento.

Informazioni tecniche su PowerWare ransomware

La cosa più unica su PowerWare è che si tratta di un ransomware fileless. Abbiamo visto il malware fileless prima nella forma di Poweliks Trojan e una versione del Angler Exploit Kit per esempio.

Fileless, come nel rimanere nascosti nella memoria e creare assolutamente nessun file aggiuntivi per il suo carico utile da eseguire. Invece, Microsoft Windows PowerShell programma viene utilizzato per crittografare i file. Questo avviene con l'ausilio di comandi macro all'interno di uno script, caricato in PowerShell. I numeri casuali sono utilizzati come una chiave di crittografia individuale. Il tasto, insieme a un URL generato per cui a pagare il riscatto sono entrambi rimandati ai criminali informatici. Tale informazione è scritto in testo normale, così le persone con un dispositivo di bloccaggio del pacchetto completo dovrebbe essere in grado di accedere e recuperare i propri file.

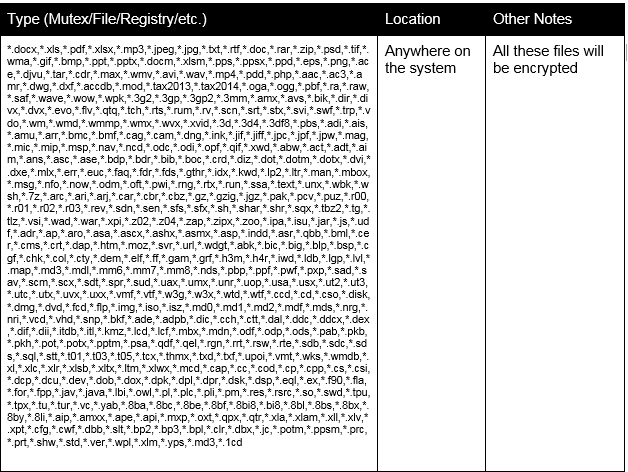

Nel malaugurato caso di crittografia, tutte le posizioni dei file verranno analizzati a fondo da parte del PowerWare ransomware. I file che possono essere cifrati sono con le seguenti estensioni:

Image Source: carbonblack.com

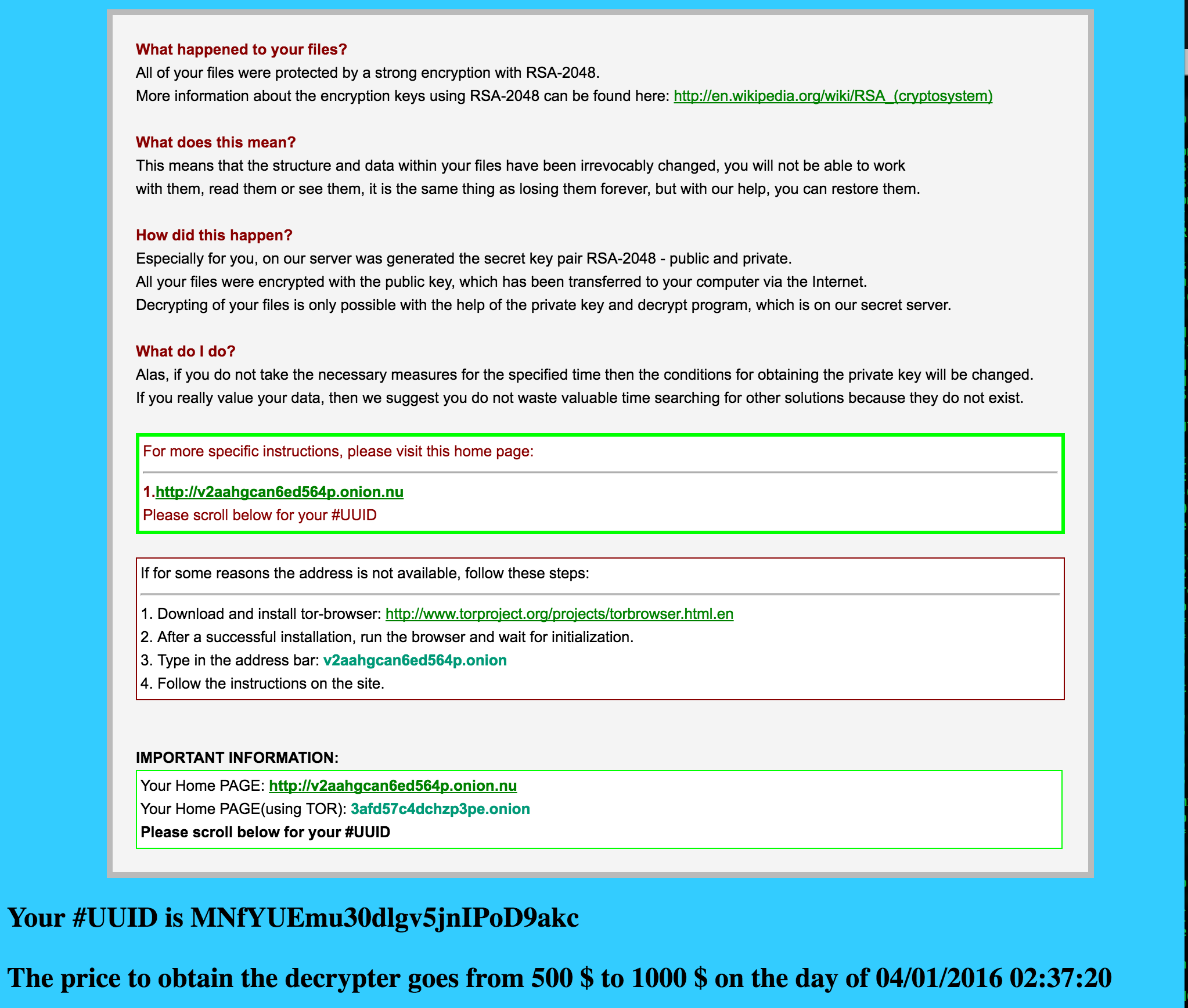

Dopo aver completato la crittografia, si vedrà istruzioni che descrive come il riscatto da pagare. La richiesta di riscatto, la prima volta sulla CryptoWall 3.0 è usato e si presenta come questo:

Pagare i produttori di ransomware è un NON consigliato. Nessuno può garantire che avrete il vostro file decriptati. Il denaro sarà speso per la creazione di più di malware o per altri atti nefasti.

Impedire PowerWare ransomware di infettare È

Se si sono infettati da PowerWare ransomware, i comandi vengono eseguiti e non c'è niente da rimuovere. Nel caso in cui non sono infettati, si dovrebbe avere uno strumento anti-malware installato come metodo di prevenzione. specialisti malware avrebbero dovuto impostare le nuove definizioni per i documenti di Word che contengono note lo script dannoso.

Spy Hunter scanner rileva solo la minaccia. Se si desidera che la minaccia da rimuovere automaticamente, è necessario acquistare la versione completa del tool anti-malware.Per saperne di più sullo strumento SpyHunter Anti-Malware / Come disinstallare SpyHunter