Ci sono molte distribuzioni Linux specializzate che sono stati progettati pensando alla sicurezza. Anche se ci sono distribuzioni universali che si rivolgono per praticamente tutti di utilizzo molti amministratori, cittadini interessati e penetration tester di solito scelgono quelli specifici. Questo articolo si rivelerà alcune delle prime scelte in 2019 per quanto riguarda i futuri distribuzioni e le ragioni per cui gli utenti li dovrebbe installare.

Sicurezza e Privacy distribuzioni Linux a 2019 - Panoramica

distribuzioni di sicurezza sono uno dei principali tipi di sistemi operativi Linux che gli utenti di computer possono scegliere. E anche se le edizioni general-purpose come Ubuntu e OpenSuSe può essere facilmente utilizzato per la navigazione privata, test di penetrazione o trasportare test di penetrazione, le versioni che vengono creati per questi scopi hanno un netto vantaggio. Arrivano pre-configurato con tutto il software necessario, in alcuni casi configurazioni ottimizzate sono prontamente disponibili.

Quello che è importante su distribuzioni legati alla sicurezza è che essi potrebbero non avere la solita gonfiare l'utente finale e concentrarsi sulle pertinenti casi d'uso - ad esempio un sistema operativo privacy-centrico non includerà alcun client e servizi di P2P che trasmetteranno l'indirizzo IP e porte aperte sulle macchine ai fini della condivisione dei dati.

distribuzioni Linux di catering per test di penetrazione o indagine forense può includere disposizioni speciali che non potrà manomettere l'unità disco rigido locale quando viene eseguito dalla memoria. Questo è molto importante in quanto consente la per i contenuti del disco rigido per rimanere inalterato. Solo dopo che l'utente ha dato il permesso di scrivere sul disco possono tali azioni essere consentito di prendere posto. Questo meccanismo è anche osservato con sistemi privacy protettivo, che verrà eseguito dalla memoria e hanno impostazioni di configurazione del browser speciali al fine di inviare informazioni minime ai siti e servizi web che permette di monitorare gli utenti.

Le distribuzioni Linux che sono fatti per test di penetrazione spesso includono ottimizzazioni hardware specifici nel codice del kernel che possono consentire per migliorare le prestazioni della scheda wireless. Questo è molto importante come alcune delle procedure basano su informazioni statistiche e metriche che sono ottenuti da test di protezione.

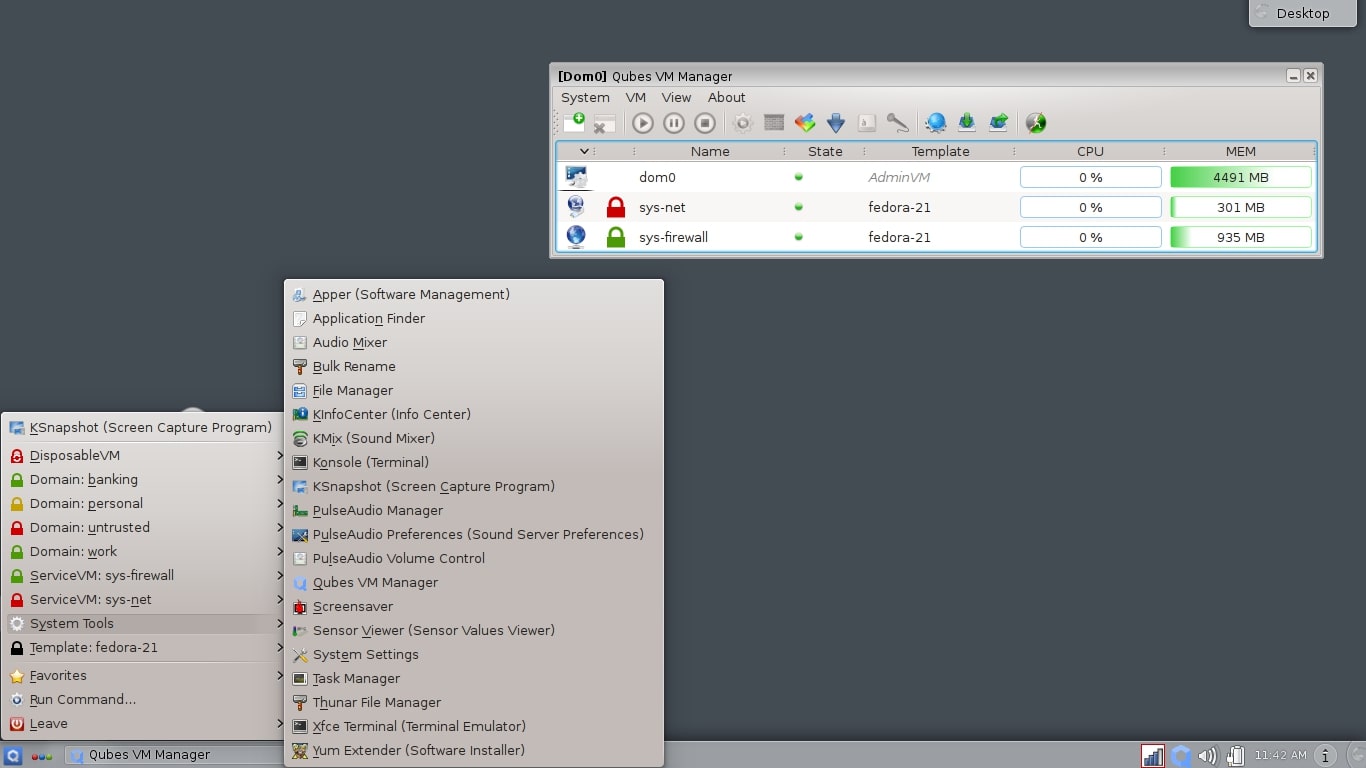

Qubes OS — Sicurezza tramite compartimentazione Una scelta popolare

Qubes OS è una scelta popolare per gli esperti di sicurezza durante l'esecuzione di alcuni servizi è necessario che essi sono isolati gli uni dagli altri. Questo viene fatto realizzando un approccio diverso alla virtualizzazione chiamato la sicurezza per compartimentazione. In realtà l'effetto è che ogni servizio o applicazione verranno eseguiti su un componente separato chiamato isolato qube (da qui il nome Qubes OS). Per definizione questo può impedire i browser infetti, file di virus e altro malware di accedere o alterare il resto del sistema.

Gli utenti finali possono distinguere ogni applicazione isolata, fissando browser finestra colorata - un modo semplice per identificare visivamente software individuale. In pratica, anche se si verifica un focolaio virus sarà limitato solo al rispettivo contenitore colore.

Quello che è importante a questo proposito è che i singoli Qubes sono monouso - possono essere facilmente fermati e rimossi dal contenuto del disco rigido e della memoria con conseguente una serie pulito su cui può essere eseguito varie applicazioni e servizi. I contenitori in grado di isolare sia il software e l'hardware. Come risultato vettori di attacco comuni saranno contenuti all'interno di un'area distinta del sistema operativo e prevenire l'infezione ampia.

funzionalità utile del funzionamento Qubes OS è la capacità di disinfettare i documenti PDF e opzionale Inoltre Whonix che consente un facile accesso alla rete anonima TOR.

A causa del fatto che Qubes può essere utilizzato per vari scopi si è classificato tra i più popolari distribuzioni Linux, che sono utili non solo per gli utenti di sicurezza e privacy di mentalità, ma anche per altri casi come pure.

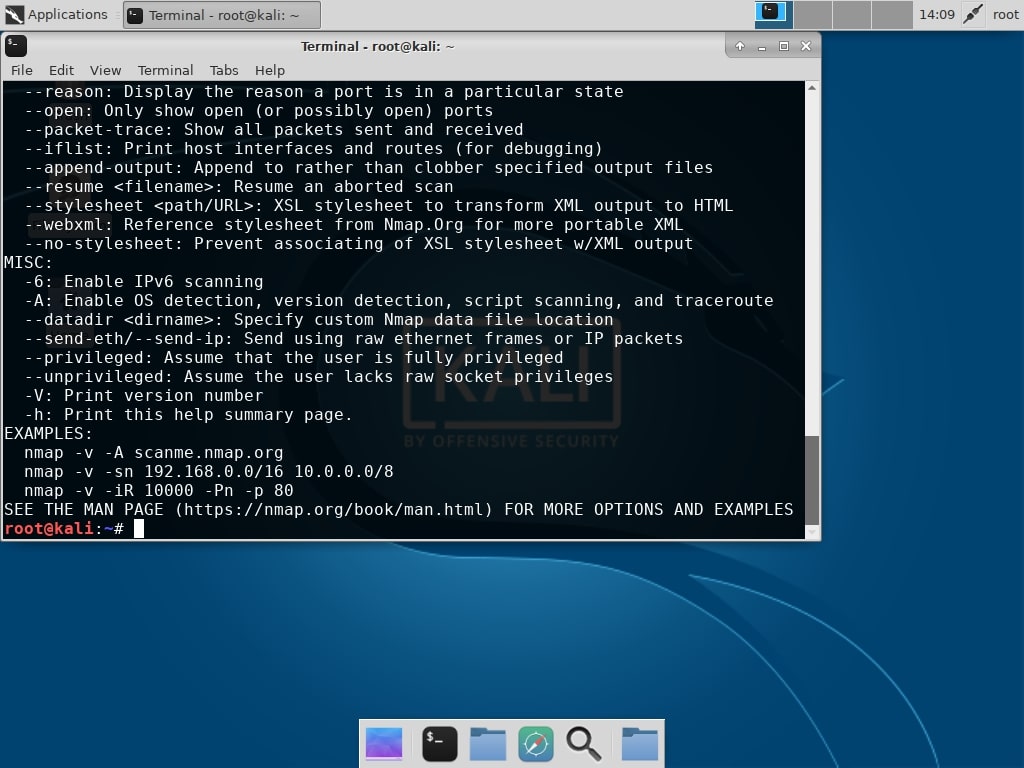

Kali Linux - L'industria-standard per Penetration Testing

Quando il test di penetrazione è interessato una delle distribuzioni più comunemente elencato è Kali Linux. Nel corso degli anni si è rivelato per essere attendibile sia da amatori e esperti di entrambe le hacker ed esperti di sicurezza. Questo è evidente dal fatto che la maggior parte delle esercitazioni di test di penetrazione e guide di sicurezza su Internet e hanno manifestato a corsi specialistici presentano questo particolare distribuzione. Non solo è la distribuzione ottimizzata per questi casi d'uso che offre in più alcune caratteristiche uniche che lo differenziano dagli altri progetti.

I file ISO possono essere completamente personalizzati utilizzando le ricette e strumenti, questo è particolarmente utile per le squadre e le società in grado di progettare Kali per determinati ambienti e / o attività. Un buon esempio è il cosiddetto ISO di Doom che è impostato per avviare un'autoinstallazione, invertire VPN Auto-collegamento, rete colmare immagine di Kali. Nella maggior parte dei casi, gli utenti si avvierà in su con una delle immagini del disco dal vivo - un'opzione di esecuzione persistente è disponibile, così come crittografia completa del disco. Come tale l'immagine può ospitare diversi profili negozio.

La “opzione Nuke” è disponibile nelle immagini del disco dal vivo che cancellerà in modo sicuro tutti i dati presenti sui dischi rigidi accessibili. Ciò assicura che non possono essere recuperati come le funzioni pulire utilizzano algoritmi che rimarrà completamente a zero i contenuti.

La distribuzione Linux include Kali metapacchetti nei propri repository che tirare fuori collezioni di set di strumenti (applicazioni e servizi) utile per orchestrare alcuni camapigns o svolgere compiti specifici. E 'anche una delle poche distribuzioni che implementano funzioni avanzate accessibili ai disabili - sia un feedback vocale e hardware Braille è supportato.

La distribuzione include diverse versioni specializzate per le piattaforme e dispositivi, comprese le seguenti:

- Installazione PXE automatica - immagini Kali Linux possono essere distribuiti attraverso la rete interna utilizzando l'opzione di avvio PXE. Questo è possibile sia per l'immagine originale e le eventuali versioni personalizzate che possono essere creati dall'utente.

- Lampone Pi e Dispositivo ARM - Gli sviluppatori Kali Linux forniscono immagini per i computer da tavolo come il Raspberry Pi che permettono di essere utilizzato in vari ambienti, compresi i dispositivi di internet degli oggetti e computer a basso consumo.

- Kali Linux Nethunter - Questa è una speciale sovrapposizione ROM per ASOP e Nexus linea di telefoni cellulari.

- Kali Linux su Android - Un app specialista chiamato Linux Deploy permette di Kali Linux da installare in un ambiente chroot su sistemi Android.

- Pacchetti cloud - La distribuzione può essere implementato in un ambiente cloud come Kali Linux ha rilasciato immagini Amazon EC2.

Tutti questi argomenti dimostrare che Kali Linux è di solito la distribuzione preferita per lo svolgimento di test di penetrazione su computer e reti. Si è adottato da entrambi gli hacker, specialisti della sicurezza e utilizzato anche come ad esempio in materia di istruzione e formazione dei professionisti.

Correlata: Kali Linux - Questo è ciò che c'è da sapere prima di iniziare

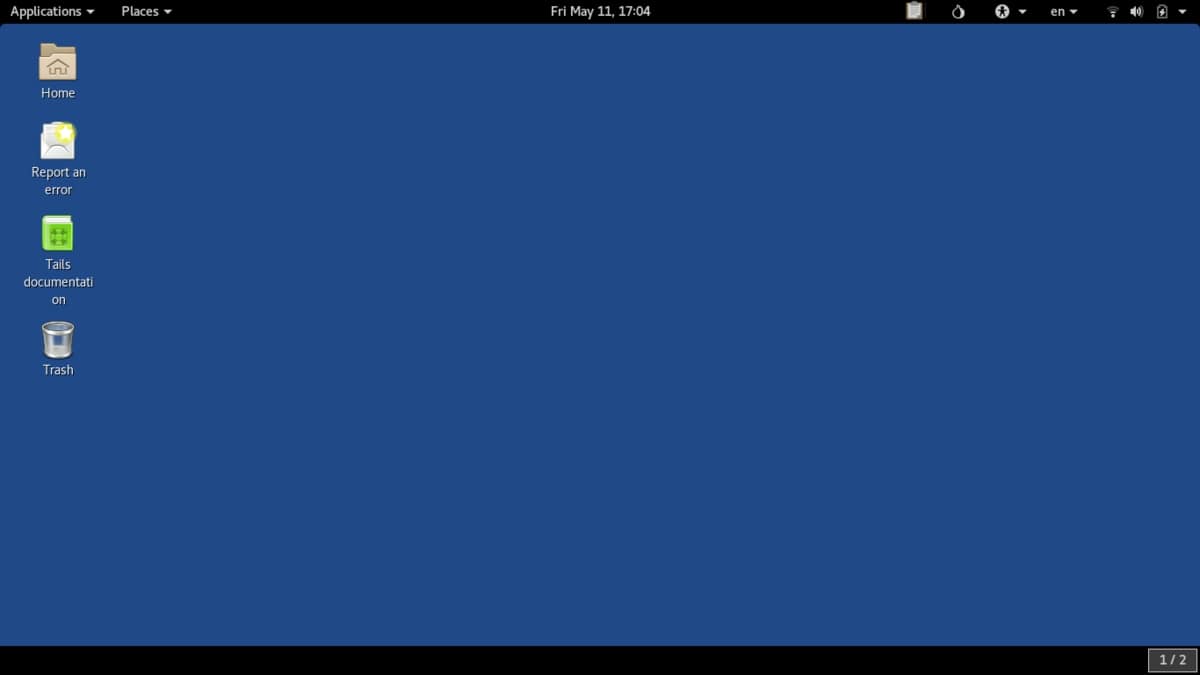

Tails Linux — Navigazione anonima per tutti

La distribuzione Linux Tails è una versione specializzata che ha lo scopo di preservare sia vita privata e anonimia durante la navigazione. E 'più ampiamente conosciuto per essere uno dei principali strumenti per aggirare la censura collegandosi alla rete TOR anonima in tutto il mondo. Le connessioni stabilite sono tunnel attraverso i server e gli endpoint in tutto il pianeta, i siti a cui si accede non hanno alcun modo di sapere chi esattamente è visitarla.

Il modo in cui funziona è che si va da un supporto CD dal vivo e non lascia alcuna traccia sul contenuto del disco rigido, tutti i programmi vengono eseguiti dalla memoria. comunicazioni e-mail e protocolli di instant messaging sono protetti utilizzando state-of-the-art strumenti crittografici che sono disponibili nel pacchetto.

Gli utenti possono scegliere di utilizzare la distribuzione in quanto è pre-configurato per la connessione alla rete anonima Tor di default. Le norme di sicurezza bloccano tutto il collegamento diretto ai siti Internet che non vengono instradati attraverso TOR per motivi di sicurezza. E 'particolarmente utile per i giornalisti e informatori in quanto ignora la maggior parte della censura di Internet che viene somministrato dai fornitori di stato e di servizi Internet in alcuni paesi. Utilizzando le reti anonime permette ai visitatori del sito di nascondere la loro posizione e accedere a siti e servizi Internet che può essere inaccessibile otherwsise. Un altro vantaggio è che le reti TOR possono effettivamente proteggere da alcuni tipi di attacchi informatici a causa del modo in cui le connessioni sono stabilite.

distribuzione di code Linux è configurato per non lasciare tracce - anche se una partizione di swap viene identificato non sarà scrivere dati al fine di evitare eventuali forense esperti da essere in grado di dire ciò che la distribuzione è stata utilizzata per. Funziona solo dalla RAM del computer che viene cancellato automaticamente non appena il sistema operativo viene arrestato.

Parrot Linux: una distribuzione con la sicurezza in mente

Parrot Linux è una distribuzione basata su Debian che è stato progettato per essere un portatile “laboratorio” sia per specialisti della sicurezza e gli esperti forensi. Si basa sul ramo testing di Debian che assicura che up-to-date pacchetti vengono rilasciati a intervalli regolari portando tutti gli strumenti necessari con adeguate caratteristiche e ancora offrendo operazioni stabili. La caratteristica distintiva del sistema è che è sandbox con due soluzioni insieme con un profilo di sicurezza personalizzato. Ciò significa che le applicazioni ei dati siano protetti anche se il sistema è compromesso dagli hacker.

penetration tester potranno anche beneficiare di Parrot Linux in quanto integra tutti gli strumenti di uso comune che sono pre-configurati con facile accesso root e le configurazioni di sicurezza rilevanti in modo che il lavoro può iniziare immediatamente. Ci sono diverse caratteristiche distinte che si trovano in Parrot Linux:

- Uscite Debian Testing Based - Questa è una delle poche distribuzioni specializzate che si basano sulla “analisi” ramo di Debian. Come descritto dal progetto stesso questo è lo stato di sviluppo in corso del prossimo rilascio stabile. Ciò significa che i pacchetti contenuti nel repository di Parrot saranno più recenti di quelle che si trovano in “stabile” e correre senza alcun bug critici.

- Funzioni automount disabilitato per default - forensi avanzati strumenti non manomettere i contenuti del disco rigido in qualsiasi modo, che è il motivo per cui le partizioni montaggio automatico o dispositivi non è considerato una procedura corretta.

- sandbox Ambiente - La distribuzione ha implementato due sistemi distinti sandbox combinando l'uso di Firejail e AppArmor insieme alle norme di sicurezza personalizzati.

- Servizi di rete disabilitato per default - Questo viene fatto per mantenere un ingombro di memoria a bassa ed evitare l'esposizione di rete non necessario in una determinata rete. I servizi che richiedono l'apertura di una porta dovrà essere avviato manualmente.

- Aggiornamento promemoria - Quando la distribuzione è installato su un dato sistema di un servizio di aggiornamento di promemoria personalizzato sarà attivato che chiederà all'utente di verificare la presenza di aggiornamenti del sistema e dei pacchetti a intervalli regolari.

Consigliamo vivamente Parrot Linux sia per gli utenti dilettanti e professionisti in quanto fornisce una piattaforma stabile per lo svolgimento di tutti i tipi di compiti legati alla sicurezza e alla privacy. La distribuzione si rivolge ad una vasta gamma di utenti tra cui le seguenti: esperti di sicurezza, esperti forensi digitali, studenti di ingegneria e IT, ricercatori, giornalisti, attivisti, hacker wannabe e gli agenti di polizia.

Correlata: Il 10 Le migliori metodi su come migliorare Linux Security

BlackArch Linux: un'opzione versatile per i test di penetrazione

BlackArch Linux è uno dei derivati noti di Arch Linux che è progettato con test di penetrazione in mente. Si avvierà un ambiente personalizzato a basse risorse ottimizzate che includono più di 2000 strumenti utilizzati dagli esperti di sicurezza per qualsiasi situazione o attività. La cosa interessante è che è disponibile come un database utente non ufficiale. Effettivamente questo significa che gli utenti di Arch Linux possono facilmente trasformare le loro installazioni esistenti in BlackArch scaricando i pacchetti necessari utilizzando la guida disponibile sul sito della distribuzione.

Le immagini del disco BlackArch Linux stanno permettendo solo a 64 bit agli sviluppatori di pacchetti ottimizzati costruiti per tutti i computer moderni. Comodamente hanno anche creato un'immagine che è compatibile con tutti i più diffusi gli host di macchine virtuali. Il modo standard di distribuzione del sistema operativo è quello di scaricare ed eseguire il CD live e da lì iniziare la procedura di installazione.

Il sito web associato elenca tutti gli strumenti in bundle con la versione attuale con una piccola descrizione, il numero di versione e la categoria in cui è raggruppato. Questo è comodo per gli utenti che vogliono verificare se il loro pacchetto richiesto è disponibile nella distribuzione.

utenti BlackArch Linux hanno anche riusciti a creare una comunità accogliente si estende attraverso le piattaforme più utilizzate: GitHub, Cinguettio, Youtube, IRC, Discordia e il blog del progetto.

Whonix Linux — Per navigare in modo anonimo

Whonix Linux è una popolare alternativa alla Tails Linux, offrendo un ambiente sicuro che permette agli utenti di navigare in Internet utilizzando la rete anonima TOR. La connessione sicura non solo garantisce la privacy degli utenti di Internet, ma fornisce anche una protezione da alcuni tipi di attacchi informatici come man-in-the-middle. Il sistema operativo è basato su Debian e l'ambiente desktop è gestito da più macchine virtuali. Questo assicura che diversi livelli di protezione vengono aggiunti per proteggere gli utenti da perdite di indirizzi IP malware e. Questa caratteristica si ferma anche certo ransomware da running - quelli che includono una lista nera per gli host di macchine virtuali rilevati. Queste minacce malware avanzati si interromperà automaticamente quando viene rilevato un tale motore.

Tutti gli strumenti di Internet popolari saranno pre-installato l'immagine del disco dal vivo in modo che gli utenti non avranno bisogno di installare alcun pacchetto. Secondo gli sviluppatori questo è l'unico sistema operativo che è su misura progettato per essere eseguito all'interno di una macchina virtuale e in coppia con il client di rete anonima TOR. Questo rende praticamente impossibile causare perdite DNS e persino malware che hanno infettato il sistema con la radice (amministrativo) privilegi non possono scoprire il vero indirizzo IP.

Il motore basato macchina virtuale fornisce sia la rete e l'isolamento di hardware. Ciò che è più importante è che una caratteristica snapshot è disponibile, gli utenti possono facilmente tornare a stati salvati precedenti. di sicurezza multi-livello è garantita consentendo agli utenti di utilizzare più cloni OS, macchine virtuali monouso e ecc.

Le immagini disco dal vivo può essere eseguito in uno stato non persistente che significa che il contenuto della memoria saranno cancellati non appena il sistema operativo è fermata. Inoltre, se il sistema operativo è spento tutti i resti di informazioni critiche wil essere impossibile da recuperare.

CAINE Linux: la soluzione forense affidabile

La distribuzione CAINE è sinonimo di Computer Aided Investigative Environment ed è uno dei più famosi progetti Digital Forensics. Questa non è una distribuzione standard che è stato personalizzato con gli script e un restyling grafico, invece è fatto per essere un ambiente completo forense che integra tutte le applicazioni e moduli necessari utilizzati in questa linea di lavoro. Secondo gli obiettivi di progettazione ci sono tre obiettivi principali in cui CAINE dovrebbe aspirare a sostenere:

- Un ambiente interoperabile che supporta l'investigatore digitale durante le quattro fasi dell'indagine digitale

- Un'interfaccia utente grafica facile da usare

- Strumenti di facile utilizzo

Seguendo la routine consolidata di impegno la distribuzione bloccherà i permessi di scrittura per hard disk e dispositivi rimovibili. Questo viene fatto in modo in modo da non danneggiare i file e preservare l'ambiente. Per consentire le procedure di scrittura da eseguire gli utenti avranno bisogno di sbloccare i dispositivi scelti utilizzando gli strumenti grafici disponibili sul disco.

La distribuzione include script in grado di esaminare strutture di file e dati, come tale analisi sui contenuti chiave quali il seguente:

- Banche dati

- Storia di Internet e Data Browser Web

- Registro di Windows

- I file eliminati

- I dati EXIF da immagini e file video

L'ambiente include un'opzione di anteprima dal vivo che semplifica l'accesso alle funzioni amministrative e di uscita prove. Un distinto Oltre ai CAINE è il / forensi live strumenti integrati in Windows IR che caratterizzano una gamma completa di software utilizzato per analizzare l'ambiente del sistema operativo.

Correlata: Il server di distribuzioni Linux in migliori 2017

Conclusione

Qualunque sia la distribuzione Linux è scelto da questa lista, Servirà gli utenti così come queste sono le prime scelte utilizzati da amatori e professionisti. Sono fatti da team di sviluppatori impegnati e il semplice fatto che essi hanno stabilito comunità di utenti dimostra che questi progetti continueranno a svolgere un ruolo importante per la sicurezza e la tutela della privacy.

A seconda delle esigenze dei singoli utenti questa guida vi darà una buona base per la costruzione di qualsiasi tipo di strumento e di servizio. Il vantaggio di utilizzare una di queste distribuzioni ready-made è che sono fatti su misura per i specifici casi d'uso. Guide, corsi e lezioni private di solito concentrarsi su una singola distribuzione durante l'esecuzione di test di penetrazione rispetto alle distribuzioni di uso comune.

Continuiamo in 2019 con un senso ancora più allarmante di debolezze di sicurezza e fughe privacy costanti che generano un interesse sempre crescente in questi tipi di distribuzioni Linux. E 'importante notare che semplicemente eseguendo loro non garantiscono che gli utenti saranno protetti dal pericolo - di cui avranno bisogno per sostenere le migliori pratiche di sicurezza come consigliato dal personale di sicurezza e le linee guida.