この記事は、これまでにWindowsコンピューターに感染するために最も使用されている悪意のあるファイルを理解するのに役立ち、マルウェアからの保護を強化するためのヒントを提供します。.

ウイルス対策機関, お気に入り AV-TEST おおよそ登録する 400 000 1日あたりの新しいマルウェアソフトウェア. そして、これらは新しいサンプルです, しかし、すでに発見されたマルウェアのデータを組み合わせると, 状況は非常に大きくなり、非常に危険な風景になります. これが理由です, ユーザーは、自分のコンピューターに感染するために使用される方法を知っている必要があります, 彼らが気付かないうちに、そしてそのような悪意のある慣行から身を守る方法.

これらの方法はさまざまです, しかし、その弱点である特定のボトルネックが1つあります。それらはすべて、感染を成功させるために同じWindowsベースのファイルタイプを使用します。. 記事上で, 検出されないままコンピュータをマルウェアに感染させるために最も頻繁に使用されるファイルの種類を示します.

感染に使用される最も人気のあるファイル拡張子はどれですか?

または、どのタイプのファイルがコンピュータウイルスに対して脆弱であるか? 実行可能なファイルの種類はたくさんあります, スクリプト, 操作可能なプログラムファイル, そして悪意のあるショートカットさえ. ただし、サイバー犯罪者が最も選んだのは、ウイルス対策プログラムから難読化し、マルウェアのペイロードをロードし、検出されないままにするのが特に簡単なものです。.

.EXE実行可能ファイル

EXEファイルは危険ですか? マルウェアに最も頻繁に関連付けられるファイルであること, 実行可能ファイルは、悪意のある電子メールの添付ファイルとして拡散することで有名です. でも, ほとんどの電子メールプロバイダーがこれらの添付ファイルをブロックするため、この方法はますます時代遅れになっているためです。, 実行可能ファイルは、偽のセットアップとして拡散されることがよくあります, 更新, または悪意のあるコードが組み込まれている他の種類の一見正当なプログラム. また、ウイルス対策の検出をさらに回避するためにアーカイブされます. でも, マルウェアが実行するアクティビティを構成する場合、実行可能ファイルは非常に重要です。. これは、感染が完了した後に実際の悪意のある活動を実行する多数の機能を備えているためです。. これが、実際の感染ファイルとして使用されるよりも、さまざまなマルウェアのプライマリペイロードに関連付けられることが多い理由です。. しかしそれにもかかわらず, .exeが悪意のないものである可能性があることを数えないでください, そのためだけに.

.DOC, .DOCX, .DOCMおよびその他のMicrosoftOfficeファイル

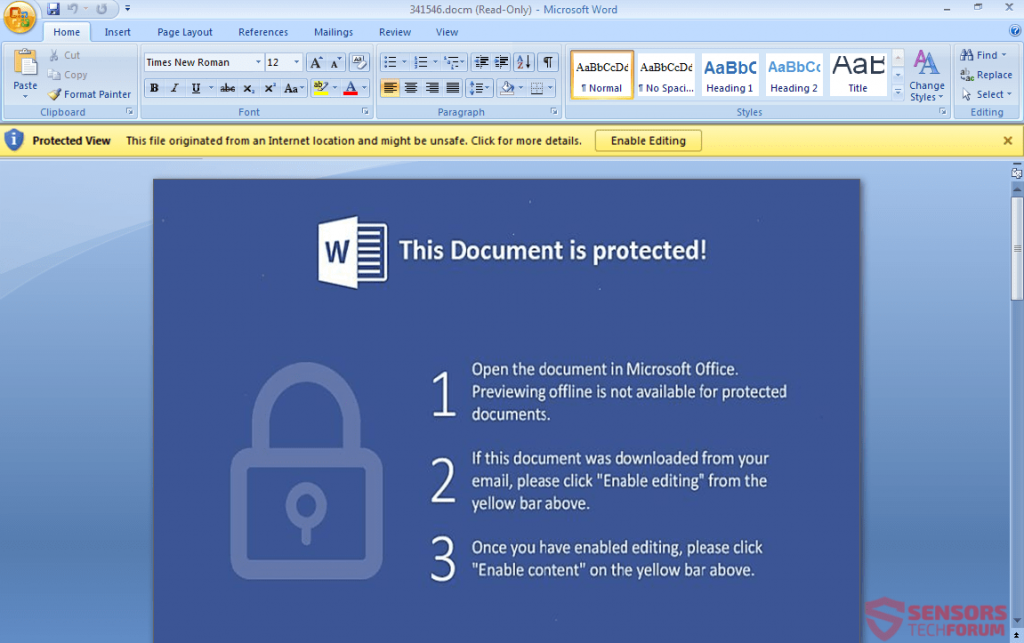

この特定の種類のファイルは、最近、被害者に感染するための非常に効果的な方法になっています。. その主な理由は悪意のある使用です マクロ ドキュメント自体に埋め込まれている. これにより、公園を散歩するようなウイルス対策ソフトウェアや電子メールの添付ファイル保護ソフトウェアをすり抜けることができます。, 正しい難読化されたコードが使用されている場合. でも, これらの方法で被害者に感染する際の注意が必要なのは、「コンテンツを有効にする」ボタンとサイバー詐欺師をクリックさせることです。, 後ろのもののように ZeuSトロイの木馬, 通常、ドキュメント内の指示を使用します, 下の画像のように:

.HTA, .HTMLおよび.HTMアプリケーションファイル

これらの特定の種類のファイルは、最近、複数のランサムウェアの亜種に関連付けられていることで有名になっています。. それらの中で最も有名なものは Cerberランサムウェア このウイルスは、最新のWindowsに対して最も効果的なマルウェアとして分類されています。 10 OS, 主に、これらのファイルを介した感染方法に関連するエクスプロイトキットが原因です. ファイル自体は、通常は外部ホストにつながるHTMLWebアプリケーションです。, マルウェアのペイロードが被害者のコンピューターにダウンロードされる場所.

.JSおよび.JARファイル

これらのタイプの悪意のあるファイルは、実際の感染を引き起こす悪意のあるJavaScriptコードを含むことで有名です. いつもの, JavaScriptの感染は、悪意のあるURLをクリックした結果、知らないうちにこれらのファイルを自動的にダウンロードすることによっても発生する可能性があります。. .JSファイルはかなり長い間使用されています, しかし、最近人気を博しているのはランサムウェアウイルスに関連しています, お気に入り Lockyランサムウェア, これは、これまでのところ、コンピュータシステムに最も多くの損害を与えてきた暗号ウイルスとして残っています.

.VBSおよび.VBスクリプトファイル

Windows Visual Basicスクリプトファイルは、1つまたは2つのウイルスに関連付けられているだけでなく、特に危険です。, しかし、過去数年間の主要なマルウェア名のほとんどは. 電子メールスパムキャンペーンで.vbsファイルを使用するCerberとLockyの両方のランサムウェアから開始, .vbsファイルにも、悪名高いトロイの木馬感染に関連するアクションが見られました. 感染するこれらの特定のファイルの主な選択は、感染の速度とVisualBasic環境でコードを作成するハッカーのスキルです。. VBSは、簡単に難読化できるファイルの一種でもあり、アーカイブにある場合は正当な電子メールメッセージとして渡すことができます。.

.PDFAdobeReaderファイル

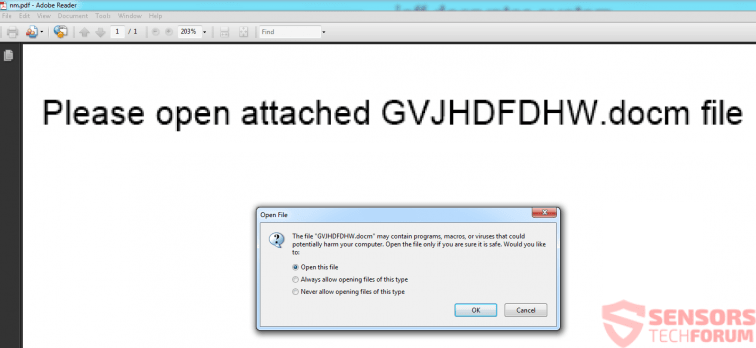

サイバー犯罪者は、.PDFファイルをスクリプトやコードに関連付けることを避ける傾向があります, 主にクラッシュすることが多いため. でも, 非常に悪名高く普及した方法があるように思われる方法. これには、スパムメッセージの添付ファイルとして.PDFファイルを送信することが含まれ、これらの.PDFファイルは、実際に悪意のあるマクロを含む悪意のあるドキュメントを隠します。. この「文書の開始」戦略は、これまでのところ、経験の浅い被害者に対して効果的であり、脅威を広める主な要因です。, として知られている Jaffランサムウェア.

実際に発生するのは、被害者が悪意のある.PDFファイルを開き、その中にMicrosoftWord文書が埋め込まれていることです。. でも, 上の写真のように, 文書は被害者に悪意のあるものを抽出するよう促します .docmファイル, これが感染を引き起こします. 非常に邪悪な戦術, 高速クリッカーにとって特に危険.

.SFXアーカイブファイル

悪意のあるファイルとマルウェア感染について話し合うとき, .SFXに言及することが重要です – 主要なマルウェアファミリがコンピュータに感染するためにも使用した自己解凍型アーカイブタイプのファイル. それらの動作方法は、Windowsのプログラムのセットアップと非常によく似ています。, 主な理由は、特定のファイルタイプがウイルスの悪意のあるペイロードをアーカイブし、いつ実行されるかを示すためです。, それらを操作して、バックグラウンドで自動的かつ静かにペイロードを抽出できます. より洗練された.SFXファイルは、操作の完了後に自己削除されるように、コードまたは抽出したペイロードファイルによってプログラムされます。.

.BATバッチファイル

これらのコマンドを含むファイルはそれほど頻繁には満たされていませんが, それらは、これまでに使用された中で最も普及しているものの1つです。, 主にWindowsコマンドプロンプトとそのコンピュータへの影響が原因です. 適切に操作された場合, バッチファイルは、さまざまな悪意のあるアクティビティを実行できる管理コマンドを挿入する可能性があります, コンピューター上のファイルの削除から、サードパーティのホストへの接続、コンピューターへのマルウェアの直接ダウンロードまで、さまざまです。.

.DLLファイル

DLLファイルは基本的にダイナミックリンクライブラリファイルと呼ばれ、多くの場合Microsoftのシステムファイルです。, しかし、マルウェアはそれ自体をスリッターする方法を見つけます, DLLファイル自体に悪意のある機能を含む侵害されたバージョン. これにより、マルウェアはさまざまな種類の悪意のあるアクティビティを実行し始めます。, Windowsファイルを削除するような, 侵入先のコンピュータで管理者としてファイルを実行する, また、Windowsレジストリエディタでさまざまな種類の変更を実行します. これにより、PCにDLLエラーメッセージが表示される場合があります, しかし、ほとんどのウイルスは、これらのエラーが被害者に見られるのを防ぐために、かなりの範囲を通過します.

.TMP一時ファイル

TMPタイプのファイルは、プログラムの使用中にコンピューター上のデータを保持する一時ファイルです。. マルウェアの世界では, TMPファイルは基本的に、感染自体を補完する情報を保持するために使用されます. この情報は、マルウェアが実行するアクティビティに関連しており、マルウェアが情報を収集できるようにすることを主な目的として使用されることがよくあります。この情報は、ファイル自体がコピーされ、気付かれることなく送信されることでサイバー犯罪者に中継されます。. .TMPファイルを削除すると、マルウェアのアクティビティが損傷する可能性があります, しかし、ほとんどの複雑なウイルスは、それを実行したり、並行して使用されるバックアップコピーを作成したりする許可をユーザーに与えません。.

.PYPythonファイル

これらのタイプのファイルは、次の場合に最も一般的に使用されます。 ランサムウェアウイルス プレイ中, つまり、Pythonで記述されており、主な目標は、コンピューター上のファイルを暗号化するために使用されるモジュールになることです。(ドキュメント, ビデオ, 画像) そしてそれらを再び開くことができないようにします. このランサムウェアウイルスの暗号化されたファイルは、そのようなPythonスクリプトを使用して作成されます。, ソフトウェアを提供, ファイルの暗号化に使用できます. それに加えて, 一部のマルウェアは、完全にPython言語でコード化されていることが検出されました, これは、ウイルスがその活動のあらゆる側面にそれを使用することを意味します.

カスタムタイプのファイル

これらのタイプのファイルは、手元のウイルス専用に作成され、さまざまな目的で使用されますが、その主な目的は、たとえば、被害者のコンピュータでさまざまな種類のアクティビティを実行するために、拡張子がファイルに感染するさまざまなプログラムウイルスを支援することです。. ファイルには、たとえば絶対に何でもかまいませんカスタム拡張子が含まれている場合があります .ウイルス.fun, 等.

ウイルス拡張機能の他の鮮やかな例は、データロッカーランサムウェアによって使用されるすべての拡張機能です。. 吹き替えの現時点で最も人気のあるランサムウェア DJVUランサムウェアを停止する ほぼ毎週、そのような新しいファイル拡張子をリリースします. これは、厄介な感染に関連するランサムウェア拡張リストです:

.影の多い, .djvu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .djvus, .djvur, .djvut, .pdff, .トロ, .tfude, .tfudet, .tfudeq, .ルンバ, .アドビ, .アドビー, .ブロワー, .プロモーション, .promoz, .プロモラド, .プロモック, .プロモーション, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .チャーク, .klope, .クロプン, .charcl, .doples, .luces, .luceq, .チェチ, .プロデン, .ドラム, .トロナス, .trosak, .grovas, .grovat, .ローランド, .refols, .raldug, .etols, .グバラ, .browec, .ノルバス, .モレサ, .vorasto, .hrosas, .キラトス, .トダリウス, .hofos, .roldat, .デュタン, .sarut, .フェダソット, .ベロスト, .フォアソム, .フォーダン, .codnat, .codnat1, .bufas, .ドットマップ, .ラドマン, .フェロサス, .rectot, .スカイマップ, .モゲラ, .rezuc, .結石, .レッドマット, .ランセット, .davda, .毛穴, .ピドム, .ピドン, .ヒーローセット, .ボストン, .muslat, .ゲロサン, .vesad, .ホロン, .ネラス, .トゥルーク, .ダレ, .lotep, .nusar, .リットル, .besub, .セゾール, .世間, .ゴデス, .ブダック, .vusad, .ヘラド, .ベロスース, .gehad, .グサウ, .マデク, .ダラス, .tocue, .lapoi, .トーダー, .dodoc, .ボパドール, .novasof, .ntuseg, .ndarod, .アクセス, .フォーマット, .ネラソッド, .モグラノス, .コサック, .nvetud, .lotej, .kovasoh, .プランデル, .zatrov, .マソク, .ブルサフ, .londec, .krusop, .mtogas, .nasoh, .ナクロ, .ペドロ, .nuksus, .vesrato, .マソダ, .セトリ, .見詰める, .carote, .下呂, .hese, .瀬戸, .ペタ, .モカ, .kvag, .カール, .ネサ, .noos, .クッブ, .レコ, .ボラ, .reig, .tirp, .プラム, .cosd, .ygkz, .cadq, .リブ, .qlkm, .クース, .wbxd, .ポーラ

ウイルスが使用するその他のファイルタイプ

ウイルスは多くの異なるファイルタイプを使用することに注意してください, それ以外の場合、マルウェアが適切に機能するために正当であると見なされます. これらのファイルのいくつかは、最初は正当である可能性があります, ただし、実行時にトリガーされるマルウェアコンポーネントが含まれています. このようなファイルの種類には、次のものがあります。:

- .INF, これはテキストファイルの別の形式です.

- .ウイルスにつながる可能性のあるLNKまたはショートカット.

- .SCFタイプのファイル, Windowsエクスプローラに属する.

- .MSIファイルまたはMSIインストーラー.

- .パッチインストーラーであるMSP.

- .ガジェットファイルタイプまたはWindowsデスクトップガジェット.

- .PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2はシェルスクリプトとも呼ばれます.

遭遇する可能性のある他のマルウェアファイル

これらのファイルはそれほど頻繁には発生しないという事実にもかかわらず, それらはまだあなたのコンピュータに感染するように操作され、現在もコンピュータに感染する可能性があります. これらは他の潜在的に悪意のあるオブジェクトです, 開く前にスキャンする必要があります:

プログラム:

.MSIファイル –コンピューター上にさまざまなプログラムを配置するために使用されるインストーラータイプのファイル. 多くの場合、さまざまなプログラムのセットアップとして使用されます, また、インストールしようとしているプログラムのセットアップの形でマルウェアをスリッターすることもできます.

.MSPファイル –インストーラータイプでもあるファイル, でも, 彼らは現在インストールされているソフトウェアにパッチを当てることをより重視しています, これは、ここのマルウェアがオンラインでアップロードされた偽のパッチを装う可能性があることを意味します.

.COMファイル –.BATファイルと同様, これらのタイプのファイルは、コマンドの挿入にも使用されます. Windows XPや古いシステムが昔ながらのワームを広めるために広く使用されていた頃、これらは非常に人気がありました。, ウイルス, およびその他の悪意のあるソフトウェア. でも, 悪意のある活動や感染に引き続き使用される可能性があります.

.ガジェットファイル –これらの特定の悪意のあるファイルは、主にWindowsデスクトップガジェットで使用されます. したがって、デスクトップにこれらのフローティングガジェットがあるWindowsバージョンを使用している場合, それらのファイルに注意する必要があります. WindowsVistaが最初にガジェットを導入したとき, 多くのエクスプロイトにより、パッチが適用されていないシステムが感染しました。 トロイの木馬 およびその他のウイルス.

スクリプトファイル:

.CMDファイル –コンピュータに悪意のあるコマンドを挿入する可能性のあるWindowsコマンドプロンプトファイルもあります.

.VBEファイル –暗号化されたVBSファイル.

.JSEファイル –暗号化されたJavaScriptファイル.

.PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 –プログラムされたときにWindowsシステムで直接PowerShellコマンドを自動的に実行できるWindowsPowerShellスクリプトファイル, 管理者権限で実行されている限り. 特に危険.

悪意のあるショートカットファイル:

.LNK ショートカット–コンピューターにローカルに含まれているプログラムをリンクするために通常使用されるショートカット. でも, 適切なソフトウェアと機能を備えています, 感染したコンピュータで複数の悪意のある活動を実行する可能性があります, 重要なファイルを削除するような.

.INF ファイル–これらのテキストファイルは通常、危険な文字ではありません, ただし、アプリの起動にも利用できます. そして、このアプリが悪意のある場合, これは彼らも危険にします.

.SCF ファイル–これらのタイプのファイルは、Windows Explorerに干渉するために使用され、最終的に感染につながる可能性のあるアクションをExplorerで実行するように変更できます。. ただし、アクションは感染後の場合もあります.

結論, 予防と保護

どのタイプのファイルが最終的にコンピュータの感染につながる可能性があるかを知ることは1つのことです, しかし、自分を守る方法を学ぶのはまったく別の球技です. マルウェアのシーンは非常に動的であり、毎日変化するため, あなたがまだ準備ができていないかもしれない感染症があるかもしれません. これが、保護とマルウェアの認識を大幅に向上させるための一般的なヒントを作成することにした理由です。:

ヒント 1: 必ず適切なものをインストールしてください 保護ソフトウェア.

ヒント 2: 方法を学ぶ 重要なファイルを安全に保管する したがって、ファイルエンクリプターやその他のマルウェアからそれらを保護します.

ヒント 3: コンピュータをから保護する方法を学ぶ 悪意のある電子メール.

ヒント 4: ダウンロードしたファイルを必ずスキャンしてください. アーカイブの場合, サービスZip-e-Zipを使用でき、悪意があると思われるさまざまなファイルタイプやWebリンクに使用できます, あなたが使用することができます VirusTotal オンラインスキャナー. どちらのサービスも完全に無料です.

ヒント 5: あなたがそれで大丈夫なら, サンドボックスを使用する, 暗号化されたサンドボックスコード内のマルウェアを分離するための非常に効果的な方法です, 適切な保護がなくても. 始めるのに良いプログラムは サンドボクシー.

Preparation before removing File.

実際の除去プロセスを開始する前に, 次の準備手順を実行することをお勧めします.

- これらの指示が常に開いていて、目の前にあることを確認してください.

- すべてのファイルのバックアップを作成します, 破損したとしても. クラウドバックアップソリューションを使用してデータをバックアップし、あらゆる種類の損失に対してファイルを保証する必要があります, 最も深刻な脅威からでも.

- これにはしばらく時間がかかる可能性があるため、しばらくお待ちください.

- マルウェアのスキャン

- レジストリを修正する

- ウイルスファイルを削除する

ステップ 1: SpyHunterマルウェア対策ツールを使用してファイルをスキャンする

ステップ 2: レジストリをクリーンアップします, コンピューター上のファイルによって作成された.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, そこにファイルによって作成されました. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.ステップ 3: Find virus files created by File on your PC.

1.Windowsの場合 8, 8.1 と 10.

新しいWindowsオペレーティングシステムの場合

1: キーボードで押す + R そして書く explorer.exe の中に 走る テキストボックスをクリックしてから、 Ok ボタン.

2: クリック あなたのPC クイックアクセスバーから. これは通常、モニター付きのアイコンであり、その名前は次のいずれかです。 "私のコンピューター", 「私のPC」 また 「このPC」 またはあなたがそれに名前を付けたものは何でも.

3: PC の画面の右上にある検索ボックスに移動し、次のように入力します。 「fileextension:」 と その後、ファイル拡張子を入力します. 悪意のある実行可能ファイルを探している場合, 例は "fileextension:EXE". それをした後, スペースを残して、マルウェアが作成したと思われるファイル名を入力します. ファイルが見つかった場合の表示方法は次のとおりです:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.WindowsXPの場合, ビスタ, と 7.

古いWindowsオペレーティングシステムの場合

古い Windows OS では、従来のアプローチが有効なはずです:

1: クリックしてください スタートメニュー アイコン (通常は左下にあります) 次に、 探す 好み.

2: 検索ウィンドウが表示された後, 選ぶ より高度なオプション 検索アシスタントボックスから. 別の方法は、をクリックすることです すべてのファイルとフォルダ.

3: その後、探しているファイルの名前を入力し、[検索]ボタンをクリックします. これには時間がかかる場合があり、その後結果が表示されます. 悪意のあるファイルを見つけた場合, あなたはその場所をコピーまたは開くことができます 右クリック その上に.

これで、ハードドライブ上にあり、特別なソフトウェアによって隠されていない限り、Windows上の任意のファイルを検出できるはずです。.

ファイルFAQ

What Does File Trojan Do?

The File トロイの木馬 悪意のあるコンピュータプログラムです 破壊するように設計された, ダメージ, または不正アクセスを取得する コンピュータシステムに. 機密データを盗むために使用できます, システムを支配する, または他の悪意のある活動を開始する.

トロイの木馬はパスワードを盗むことができますか?

はい, トロイの木馬, ファイルのように, パスワードを盗むことができます. これらの悪意のあるプログラム are designed to gain access to a user's computer, 被害者をスパイ 銀行口座の詳細やパスワードなどの機密情報を盗む.

Can File Trojan Hide Itself?

はい, できる. トロイの木馬は、さまざまな手法を使用して自分自身を隠すことができます, ルートキットを含む, 暗号化, と 難読化, セキュリティスキャナーから隠れて検出を回避するため.

トロイの木馬は工場出荷時設定にリセットすることで削除できますか?

はい, トロイの木馬はデバイスを出荷時設定にリセットすることで削除できます. これは、デバイスを元の状態に復元するためです。, インストールされている可能性のある悪意のあるソフトウェアを排除する. 工場出荷時設定にリセットした後でもバックドアを残して再感染する、より洗練されたトロイの木馬があることに留意してください。.

Can File Trojan Infect WiFi?

はい, トロイの木馬が WiFi ネットワークに感染する可能性があります. ユーザーが感染したネットワークに接続したとき, このトロイの木馬は、接続されている他のデバイスに拡散し、ネットワーク上の機密情報にアクセスできます。.

トロイの木馬は削除できますか?

はい, トロイの木馬は削除可能. これは通常、悪意のあるファイルを検出して削除するように設計された強力なウイルス対策プログラムまたはマルウェア対策プログラムを実行することによって行われます。. ある場合には, トロイの木馬を手動で削除する必要がある場合もあります.

トロイの木馬はファイルを盗むことができますか?

はい, トロイの木馬がコンピュータにインストールされている場合、ファイルを盗むことができます. これは、 マルウェア作成者 またはユーザーがコンピュータにアクセスして、そこに保存されているファイルを盗む.

トロイの木馬を削除できるマルウェア対策?

などのマルウェア対策プログラム スパイハンター トロイの木馬をスキャンしてコンピュータから削除することができます. マルウェア対策を最新の状態に保ち、悪意のあるソフトウェアがないかシステムを定期的にスキャンすることが重要です.

トロイの木馬は USB に感染する可能性があります?

はい, トロイの木馬は感染する可能性があります USB デバイス. USB トロイの木馬 通常、悪意のあるファイルをインターネットからダウンロードしたり、電子メールで共有したりすることで拡散します。, allowing the hacker to gain access to a user's confidential data.

ファイル調査について

SensorsTechForum.comで公開するコンテンツ, このファイルのハウツー削除ガイドが含まれています, 広範な研究の結果です, 特定のトロイの木馬の問題を取り除くためのハードワークと私たちのチームの献身.

ファイルの調査はどのように行ったのですか?

私たちの調査は独立した調査に基づいていることに注意してください. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そのおかげで、最新のマルウェア定義に関する最新情報を毎日受け取ることができます, さまざまな種類のトロイの木馬を含む (バックドア, ダウンローダー, infostealer, 身代金, 等)

さらに, the research behind the File threat is backed with VirusTotal.

トロイの木馬によってもたらされる脅威をよりよく理解するため, 知識のある詳細を提供する以下の記事を参照してください.