Dieser Artikel werden Ihnen helfen, zu verstehen, welche die am häufigsten verwendeten schädlichen Dateien sind Windows-Computer auf dem neuesten Stand zu infizieren und gibt Ihnen Tipps, um Ihren Malware-Schutz zu erhöhen.

Anti-Virus-Institute, wie AV-TEST registrieren ca. 400 000 neue Malware-Software pro Tag. Und das sind neue Proben, aber wenn wir kombinieren Daten aus den bereits entdeckten Malware, wird die Situation recht massiv und sorgt für eine extrem gefährliche Landschaft. Deshalb, Benutzer sollten verwendet kennen die Methoden, um ihre Computer zu infizieren, ohne sie zu bemerken und wie sie sich gegen solche bösartigen Praktiken zu schützen.

Diese Verfahren variieren, aber es gibt einen besonderen Engpass, die ihre Schwäche ist - sie alle verwenden die gleichen Windows-basierten Dateitypen für ihre Infektion erfolgreich zu sein. In diesem Artikel, Wir zeigen Ihnen die am häufigsten verwendeten Dateitypen, um Computer mit Malware zu infizieren und dabei unentdeckt zu bleiben.

Welches sind die Gebraucht Die gängigsten Dateierweiterungen Infect?

Oder welche Art von Dateien für Computerviren anfällig sind? Es gibt viele ausführbare Dateitypen, Skripte, Programmdateien, die manipuliert werden können, und sogar böswillige Verknüpfungen. Die Erwählten durch die Cyber-Kriminelle sind jedoch diejenigen, die besonders einfacher sind von Anti-Virus-Programme zu verschleiern und die Nutzlast ihrer Malware laden, während unentdeckt verbleibenden.

.EXE Ausführbare Dateien

Sind EXE-Dateien gefährlich?? Als die am häufigsten assoziiert Dateien mit Malware, die ausführbaren Dateien sind berüchtigt für so bösartige E-Mail-Anhänge verbreitet werden. Jedoch, da diese Methode immer veralteter geworden ist, da die meisten E-Mail-Anbieter diese Anhänge blockieren, die ausführbaren Dateien werden oft als gefälschte Setups verbreiten, Aktuelles, oder andere Arten von scheinbar legitimen Programmen mit integriertem Schadcode. Sie werden auch weiterhin vermeiden Virenerkennung archiviert. Jedoch, die ausführbaren Dateien sind von entscheidender Bedeutung, wenn es um die Konfiguration, welche Aktivitäten die Malware kommt tun. Dies, weil sie eine Vielzahl von Funktionen, die die tatsächlichen bösartige Aktivitäten nach der Infektion durchführen abgeschlossen ist. Aus diesem Grund werden sie häufiger mit der primären Nutzlast verschiedener Malware in Verbindung gebracht als als tatsächliche Infektionsdatei. Aber dennoch, zählen nicht, dass eine Exe nicht bösartig sein kann, nur weil der, dass.

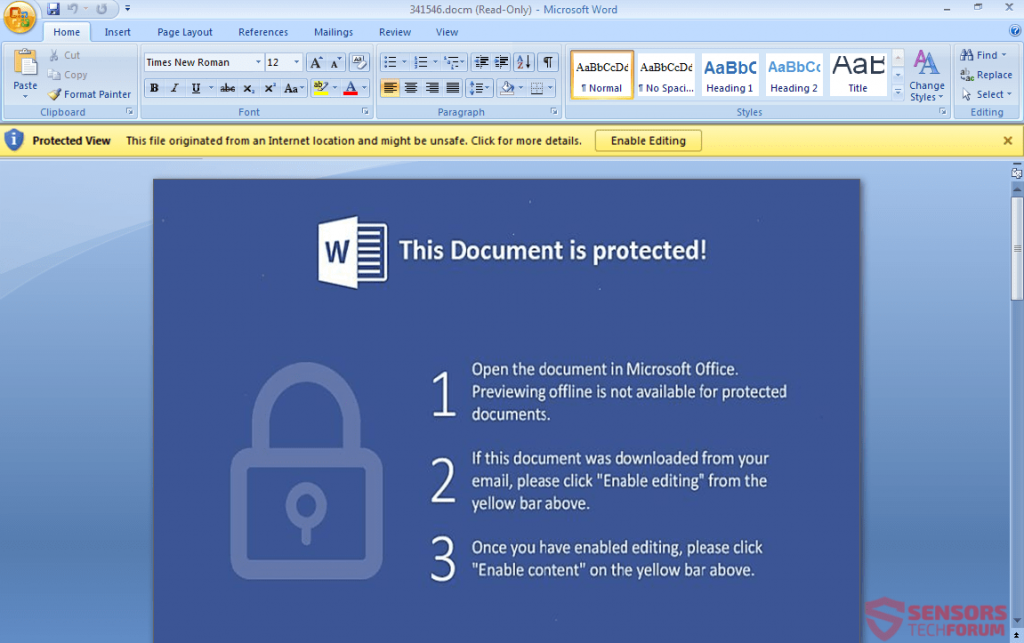

.DOC, .DOCX, .DOCM und andere Microsoft Office-Dateien

Diese besondere Art der Dateien hat in letzter Zeit eine sehr effektive Methode zur Infektion von Opfern wird. Der Hauptgrund dafür ist die Verwendung von bösartigen Makros , die innerhalb der Dokumente eingebettet selbst. Dies macht ein Verrutschen Vergangenheit jeder Antiviren-Software und E-Mail-Anhang-Schutz-Software wie ein Spaziergang im Park, wenn der richtige verschleierte Code verwendet. Jedoch, der schwierige Teil Opfer über diese Methoden zu infizieren, ist sie auf „Enable Content“ Taste und die Cyber-Gauner klicken, um zu bekommen, wie die, die hinter dem ZeuS Trojan, in der Regel verwenden Anweisungen innerhalb des Dokuments, wie das Bild unten:

.HTA, .HTML und HTM-Anwendungsdateien

Diese speziellen Arten von Dateien haben in letzter Zeit berüchtigt mit mehreren Ransomware-Varianten zugeordnet werden. Der berühmteste von ihnen heißt Cerber Ransom und das Virus wurde als die effektivste Malware gegen das neueste Windows klassifiziert 10 OS, in erster Linie wegen des Kits mit der Infektion Methode über diese Dateien zugeordnet ausnutzen. Die Dateien selbst sind HTML-Web-Anwendungen, die in der Regel zu einem fremden Wirt führen, aus dem die Nutzlast der Malware auf den Computer des Opfers heruntergeladen.

.JS und .jar-Dateien

Diese Arten von schädlichen Dateien sind dafür berüchtigt, schädlichen JavaScript-Code zu enthalten, der die eigentliche Infektion verursacht. In der Regel, JavaScript-Infektionen können auch dadurch verursacht werden, dass diese Dateien automatisch heruntergeladen werden, ohne dass Sie wissen, dass Sie auf eine schädliche URL geklickt haben. Die .JS Dateien werden seit geraumer Zeit verwendet jetzt, Die in letzter Zeit zunehmende Popularität ist jedoch mit Ransomware-Viren verbunden, wie Locky Ransom, Dies ist bis heute das Kryptovirus, das Computersystemen seit jeher den größten Schaden zugefügt hat.

.VBS und .vb Skriptdateien

Die Windows-Visual Basic Script-Dateien sind besonders gefährlich, weil sie nicht nur mit einem oder zwei Viren in Verbindung gebracht worden, aber die meisten der großen Malware-Namen in den letzten Jahren. Beginnend mit sowohl Cerber und Locky Ransomware mit vbs-Dateien in ihrer E-Mail-Spam-Kampagne, die VBS-Dateien haben, sind auch einige Maßnahmen in Bezug auf berüchtigt Trojan Infektionen. Die Hauptauswahl dieser bestimmten Dateien, mit denen infiziert werden soll, ist die Infektionsgeschwindigkeit und die Fähigkeit des Hackers, Code in der Visual Basic-Umgebung zu erstellen. VBS ist auch eine Art von Datei, die leicht verschleiert werden kann und als eine legitime E-Mail-Nachricht passieren kann, wenn sie in einem Archiv ist.

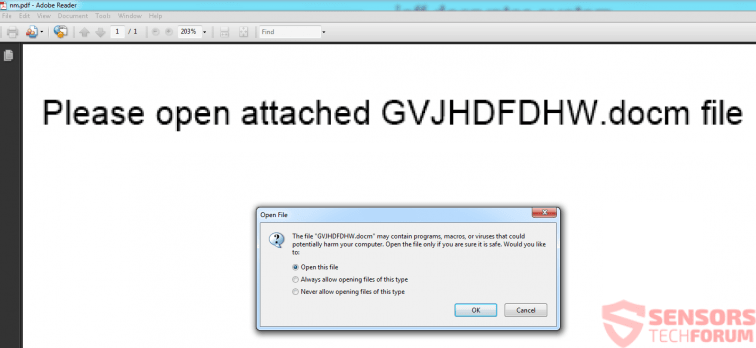

.PDF-Dateien Adobe Reader

Cyberkriminelle neigen dazu, die Zuordnung von PDF-Dateien zu Skripten und Codes zu vermeiden, in erster Linie, weil sie sehr oft abstürzen. Jedoch, wie es eine Methode zu geben scheint, die sehr berüchtigt und weit verbreitet ist. Es umfasst das Senden von PDF-Dateien als Spam-Nachrichtenanhänge. Diese PDF-Dateien verbergen darin die schädlichen Dokumente, die tatsächlich schädliche Makros enthalten. Diese „Dokument Gründung“ Strategie bisher wirksam gegen unerfahrene Opfer geblieben und ist der wichtigste Faktor für eine Bedrohung Verbreitung, bekannt als Jaff Ransomware.

Was tatsächlich passiert ist, dass das Opfer der bösartige .PDF-Datei öffnet und es das Microsoft Word-Dokument in sie eingebettet. Jedoch, wie die Bilder oben zeigen, Die Dokumente fordern das Opfer auf, das Bösartige zu extrahieren .docm Datei, was wiederum bewirkt, dass die Infektion. Die sehr hinterhältige Taktik, besonders gefährlich für die schnellen Klicker.

.SFX Archivdateien

Wenn wir schädliche Dateien und Malware-Infektion diskutieren, Es ist wichtig, die .SFX zu erwähnen – die selbstextrahierenden Archivtypen von Dateien, die auch von großen Malware-Familien zur Infektion von Computern verwendet wurden. Die Art und Weise, wie sie funktionieren, ist dem Einrichten von Windows-Programmen sehr ähnlich, in erster Linie, weil diese Dateitypen im jeweiligen Archiv die böswillige Nutzlast des Virus und deren Ausführung betreffen, sie können die Nutzlast automatisch und leise im Hintergrund zu extrahieren manipuliert werden. Die anspruchsvolleren .sfx Dateien werden sogar von ihrem Code oder der Nutzdatendateien sie extrahiert hat, sich selbst zu löschen programmiert, nachdem der Vorgang abgeschlossen ist.

.BAT Batch-Dateien

Auch wenn diese Befehl enthaltende Dateien werden nicht so oft getroffen, sie sind eine der am weitesten verbreiteten diejenigen jemals verwendet werden, in erster Linie wegen der Windows-Eingabeaufforderung und ihrer Auswirkungen auf den Computer. Wenn sie richtig manipuliert, die Batch-Dateien können Verwaltungsbefehle einfügen, die eine Vielzahl von bösartigen Aktivitäten tun, variierend von Dateien auf Ihrem Computer eine Verbindung zu Drittanbieter-Hosts und das Herunterladen von Malware direkt auf Ihrem Computer zu löschen.

.DLL-Dateien

Die DLL-Dateien werden grundsätzlich als Dynamic Link Library-Dateien bekannt und sie sind oft Systemdateien von Microsoft, aber Malware findet Wege, seine eigenen schlittern, Kompromiss mit bösartigen Funktionen in der DLL-Datei selbst. Dies führt letztlich in dem Malware-Start verschiedene Arten von bösartigen Aktivitäten auszuführen, wie Windows-Dateien löschen, Führen Sie Dateien als Administrator auf dem gefährdeten Computer aus, Führen Sie außerdem verschiedene Arten von Änderungen im Windows-Registrierungseditor durch. Dies kann dazu führen, dass DLL-Fehlermeldungen auf Ihrem PC angezeigt werden, aber die meisten Viren gehen durch große Ausmaße, um diese Fehler zu verhindern, die das Opfer gesehen zu werden.

.TMP Temporäre Dateien

TMP-Dateitypen sind temporäre Dateien, die Daten auf Ihrem Computer enthalten, während Sie ein Programm verwenden. In der Malware-Welt, die TMP-Dateien werden verwendet, grundsätzlich Informationen zu halten, die auf die Infektion komplementär ist selbst. Diese Informationen beziehen sich auf die Aktivitäten, die die Malware ausführt, und werden häufig verwendet, um der Malware das Sammeln von Informationen zu ermöglichen, die dann an die Cyberkriminellen weitergeleitet werden, indem die Datei selbst kopiert und gesendet wird, ohne dass Sie es bemerken. die TMP-Datei zu entfernen, um die Aktivität der Malware beschädigen, Die meisten komplizierten Viren würden dem Benutzer jedoch nicht die Berechtigung dazu erteilen oder eine Sicherungskopie erstellen, die parallel verwendet wird.

.PY Python-Dateien

Diese Dateitypen werden am häufigsten verwendet, wenn Ransomware Viren sind im Spiel, was bedeutet, dass sie in Python und ihr Hauptziel geschrieben werden kann Module sein, die verwendet werden, um die Dateien auf Ihrem Computer zu verschlüsseln(Unterlagen, Videos, Bilder) und sie nicht in der Lage wieder geöffnet werden. Die verschlüsselten Dateien dieses Ransomware-Virus werden mit Hilfe solcher Python-Scripte erstellt die, die mitgelieferte Software, kann sie für die Verschlüsselung von Dateien verwenden. Außerdem, Einige Malware-Programme wurden als vollständig in der Python-Sprache codiert erkannt, Dies bedeutet, dass das Virus es für jeden Aspekt seiner Aktivität verwendet.

Benutzerdefinierte Dateitypen

Diese Dateitypen können ausschließlich für den jeweiligen Virus erstellt werden und werden für unterschiedliche Zwecke verwendet. Ihr Hauptziel besteht jedoch darin, verschiedenen Programmviren, die Dateien mit einer Erweiterung infizieren, dabei zu helfen, verschiedene Arten von Aktivitäten auf dem Computer des Opfers auszuführen. Die Dateien können benutzerdefinierte Erweiterungen verfügen, die absolut nichts zum Beispiel sein kann .Virus .fun, etc.

Andere anschauliche Beispiele für Virenerweiterungen sind alle Erweiterungen, die von Data Locker Ransomware verwendet werden. Die derzeit beliebteste Ransomware wird synchronisiert Stop DJVU Ransomware veröffentlichen fast jede Woche neue solche Dateierweiterungen. Hier ist eine Ransomware-Erweiterungsliste, die sich auf die böse Infektion bezieht:

.Schatten, .djvu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .DjVu, .djvur, .djvut, .pdff, .denken, .tfude, .tfudet, .tfudeq, .Rumba, .Adobe, .adobee, .Gebläse, .Promos, .Werbe-, .promorad, .promock, .Promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .Klopfen, .kropun, .charcl, .doples, .Beleuchtung, .luceq, .chech, .entlastet, .Weg, .Tronas, .Ausgabe, .Hain, .In dem Mainstream, .roland, .refols, .raldug, .Etol, .Guvara, .browec, .norvas, .Moresa, .vorasto, .hrosas, .kiratos, .Todrius, .hofos, .roldat, .dutan, .Kuss, .fedasot, .berost, .forasom, .Fordan, .CODN, .codnat1, .Witze, .dotmap, .radman, .ferosas, .rectot, .skymap, .mogera, .rezuc, .Stein, .redmat, .Lanzette, .Davda, .poret, .pidom, .Griff, .heroset, .Boston, .muslat, .gerosan, .Firma VESAD, .horon, .nicht gefunden, .Austausch, .von, .lotep, .nusar, .Vertrauen, .besub, .cezor, .lokas, .Dildos, .Sklave, .Vusd, .herad, .berosuce, .hatte, .Gusau, .Madek, .darus, .tocue, .lapoi, .Todar, .dodoc, .bopador, .novasof, .ntuseg, .Nderod, .Zugriff, .Format, .nelasod, .mogranos, .cosakos, .nvetud, .Lotej, .kovasoh, .Prandel, .zatrov, .eingeben, .brusaf, .londec, .krusop, .mtogas, .Soh, .NACRO, .pedro, .nuksus, .vesrato, .masodas, .cetori, .starren, .Möhren, .mehr, .iese, .seto, .Karte, .zahlen, .KVAG, .karl, .Nase, .noos, .kuub, .Reco, .bora, .reig, .tirp, .Flecken, .Kosten, .ygkz, .cadq, .ribd, .qlkm, .Gurren, .wbxd, .durch

Andere von Viren verwendete Dateitypen

Beachten Sie, dass die Viren viele verschiedene Dateitypen verwenden, andernfalls als legitim angesehen, damit die Malware ordnungsgemäß funktioniert. Einige dieser Dateien können zunächst legitim sein, enthalten aber eine Malware-Komponente, die bei der Ausführung ausgelöst wird. Zu diesen Dateitypen gehören die folgenden:

- .INF, das ist ein anderes Format für Textdateien.

- .LNK oder Verknüpfungen, die zum Virus führen können.

- .SCF-Dateitypen, gehört zum Windows Explorer.

- .MSI-Dateien oder MSI-Installationsprogramme.

- .MSP, die Patch-Installer sind.

- .GADGET-Dateityp oder Windows-Desktop-Gadgets.

- .PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 auch als Shell-Skripte bekannt.

Auf welche anderen Malware-Dateien können Sie stoßen?

Trotz der Tatsache, dass diese Dateien nicht so häufig anzutreffen, sie können immer noch Ihren Computer in infizieren und noch Computer infizieren derzeit manipuliert werden. Diese sind die anderen potenziell schädlichen Objekte, Sie sollten scannen vor dem Öffnen:

Programme:

.MSI-Dateien - installer Arten von Dateien, die verwendet werden verschiedene Programme auf dem Computer situieren. Sie werden oft als Setups für verschiedene Programme verwendet, und kann auch die Malware schlittern auch in Form einer Einrichtung eines Programms, das Sie versuchen, zu installieren.

.MSP-Dateien - Dateien, die auch das Installationstyp sind, jedoch, Sie orientieren sich eher am Patchen der derzeit installierten Software, hier bedeutet, dass die Malware als Fake-Patch Online hochgeladen darstellen.

.von Dateien - ähnlich wie die .bat-Dateien, Diese Dateitypen werden auch zum Einfügen von Befehlen verwendet. Sie waren sehr beliebt zurück, wenn Windows XP und älteren Systemen weit Altschule Würmer verbreitet würden, Viren, und andere schädliche Software. Jedoch, sie können immer noch für bösartige Aktivitäten und Infektionen verwendet werden.

.GADGET Dateien - diese besonderen schädliche Dateien sind in erster Linie mit dem Windows-Desktop Gadget verwendet. Also, wenn Sie eine Windows-Version verwenden, die dieses Floating-Gadgets auf dem Desktop hat, Sie sollten für diese Dateien schauen. Wenn Windows Vista eingeführt zunächst Gadgets, Viele Exploits führten zur Infektion von ungepatchten Systemen mit Trojaner und andere Viren.

Script-Dateien:

.CMD-Dateien - auch eine Windows-Eingabeaufforderung Datei, können schädliche Befehle auf Ihrem Computer einfügen.

.VBE-Dateien - Verschlüsselte VBS-Dateien.

.JSE Dateien - Verschlüsselte JavaScript-Dateien.

.PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 - Die Windows Powershell-Skript-Dateien, die beim Programmieren automatisch direkte Powershell-Befehle auf einem Windows-System läuft, solange sie mit Administratorrechten sind lief. besonders gefährlich.

Schädliche Shortcut-Dateien:

.LNK Shortcuts - Eine Verknüpfung verwendet in der Regel ein Programm zu verknüpfen enthielt lokal auf dem Computer. Jedoch, mit der richtigen Software und Funktionen, Es kann mehrere böswillige Aktivitäten auf dem infizierten Computer ausführen, wie löschen wichtige Dateien.

.INF Dateien - Diese Textdateien sind in der Regel nicht von einem gefährlichen Charakter, sie können aber auch eine App zu starten, verwendet werden,. Und wenn diese App ist bösartig, das macht sie auch gefährlich.

.SCF Dateien - Diese Dateitypen werden verwendet, um den Windows Explorer zu stören. Sie können geändert werden, um Aktionen im Explorer auszuführen, die letztendlich zu einer Infektion führen können. Aber die Aktionen können auch als auch nach der Infektion sein.

Abschluss, Prävention und Schutz

Es ist eine Sache zu wissen, welche Arten von Dateien letztendlich auf einer Infektion auf Ihrem Computer führen könnte, aber es ist ein ganz anderes Spiel zu lernen, wie man sich schützen. Da die Malware-Szene ist sehr dynamisch und Änderungen auf einer täglichen Basis, kann es zu Infektionen, für die möglicherweise noch nicht vorbereitet sein. Aus diesem Grunde haben wir uns entschlossen, diese allgemeinen Tipps zu schaffen deutlich zu helfen, erhöhen Sie Ihren Schutz und Malware-Bewusstsein:

Spitze 1: Achten Sie darauf, die entsprechende installieren Schutzsoftware.

Spitze 2: Lernen wie man sicher speichern Sie Ihre wichtigen Dateien und damit schützen sie vor Datei Verschlüssler oder andere Malware.

Spitze 3: Erfahren Sie, wie Sie Ihren Computer zu schützen, bösartige E-Mails.

Spitze 4: Achten Sie stets darauf eine heruntergeladene Datei scannen. für Archive, können Sie den Dienst Zip-e-Zip und für verschiedene Dateitypen und Web-Links, die Sie böswillige glauben, Sie verwenden können, Virustotal Online-Scanner. Beide Dienste sind kostenlos.

Spitze 5: Wenn Sie mit ihm ok, Verwendung Sandbox, es ist eine sehr effektive Methode Malware innerhalb verschlüsselten Code zu isolieren Sandbox, auch wenn Sie den richtigen Schutz nicht. Ein gutes Programm zu beginnen ist Sandboxie.

Vorbereitung vor der Datei entfernen.

Vor dem eigentlichen Entfernungsprozess starten, Wir empfehlen Ihnen die folgenden Vorbereitungsschritte zu tun.

- Stellen Sie sicher, dass Sie diese Anweisungen haben immer offen und vor Ihren Augen.

- Führen Sie eine Sicherung aller Dateien, selbst wenn sie beschädigt werden könnten. Sie sollten Ihre Daten mit einer Cloud-Backup-Lösung und sichern Sie Ihre Dateien gegen jede Art von Verlust sichern, selbst von den schwersten Bedrohungen.

- Seien Sie geduldig, da dies könnte eine Weile dauern.

- Nach Malware durchsuchen

- Register reparieren

- Entfernen Sie Virendateien

Schritt 1: Scan for File mit SpyHunter Anti-Malware-Tool

Schritt 2: Reinigen Sie alle Register, von Datei auf Ihrem Computer erstellt.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, dort Datei erstellt. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.Schritt 3: Find virus files created by File on your PC.

1.Für Windows- 8, 8.1 und 10.

Für neuere Windows-Betriebssysteme

1: Auf Ihrer Tastatur drücken + R und schreibe explorer.exe im Lauf Textfeld ein und klicken Sie dann auf die Ok Taste.

2: Klicke auf Ihren PC von der schnellen Zugriffsleiste. Dies ist in der Regel ein Symbol mit einem Monitor und sein Name ist entweder "Mein Computer", "Mein PC" oder "Dieser PC" oder was auch immer Sie haben es benannt.

3: Navigieren Sie zum Suchfeld oben rechts auf dem Bildschirm Ihres PCs und geben Sie ein "Dateierweiterung:" und wonach geben Sie die Dateierweiterung. Wenn Sie böswillige exe-Dateien suchen, Ein Beispiel kann sein, "Dateierweiterung:exe". Nachdem ich, dass, einen Raum verlassen und den Dateinamen, den Sie sich die Malware glauben geben Sie erstellt. Hier ist, wie es scheinen mag, wenn Ihre Datei gefunden wurde,:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Für Windows XP, Aussicht, und 7.

Für Ältere Windows-Betriebssysteme

In älteren Windows-Betriebssystemen sollte der herkömmliche Ansatz der effektive sein:

1: Klicken Sie auf die Startmenü Symbol (in der Regel auf der linken unteren) und wählen Sie dann die Suche Vorliebe.

2: Nachdem das Suchfenster erscheint, wählen Weitere Optionen von der Suchassistent Box. Eine andere Möglichkeit ist, indem Sie auf Alle Dateien und Ordner.

3: Nach dieser Art für den Namen der Datei, suchen Sie und klicken Sie auf die Schaltfläche Suchen. Dies könnte einige Zeit dauern, nach der Ergebnisse werden angezeigt. Wenn Sie die bösartige Datei gefunden, Sie können ihre Lage zu kopieren oder zu öffnen, indem Sie Rechtsklick auf sie.

Jetzt sollten Sie jede Datei unter Windows, so lange zu entdecken können, wie es auf der Festplatte ist und nicht über eine spezielle Software verborgen.

Häufig gestellte Fragen zu Dateien

What Does File Trojan Do?

The File Trojan ist ein bösartiges Computerprogramm entworfen, um zu stören, Schaden, oder sich unbefugten Zugriff verschaffen an ein Computersystem. Es kann verwendet werden, um sensible Daten zu stehlen, Kontrolle über ein System erlangen, oder andere böswillige Aktivitäten starten.

Können Trojaner Passwörter stehlen??

Ja, Trojaner, wie Datei, kann Passwörter stehlen. Diese Schadprogramme are designed to gain access to a user's computer, Opfer ausspionieren und vertrauliche Informationen wie Bankdaten und Passwörter stehlen.

Can File Trojan Hide Itself?

Ja, es kann. Ein Trojaner kann sich verschiedener Techniken bedienen, um sich zu maskieren, einschließlich Rootkits, Verschlüsselung, und Verschleierungs, um sich vor Sicherheitsscannern zu verstecken und der Entdeckung zu entgehen.

Kann ein Trojaner durch Zurücksetzen auf die Werkseinstellungen entfernt werden??

Ja, Ein Trojaner kann durch Zurücksetzen Ihres Geräts auf die Werkseinstellungen entfernt werden. Dies liegt daran, dass das Gerät in seinen ursprünglichen Zustand zurückversetzt wird, Entfernen von möglicherweise installierter Schadsoftware. Bedenken Sie, dass es ausgefeiltere Trojaner gibt, die Hintertüren hinterlassen und selbst nach einem Zurücksetzen auf die Werkseinstellungen erneut infizieren.

Can File Trojan Infect WiFi?

Ja, Es ist möglich, dass ein Trojaner WiFi-Netzwerke infiziert. Wenn sich ein Benutzer mit dem infizierten Netzwerk verbindet, Der Trojaner kann sich auf andere verbundene Geräte ausbreiten und auf vertrauliche Informationen im Netzwerk zugreifen.

Können Trojaner gelöscht werden?

Ja, Trojaner können gelöscht werden. Dies geschieht normalerweise durch Ausführen eines leistungsstarken Antiviren- oder Anti-Malware-Programms, das darauf ausgelegt ist, bösartige Dateien zu erkennen und zu entfernen. In einigen Fällen, Gegebenenfalls ist auch eine manuelle Löschung des Trojaners erforderlich.

Können Trojaner Dateien stehlen??

Ja, Trojaner können Dateien stehlen, wenn sie auf einem Computer installiert sind. Dies geschieht durch Zulassen der Malware-Autor oder Benutzer, sich Zugriff auf den Computer zu verschaffen und dann die darauf gespeicherten Dateien zu stehlen.

Welche Anti-Malware kann Trojaner entfernen?

Anti-Malware-Programme wie z SpyHunter sind in der Lage, Ihren Computer nach Trojanern zu durchsuchen und diese zu entfernen. Es ist wichtig, Ihre Anti-Malware auf dem neuesten Stand zu halten und Ihr System regelmäßig auf schädliche Software zu scannen.

Können Trojaner USB infizieren?

Ja, Trojaner können infizieren USB Geräte. USB-Trojaner verbreitet sich in der Regel über bösartige Dateien, die aus dem Internet heruntergeladen oder per E-Mail geteilt werden, allowing the hacker to gain access to a user's confidential data.

Über die Dateirecherche

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, diese Anleitung zum Entfernen von Dateien enthalten, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, um Ihnen bei der Beseitigung des spezifischen Trojanerproblems zu helfen.

Wie haben wir die Recherche zu File . durchgeführt??

Bitte beachten Sie, dass unsere Forschung auf einer unabhängigen Untersuchung basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates zu den neuesten Malware-Definitionen, einschließlich der verschiedenen Arten von Trojanern (hintertür, Downloader, infostealer, Lösegeld, usw.)

Weiter, the research behind the File threat is backed with Virustotal.

Um die Bedrohung durch Trojaner besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.