Denne artikel vil hjælpe dig med at forstå, hvilke er de mest anvendte ondsindede filer til inficere Windows-computere til dato, og vil give dig tips til at øge din malware beskyttelse.

Antivirus institutter, lignende AV-TEST registrere ca. 400 000 nye malware-software per dag. Og disse er nye prøver, men hvis vi kombinerer data fra allerede opdaget malware, situationen bliver helt massiv og gør det til en yderst farlig landskab. Det er derfor, brugere bør være opmærksomme på de metoder, der anvendes til at inficere deres computere, uden dem mærke, og hvordan man beskytter sig mod sådanne ondsindede praksis.

Disse fremgangsmåder varierer, men der er én bestemt flaskehals som er deres svaghed - de alle anvender de samme Windows-baserede filtyper for deres infektion til at lykkes. I denne artikel, vi viser dig de mest anvendte filtyper til at inficere computere med malware, mens du forbliver uopdaget.

Hvilke er de mest populære filtyper til at inficere?

Eller hvilken type filer der er sårbare over for computervirus? Der er mange eksekverbare filtyper, scripts, programfiler, der kan manipuleres, og endda ondsindede genveje. De mest udvalgte fra de cyber-kriminelle dog er dem, der er særligt nemmere at sløre fra antivirus programmer og indlæse nyttelasten af deres malware, mens de resterende uopdaget.

.EXE eksekverbare filer

Er EXE filer farlige? At være den mest ofte er forbundet filer med malware, de eksekverbare filer er berygtet for at blive spredt som ondsindede e-mails med vedhæftede filer. Men, da denne metode er blevet mere og mere forældet, da de fleste e-mail-udbydere blokerer disse vedhæftede filer, de eksekverbare filer er ofte spredt som falske opsætninger, opdateringer, eller andre typer tilsyneladende legitime programmer med den ondsindede kode indbygget. De er også arkiveret for yderligere at undgå antivirus detektion. Men, de eksekverbare filer er afgørende, når det kommer til at konfigurere, hvilke aktiviteter malwaren vil gøre. Dette er fordi de har en lang række funktioner, der udfører den egentlige ondsindede aktiviteter efter infektionen er afsluttet. Dette er grunden til, at de ofte er forbundet med den primære nyttelast af forskellige malware end bliver brugt som en faktisk infektionsfil. men ikke desto mindre, tæller ikke, at en .exe ikke kan være skadelig, netop på grund af, at.

.DOC, .DOCX, .DOCM og andre Microsoft Office-filer

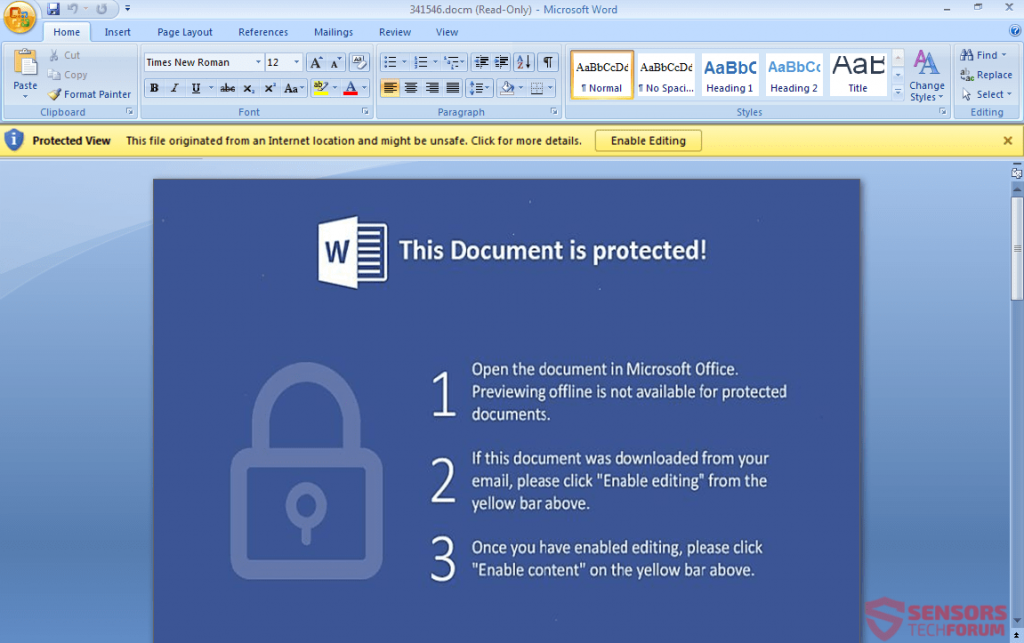

Denne særlige form for filer er sidst blevet en meget effektiv metode til at inficere ofre. Den primære årsag til det er brugen af ondsindet makroer der er indlejret i selve dokumenterne. Dette gør glider forbi nogen antivirus-software og e-mail-beskyttelse vedhæftet software som en tur i parken, hvis der anvendes den rigtige korrumperet kode. Men, den vanskelige del af at inficere ofre via disse metoder er at få dem til at klikke på knappen ”Aktiver indhold” og de cyber-kriminelle, som dem bag ZeuS Trojan, normalt bruger instruktioner i dokumentet, ligesom billedet nedenfor:

.MTV, .HTML og .HTM programfiler

Disse særlige typer af filer er sidst blevet berygtet for at være forbundet med flere ransomware varianter. Den mest berømte af dem kaldes Cerber Ransomware og denne virus er blevet klassificeret som den mest effektive malware mod den nyeste Windows 10 OS, primært på grund af udnytte kit forbundet med infektion metode via disse filer. Filerne selv er HTML web-applikationer, der normalt fører til en fremmed vært, hvorfra nyttelasten af malware er downloadet på computeren af offeret.

.JS og .JAR filer

Disse typer ondsindede filer er berygtede for at indeholde ondsindet JavaScript-kode, der forårsager den aktuelle infektion. Normalt, JavaScript-infektioner kan også være forårsaget af automatisk download af disse filer uden at vide det som et resultat af at have klikket på en ondsindet URL. De Js filer bruges i temmelig lang tid nu, men er blevet populær for nylig, er forbundet med ransomware-vira, lignende Locky Ransomware, som hidtil forbliver som det cryptovirus, der har påført computersystemer mest skade til alle tider.

.VBS og .VB Script filer

De Windows Visual Basic script-filer er særligt farlige, fordi de kun har ikke været forbundet med en eller to virus, men de fleste af de store malware navne i de seneste par år. Startende med både Cerber og Locky ransomware hjælp Vbs filer i deres e-mail-spam-kampagne, .vbs filer også så nogle handling i forbindelse med berygtede trojanske infektioner. Det primære valg af disse bestemte filer at inficere med er infektionshastigheden og hackerens evner til at oprette kode i Visual Basic-miljøet. VBS er også en type fil, der let kan korrumperet og kan passere som en legitim e-mail-meddelelse, hvis det er i et arkiv.

.PDF Adobe Reader filer

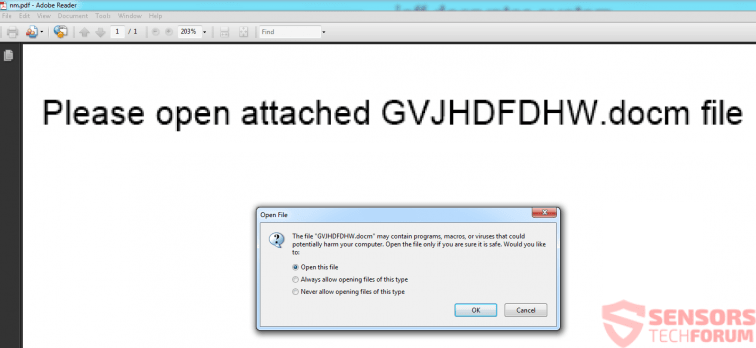

Cyberkriminelle har tendens til at undgå at forbinde .PDF-filer med scripts og koder, primært fordi de går ned meget ofte. Men, hvordan der synes at være en metode, der er blevet meget berygtet og udbredt. Det inkluderer afsendelse af .PDF-filer som vedhæftede filer til spammeddelelser, og disse .PDF-filer skjuler i dem de ondsindede dokumenter, der faktisk indeholder ondsindede makroer. Denne ”dokument starten” strategi hidtil har været effektiv mod uerfarne ofre og er den vigtigste faktor, der er ansvarlig for at sprede en trussel, kendt som jaff Ransomware.

Hvad sker der egentlig er, at offeret åbner ondsindede PDF-fil, og det har Microsoft Word-dokument indlejret i det. Men, som billederne ovenfor viser, dokumenterne får offeret til at udtrække det ondsindede .docm fil, som igen forårsager infektionen. Den meget uærlige taktik, særligt farlige for de hurtige klikkere.

.SFX arkivfiler

Når vi diskuterer ondsindede filer og malware-infektion, det er vigtigt at nævne .SFX – de selvudpakkende arkivtyper af filer, der også blev brugt af større malware-familier til at inficere computere. Den måde, de fungerer på, ligner meget at oprette Windows-programmer, primært fordi disse filtyper i det bestemte arkiv den ondsindede nyttelast af virussen, og når de udføres, de kan manipuleres til at udtrække nyttelasten automatisk og ubemærket i baggrunden. De mere sofistikerede .SFX filer er selv programmeret af deres kode eller nyttelast filer, de har udtrukket til at være selv-slettet efter operationen er afsluttet.

.BAT Batch filer

Selvom disse kommando-holdige filer ikke mødt så ofte, de er en af de mest udbredte dem nogensinde, der skal anvendes, primært på grund af Windows Command Prompt og dens indvirkning på computeren. Hvis ordentligt manipuleret, batch-filer kan indsætte administrative kommandoer, der kan gøre en række forskellige ondsindede aktiviteter, varierende fra sletning af filer på din computer til at forbinde til tredjeparts værter og downloade malware direkte på din computer.

.DLL-filer

De DLL filer er dybest set kendt som Dynamic Link Library-filer, og de er ofte systemfiler i Microsoft, men malware finder måder at sno sin egen, kompromitteret version med ondsindede funktioner i selve DLL-fil. Dette resulterer i sidste ende i den malware begynder at udføre forskellige forskellige typer af ondsindede aktiviteter, ligesom slette Windows-filer, udføre filer som administrator på den kompromitterede computer, og også udføre forskellige typer ændringer i Windows Registreringseditor. Dette kan resultere i, at DLL-fejlmeddelelser vises på din pc, men de fleste vira gå gennem store omfang for at forhindre disse fejl fra at blive set af offeret.

.TMP Midlertidige filer

TMP-filtyper er midlertidige filer, der indeholder data på din computer, mens du bruger et program. I det malware verden, de TMP filer er dybest set bruges til at holde oplysninger, der er et supplement til selve infektion. Disse oplysninger er relateret til de aktiviteter, som malware udfører og ofte bruges med det primære formål at tillade malware at indsamle oplysninger, som derefter videreformidles til cyberkriminelle ved, at selve filen kopieres og sendes, uden at du selv bemærker. Fjernelse af .TMP fil kan beskadige aktiviteten af malware, men mest komplicerede vira giver ikke brugeren tilladelse til at gøre det eller opretter en sikkerhedskopi, der bruges parallelt.

.PY Python-filer

Disse typer filer bruges mest, når ransomware virus er i spil, hvilket betyder, at de er skrevet i Python og deres vigtigste mål kan være at være moduler, der bruges til at kryptere filerne på din computer(dokumenter, videoer, billeder) og gøre dem i stand til at blive åbnet igen. De krypterede filer af denne ransomware virus er skabt ved hjælp af sådanne python scrips som, forudsat softwaren, kan bruge dem til den fil kryptering. Ud over dette, nogle malware, der detekteres, kodes helt på Python-sproget, hvilket betyder, at virussen bruger den til alle aspekter af dens aktivitet.

Brugerdefinerede filtyper

Disse typer filer kan oprettes udelukkende til den aktuelle virus og bruges til forskellige formål, men deres hovedmål er at hjælpe forskellige programvira, der inficerer filer med en udvidelse for eksempel til at udføre forskellige forskellige typer aktiviteter på offerets computer. Filerne kan indeholde brugerdefinerede udvidelser, som kan være hvad som helst for eksempel .virus .fun, etc.

Andre levende eksempler på virusudvidelser er alle udvidelser, der bruges af data locker ransomware. Den mest populære ransomware i øjeblikket døbt Stop DjVu Ransomware frigive nye sådanne filtypenavne næsten hver uge. Her er en ransomware-udvidelsesliste relateret til den ubehagelige infektion:

.skygge, .DjVu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .DjVu, .djvur, .djvut, .pdff, .tror, .tfude, .tfudet, .tfudeq, .rumba, .adobe, .adobee, .blæser, .promotions, .Salgsfremmende, .promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .banke, .kropun, .charcl, .doples, .lys, .luceq, .chech, .lindrer, .vej, .Tronas, .udgift, .Grove, .til mainstream, .roland, .refols, .raldug, .Etol, .guvara, .browec, .norvas, .moresa, .vorasto, .hrosas, .kiratos, .Todrius, .hofos, .roldat, .dutan, .kiss, .fedasot, .berost, .forasom, .fordan, .CODN, .codnat1, .vittigheder, .dotmap, .Radman, .ferosas, .rectot, .SkyMap, .mogera, .rezuc, .sten-, .redmat, .lancet, .davda, .Poret, .pidom, .greb, .heroset, .boston, .muslat, .gerosan, .vesad, .Horon, .ikke finde, .udveksling, .fra, .lotep, .nusar, .tillid, .besub, .cezor, .Lokas, .dildoer, .slave, .Vusd, .Herad, .berosuce, .havde, .Gusau, .madek, .Darus, .tocue, .lapoi, .todar, .dodoc, .bopador, .novasof, .ntuseg, .Nderod, .adgang, .format, .nelasod, .mogranos, .cosakos, .nvetud, .Lotej, .kovasoh, .Prandel, .zatrov, .indtaste, .brusaf, .londec, .krusop, .mtogas, .Soh, .nacro, .pedro, .nuksus, .vesrato, .masodas, .cetori, .stirre, .gulerødder, .mere, .hese, .Seto, .kortet, .betale, .kvag, .karl, .næse, .Noos, .kuub, .reco, .bora, .reig, .tirp, .pletter, .koste, .ygkz, .cadq, .ribben, .qlkm, .coos, .wbxd, .ved

Andre filtyper, der bruges af vira

Vær opmærksom på, at viruserne bruger mange forskellige filtyper, ellers anses for at være legitim, for at malware fungerer korrekt. Nogle af disse filer kan være legitime i starten, men indeholder malware -komponent i dem, der udløses ved udførelse. Sådanne filtyper omfatter følgende:

- .INF, hvilket er et andet format til tekstfiler.

- .LNK eller genveje, der kan føre til virussen.

- .SCF -filtyper, tilhører Windows Stifinder.

- .MSI -filer eller MSI -installatører.

- .MSP, som er patch -installatører.

- .GADGET Filtype eller Windows Desktop Gadgets.

- .PS1, .PS1XML, .PS2, .PS2XML, .PSC 1, .PSC2 også kendt som Shell Scripts.

Hvilke andre malware-filer kan du støde på

På trods af at disse filer ikke er så ofte stødt, kan de stadig blive manipuleret ind i at inficere din computer og stadig inficere computere i øjeblikket. Det er de andre potentielt skadelige objekter, du skal scanne før åbning:

Programmer:

.MSI filer - installatør typer af filer, der bruges til at placere forskellige programmer på computeren. De bruges ofte som sæt indstillinger til forskellige programmer, og kan også sno malwaren også i form af en opsætning af et program, du forsøger at installere.

.MSP-filer - filer, der er også installatøren typen, dog, de er mere orienteret om programrettelse af aktuelt installeret software, hvilket betyder, at malware her kan udgøre som en falsk plaster uploadet online.

.hvordan filer - svarende til .bat filer, disse typer filer bruges også til at indsætte kommandoer. De var meget populære tilbage, når Windows XP og ældre systemer blev i vid udstrækning brugt til at sprede old-school orme, vira, og anden ondsindet software. Men, de kan stadig bruges til ondsindet aktivitet og infektion.

.GADGET filer - disse særlige ondsindede filer bruges primært med Windows Desktop Gadget. Så hvis du bruger en Windows-version, der har disse flydende Gadgets på skrivebordet, du bør se ud for disse filer. Når Windows Vista først introduceret gadgets, mange bedrifter førte til infektion af ikke-patchede systemer med Trojans og andre vira.

Script filer:

.CMD filer - også en Windows kommandoprompt fil, der kan indsætte ondsindede kommandoer på din computer.

.VBE filer - Krypteret VBS filer.

.JSE filer - Krypteret JavaScript-filer.

.PS1, .PS1XML, .PS2, .PS2XML, .PSC 1, .PSC2 - Windows PowerShell script-filer, at når programmeret kan automatisk køre direkte PowerShell kommandoer på en Windows-system, så længe de er løb med administrative rettigheder. særligt farlige.

Ondsindet Genvej filer:

.LNK Genveje - En genvej bruges normalt til at forbinde et program indeholdt lokalt på computeren. Men, med den rigtige software og funktioner, det kan udføre flere ondsindede aktiviteter på den inficerede computer, ligesom slette vigtige filer.

.INF Filer - Disse tekstfiler er normalt ikke af en farlig karakter, men de kan også anvendes til at iværksætte en app. Og hvis denne app er skadelig, det gør dem farlige samt.

.SCF Filer - Disse typer filer bruges til at forstyrre Windows Stifinder og kan ændres til at udføre handlinger på Stifinder, der i sidste ende kan føre til infektion. Men aktionerne kan også være efter infektion samt.

Konklusion, Forebyggelse og beskyttelse

Det er én ting at vide, hvilke typer af filer i sidste ende kan føre til infektion på din computer, men det er en helt anden bold spillet for at lære, hvordan du beskytter dig selv. Da den malware scene er meget dynamisk og ændrer sig på daglig basis, der kan være infektioner, som du stadig kan være uforberedt. Det er derfor, vi har besluttet at oprette disse generelle tips til at hjælpe med at øge din beskyttelse og malware bevidsthed betydeligt:

Tip 1: Sørg for at installere den relevante beskyttelse software.

Tip 2: Lær at sikkert gemme dine vigtige filer og dermed beskytte dem mod fil krypteringsforetagender eller anden malware.

Tip 3: Lær hvordan du beskytter din computer mod ondsindede e-mails.

Tip 4: Sørg altid for at scanne en downloadet fil. For arkiver, du kan bruge tjenesten Zip-e-Zip og til forskellige filtyper og weblinks, som du mener er skadelig, du kan bruge VirusTotal online-scanner. Begge tjenester er helt gratis.

Tip 5: Hvis du er ok med det, brug Sandboxing, det er en meget effektiv metode til at isolere malware inden krypteret sandkasse kode, selv hvis du ikke har den rette beskyttelse. Et godt program til at starte med, er Sandboxie.

Klargøring før du fjerner Fil.

, Før den egentlige fjernelse proces, Vi anbefaler, at du gør følgende forberedelse trin.

- Sørg for at have disse instruktioner altid åben og foran dine øjne.

- Gør en sikkerhedskopi af alle dine filer, selv om de kunne blive beskadiget. Du bør sikkerhedskopiere dine data med en sky backup-løsning og forsikre dine filer mod enhver form for tab, selv fra de mest alvorlige trusler.

- Vær tålmodig, da det kan tage et stykke tid.

- Scan for malware

- Rette registre

- Fjern virusfiler

Trin 1: Scan efter fil med SpyHunter Anti-Malware værktøj

Trin 2: Rens eventuelle registre, skabt af fil på din computer.

De normalt målrettede registre af Windows-maskiner er følgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Du kan få adgang til dem ved at åbne Windows Registry Editor og slette eventuelle værdier, skabt af fil der. Dette kan ske ved at følge trinene nedenunder:

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.Trin 3: Find virus files created by File on your PC.

1.For Windows 8, 8.1 og 10.

For Nyere Windows-operativsystemer

1: På dit tastatur tryk + R og skrive explorer.exe i Løbe tekstboks og derefter klikke på Ok knap.

2: Klik på din pc fra hurtig adgang bar. Dette er normalt et ikon med en skærm og dets navn er enten "Min computer", "Min PC" eller "Denne PC" eller hvad du har navngivet det.

3: Naviger til søgefeltet øverst til højre på din pc's skærm og type "fileextension:" og hvorefter skrive filtypen. Hvis du er på udkig efter ondsindede eksekverbare, et eksempel kan være "fileextension:exe". Efter at gøre det, efterlade et mellemrum og skriv filnavnet du mener malware har skabt. Her er, hvordan det kan se ud, hvis der er fundet din fil:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.I Windows XP, Vista, og 7.

For ældre Windows-operativsystemer

I ældre Windows OS bør den konventionelle tilgang være den effektive:

1: Klik på Start Menu ikon (normalt på din nederste venstre) og vælg derefter Søg præference.

2: Efter søgningen vises, vælge Flere avancerede indstillinger fra søgningen assistent boksen. En anden måde er ved at klikke på Alle filer og mapper.

3: Efter denne type navnet på den fil, du søger, og klik på knappen Søg. Dette kan tage noget tid, hvorefter resultater vises. Hvis du har fundet den skadelig fil, du må kopiere eller åbne sin placering ved højreklikke på det.

Nu skulle du være i stand til at opdage en fil på Windows, så længe det er på din harddisk og ikke skjult via speciel software.

Fil FAQ

What Does File Trojan Do?

The File Trojan er et ondsindet computerprogram designet til at forstyrre, skade, eller få uautoriseret adgang til et computersystem. Det kan bruges til at stjæle følsomme data, få kontrol over et system, eller starte andre ondsindede aktiviteter.

Kan trojanske heste stjæle adgangskoder?

Ja, Trojans, som Fil, kan stjæle adgangskoder. Disse ondsindede programmer are designed to gain access to a user's computer, spionere på ofrene og stjæle følsomme oplysninger såsom bankoplysninger og adgangskoder.

Can File Trojan Hide Itself?

Ja, det kan. En trojaner kan bruge forskellige teknikker til at maskere sig selv, inklusive rootkits, kryptering, og formørkelse, at gemme sig fra sikkerhedsscannere og undgå registrering.

Kan en trojaner fjernes ved fabriksnulstilling?

Ja, en trojansk hest kan fjernes ved at nulstille din enhed til fabriksindstillinger. Dette skyldes, at det vil gendanne enheden til sin oprindelige tilstand, eliminering af skadelig software, der måtte være blevet installeret. Husk på, at der er mere sofistikerede trojanske heste, der forlader bagdøre og geninficerer selv efter en fabriksnulstilling.

Can File Trojan Infect WiFi?

Ja, det er muligt for en trojaner at inficere WiFi-netværk. Når en bruger opretter forbindelse til det inficerede netværk, trojaneren kan spredes til andre tilsluttede enheder og kan få adgang til følsomme oplysninger på netværket.

Kan trojanske heste slettes?

Ja, Trojanske heste kan slettes. Dette gøres typisk ved at køre et kraftfuldt anti-virus eller anti-malware program, der er designet til at opdage og fjerne ondsindede filer. I nogle tilfælde, manuel sletning af trojaneren kan også være nødvendig.

Kan trojanske heste stjæle filer?

Ja, Trojanske heste kan stjæle filer, hvis de er installeret på en computer. Dette gøres ved at tillade malware forfatter eller bruger for at få adgang til computeren og derefter stjæle filerne, der er gemt på den.

Hvilken anti-malware kan fjerne trojanske heste?

Anti-malware programmer som f.eks SpyHunter er i stand til at scanne efter og fjerne trojanske heste fra din computer. Det er vigtigt at holde din anti-malware opdateret og regelmæssigt scanne dit system for skadelig software.

Kan trojanske heste inficere USB?

Ja, Trojanske heste kan inficere USB enheder. USB-trojanske heste spredes typisk gennem ondsindede filer downloadet fra internettet eller delt via e-mail, allowing the hacker to gain access to a user's confidential data.

Om filforskningen

Indholdet udgiver vi på SensorsTechForum.com, denne guide til fjernelse af fil inkluderet, er resultatet af omfattende forskning, hårdt arbejde og vores teams hengivenhed til at hjælpe dig med at fjerne det specifikke trojanske problem.

Hvordan udførte vi researchen på File?

Bemærk venligst, at vores forskning er baseret på en uafhængig undersøgelse. Vi er i kontakt med uafhængige sikkerhedsforskere, takket være, at vi modtager daglige opdateringer om de seneste malware-definitioner, herunder de forskellige typer trojanske heste (bagdør, Downloader, infostealer, løsesum, etc.)

Endvidere, the research behind the File threat is backed with VirusTotal.

For bedre at forstå truslen fra trojanske heste, Se venligst følgende artikler, som giver kyndige detaljer.