Este artículo le ayudará a entender cuáles son los archivos maliciosos más utilizados para infectar las computadoras de Windows hasta la fecha y le dará consejos para aumentar su protección contra el malware.

institutos antivirus, gusta AV-TEST registrarse aproximadamente 400 000 nuevo software de malware por día. Y estos son nuevas muestras, pero si combinamos los datos desde el software malicioso descubierto ya, la situación se vuelve bastante masiva y lo convierte en un paisaje extremadamente peligroso. Esta es la razón, los usuarios deben ser conscientes de los métodos utilizados para infectar sus ordenadores, sin que se den cuenta y la forma de protegerse contra tales prácticas maliciosas.

Estos métodos varían, pero hay un cuello de botella particular que es su debilidad - todos ellos utilizan los mismos tipos de archivos basados en Windows para su infección para tener éxito. En este artículo, Le mostraremos los tipos de archivos más utilizados para infectar computadoras con malware sin ser detectados..

¿Qué son las extensiones de archivo más populares utilizados para infectar?

O qué tipo de archivos son vulnerables a los virus informáticos? Hay muchos tipos de archivos ejecutables de, guiones, archivos de programa que pueden ser manipulados, e incluso atajos maliciosos. Los más elegidos por los delincuentes cibernéticos sin embargo son los que son particularmente fáciles de ocultar de los programas antivirus y cargar la carga útil de su malware, mientras que no se detecten.

.EXE archivos ejecutables

¿Son peligrosos los archivos EXE?? Al ser los archivos más frecuentemente asociados con el malware, los archivos ejecutables son conocidos por ser distribuidas como archivos adjuntos de correo electrónico malintencionados. Sin embargo, ya que este método se ha vuelto cada vez más desactualizado ya que la mayoría de los proveedores de correo electrónico bloquean estos archivos adjuntos, los archivos ejecutables a menudo se propagan como configuraciones falsas, actualizaciones, u otros tipos de programas aparentemente legítimos con el código malicioso incorporado. También se archivan para evitar aún más la detección antivirus. Sin embargo, los archivos ejecutables son cruciales a la hora de configurar qué actividades va a hacer el malware. Esto es porque tienen numerosas funciones que realizan las actividades maliciosas reales después de la infección se ha completado. Esta es la razón por la que están asociados con la carga principal de diferentes programas maliciosos con más frecuencia que el uso como un archivo de infección real. Pero no obstante, no cuentan que un .exe puede no ser dañino, sólo por eso.

.DOC, .DOCX, .DOCM y otros archivos de Microsoft Office

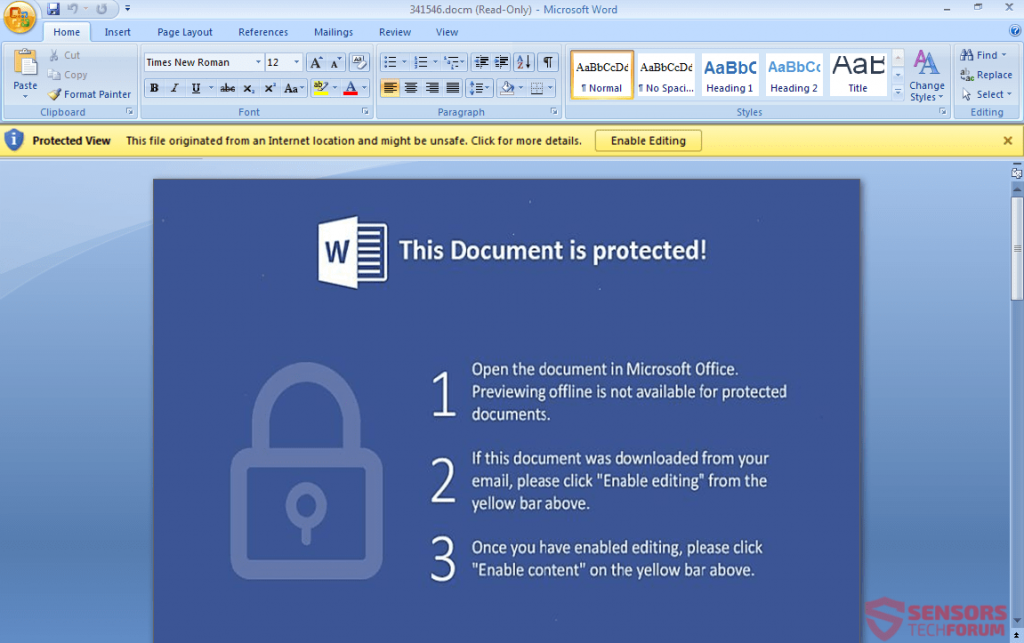

Este tipo particular de archivos se han convertido últimamente en un método muy eficaz para infectar a las víctimas. La razón principal de esto es el uso de malicioso macros que están incrustados dentro de los propios documentos. Esto hace que se deslice más allá de cualquier software antivirus y de correo electrónico software de protección de datos adjuntos como un paseo por el parque, si se utiliza el código ofuscado derecha. Sin embargo, la parte difícil de infectar a las víctimas a través de estos métodos es conseguir que haga clic en el botón “Habilitar contenido” y los ciberdelincuentes, al igual que los que están detrás de la troyano ZeuS, por lo general utilizar las instrucciones dentro del documento, como la siguiente imagen:

.HTA, .HTML y archivos de aplicación .HTM

Estos tipos particulares de archivos se han convertido últimamente notoria estar asociado con múltiples variantes ransomware. El más famoso de ellos es llamado cerber ransomware y este virus ha sido clasificado como el malware más eficaz contra el último Windows 10 OS, principalmente debido al paquete de exploits asociado con el método de infección a través de esos archivos. Los archivos en sí son aplicaciones web HTML que por lo general conducen a un host externo, de la que la carga útil del malware es descargado en el ordenador de la víctima.

.JS y .jar

Estos tipos de archivos maliciosos son conocidos por contener código JavaScript malicioso que causa la infección real.. En general, Las infecciones de JavaScript también pueden deberse a la descarga automática de esos archivos sin saberlo como resultado de haber hecho clic en una URL maliciosa.. Los archivos .JS se utilizan desde hace bastante tiempo ahora, pero la popularidad que ganó recientemente se asocia con virus ransomware, gusta Locky ransomware, que hasta ahora sigue siendo el criptovirus que más daño ha infligido a los sistemas informáticos de todos los tiempos.

.VBS y .vb archivos de comandos

Los archivos de script de Visual Basic de Windows son particularmente peligrosas porque no sólo se han asociado con uno o dos virus, pero la mayoría de los grandes nombres de malware en los últimos años. A partir de ambas Cerber y Locky ransomware usando archivos .vbs en su campaña de correo electrónico no deseado, los archivos .vbs también vio algo de acción en relación con las infecciones de Troya notorios. La elección principal de estos archivos en particular para infectar es la velocidad de infección y las habilidades del hacker para crear código en el entorno de Visual Basic. VBS es también un tipo de archivo que puede ser fácilmente ofuscado y puede pasar como un mensaje de correo electrónico legítimo si está en un archivo.

.PDF de Adobe Reader Archivos

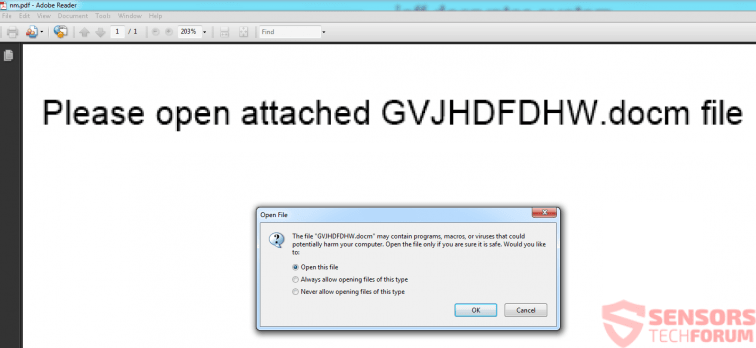

Los ciberdelincuentes tienden a evitar asociar archivos .PDF con scripts y códigos., principalmente debido a que choque muy a menudo. Sin embargo, cómo parece haber un método que se ha vuelto muy notorio y generalizado. Incluye el envío de archivos .PDF como archivos adjuntos de mensajes de spam y estos archivos .PDF ocultan en ellos los documentos maliciosos que realmente contienen macros maliciosas. Esta estrategia de “documento de inicio” hasta ahora se ha mantenido eficaz contra las víctimas sin experiencia y es el principal factor responsable de la difusión de una amenaza, conocido como jaff ransomware.

Lo que realmente ocurre es que la víctima abre el archivo .PDF malicioso y que ha el documento de Microsoft Word incrustado dentro de ella. Sin embargo, como muestran las imágenes de arriba, los documentos incitan a la víctima a extraer el malicioso .archivo docm, que a su vez provoca la infección. La táctica muy tortuosa, especialmente peligroso para los mandos de respuesta rápida.

.SFX archivos de almacenamiento

Cuando hablamos de archivos maliciosos y una infección de malware, es importante mencionar el .SFX – los tipos de archivos autoextraíbles de archivos que también fueron utilizados por las principales familias de malware para infectar computadoras. La forma en que funcionan es muy similar a la configuración de programas de Windows, principalmente porque estos tipos de archivos en el archivo particular la carga maliciosa del virus y cuando se ejecutan, que pueden ser manipulados para extraer la carga útil de forma automática y silenciosamente en segundo plano. Los archivos .sfx más sofisticados incluso se programan por su código o los archivos de carga útil se han extraído para ser auto-borrado después de la operación se ha completado.

.Los archivos por lotes BAT

A pesar de que estos archivos contienen comandos, no se cumplen con tanta frecuencia, que son uno de los más extendidos en ser utilizados, principalmente por el símbolo del sistema de Windows y su impacto en la computadora. Si adecuadamente manipulados, los archivos por lotes pueden insertar comandos administrativas que pueden hacer una gran variedad de actividades maliciosas, que van desde la eliminación de archivos de su ordenador para conectarse a anfitriones de terceros y descarga de malware directamente en su ordenador.

.Los archivos DLL

Los archivos DLL son básicamente conocidos como archivos de biblioteca de vínculos dinámicos y que a menudo son archivos de sistema de Microsoft, pero el malware encuentra la manera de Slither su propio, Versión comprometida con funciones maliciosos en el archivo DLL propio. Esta última instancia se traduce en la puesta en marcha de software malicioso para llevar a cabo diferentes tipos de actividades maliciosas, como borrar archivos de Windows, ejecutar archivos como administrador en la computadora comprometida, y también realizar diferentes tipos de modificaciones en el Editor del Registro de Windows. Esto puede provocar que aparezcan mensajes de error de DLL en su PC, pero la mayoría de los virus pasan por grandes extensiones para evitar los errores de ser visto por la víctima.

.TMP archivos temporales

Los tipos de archivos TMP son archivos temporales que contienen datos en su computadora mientras está usando un programa. En el mundo de malware, los archivos TMP se utilizan básicamente para mantener la información que es complementaria a la propia infección. Esta información está relacionada con las actividades que realizará el malware y, a menudo, se utiliza con el objetivo principal de permitir que el malware recopile información que luego se transmite a los ciberdelincuentes mediante la copia y envío del archivo sin que usted se dé cuenta.. Extracción del archivo .tmp puede dañar la actividad del malware, pero la mayoría de los virus complicados no le darían permiso al usuario para hacer eso o crear una copia de seguridad que se usa de forma paralela.

.Los archivos de Python PY

Estos tipos de archivos se utilizan con mayor frecuencia cuando virus ransomware están en juego, lo que significa que todo está escrito en Python y su objetivo principal puede ser estar módulos que se utilizan para cifrar los archivos en el ordenador(documentos, vídeos, imágenes) y hacerlos incapaces de ser abierta de nuevo. Los archivos cifrados de este virus ransomware se crean con la ayuda de este tipo de scripts de Python, que, siempre que el software, puede usarlos para el cifrado de archivos. Además de esto, se detectó algún malware codificado completamente en el lenguaje Python, lo que significa que el virus lo usa para cada aspecto de su actividad.

Tipos de archivos personalizados

Estos tipos de archivos pueden crearse exclusivamente para el virus en cuestión y se utilizan para diferentes propósitos, pero su objetivo principal es ayudar a varios virus de programas que infectan archivos con una extensión, por ejemplo, a realizar varios tipos diferentes de actividades en la computadora de la víctima.. Los archivos pueden disponer de extensiones personalizadas que pueden ser cualquier cosa, por ejemplo, ..fun virus, etc.

Otros ejemplos vívidos de extensiones de virus son todas las extensiones utilizadas por el ransomware de casilleros de datos. El ransomware más popular en este momento apodado Detener DJVU ransomware lanzar nuevas extensiones de archivo de este tipo casi todas las semanas. Aquí hay una lista de extensiones de ransomware relacionada con la desagradable infección:

.sombra, .djvu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .DjVu, .djvur, .djvut, .SFEP, .pensar, .tfude, .tfudet, .tfudeq, .rumba, .adobe, .adobee, .soplador, .promociones, .promocional, .promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .golpes, .kropun, .charcl, .doples, .luces, .luceq, .chech, .relieves, .camino, .tronas, .gasto, .arboleda, .a la corriente principal, .Roland, .refols, .raldug, .etolis, .guvara, .browec, .norvas, .Moresa, .vorasto, .hrosas, .kiratos, .Todrius, .hofos, .roldat, .Dutan, .beso, .fedasot, .berost, .forasom, .Fordan, .CODN, .codnat1, .bufas, .dotmap, .Radman, .ferosas, .rectot, .skymap, .Mogera, .rezuc, .piedra, .redmat, .lanceta, .davda, .poret, .pidom, .empuñadura, .heroset, .bostón, .muslat, .gerosan, .vesad, .horon, .no encuentra, .intercambio, .de, .lotep, .NUSAR, .confianza, .besub, .cezor, .lokas, .consoladores, .esclavo, .VUSD, .Herad, .berosuce, .tenido, .Gusau, .Madek, .darus, .tocue, .lapoi, .Todar, .dodoc, .bopador, .novasof, .ntuseg, .Nderod, .acceso, .formato, .nelasod, .mogranos, .cosakos, .nvetud, .Lotej, .kovasoh, .Prandel, .zatrov, .entrar, .brusaf, .londec, .krusop, .mtogas, .Soh, .Nacro, .pedro, .nuksus, .vesrato, .masodas, .cetori, .mirar fijamente, .zanahorias, .más, .stos, .Seto, .mapa, .pagar, .Kvag, .karl, .nariz, .Noos, .kuub, .reco, .bora, .reig, .tirp, .manchas, .costo, .ygkz, .cadq, .ribd, .qlkm, .arrullos, .wbxd, .por

Otros tipos de archivos utilizados por virus

Tenga en cuenta que los virus utilizan muchos tipos de archivos diferentes, De lo contrario, se considera legítimo para que el malware funcione correctamente.. Algunos de estos archivos pueden ser legítimos al principio, pero contienen un componente de malware que se activa al ejecutarse. Dichos tipos de archivos incluyen los siguientes:

- .INF, que es otro formato para archivos de texto.

- .LNK o atajos que pueden conducir al virus.

- .Tipos de archivos SCF, perteneciente al Explorador de Windows.

- .Archivos MSI o instaladores MSI.

- .MSP que son instaladores de parches.

- .GADGET Tipo de archivo o Gadgets de escritorio de Windows.

- .PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 también conocido como Shell Scripts.

Qué otros archivos de malware puede encontrar

A pesar de que estos archivos no se encuentran tan a menudo, aún pueden ser manipulados para infectar su computadora y todavía infectan los ordenadores actualmente. Estos son los otros objetos potencialmente peligrosos, usted debe escanear antes de abrir:

Programas:

.Los archivos MSI - tipos de instalación de los archivos que se utilizan para situar los diferentes programas en el ordenador. A menudo se utilizan como ajustes para diferentes programas, y también puede deslizarse el malware también en la forma de una configuración de un programa que está intentando instalar.

.Los archivos MSP - Los archivos que son también el tipo de instalación, sin embargo, están más orientados a parchar el software actualmente instalado, lo que significa que el malware aquí puede plantear como un parche falso subido en línea.

.COMO Files - similar a los archivos .BAT, estos tipos de archivos también se utilizan para insertar comandos. Estaban de nuevo muy popular cuando Windows XP y sistemas más antiguos fueron ampliamente utilizados para difundir los gusanos de la vieja escuela, virus, y otro software malicioso. Sin embargo, todavía pueden ser utilizados para actividades maliciosas y la infección.

.archivos ADMINÍCULO - estos archivos maliciosos particulares se utilizan principalmente con el Escritorio de Windows Gadget. Así que si usted está utilizando una versión de Windows que tenga esos gadgets que flotan en el escritorio, usted debe mirar hacia fuera para esos archivos. Cuando Windows Vista presenta en primer lugar, aparatos, muchos exploits llevaron a la infección de sistemas no parcheados con Troyanos y otros virus.

Los archivos de secuencias de comandos:

.Los archivos CMD - También un archivo de comandos de Windows que se puede insertar comandos maliciosos en el equipo.

.archivos VBE - Los archivos cifrados VBS.

.archivos JSE - Los archivos cifrados de JavaScript.

.PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 - Los archivos de script de Windows PowerShell que cuando programado puede ejecutar automáticamente comandos de PowerShell directa en un sistema Windows, siempre y cuando se corrieron con privilegios administrativos. particularmente peligroso.

Los archivos de acceso directo malicioso:

.LNK Atajos - Un acceso directo se utiliza por lo general para vincular un programa contenido localmente en el equipo. Sin embargo, con el software y las funciones adecuadas, puede realizar múltiples actividades maliciosas en la computadora infectada, como borrar archivos importantes.

.INF Archivos - Estos archivos de texto por lo general no son de carácter peligroso, pero también pueden ser utilizados para lanzar una aplicación. Y si esta aplicación es malicioso, esto los hace peligrosos, así.

.SCF Archivos: estos tipos de archivos se usan para interferir con el Explorador de Windows y se pueden modificar para realizar acciones en el Explorador que finalmente pueden provocar una infección. Sin embargo, las acciones también pueden ser post-infección, así.

Conclusión, Prevención y Protección

Una cosa es saber qué tipos de archivos en última instancia, podría dar lugar a infección de su equipo, pero es un juego totalmente diferente de aprender cómo protegerse. Desde la escena de malware es muy dinámica y cambia a diario, puede haber infecciones para las que aún puede ser preparada. Es por esto que hemos decidido crear los consejos generales para ayudar a aumentar su conciencia de protección y el malware de manera significativa:

Propina 1: Asegúrese de instalar la adecuada software de protección.

Propina 2: Aprender como almacenar de forma segura sus archivos importantes y por lo tanto protegerlos de cifradores de archivos u otro malware.

Propina 3: Aprender a proteger el equipo de correos electrónicos maliciosos.

Propina 4: Siempre asegúrese de escanear un archivo descargado. para archivos, se puede utilizar el servicio postal de correo postal y de varios tipos de archivos y enlaces web que usted cree que son maliciosos, puedes usar VirusTotal escáner online. Ambos servicios son totalmente gratuitos.

Propina 5: Si estás bien con él, uso Sandboxing, se trata de un método muy eficaz para aislar el malware en el código encriptado caja de arena, incluso si usted no tiene la protección adecuada. Un buen programa para empezar es Sandboxie.

Preparación antes de retirar del archivo.

Antes de iniciar el proceso de eliminación real, se recomienda que usted hace los siguientes pasos de preparación.

- Asegúrate de que tienes estas instrucciones siempre abierto y delante de sus ojos.

- Hacer una copia de seguridad de todos sus archivos, aunque pudieran ser dañados. Debe hacer una copia de seguridad de sus datos con una solución de copia de nube y asegurar sus archivos contra cualquier tipo de pérdida, incluso de las amenazas más graves.

- Ser paciente ya que esto podría tomar un tiempo.

- Escanear en busca de malware

- Arreglar registros

- Eliminar archivos de virus

Paso 1: Analizar en busca de archivos con la herramienta de SpyHunter Anti-Malware

Paso 2: Limpiar los registros, creado por archivo de su ordenador.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, Archivo creado por allí. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.Paso 3: Encuentre archivos de virus creados por File en su PC.

1.Para Windows 8, 8.1 y 10.

Para más nuevos sistemas operativos Windows

1: En su teclado de prensa + R y escribe explorer.exe en el Carrera cuadro de texto y haga clic en el OK botón.

2: Haga clic en su PC en la barra de acceso rápido. Esto suele ser un icono con un monitor y su nombre es ya sea "Mi computadora", "Mi PC" o "Este PC" o lo que sea que usted ha nombrado.

3: Navegue hasta el cuadro de búsqueda en la esquina superior derecha de la pantalla de su PC y escriba "FileExtension:" y después de lo cual escriba la extensión de archivo. Si usted está buscando para ejecutables maliciosos, Un ejemplo puede ser "FileExtension:exe". Después de hacer eso, dejar un espacio y escriba el nombre del archivo que cree que el malware ha creado. Aquí es cómo puede aparecer si se ha encontrado el archivo:

N.B. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Para Windows XP, Vista, y 7.

Para más viejos sistemas operativos Windows

En los sistemas operativos Windows más antiguos, el enfoque convencional debería ser el efectivo:

1: Haga clic en el Menu de inicio icono (por lo general en su parte inferior izquierda) y luego elegir el Búsqueda preferencia.

2: Después de que aparezca la ventana de búsqueda, escoger Más opciones avanzadas Del cuadro de asistente de búsqueda. Otra forma es haciendo clic en Todos los archivos y carpetas.

3: Después de ese tipo el nombre del archivo que está buscando y haga clic en el botón Buscar. Esto puede llevar algún tiempo después del cual aparecerán resultados. Si usted ha encontrado el archivo malicioso, usted puede copiar o abrir por su ubicación botón derecho del ratón en eso.

Ahora usted debería ser capaz de descubrir cualquier archivo en Windows, siempre y cuando se encuentra en su disco duro y no se oculta a través de un software especial.

Preguntas frecuentes sobre archivos

What Does File Trojan Do?

The File Trojan es un programa informático malicioso diseñado para interrumpir, dañar, u obtener acceso no autorizado a un sistema informático. Se puede utilizar para robar datos confidenciales., obtener el control de un sistema, o lanzar otras actividades maliciosas.

¿Pueden los troyanos robar contraseñas??

Sí, Troyanos, como archivo, puede robar contraseñas. Estos programas maliciosos are designed to gain access to a user's computer, espiar a las víctimas y robar información confidencial como datos bancarios y contraseñas.

Can File Trojan Hide Itself?

Sí, puede. Un troyano puede usar varias técnicas para enmascararse, incluyendo rootkits, cifrado, y ofuscación, para esconderse de los escáneres de seguridad y evadir la detección.

¿Se puede eliminar un troyano restableciendo los valores de fábrica??

Sí, un troyano se puede eliminar restableciendo los valores de fábrica de su dispositivo. Esto se debe a que restaurará el dispositivo a su estado original., eliminando cualquier software malicioso que pueda haber sido instalado. Tenga en cuenta que hay troyanos más sofisticados que dejan puertas traseras y vuelven a infectar incluso después de un restablecimiento de fábrica..

Can File Trojan Infect WiFi?

Sí, es posible que un troyano infecte redes WiFi. Cuando un usuario se conecta a la red infectada, el troyano puede propagarse a otros dispositivos conectados y puede acceder a información confidencial en la red.

¿Se pueden eliminar los troyanos??

Sí, Los troyanos se pueden eliminar. Esto generalmente se hace ejecutando un poderoso programa antivirus o antimalware que está diseñado para detectar y eliminar archivos maliciosos.. En algunos casos, también puede ser necesaria la eliminación manual del troyano.

¿Pueden los troyanos robar archivos??

Sí, Los troyanos pueden robar archivos si están instalados en una computadora. Esto se hace permitiendo que el autor de malware o usuario para obtener acceso a la computadora y luego robar los archivos almacenados en ella.

¿Qué antimalware puede eliminar troyanos??

Programas anti-malware como SpyHunter son capaces de buscar y eliminar troyanos de su computadora. Es importante mantener su anti-malware actualizado y escanear regularmente su sistema en busca de cualquier software malicioso..

¿Pueden los troyanos infectar USB??

Sí, Los troyanos pueden infectar USB dispositivos. Troyanos USB normalmente se propaga a través de archivos maliciosos descargados de Internet o compartidos por correo electrónico, allowing the hacker to gain access to a user's confidential data.

Acerca de la investigación de archivos

El contenido que publicamos en SensorsTechForum.com, esta guía práctica de eliminación de archivos incluida, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el problema específico de los troyanos.

¿Cómo llevamos a cabo la investigación en File?

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre las últimas definiciones de malware, incluidos los diversos tipos de troyanos (puerta trasera, downloader, Infostealer, rescate, etc)

Además, la investigación detrás de la amenaza File está respaldada con VirusTotal.

Para comprender mejor la amenaza que representan los troyanos, Consulte los siguientes artículos que proporcionan detalles informados..