ランサムウェアの暗号化と感染は、周りに大混乱をもたらしました 18 百万米ドル. これらのタイプの攻撃は、主にAESおよびRSA暗号化アルゴリズムでユーザーファイルを暗号化する事前にプログラムされたスクリプトを使用したトロイの木馬から発生します。. ランサムウェアの感染は、正当性を慎重に考えずに電子メールの添付ファイルを開くことが多い経験の浅いユーザーにとって重大な危険になっています。. 脅威自体は、特定のマルウェア対策プログラムで取り除くことができます, でも, 暗号化されたファイルは残ります. これは、ユーザーがRSA暗号化データを復号化するのに役立つチュートリアルです。. 以下の方法は専門家によって推奨され、ユーザーによって数回試行され、良い結果が得られました. ただし、これはそれがあなたのために働くことを保証するものではありません.

ランサムウェアの暗号化と感染は、周りに大混乱をもたらしました 18 百万米ドル. これらのタイプの攻撃は、主にAESおよびRSA暗号化アルゴリズムでユーザーファイルを暗号化する事前にプログラムされたスクリプトを使用したトロイの木馬から発生します。. ランサムウェアの感染は、正当性を慎重に考えずに電子メールの添付ファイルを開くことが多い経験の浅いユーザーにとって重大な危険になっています。. 脅威自体は、特定のマルウェア対策プログラムで取り除くことができます, でも, 暗号化されたファイルは残ります. これは、ユーザーがRSA暗号化データを復号化するのに役立つチュートリアルです。. 以下の方法は専門家によって推奨され、ユーザーによって数回試行され、良い結果が得られました. ただし、これはそれがあなたのために働くことを保証するものではありません.

RSA暗号化アルゴリズムとは?

RSA暗号化アルゴリズムは、言語の一種です。, この場合, 一意のキーでファイルの通常のコードを変更します. このキーは、特別なソフトウェアを介して復号化できます, しかし、それは時間のかかるプロセスであるため、強力なマシンが必要です. RSAアルゴリズムは、世界規模で大規模な破壊を引き起こした最も伝統的なランサムウェアウイルスによって採用されてきました– CryptoWall バリアント(2.0, 3.0), Bitcrypt その他. このチュートリアルでは, オペレーティングシステムにバックアップがない場合に備えて、ファイルを復号化し、以前の動作状態に復元するための可能な方法を示します。 (OS). チュートリアルの後, Windowsのファイル履歴を有効にして、ファイルをバックアップし、将来の攻撃から身を守る方法について説明しました。. 時間をかけて、以下の手順からすべてを実行してください。問題がないはずです。.

ランサムウェア削除マニュアル

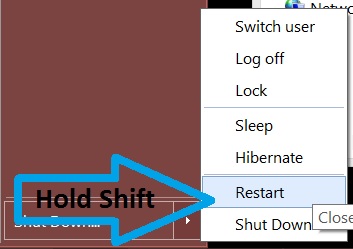

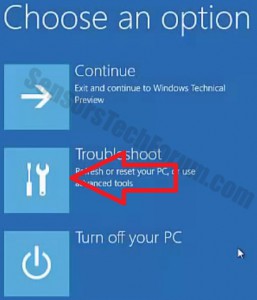

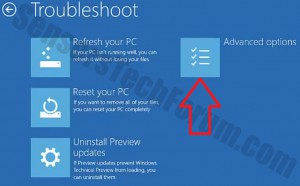

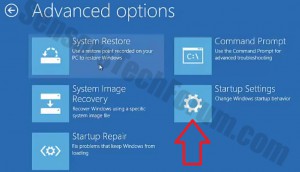

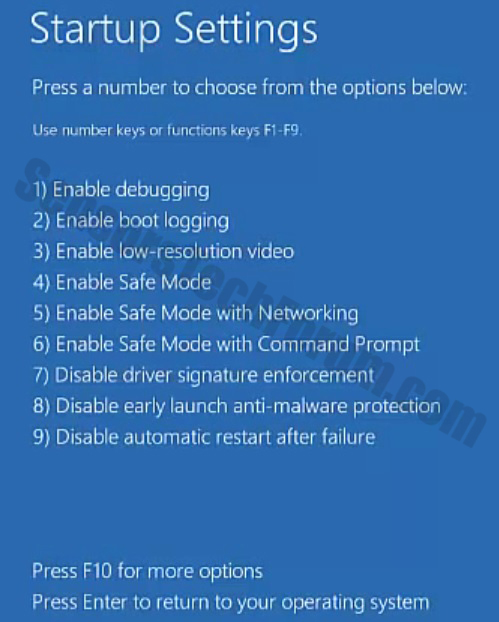

これを行う前に, USBスティックまたはこの類似点に情報をバックアップするようにしてください. その後, 異常なものを検出し、脅威の除去を支援する、信頼できるマルウェア対策ソフトウェアをダウンロードしてください。. 安全なPCにダウンロードしてインストールし、次のマニュアルを使用してWindowsオンラインセーフモードでコンピューターを起動します。:

ランサムウェアファイルの復元

この特定のチュートリアルの場合, .bitcrypt拡張子ファイルを使用しました, ランサムウェアによる暗号化, Bitcryptと呼ばれる. Ubuntu版も使用しています 14.04 これは、この配布に適した特別なソフトウェアを使用するのに役立ちました. あなたは彼らのウェブサイトのダウンロードページからそれを得ることができます、そしてあなたはどちらかをすることができます:

-ライブUSBドライブを起動して、オペレーティングシステムと一緒にインストールします.

-仮想ドライブにインストールします (おすすめされた).

ここに両方の簡単なチュートリアルがあります:

マシンへのUbuntuのインストール:

ステップ1: 2GBを超える容量のUSBフラッシュドライブを入手する.

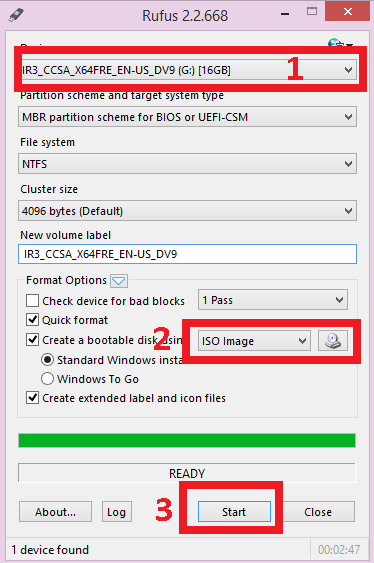

ステップ2: 自由ソフトウェアをダウンロードする, Rufusと呼ばれ、Windowsにインストールします.

ステップ3: システムとしてNTFSを選択し、起動可能なUSBとして作成するものとしてUSBドライブを選択することにより、Rufusを構成します. その後、次のボタンからLinuxイメージを起動します:

必ず見つけて、ダウンロードした場所から選択してください.

ステップ4: フラッシュドライブの準備ができたら, コンピュータを再起動してください, Ubuntuのインストールを実行する必要があります. そうでない場合, PCの起動時にBIOSホットキーを押してBIOSメニューに移動する必要があります (通常はF1です) そこから、Ubuntuをそのようなもので焼いた場合に備えて、最初の起動オプションをUSB起動可能ドライブまたはCD/DVDとして選択します。.

仮想ドライブへのUbuntuのインストール

このインストールの場合, あなたは彼らからVMwareWorkstationをダウンロードする必要があります ダウンロードページ またはその他の仮想ドライブ管理プログラム. インストール後、:

ステップ1: 新しい仮想ドライブを作成します.

ステップ2: ドライブサイズを設定する. 少なくとも 20 コンピューター上のUbuntuのギガバイトの空き容量. また、「単一ドライブとして実行」を選択します.

ステップ 3: ISOイメージを選択します. このオプションの場合, あなたはそれがどこにあるかを知っている必要があります.

ステップ 4: その後、仮想マシンを再生すると、自動的にインストールされます.

ファイルの復号化

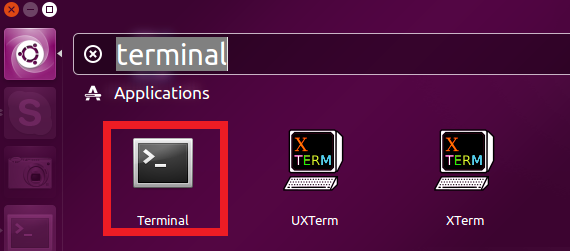

コンピュータにUbuntuまたはその他のLinuxディストリビューションをインストールしたら、次の手順でターミナルを開きます。:

次に、Linuxを更新し、Pythonよりも新しいバージョンをインストールします 3.2 ターミナルで次のように入力します:

→sudo apt-get update

sudo apt-get install python3.2

また, Linuxにがない場合 sqlite3 モジュール, 次のように入力してインストールします:

→sudo apt-get install sqlite3 libsqlite3-dev

sudo gem install sqlite3-ruby

Pythonをインストールした後, によって作成されたスクリプトをダウンロードする必要があります 2014 エアバスディフェンスアンドスペースサイバーセキュリティ. これを行うには、これをクリックしてください リンク. 'ホームにファイルをダウンロードします’ 保存先のプロンプトが表示された後のフォルダ. この形式で保存されない場合に備えて、これをdecrypt.pyとして保持します.

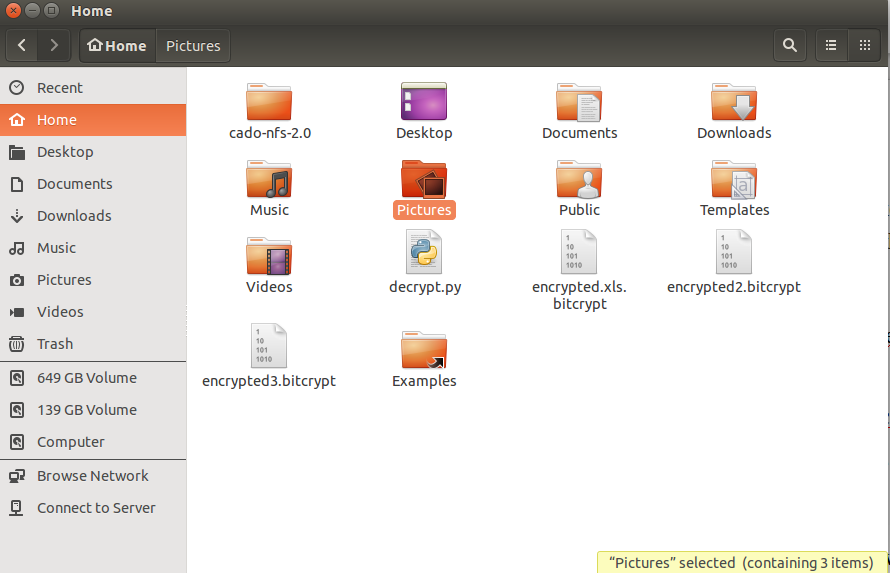

これでPythonとスクリプトができました, .bytrcypt暗号化ファイルのキーを見つける時が来ました. これを行うには、ファイルマネージャーを使用して暗号化されたファイルをホームフォルダーに移動します:

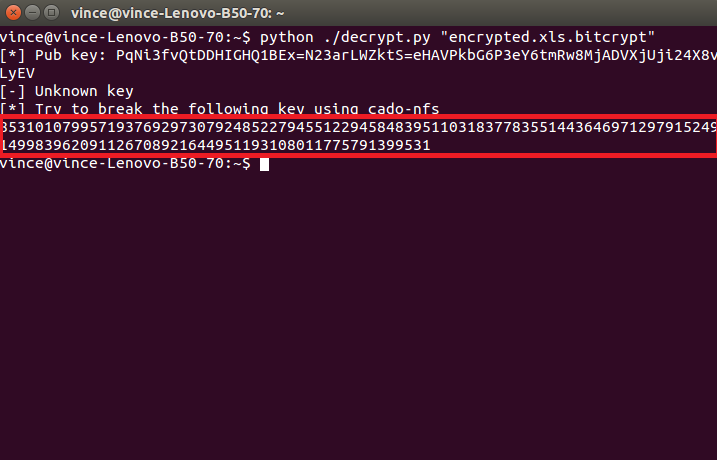

暗号化されたすべてのファイルと「decrypt.py」ファイルを見つけたら、ターミナルに次のように入力してスクリプトを開始します:

→python./decrypt.py「Your_Encrypted_Document_Name_and_Format」

エラーが表示されます, このコードが表示されている限り、これは完全に正常です。:

これは、このファイルのRSAコードです. 今, 復号化する必要があります, 途中です. これを行うには、cado-nfs2.0.tar.gzというプログラムを彼らからダウンロードします。 ここからダウンロードページ. お勧めします 2.0 バージョン. でも, 最新バージョンも良いレベルにあります.

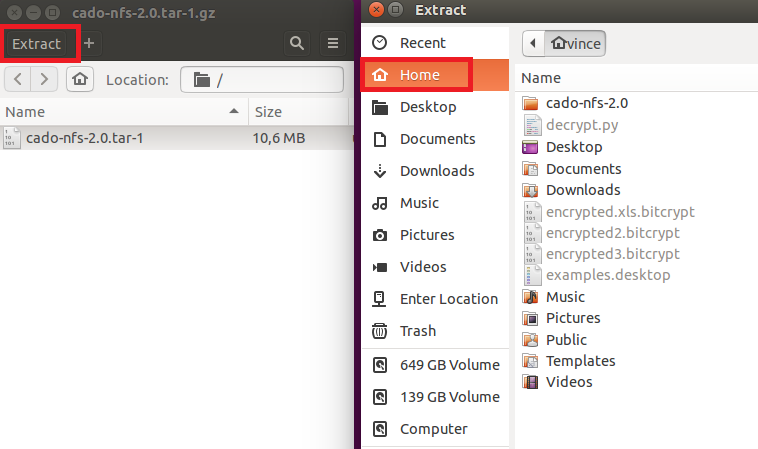

.tarアーカイブファイルをダウンロードします (.tarファイルは.rarまたは.zipファイルと非常によく似ています). それを開いて上部の[抽出]ボタンをクリックし、[ホーム]を選択するだけです。’ フォルダ. このように見えるはずです:

'ホームにすべてのファイルを抽出した後’ フォルダ, cado-nfsをコンパイルする必要があります. これをする, 別の端末を開いて入力します:

→cdcado-nfs-2.0

作る

これが設定された後, キークラッカーを実行する時が来ました. 重要–このプロセスは、完了するまでに数時間から数日かかる場合があります. cdcado-nfsターミナルでプロセスタイプを開始するには:

→./factor.sh YOUR_UNIQUE_KEY_WHICH_IS_LETTERS_OR_NUMBERS_HERE -s 4 -t 6

プロセスが完了した後, 次のように表示されます:

→情報:完全な因数分解: すべての合計CPU/リアルタイム: hhhh / dddd

LongNumber1 LongNumber2

復号化されたキーを取得した後, 「decrypt.py」スクリプトに挿入する必要があります. これを行うには、テキストエディタでdecrypt.pyを開き、その一部を見つけます。:

→known_keys = { 多くの長い数字 }

2番目の括弧の前に追加する必要があります (「「}」) これらの行:

前のキー, 列, 開き括弧, LongNumber1, コンマ, LongNumber2, 閉じ括弧. このように見えるはずです:

→前のキー:(LongNumber1、LongNumber2)

これは1回だけ行う必要があることに注意してください. この後、ファイルをデコードする時が来ました. このタイプを行うには:

→python ./decrypt.py “Your_Encrypted_Document.docx.bitcrypt”

このコマンドを実行すると、と呼ばれるファイルが作成されます “Your_Encrypted_Document.docx.bitcrypt.CLEAR”

.clear拡張子を削除してファイルの名前を変更するだけで、すべての設定が完了します。. 他のファイルについてもこのプロセスを繰り返します. ただし、最初に、それらを復号化するための初期キーを見つける必要があることを忘れないでください. 今すぐ開くことができるはずです. これがあなたのために働くことを願っています.

結論

ランサムウェアの脅威に対する最善の防御策は、常にユーザー自身です. 開いているファイルと、それらのファイルの場所が安全かどうかを知ることが重要です。. ただし、組織内、またはコンピューターが公共または職場環境にある場所にいる場合, それは常にそれをさらに危険な直接攻撃にさらします. 本当の専門家は、最高のコンピューターはスイッチがオフになっているコンピューターだと言うでしょう, それは最高の防御力を持っているかもしれないので, しかし、間違いを犯すのは機械ではありません, それは男です. これが、常に十分な知識を保持し、セキュリティ指向のPC使用動作を構築する必要がある理由です。.

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法

やあ,

I have the same problem. My files are also infected by the Cryptowall 3.0. And the extension is ccc. Can I use this python script to decrypt ? Are there other possible solutions ?

ありがとう

パトリック