Wanneer een webbrowser wordt geconfronteerd met een grote update, er zijn twee beslissingen die ontwikkelaars meestal geconfronteerd: of de code optimaliseren of om nieuwe functies aan de browser. Het klinkt allemaal geweldig, tot het moment waarop de onvermijdelijke exploits en leemten in de beveiliging ontstaan uit de diepten van de code. In dit artikel, we zijn erin geslaagd om de nieuwste beveiligingsupdates gebreken die zijn ontdekt in de twee meest gebruikte webbrowsers te identificeren - Mozilla Firefox en Google Chrome.

Buffer Overflow in de XML-parser in alle versies Voordat 38.0

Wat is specifiek over de exploit is dat een aanvaller in staat zijn om in te voegen en te activeren willekeurige code, zonder dat enige specifieke vaardigheden hiertoe. Als gevolg van deze, de potentiële aanvaller kan toegang tot waardevolle informatie hebben opgedaan, opgeslagen in de browser. Zo, persoonlijke informatie kan gedeeltelijk worden blootgesteld. Echter, Er had ook een mogelijkheid dat de aanvaller in staat was om systeembestanden te wijzigen en maakt ze beschikbaar voor cybercriminelen geweest.

De update.exe Flaw

Dit minpunt was zeer kritisch, omdat het werd verbonden met een van de meest uitgebuite kwetsbaarheden in software – dat hackers kunnen exploiteren en veronderstellen controle over uw systeem. De details over deze fout is dat op Windows OS-systemen, de browser niet bevestigen en ervoor te zorgen dat het pad van het uitvoerbare bestand bevindt zich in de oorspronkelijke positie in de app directory. Evalueren, Dit betekent dat deze open voor aanpassingen was of zelfs vervangingen met een Trojaans paard door de gebruikers in het netwerk (in het ergste geval), waardoor hackers volledige controle over uw computer zonder uw toestemming.

De asm.js Flaw

De asm.js is de programmeertaal die computer motoren mogelijk maakt, gebaseerd op C en JavaScript zoals uw online games op Facebook, lopen door uw browser alsof ze op uw pc zijn geïnstalleerd. De specifieke veiligheidssituatie kloof die werd ontdekt met deze exploit was dat het kan leiden tot personen met talenten in codering en JavaScript om informatie te stelen, zoals website en bankgegevens, e-mailadressen, etc.

Gezien het feit dat Firefox ervaren veel veranderingen door de jaren heen, we moeten niet zijn rivaal Google Chrome verwaarlozen want het is de meest gebruikte browser die er zijn.

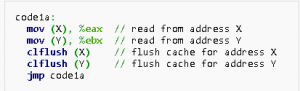

De Rij-hammer Exploit

Rij-hamer vertegenwoordigt een kwetsbaarheid in Dynamic Random-Access Memory, die veel te maken met de handbediening van de geheugencellen van de DRAM-organisatie. Google security experts hebben onlangs ontdekt dat een .cc zandbak bestand niet limieten voor NaCl had (Native Client). Bovendien, deze exploit is gebaseerd op hiaten in de DRAM, die fouten kunnen veroorzaken en bieden toegang tot de gebruiker zonder enige beveiliging authenticatie en vitale informatie voor hackers openbaren. Hieronder zien we de CLFLUSH opdrachten die worden gebruikt om de aanval uit te voeren:

De DDoS Exploits

Google deskundigen en andere anonieme professionals hebben meerdere exploits in Google Chrome ontdekt op verschillende locaties van het programma dat de voorwaarden te creëren voor het verzenden van meerdere pakketten en crashen van de browser bekend als DDoS-aanval.

Alle van de exploits gaf manier om gedeeltelijke blootstelling van gebruikersgegevens en andere informatie, zo goed mogelijk modificatie over een aantal systeembestanden en gedegradeerde browser prestaties.

HTMLConstructionsite.cpp Zwakte

De code van de HTMLConstructionside.Cpp vertegenwoordigde een zwakte met betrekking tot het feit dat in de executeReparentTask scripts die kind en ouder taak beheren, volgens de scripttaal, kan gemakkelijk worden aangepast door hackers en ingesteld op verschillende schade doen aan de gebruiker. Door het 'kind' script hieronder met gemodificeerde, een kwaadaardige code kan in staat zijn om informatie van de gebruiker te stelen zijn geweest en, tot op zekere hoogte, het systeem bestanden aan te passen. Hieronder is een klein deel van de taak script van HTMLConstructionside.cpp.

Het is cruciaal om het bewustzijn te verhogen, met betrekking tot deze web exploits, omdat, hoewel ze zijn al vastgesteld in de nieuwere updates, je weet nooit wanneer er een nieuwe exploit gaat om een kans te creëren voor de zwarte hoeden te benutten en uw computer infecteren met de verschillende soorten malware. Dat is de reden waarom je vaak anti-malware programma updaten wordt altijd aanbevolen door de security experts.