Cuando un navegador web se enfrenta a una importante actualización, hay dos decisiones que los desarrolladores suelen enfrentar: si se debe optimizar el código o para añadir nuevas características al navegador. Todo suena muy bien hasta el momento en que las hazañas inevitables y brechas de seguridad surgen de las profundidades del código. En este artículo, hemos logrado identificar los últimos fallos de seguridad que se han descubierto en los dos navegadores web más utilizados - Mozilla Firefox y Google Chrome.

Desbordamiento de búfer en el analizador XML en todas las versiones Antes 38.0

Lo que es específica sobre el exploit es que un atacante podría ser capaz de insertar y activar cualquier código aleatorio, sin necesidad de conocimientos específicos para hacerlo. Como resultado de ese, el potencial atacante podría haber tenido acceso a información valiosa, almacenado en el navegador. Por lo tanto, información personal puede estar expuesto parcialmente. Sin embargo, también había sido una posibilidad de que el atacante fue capaz de modificar los archivos del sistema y que estén disponibles para los ciberdelincuentes.

El Defecto update.exe

Esta falla fue muy crítico desde que se conecta a una de las vulnerabilidades más explotadas en cualquier software – que los hackers pueden explotar y asumir el control de su sistema. Los detalles acerca de este defecto es que en los sistemas OS de Windows, el navegador no confirmó y asegúrese de que la vía del ejecutable se encuentra en su posición original en el directorio de aplicaciones. Evaluar, esto significa que estaba abierto para modificaciones o incluso reemplazos con un caballo de Troya por los usuarios en la red (en el peor escenario), dando a los hackers el control total sobre su computadora sin su consentimiento.

El Defecto asm.js

El asm.js es el lenguaje de programación que permite a los motores de ordenador, basado en C y JavaScript como sus juegos en línea en Facebook, ejecutar a través de su navegador, como si estuvieran instalados en su PC. La brecha de seguridad en particular que fue descubierto con esta explotación era que podría permitir a las personas con talento en la codificación y JavaScript para robar información, como el sitio web y bancarias credenciales, correos electrónicos, etc.

Dado que Firefox experimentó muchos cambios en los últimos años, no debemos descuidar su rival Google Chrome ya es el navegador más utilizado por ahí.

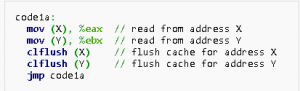

The Row-martillo Exploit

Fila-martillo representa una vulnerabilidad en la memoria dinámica de acceso aleatorio, que tiene mucho que ver con el control manual de las células de memoria de la organización DRAM. Los expertos en seguridad de Google han descubierto recientemente que un archivo sandbox .cc no tenía límites para NaCl (cliente nativo). Además, este exploit se basa en las lagunas en la DRAM, que podría causar errores y dar acceso al usuario sin autenticación de seguridad y revelar información vital para los hackers. A continuación vemos los comandos clflush que se utilizan para llevar a cabo el ataque:

Los Exploits DDoS

Expertos de Google y otros profesionales anónimos han descubierto múltiples vulnerabilidades en Google Chrome en varios lugares del programa que crean requisitos previos para el envío de varios paquetes y estrellarse el navegador conocido como ataque DDoS.

Todas las hazañas dio paso a la exposición parcial de las credenciales de usuario y otra información, así como la modificación posible en algunos archivos del sistema y el rendimiento sea menor navegador.

HTMLConstructionsite.cpp Debilidad

El código de la HTMLConstructionside.Cpp representaba una debilidad en lo que se refiere al hecho de que en los guiones executeReparentTask que gestionan tarea niño y los padres, de acuerdo con el lenguaje de script, puede ser fácilmente modificada por los hackers y se puso a hacer variedad de daños al usuario. Por haber modificado el guión "niño" de abajo, un código malicioso podría haber sido capaz de robar información del usuario y, hasta cierto punto, modificar los archivos del sistema. A continuación se muestra una pequeña porción de la secuencia de comandos tarea de HTMLConstructionside.cpp.

Es crucial para crear conciencia, con respecto a esas hazañas web, porque, a pesar de que ya se han fijado en las actualizaciones más recientes, nunca se sabe cuando un nuevo exploit se va a crear una oportunidad para sombreros negros para explotar e infectar su computadora con los distintos tipos de malware. Es por eso que con frecuencia la actualización de su programa anti-malware siempre es recomendado por los expertos en seguridad.