Ransomware encryptie en infecties hebben ravage waard rond gemaakt 18 miljoen USD. Dit soort aanvallen komen van Trojaanse paarden met voorgeprogrammeerde scripts die de gebruiker bestanden in vooral AES en RSA-encryptie-algoritmen te versleutelen. Ransomware infecties zijn een groot gevaar voor onervaren gebruikers te worden die meestal open e-mailbijlagen zonder zorgvuldig te denken over hun legitimiteit. De dreiging zelf kan worden verwijderd met een bepaalde anti-malware programma, echter, de gecodeerde bestanden blijven. Dit is een tutorial om gebruikers te helpen bij het decoderen van RSA gecodeerde gegevens. De onderstaande methoden zijn aanbevolen door deskundigen en werden verschillende keren geprobeerd door gebruikers met een goed resultaat. Dit is echter geen garantie dat het zal werken voor u.

Ransomware encryptie en infecties hebben ravage waard rond gemaakt 18 miljoen USD. Dit soort aanvallen komen van Trojaanse paarden met voorgeprogrammeerde scripts die de gebruiker bestanden in vooral AES en RSA-encryptie-algoritmen te versleutelen. Ransomware infecties zijn een groot gevaar voor onervaren gebruikers te worden die meestal open e-mailbijlagen zonder zorgvuldig te denken over hun legitimiteit. De dreiging zelf kan worden verwijderd met een bepaalde anti-malware programma, echter, de gecodeerde bestanden blijven. Dit is een tutorial om gebruikers te helpen bij het decoderen van RSA gecodeerde gegevens. De onderstaande methoden zijn aanbevolen door deskundigen en werden verschillende keren geprobeerd door gebruikers met een goed resultaat. Dit is echter geen garantie dat het zal werken voor u.

Wat is een RSA-encryptie Algorhytm?

RSA encryptie algoritme is een soort taal, in dit geval, verandert de normale code van het bestand met een unieke sleutel. Deze toets kan worden gedecodeerd via speciale software, maar het vereist een krachtige machine omdat het een tijd kostbaar proces. RSA-algoritme is in dienst van de meest traditionele ransomware virussen die enorme verwoestingen hebben veroorzaakt op een wereldwijde schaal - De CryptoWall Varianten(2.0, 3.0), BitCrypt en anderen. In deze tutorial, laten we u een mogelijke methode voor het decoderen van uw bestanden en het herstellen van hen om hun eerdere werkende staat in het geval u geen back-up van uw besturingssysteem (OS). Na de tutorial, We hebben instructies voor het Windows-bestand geschiedenis te schakelen, zodat uw bestanden kunnen worden ondersteund, zodat je jezelf kunt beschermen tegen toekomstige aanvallen verstrekt. Zorg ervoor dat u uw tijd en doen alles uit de onderstaande stappen en dingen die zou fijn zijn voor jou.

Ransomware Removal Manual

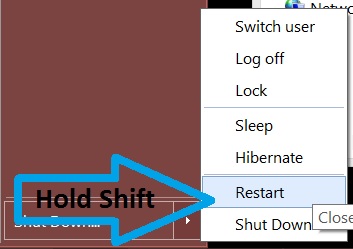

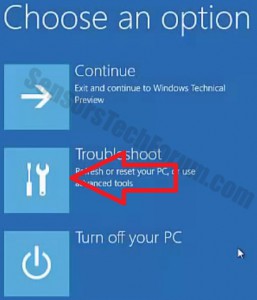

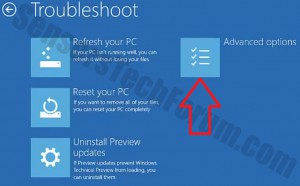

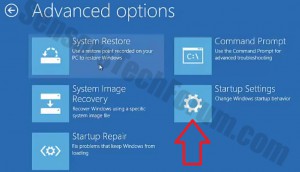

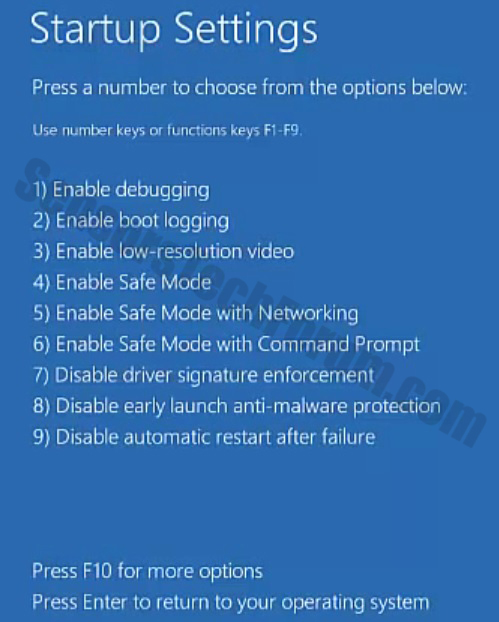

Alvorens dit te doen, zorg ervoor dat u een reservekopie van uw gegevens op een USB stick of iets van deze overeenkomst. Nadien, zorg ervoor dat u een gerenommeerde anti-malware software die zal detecteren iets uit van de gewone en u te helpen met het verwijderen van de dreiging te downloaden. Download het om een veilige PC en zet het op jou en opstarten van de computer in Windows online Veilige modus met behulp van de volgende handleiding:

Ransomware Files Restoration

Voor deze bijzondere les, we hebben .bitcrypt extensiebestanden gebruikt, versleuteld door ransomware, genaamd Bitcrypt. We hebben ook gebruik gemaakt van Ubuntu versie 14.04 die ons geholpen bij het gebruik van speciale software die geschikt is voor deze verdeling. Je kunt het krijgen van hun website download pagina en kunt u ofwel:

-Installeer het samen met uw besturingssysteem door een live USB-drive booten.

-Installeren op een virtuele schijf (Aanbevolen).

Hier hebben we korte tutorials voor zowel:

Installatie van Ubuntu op uw machine:

Stap 1: Hier krijg je een USB flash drive die boven de 2 GB aan ruimte heeft.

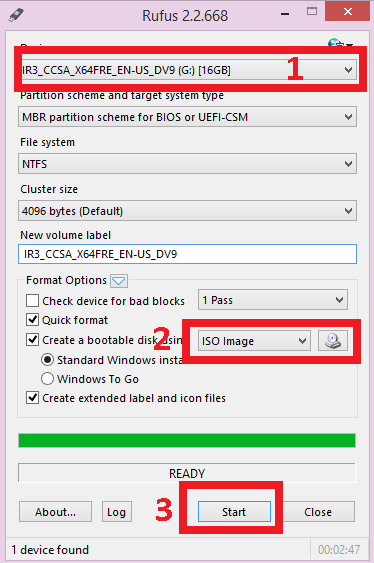

Stap 2: Download de gratis software, genaamd Rufus en installeer het op uw Windows.

Step3: Configureren Rufus door te kiezen voor NTFS als een systeem en het selecteren van de USB-drive als een te worden gemaakt als een bootable USB-. Na dat de Linux-afbeelding uit de volgende knop boot:

Zorg ervoor dat je het zoeken en selecteren van waar je het gedownload.

Step4: Nadat de flash drive is klaar, start de computer opnieuw, en het moet de Ubuntu installatie uitvoeren. Als het niet, je moet gaan naar de BIOS-menu door op de sneltoets BIOS bij het opstarten van je pc (Meestal is het F1) en vanaf daar selecteert u de eerste boot optie op de USB-bootable schijf of CD / DVD in het geval u Ubuntu hebt verbrand op zodanig zijn.

Installatie van Ubuntu op je Virtual Drive

Voor deze installatie, je nodig hebt om VMware Workstation downloaden van hun downloadpagina of een andere Virtual Drive Management programma. Na het installeren moet je:

Stap 1: Maak een nieuwe virtuele schijf.

Stap 2: Stel de schijf grootte. Zorg ervoor dat u een minimum van 20 gigabyte aan vrije ruimte weer Ubuntu op uw computer. Ook kiezen voor 'Uitvoeren als één drive'.

Stap 3: Selecteer de ISO image. Voor deze optie, je moet weten waar het is.

Stap 4: Daarna spelen de virtuele machine en het zal automatisch geïnstalleerd.

File Decryptie

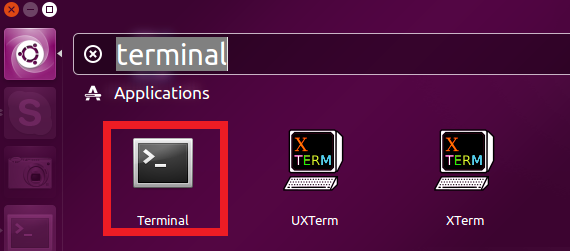

Als je eenmaal hebt Ubuntu of een andere Linux distributie op je computer Open de terminal door het volgende te doen:

Dan update je Linux en installeer een grotere versie dan Python 3.2 door het intikken van de volgende in de terminal:

→sudo apt-get update

sudo apt-get install python3.2

Ook, Als je Linux geen sqlite3 module, installeren door te typen:

→sudo apt-get install sqlite3 libsqlite3-dev

sudo gem installeren sqlite3-ruby

Nu nadat we Python geïnstalleerd, moeten we een script gemaakt door downloaden 2014 Airbus Defence and Space Cybersecurity. Klik hiervoor op deze link. Download het bestand in je 'Home’ folder nadat u gevraagd waar het te redden. Laat dit als decrypt.py het geval het niet in deze indeling opgeslagen.

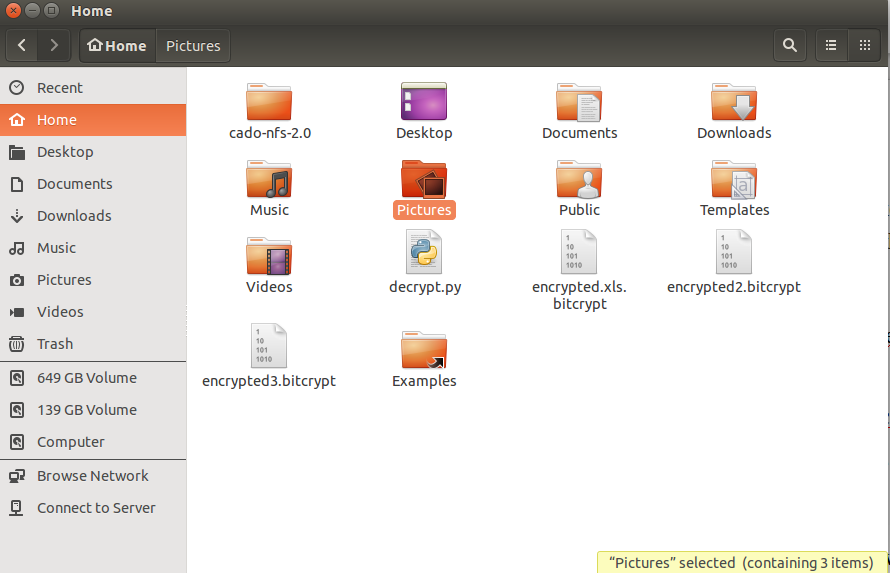

Nu dat we Python en het script, is het tijd om uit te vinden de sleutel van de .bytrcypt versleutelde bestand. Om deze stap uw gecodeerde bestanden ot de thuismap doen met behulp van de file manager:

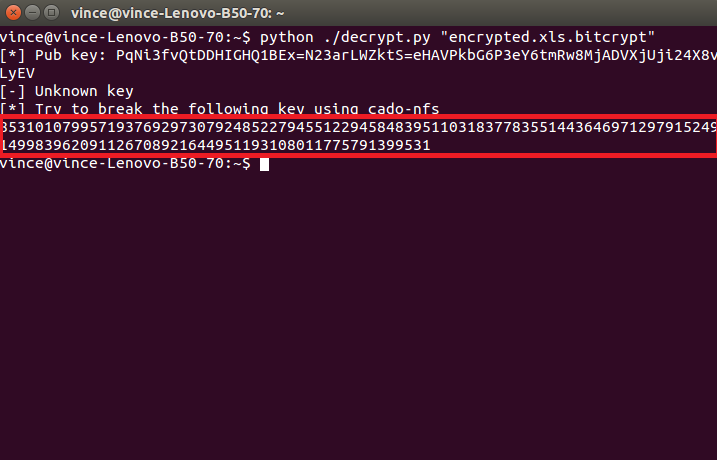

Nadat u zich alle gecodeerde bestanden er samen met de "decrypt.py" bestand typt u het volgende in de terminal om het script te starten:

→python ./decrypt.py "Your_Encrypted_Document_Name_and_Format"

Het zal een foutmelding tonen, en dit is volkomen normaal, zolang je deze code:

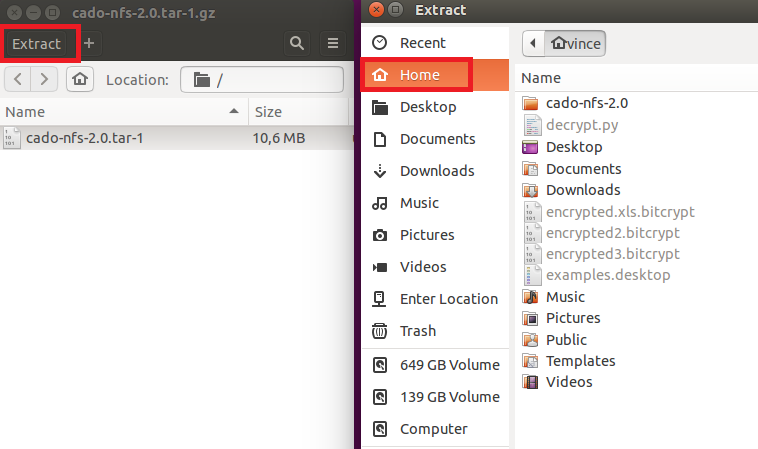

Dit is de RSA-code voor dit bestand. Nu, we moeten het decoderen, en we zijn halverwege. Deze download te doen van een programma genaamd Cado-nfs2.0.tar.gz uit hun download pagina hier. Wij raden de 2.0 versie. Echter, De nieuwste versie is ook op een goed niveau.

Het zal een .tar archiefbestand te downloaden (.tar-bestanden zijn zeer vergelijkbaar met .rar of .zip-bestanden). Opent u het en klik op de knop Extract aan de bovenkant en kies de 'Home’ map. Het moet er zo uitzien:

Na het hebben we alle bestanden in de 'Home gewonnen’ map, moeten we Cado-nfs compileren. Om dit te doen, Open een andere terminal en typ:

→cd Cado-nfs-2.0

maken

Nadat dit is ingesteld, is het tijd om de sleutel cracker draaien. Belangrijk - dit proces kan van enkele uren tot dagen worden afgewerkt. Om te beginnen met het type proces in uw cd Cado-nfs terminal:

→./factor.sh YOUR_UNIQUE_KEY_WHICH_IS_LETTERS_OR_NUMBERS_HERE -s 4 -t 6

Nadat het proces is voltooid, U dient het volgende te zien:

→Info:Compleet Factorisatie: Totaal cpu / real-time voor alles: hhhh / dddd

LongNumber1 LongNumber2

Nadat we de gedecodeerde sleutel, we nodig hebben om in te voegen in de "decrypt.py" script. Doe dit door het openen van decrypt.py in een teksteditor en het vinden van dit deel van uit:

→known_keys = { vele lange nummers }

We moeten toe te voegen voor de tweede schijf ("}") deze lijnen:

De vorige Key, a column, geopend haakje, LongNumber1, Komma, LongNumber2, gesloten haakjes. Het moet er zo uitzien:

→De vorige Key:(LongNumber1, LongNumber2)

Worden geadviseerd dat u dit slechts één keer moet doen. Daarna is het tijd om de bestanden te decoderen. Om dit type te doen:

→python ./decrypt.py “Your_Encrypted_Document.docx.bitcrypt”

Het uitvoeren van deze opdracht zal een bestand dat heet maken “Your_Encrypted_Document.docx.bitcrypt.CLEAR”

Alleen de naam van het bestand door het verwijderen van de .Duidelijk uitbreiding en je moet helemaal klaar zijn. Herhaal dit proces voor de andere bestanden en. Maar vergeet niet dat je eerst moet weten hun eerste sleutels om ze te decoderen. Je moet in staat zijn om ze nu te openen. We hopen dat dit werkt voor u.

Conclusie

De beste verdediging tegen Ransomware bedreigingen is altijd de gebruiker zelf. Het is cruciaal om te weten welke bestanden je open staat en of de locaties van deze bestanden veilig zijn of niet. Maar als je in een organisatie of ergens waar de computer zich bevindt in een openbare of werkomgeving, het stelt het altijd een directe aanval die nog gevaarlijker. Een echte expert zal zeggen dat de beste computer is degene die is uitgeschakeld, omdat het de beste verdediging kan hebben, maar degene die de fouten maakt is niet de machine, het is de man. Dit is waarom je altijd moet houden voldoende kennis en bouwen PC gebruik gedrag dat de veiligheid wordt georiënteerd.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter

Hi,

ik heb hetzelfde probleem. Mijn bestanden worden ook geïnfecteerd door de CryptoWall 3.0. En de uitbreiding is ccc. Kan ik dit python script gebruiken om te decoderen ? Zijn er andere mogelijke oplossingen ?

heel erg bedankt

Patrick