cross-site scripting (XSS) há nada para tomar de ânimo leve. Como, simultaneamente, a mais prevalente e esquecido vulnerabilidade de segurança em torno de hoje, este tipo de violação afeta a maneira como a sua carga de páginas, torna mais fácil para roubar dados financeiros e outros, ou pode permitir que um hacker sequestre uma identidade enquanto uma sessão estiver ativa.

A abordagem mais eficaz é garantir que seu site, página de destino, blogue, e contas de mídia social são protegidas com antecedência. Se você leva a sério a proteção contra incursões XSS, verifique as seguintes estratégias.

1. Aprenda o Ciclo de Vida do Desenvolvimento de Segurança

Você provavelmente está familiarizado com o conceito de ciclo de vida de desenvolvimento de segurança e como o SDL pode ajudar a proteger sites e páginas de todos os tipos.. A ideia foi desenvolvida dentro da Microsoft no início do século atual e foi declarada obrigatória para todos os produtos Microsoft por 2004. Outros também começaram a desenvolver suas próprias abordagens para SDL e incluíram isso no pacote de seus produtos.

Como isso se relaciona com o tratamento de ameaças XSS? É simples. Você deve aprender que tipo de proteções SDL são encontradas em qualquer produto de software que você comprar. Quer você compre em uma loja de materiais de escritório local ou faça download de um software de um fornecedor, entender a segurança já inerente ao pacote.

Você quer saber o que o software faz em termos de identificação e tratamento de vulnerabilidades que podem já estar presentes em suas páginas. Se o fabricante não oferece (ou limitado) protecção, veja um produto semelhante de outra fonte.

2. Whitelisting é seu amigo

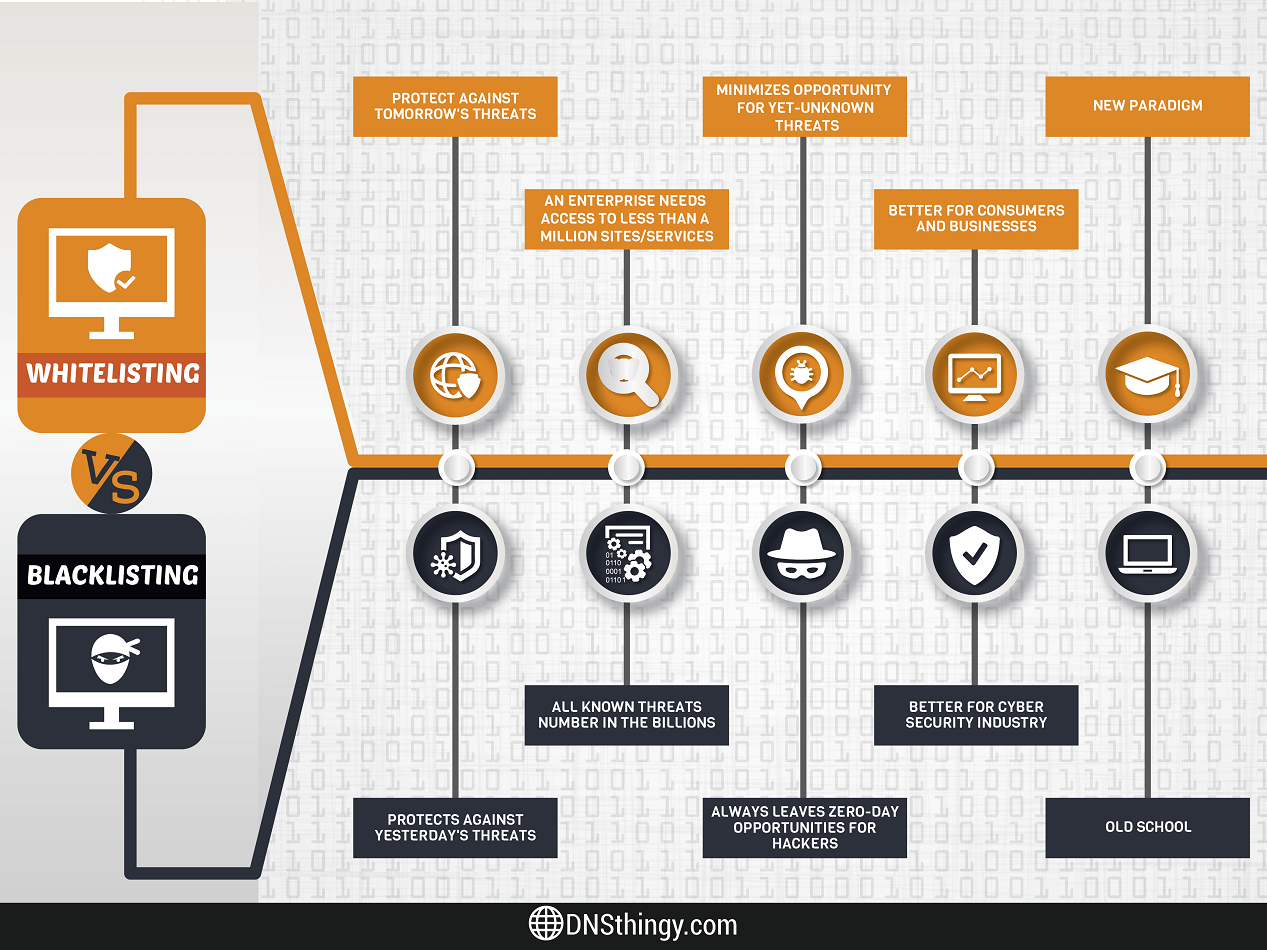

A lista negra recebe muita atenção, e é uma estratégia importante para proteger seu site e outras páginas de ataques XSS e outras ameaças. A lista de permissões também é algo que você precisa levar a sério. Em seu núcleo, a lista de permissões trata de identificar aplicativos e dados como seguros e confiáveis>.

Pode ter a ver com o código usado para criar o aplicativo, a reputação da fonte, ou a forma como a formatação é usada. Em todo caso, o objetivo é garantir que qualquer aplicativo ou elemento ativo esteja livre de qualquer tipo de ameaça.

Parear lista branca com lista negra. Esta abordagem garante que cada aplicativo seja verificado e considerado seguro antes de iniciar. Se um problema for detectado, a lista negra garantirá que o aplicativo não seja iniciado e que os dados não sejam transferidos para terceiros não autorizados. Quando nenhuma ameaça for encontrada, A lista de permissões suporta o lançamento do aplicativo e você não precisa se preocupar com uma ameaça que permite que um terceiro sequestre ou altere os dados conforme são compartilhados.

Lembre-se de que, embora você possa evitar muitos problemas emparelhando esses dois, não se considere seguro. Os hackers têm uma maneira de contornar qualquer esforço de proteção, eventualmente. Você deve implantar estratégias adicionais para máximo repelente de hack.

relacionado: Lançamentos Google 2 New Dev ferramentas para proteger contra XSS

3. Preste atenção à criação de metatags

Meta tags são ótimas. Eles fornecem uma ideia de que tipo de conteúdo está em uma página e o que a página tem a oferecer. As tags são frequentemente exibidas pelos mecanismos de pesquisa na forma de uma descrição. Esse é um motivo para prestar atenção em como você cria metatags e metadescrições. Você quer motivar as pessoas a visitar suas páginas.

Há outra razão para pensar sobre a maneira como você cria metatags. Eles podem ser injetado com infecções, vermes, e vírus assim como outro elemento. Um hacker engenhoso pode colocar XSS em suas tags se houver alguma pequena falha em como você as estruturou. Se você não tiver certeza de como torná-los mais difíceis de violar, obter ajuda de um profissional. Vale a pena o custo.

4. Implemente agora uma política de ultrapassagem de limites

Algumas pessoas têm a impressão errada de que o uso de uma rede privada virtual protegerá seus dados contra ataques XSS. Pense de novo. Mesmo o ostensivamente melhores VPNs irá protegê-lo de muitos ataques cibernéticos, mas eles não vão necessariamente ajudar muito com XSS. É aqui que a ideia de uma política de cruzamento de fronteiras entra em cena.

Uma política de cruzamento de fronteiras qualifica os dados de diferentes fontes antes que possam ser usados. Isso inclui dados encontrados em uma subpasta ou dados recebidos por meio de algum tipo de transmissão. Considere como uma forma de verificar o fator de confiança dos dados antes que eles possam proliferar em suas páginas.

Use software, pontos de verificação manual, ou qualquer combinação que você quiser. A questão é estabelecer mais uma linha que os dados potencialmente perigosos devem cruzar antes de serem realmente usados.

5. Uso regular de um scanner de vulnerabilidade

Os scanners de vulnerabilidade facilitam a identificação de pontos potenciais em sua rede ou em aplicativos de software que podem ser explorados. Isso inclui todos os seus dispositivos, incluindo equipamento de telecomunicações.

Também inclui verificação phishing e-mails que pode passar pelas configurações ou defesas de spam do seu cliente de e-mail. Veja o scanner como mais uma maneira de se preparar com antecedência para algo que suas outras defesas podem perder.

6. Sanitize entrada do usuário

ImageSource: Heimdal

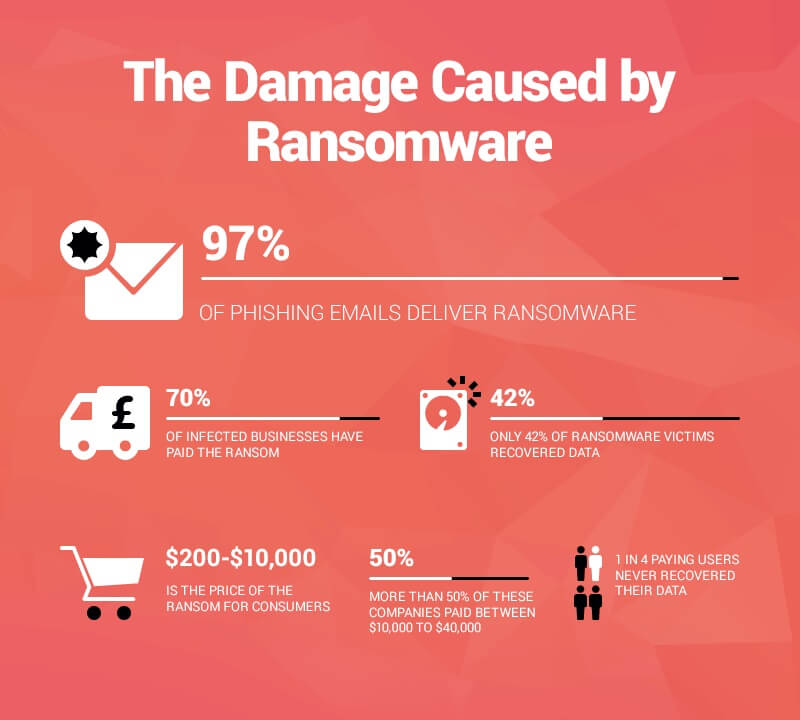

Ataques por email estão vivos e bem. Em algumas formas, eles estão mais populares do que nunca, pois muitas pessoas recebem e-mail em telefones e tablets, bem como em sistemas de desktop e laptop. As mesmas ameaças podem ser incorporadas em links ou outras informações que os usuários inserem em comentários de blogs ou mídias sociais.

Essa é uma das razões pelas quais você deseja algum meio de verificar e higienizar a entrada do usuário encontrada em e-mails de estilo de modelo ou o que parece ser um comentário legítimo em uma postagem. Pode haver código presente que contém Trojans ou algum tipo de ransomware.

Lembrar, aplicativos que protegem e verificam a entrada do usuário nas páginas de pedidos, seções de comentários de blogs, e até mesmo respostas a postagens de mídia social estão disponíveis. Uma vez que cada um deles pode ser um ponto de exploração por meio da injeção de XSS, investir em um aplicativo que crie um meio de interromper e conter a ameaça.

The Bottom Line

Lidar com XSS é um processo contínuo. O que funcionou bem cinco anos atrás pode não oferecer o mesmo nível de proteção hoje. Atualize seus aplicativos, navegadores, e a versão do software que você usa para gerenciar seu blog e site. Se você for capaz de impedir uma única ameaça, todo o esforço vale a pena.

Sobre o autor: I Bocetta

Sam Bocetta é um ex-analista de segurança para o DoD, tendo passado 30+ anos reforçando as defesas cibernéticos para a Marinha. Ele agora está semi-aposentado, e educa o público sobre segurança e tecnologia de privacidade.

Sam Bocetta é um ex-analista de segurança para o DoD, tendo passado 30+ anos reforçando as defesas cibernéticos para a Marinha. Ele agora está semi-aposentado, e educa o público sobre segurança e tecnologia de privacidade.