Um novo ransomware foi descoberto em uma rede de saúde por pesquisadores de segurança da Carbon Black. O ransomware é apelidado de PowerWare, e usa o Windows PowerShell para implantar sua carga útil. É divulgado através de e-mails contendo um documento do Microsoft Word com uma mensagem de fatura dentro dele. Habilitar a edição no documento libera a carga útil como um script de comandos no PowerShell, evitando assim a criação de novos arquivos e consequentemente, detecção.

Resumo ameaça

| Nome |

PowerWare |

| Tipo | ransomware |

| Pequena descrição | O ransomware usa o Windows PowerShell para implantar sua carga útil. |

| Os sintomas | os arquivos do usuário são criptografados e inutilizável. |

| distribuição Método | E-mails e anexos. |

| Ferramenta de detecção |

Veja se o seu sistema foi afetado por malware

Baixar

Remoção de Malware Ferramenta

|

| Experiência de usuário | Participe do nosso fórum para discutir PowerWare. |

| Ferramenta de recuperação de dados | Windows Data Recovery por Stellar Phoenix Aviso prévio! Este produto verifica seus setores de unidade para recuperar arquivos perdidos e não pode recuperar 100% dos arquivos criptografados, mas apenas alguns deles, dependendo da situação e se você tem ou não reformatado a unidade. |

Como o PowerWare Ransomware se espalha?

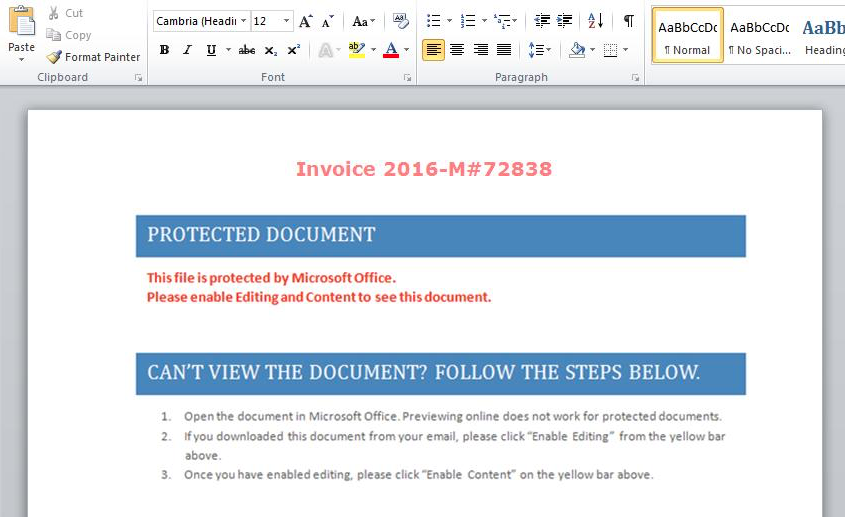

PowerWare ransomware é espalhado por e-mails. Esses e-mails são muito bem escritos e contêm um Microsoft Word documento como um anexo. Talvez os e-mails escritos com a gramática adequada sejam a principal razão pela qual mais pessoas caem no engano, em comparação com outros. o Microsoft Word documento inclui a seguinte mensagem de fatura:

image Source: carbonblack.com

A fatura quer que você ative o recurso de edição no Microsoft Word para que a carga útil possa ser liberada. Como esse recurso é embutido como o próprio Microsoft Word e PowerShell, o malware evita a detecção.

Informações técnicas sobre PowerWare Ransomware

A coisa mais única sobre PowerWare é que é um ransomware sem arquivo. Já vimos malware sem arquivo antes na forma de Poweliks Trojan e uma versão do Angler Exploit Kit por exemplo.

Sem arquivo, como permanecer escondido na memória e criar absolutamente nenhum arquivo adicional para sua carga a ser executada. Em vez de, o Microsoft Windows PowerShell programa é usado para criptografar arquivos. Isso acontece com a ajuda de comandos de macro embutidos em um script, carregado em PowerShell. Números aleatórios são usados como uma chave de criptografia individual. A chave, junto com uma URL gerada para onde pagar o resgate são enviados de volta para os cibercriminosos. Essa informação é escrita em texto simples, assim, pessoas com um dispositivo de captura de pacote completo devem ser capazes de acessá-lo e recuperar seus arquivos.

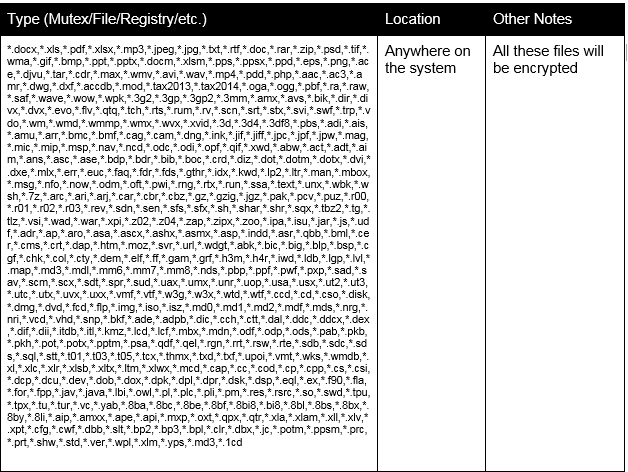

No infeliz evento de criptografia, todos os locais dos arquivos serão verificados completamente pelo PowerWare ransomware. Os arquivos que podem ser criptografados possuem as seguintes extensões:

image Source: carbonblack.com

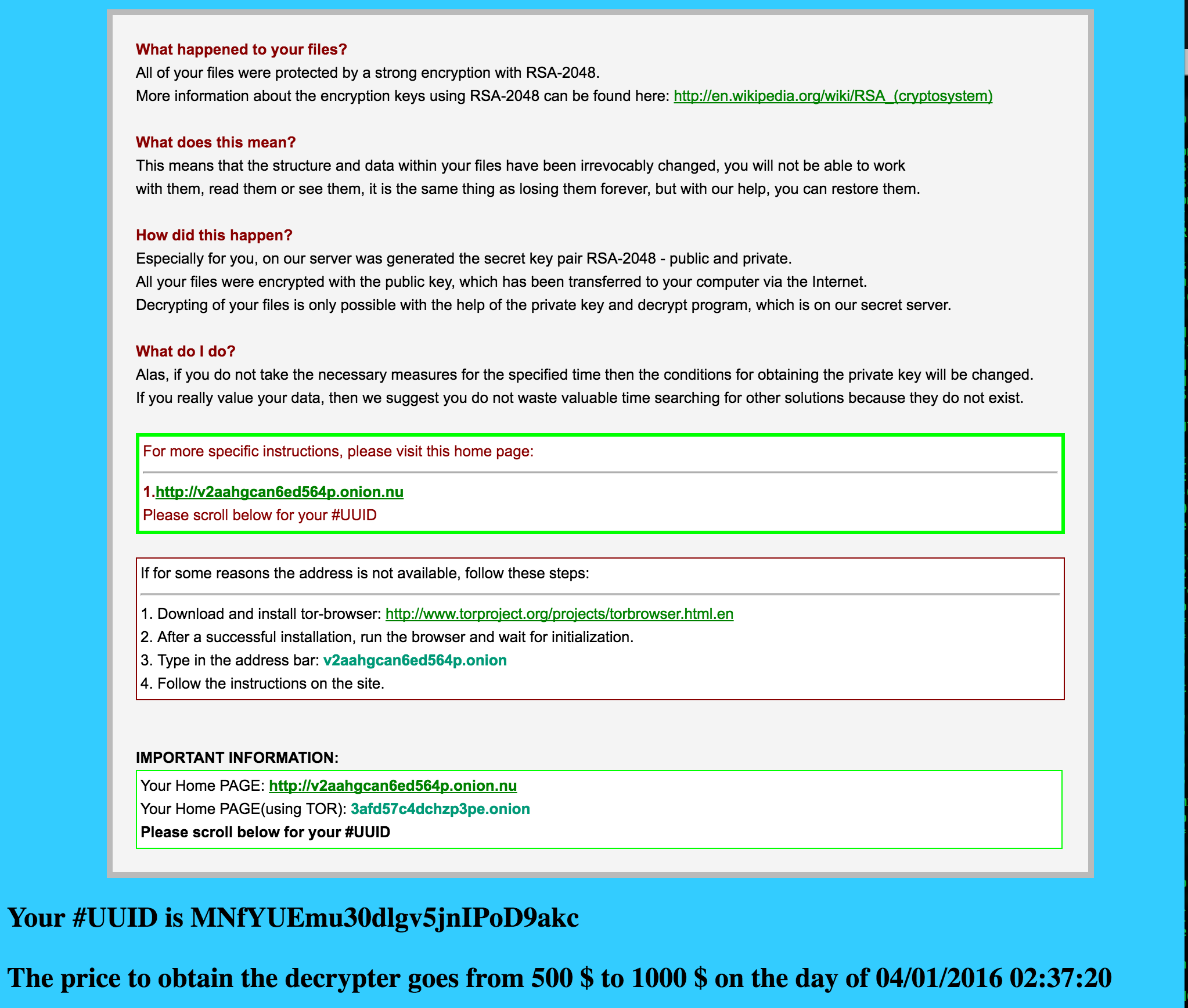

Depois de completar a criptografia, você verá instruções que descrevem como o resgate a ser pago. A nota de resgate, visto pela primeira vez em CryptoWall 3.0 é usado e se parece com isto:

Pagar aos fabricantes de ransomware é NÃO aconselhado. Ninguém pode garantir que você terá seus arquivos descriptografados. O dinheiro será gasto na criação de mais malware ou para outros atos nefastos.

Evite que o PowerWare Ransomware o infecte

Se você está infectado por PowerWare ransomware, os comandos são executados e não há nada a ser removido. No caso de você não está infectado, você deve ter uma ferramenta anti-malware instalada como um método de prevenção. Os especialistas em malware devem ter definido as novas definições para os documentos do Word conhecidos que contêm o script malicioso.

digitalizador Spy Hunter só irá detectar a ameaça. Se você quiser a ameaça de ser removido automaticamente, você precisa comprar a versão completa da ferramenta anti-malware.Saiba Mais Sobre SpyHunter Anti-Malware Ferramenta / Como desinstalar o SpyHunter