Linux não é apenas visado por Atacantes DDoS mas também por escritores de ransomware. Linux está agora ameaçada por uma ameaça registrado como Linux.Encoder.1, primeiro descoberto pelo Dr.. pesquisadores de segurança da web.

Linux.Encoder.1 como alvo sites Linux-motorizados e servidores cifrando MySQL, Apache e as pastas home ou raiz do destino. Em troca da descriptografia dos dados, os autores pedem o pagamento de 1 Bitcoin, ou aproximadamente $300.

Como o ataque Linux.Encoder.1 acontece?

Nada surpreendente aqui. O ransomware Linux é distribuído por meio da exploração de vulnerabilidades em plug-ins de sites e produtos de software de terceiros.

Assim que o Linux.Encoder.1 entrar sorrateiramente em um sistema, ele começará a criptografar os arquivos nos diretórios pessoais, junto com os locais de backup e as pastas do sistema dos arquivos do site, Páginas, imagens, bibliotecas de código e scripts.

Qual é o tipo de criptografia usado pelo Linux.Encoder.1?

A criptografia usada é o algoritmo AES. Contudo, para que o ransomware funcione, ele precisa obter privilégios de root. Uma vez ativado, vai baixar:

- A mensagem de resgate.

- Um arquivo com a chave pública RSA.

Então, o Linux ransomware atua como um daemon e exclui os arquivos originais. Uma extensão .encrypt é adicionada aos arquivos comprometidos, uma mensagem de resgate é adicionada a cada pasta.

KrebsOnSecurity relatou uma vítima recente do malware de criptografia de arquivos - o designer profissional de sites Daniel Macadar. Ele compartilhou que a nota de resgate foi colocada em um arquivo de texto simples chamado "instruções para descriptografar" e estava situado em todos os diretórios de arquivos que tinham dados criptografados.

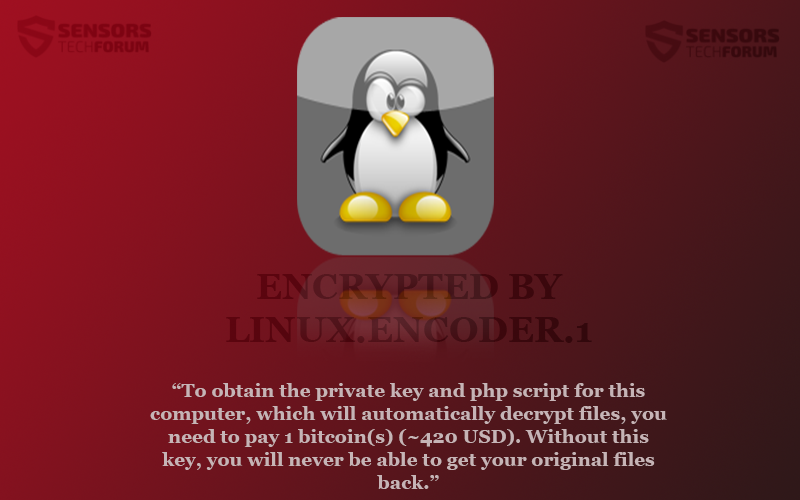

Este é o texto:

→“Para obter a chave privada e o script php para este computador, que irá descriptografar arquivos automaticamente, você precisa pagar 1 bitcoin(s) (~ 420 USD). Sem esta chave, você nunca poderá recuperar seus arquivos originais. ”

A vítima procedeu ao pagamento, porque ele não tinha backups.

Quem deve procurar o Linux.Encoder.1?

Como mencionado no início, o malware tem como alvo as pastas localizadas nas configurações do servidor da web Linux, junto com diretórios como home, raiz, MySQL, Apache. Além disso, qualquer outro diretório que tenha idiota, svn, aplicativo web, www, public_html, ou cópia de segurança nele está ameaçado pelo software de resgate.

Linux.Encoder.1 também procura arquivos com extensões como .js, .css, .Propriedades, .xml, .rubi, .php, .html, .gz, e .asp. Arquivos desses tipos são típicos para ambientes de desenvolvimento web. Outras extensões direcionadas incluem .rar, .7de, .xls, .pdf, .doutor, .avi, .mov, .png, .jpg.

Como acontece com qualquer criptografia de arquivo ransomware, ter seus arquivos copiados é a melhor maneira de evitar o pagamento do resgate.