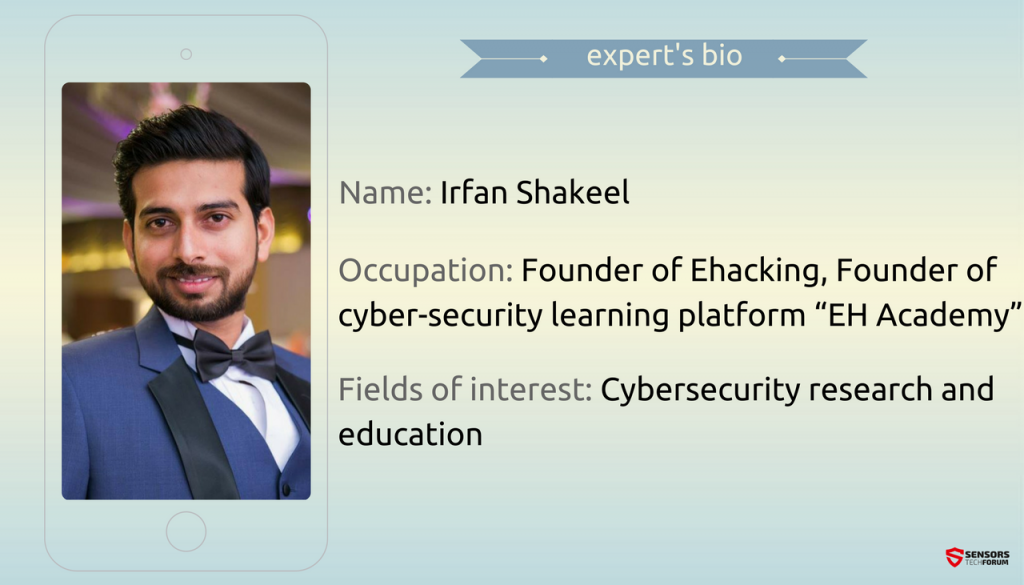

Irfan Shakeel ist ein Ingenieur, Penetrationstester, ein Sicherheitsexperte, der seine Karriere zu sichern Informationen durch qualitativ hochwertige Bildung gewidmet hat.

Irfan ist der Gründer der ehacking.net und der EH-Akademie, wo die Menschen in der Programmierung interessiert, Penetrationstests, W-LAN und Netzwerksicherheit, Web-Anwendung und Systemsicherheit sind willkommen zu einschreiben. Seine Akademie hat dazu beigetragen, Tausende von Studenten zu Experten auf dem Gebiet.

STF: Sagen Sie uns etwas über sich. Wie haben Sie Interesse an Cyber?

Irfan: Als Engineering-Student zurück in 2008, Ich benutzte Blogs über die IT-Branche zu lesen. Cyber war schon immer eine faszinierende und herausfordernde Industrie; Ich wurde auch von den Hacking-Angriffen zu dieser Zeit passieren inspiriert.

Dann cаme eine Idee, und ich erstellt einen Cyber-Sicherheitsblog, die sich zu einem Vollzeit-Job, als Gründer ehacking, Ich habe auch eine Cyber-Lernplattform namens „gestartetEH Academy". Das Ziel des Projekts ist es ehacking „Absichern von Informationen über Qualität Bildung".

Ab heute, wir sind jetzt diese Akademie für Tausende von Studenten auf der ganzen Welt und ihnen zu helfen, werden Experten auf dem Gebiet arbeiten die Zukunft der Bedrohungslandschaft zu adressieren.

STF: Was ist die größte Herausforderung, die Sie bisher in Ihrer Karriere konfrontiert?

Irfan: Das Leben einer professionellen Cyber dreht sich um den Rand des schwarzen Hut und weißen Hut. Eine einzige Verletzung der Organisation, für die Sie arbeiten, ein Ende Ihrer Karriere bringen. In meiner Karriere, Ich habe viele solche Herausforderungen konfrontiert, wo es wichtig ist, während auf der guten Seite verbleibenden zu arbeiten, um die Organisation zu verteidigen. Aber, gibt es einige Fälle, in denen musste ich gehen anonym Intelligenz über den Angreifer zu sammeln, so dass wir Strategien entwickeln, können sie in Zukunft zu verhindern,.

Diese Industrie ist voller Herausforderungen und man muss mit ihnen beschäftigen täglich.

STF: Was sind Ihre Prognosen für 2017 in Bezug auf das Internet der Dinge im Zusammenhang mit Angriffen?

Irfan: Wie viele Organisationen lancieren IoT verwandte Produkte ohne die Bedürfnisse des Marktes Vermessungs, es wird einen großen Pool an ungesicherten IoT-Geräte schaffen, die gegenüber Distributed Denial of Service führen wird (DDoS) Angriffe auf die Internet-Infrastruktur. Jedoch, wir sollten nicht alle Geräte mit dem Internet verbinden, nur weil wir können; es kann und wird gegen unser Netzwerk verwendet werden, um unsere Systeme zu durchbrechen.

STF: Was sind die wichtigsten Schritte in Betracht gezogen werden, wenn sie Dienstleistungen in der Cloud sichern?

Irfan: Soweit Cloud-Service Möglichkeiten zur Bereitstellung von verbesserten Sicherheitsdienste bereitzustellen, die besser sind als die viele Organisationen auf ihrem eigenen implementieren, es führt auch neue Sicherheitsrisiken, wenn nicht richtig gesichert. Meiner Meinung nach sind diese Schritte wichtig, wenn Dienste in der Cloud sichern:

- Gewährleistung einer effektiven Governance, Prozesse Risiko- und Compliance bestehen;

- Erzwingen Datenschutzbestimmungen;

- Stellen Sie sicher, einen angemessenen Schutz der Daten und Informationen;

- Verwalten der Sicherheit Begriffe in der Cloud-Service-Vereinbarung;

- Bewerten Sie die Sicherheitskontrollen auf der physischen Infrastruktur und Einrichtungen.

STF: Während die Technologie die Lebensqualität verbessern hilft auch macht es anfälliger. Wie kamen wir zu diesem Widerspruch?

Irfan: Soweit die technologische Entwicklung betroffen ist, jeden Tag Tausende von neuen Technologien kommen existieren unsere Lebensqualität zu verbessern, aber viele Risiken. Mögen, das häufigste Beispiel dafür ist, wie unnötige Netzwerkkonnektivität unserer kritischen Daten verwundbar macht. Kein Gerät ist gut gesichert Cyber-Kriminelle zu verhindern, in durchzubrechen, jedoch, wir können diesen Faktor der Technologie möglicherweise anfälliger für die Umsetzung High-End-Sicherheitsfunktionen in der Technik vor der Prüfung verringern und es einer Verbindung zum Internet.

STF: Was ist Ihre Meinung über die Vault 7 Skandal?

Irfan: Der Vault7 Skandal ist eine seiner eigenen Art und eine solche Exposition von kritischen und vertraulichen Informationen ist unerträglich, ob ist es mit jeder kleinen Einrichtung verbunden, Regierung oder staatlichen Sicherheitsbehörden. Jedoch, in den meisten solcher Fälle, gibt es hohe Chancen für die Beteiligung von böswilligen Insidern. Eine Bresche in CIA und solche vertraulichen Informationen undichte ist fast unmöglich und kann nur durch die Hilfe von unglücklichen oder korrupten Mitarbeitern erreicht werden. So, ist die Sicherung und Sicherheitsschichten Umsetzung nicht die Sicherheit unserer Daten gewährleisten, wir sollten auch über Insider-Bedrohung betonen.

STF: Organisiert Internet-Kriminalität scheint eine perfekt geölte Maschine zu sein. Gibt es etwas, Cyber-Security-Experten daraus lernen könnten?

Irfan: Ja, wie Cyber-Kriminelle ihre Nutzung Methoden sind schnell entwickelnden und die Verbesserung der, Cyber-Profis freuen uns sollten Muster darin zu verfolgen und lernen, was sie suchen nach.

Ob seine finanziellen Gewinn, Zerstörung Ruf oder Hass ausgelöst Verbrechen, die Angreifer auch Fehler machen. Wir sollten von ihren Methoden lernen und freuen uns darauf, unsere Sicherheitsschichten zu stärken, die bisher verwendeten Techniken zu vermeiden und versuchen, neue Techniken und Ziele zu identifizieren, indem sie von ihren Trends Lernen.

STF: Heutzutage immer mehr Heimanwender zu Linux wechseln glaubt, dass es sicherer ist als Windows. Aber Sicherheit sollte nicht unterschätzt werden, egal welches Betriebssystem Sie laufen. Was sind die wesentlichen Elemente der Linux-Sicherheit, die jeder Anwender implementieren sollten?

Irfan: Es besteht kein Zweifel, dass viele private Anwender zu Linux wechseln aufgrund seiner komplexen Sicherheit, dass viel Hacking Anstrengungen in sie zu verletzen erfordert. Aber, gibt es einige häufige Fehler, dass Heimanwender tun, wegen des Mangels an Wissen und ihr System zu Cyber-Attacken angreifbar. Hier sind einige wichtige Tipps für Linux-Sicherheit, dass jeder Linux-Benutzer implementieren sollten:

- Es sollten keine offenen Ports sein;

- Aktivieren Passwort-Hashing;

- Aktivieren Sie die automatische Sicherheitsupdate;

- Konfigurieren Sie die Firewall auf Cyber-Angriffe und schädliche Dateien zu verhindern und Kommunikation;

- Aktivieren Syn-Cookies ein SYN-Flood-Angriff zu mildern;

- Aktivieren Kernel Live-Patch-Service zu den wichtigsten Kernel-Sicherheitsprobleme zu mildern, ohne einen Neustart erforderlich;

- Verwenden von verschlüsselten LVM Dateisystem-Verschlüsselung

SensorsTechForum des “Fragen Sie die Experten” Interview-Serie

Wenn Sie ein Cyber-Experte sind und Sie möchten Ihre Erfahrungen mit unserem Publikum teilen, Senden Sie uns eine E-Mail an support[bei]sensorstechforum.com. Wir werden gerne mit Ihnen über alles rund um das Thema unterhalten!

Aditya Gupta, IoT Security Expert

Dr. Mansur Hasib, Gesundheitswesen Expert

Scott Schober, Referent und Buchautor

Dr. Roman Yampolskiy, AI Expert

Raef Meeuwisse, Infosec Expert

Dr. Vesselin Bontchev, Wissenschaftler