Ransomware krypteringer og infektioner har skabt ravage værd omkring 18 million USD. Denne type angreb kommer fra trojanske heste med forprogrammerede scripts, kryptere de brugerfiler i primært AES og RSA krypteringsalgoritmer. Ransomware infektioner er blevet en alvorlig fare for uerfarne brugere, der normalt åbne vedhæftede filer uden nøje tænke over deres legitimitet. Truslen selv kan fjernes med et særligt anti-malware program, dog, de krypterede filer forbliver. Dette er en tutorial til at hjælpe brugere i dekryptering RSA krypterede data. Metoderne nedenfor blev anbefalet af eksperter og blev prøvet flere gange af brugere med et godt resultat. Men dette er ikke nogen garanti for, at det vil arbejde for dig.

Ransomware krypteringer og infektioner har skabt ravage værd omkring 18 million USD. Denne type angreb kommer fra trojanske heste med forprogrammerede scripts, kryptere de brugerfiler i primært AES og RSA krypteringsalgoritmer. Ransomware infektioner er blevet en alvorlig fare for uerfarne brugere, der normalt åbne vedhæftede filer uden nøje tænke over deres legitimitet. Truslen selv kan fjernes med et særligt anti-malware program, dog, de krypterede filer forbliver. Dette er en tutorial til at hjælpe brugere i dekryptering RSA krypterede data. Metoderne nedenfor blev anbefalet af eksperter og blev prøvet flere gange af brugere med et godt resultat. Men dette er ikke nogen garanti for, at det vil arbejde for dig.

Hvad er RSA-kryptering Algorhytm?

RSA-kryptering algoritme er en type sprog,, i dette tilfælde, ændrer den normale kode af filen med en unik nøgle. Denne nøgle kan dekrypteres via speciel software, men det kræver en kraftig maskine, da det er en tids-bekostelig proces. RSA-algoritmen har været ansat i de mest traditionelle ransomware virus, der har forårsaget massive ødelæggelser på en global skala - den CryptoWall Varianter(2.0, 3.0), BitCrypt og andre. I denne tutorial, vi vise dig en mulig metode til at dekryptere dine filer og gendanne dem til deres tidligere arbejds- tilstand, hvis du ikke har nogen backup af operativsystemet (OS). Efter tutorial, vi har givet instruktioner om, hvordan du aktiverer Windows-fil historie, så dine filer kan bakkes op, så du kan beskytte dig selv mod fremtidige angreb. Sørg for at du tager din tid og gøre alt fra nedenstående trin og tingene skal være fint for dig.

Ransomware Removal Manual

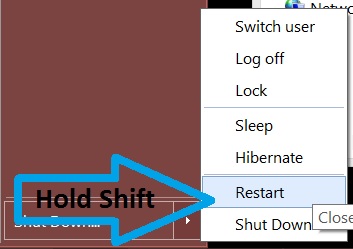

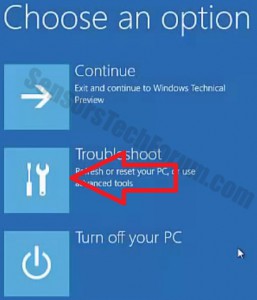

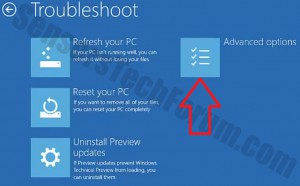

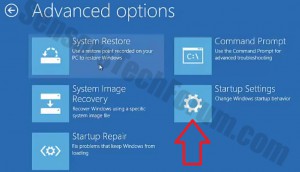

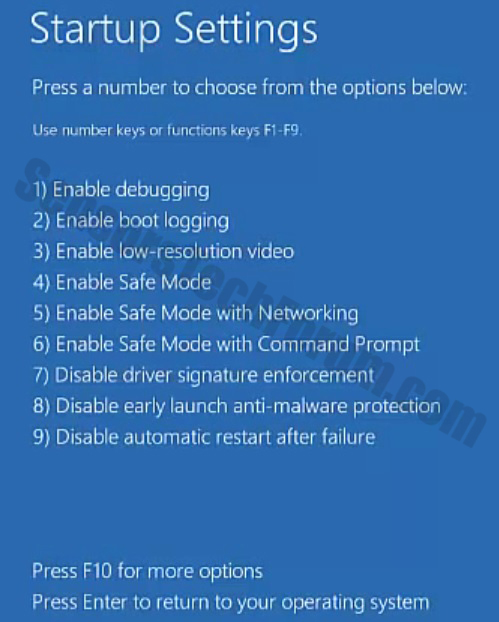

Før du gør dette, skal du sørge for backup dine oplysninger på et USB-stick eller noget af denne lighed. Efter at, du sørge for at downloade et velrenommeret anti-malware-software, der vil opdage noget ud over det sædvanlige og hjælpe dig med at fjerne truslen. Download det til en sikker pc og sætte det på din og starte computeren i Windows online fejlsikret tilstand ved hjælp af følgende vejledning:

Ransomware Files Restaurering

For denne særlige tutorial, Vi har brugt .bitcrypt udvidelse filer, krypteret med ransomware, kaldet Bitcrypt. Vi har også brugt Ubuntu-version 14.04 som hjalp os i at bruge speciel software passende for denne fordeling. Du kan få det fra deres hjemmeside download side, og du kan enten:

-Installer det sammen med dit operativsystem ved at starte en live USB-drev.

-Installere det på et virtuelt drev (Anbefalede).

Her har vi korte tutorials til både:

Installation af Ubuntu på din maskine:

Trin 1: Få en USB-flash-drev, der har over 2 GB plads.

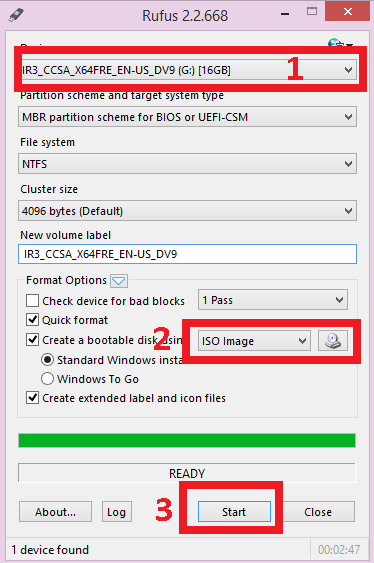

Trin 2: Downloade den gratis software, kaldes Rufus og installer det på dine windows.

Trin 3: Konfigurer Rufus ved at vælge NTFS som et system og vælge USB-drevet som den, der skal oprettes som en bootbar USB. Efter at boot Linux billede fra følgende knap:

Sørg for, at du finder den og vælge det fra, hvor du har hentet det.

Step4: Efter flashdrevet er klar, genstarte computeren, og det bør køre Ubuntu installationen. Hvis den ikke gør det, du skal gå til BIOS-menuen ved at trykke på BIOS genvejstast ved opstart til din pc (Normalt er det F1) og derfra vælge den første boot mulighed for at være den bootbar USB-drev eller CD / DVD, hvis du har brændt Ubuntu på en sådan.

Installation af Ubuntu på din virtuelle drev

Til denne installation, skal du downloade VMware Workstation fra deres downloadsiden eller andre Virtual Drive Management-program. Efter installeret bør du:

Trin 1: Opret en ny virtuel drev.

Trin 2: Indstille drevet størrelse. Sørg for at have et minimum af 20 gigabyte ledig plads did Ubuntu på computeren. Også vælge 'Kør som et enkelt drev'.

Trin 3: Vælg ISO-billedet. For denne mulighed, du skal vide, hvor det er.

Trin 4: Derefter spille Virtual Machine og det vil installere automatisk.

Fil Dekryptering

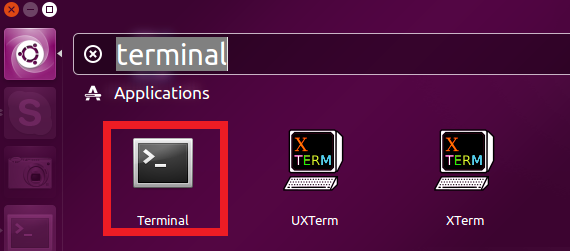

Når du har Ubuntu eller en anden Linux-distribution på computeren åbne terminalen ved at gøre følgende:

Så opdatere din Linux og installere større udgave end Python 3.2 ved at skrive følgende i terminalen:

→sudo apt-get update

sudo apt-get install python3.2

Også, Hvis din Linux ikke har sqlite3 modul, installere det ved at skrive:

→sudo apt-get install sqlite3 libsqlite3-dev

sudo perle installere sqlite3-rubin

Nu efter at vi har Python installeret, vi nødt til at hente et script oprettet af 2014 Airbus Defence and Space cybersikkerhed. For at gøre dette klik på denne link. Hent filen i dit 'Home’ mappe, efter at den beder dig hvor du vil gemme det. Holde dette som decrypt.py, hvis det ikke er gemt i dette format.

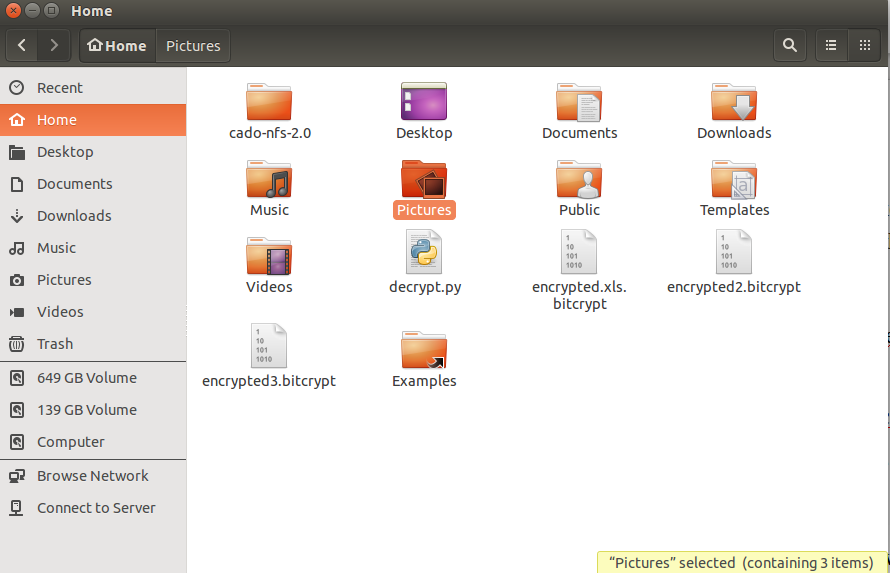

Nu hvor vi har Python og scriptet, er det tid at finde ud af nøglen til .bytrcypt krypterede fil. For at gøre dette skridt dine krypterede filer ot hjemmemappen ved at bruge filhåndteringen:

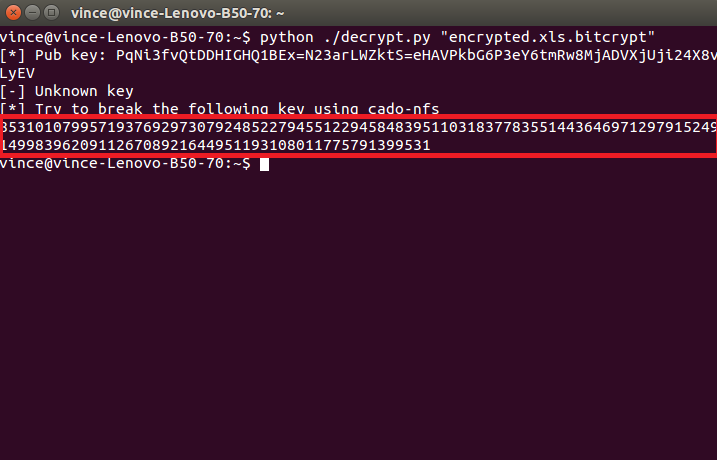

Når du placeret alle de krypterede filer der sammen med "decrypt.py" fil skrive følgende i terminalen at indlede scriptet:

→python ./decrypt.py "Your_Encrypted_Document_Name_and_Format"

Det vil vise en fejl, og det er helt normalt, så længe du ser denne kode:

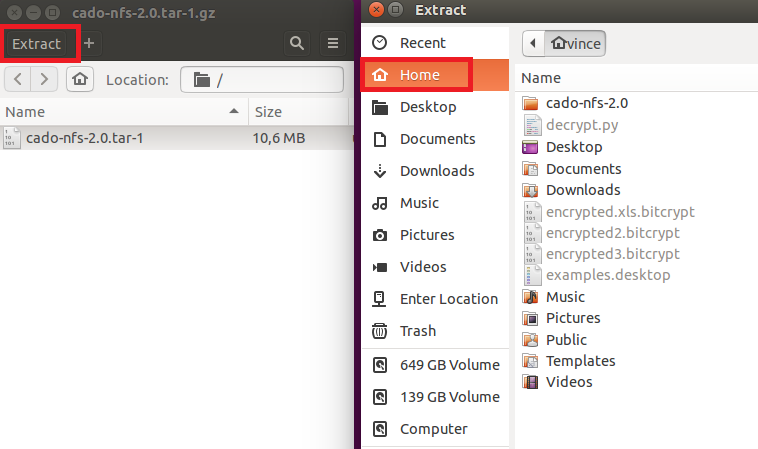

Dette er RSA-koden for denne fil. Nu, vi nødt til at dekryptere det, og vi er halvvejs der. For at gøre dette downloade et program kaldet Cado-nfs2.0.tar.gz fra deres downloadsiden her. Vi anbefaler 2.0 udgave. Men, den nyeste version er også på et godt niveau.

Det vil hente en tar arkivfil (.tar-filer er meget lig Rar eller .zip filer). Du skal blot åbne den og klik på Uddrag knappen på toppen og vælg "Home’ folder. Det skal se sådan ud:

Efter vi har alle de filer, der udvindes i 'Home’ folder, vi nødt til at kompilere CADO-nfs. For at gøre dette, åbne en anden terminal og skriv:

→cd Cado-nfs-2.0

lave

Når dette er indstillet, det er tid til at køre nøglen krakker. Vigtigt - denne proces kan tage fra flere timer til dage at være færdig. Til at begynde processen indtast din cd Cado-nfs terminal:

→./factor.sh YOUR_UNIQUE_KEY_WHICH_IS_LETTERS_OR_NUMBERS_HERE -s 4 -t 6

Når processen er færdig, skal du se følgende:

→Info:Komplet Faktorisering: Samlet cpu / real-tid til alt: hhhh / dddd

LongNumber1 LongNumber2

Efter at vi har den dekrypterede nøgle, vi nødt til at indsætte i "decrypt.py" script. Gør dette ved at åbne decrypt.py i en teksteditor og finde denne del af det:

→known_keys = { mange lange numre }

Vi er nødt til at tilføje, før den anden konsol ("}") disse linjer:

Den Forrige Nøgle, en søjle, åbnede parentes, LongNumber1, Komma, LongNumber2, lukket parentes. Det skal se sådan ud:

→Den Forrige Nøgle:(LongNumber1, LongNumber2)

Vær opmærksom på, at du skal kun gøre dette én gang. Herefter er det tid at afkode filerne. For at gøre denne type:

→python ./decrypt.py “Your_Encrypted_Document.docx.bitcrypt”

Udfører denne kommando vil gøre en fil, der kaldes “Your_Encrypted_Document.docx.bitcrypt.CLEAR”

Bare omdøbe filen ved at fjerne .clear udvidelse, og du bør være klar. Gentag processen for dine andre filer samt. Men husk, at først skal du finde ud af deres oprindelige nøgler til at dekryptere dem. Du bør være i stand til at åbne dem nu. Vi håber, at dette virker for dig.

Konklusion

Det bedste forsvar mod ransomware trusler er altid brugeren selv. Det er afgørende at vide, hvilke filer du åbner og hvorvidt placeringen af disse filer er sikre eller ej. Men hvis du er i en organisation eller et sted, hvor computeren er placeret i en offentlig eller arbejdsmiljø, det altid åbner det op til et direkte angreb, som er endnu farligere. En reel ekspert vil sige, at den bedste computer er den, der er slukket, fordi det kan have de bedste forsvar, men den, der gør fejlene ikke er maskinen, det er manden. Det er derfor, du bør altid holde nok viden og opbygge PC brug adfærd, der sikkerhed orienteret.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter

Hej,

Jeg har det samme problem. Mine filer er også smittet med Cryptowall 3.0. Og udvidelsen er ccc. Kan jeg bruge denne python script til at dekryptere ? Er der andre mulige løsninger ?

thx en masse

Patrick