Nach der ersten Entdeckung von einigen Cisco-Router mit einer neuen Art von Malware infiziert, neue Scans zeigen, dass fast 200 Eine bösartige IOS-Image anstelle der legitime setzen Cisco-Geräten auf der ganzen Welt haben. Auf diese Weise, ein Backdoor gesetzt, Gewährung Angreifer Zugriff auf eine Ziel-Netz.

Infektionszeitleiste

Es begann in der vergangenen Woche, am 15. September, Mit der Entdeckung von gemacht FireEye Forscher dass 14 Cisco-Router wurden mit Malware infiziert, die nur eine theoretische Bedrohung bis zu diesem Punkt war bis. Die Geräte wurden in verschiedenen Unternehmen entfernt, in vier Ländern: Indien, Mexiko, Philippinen und der Ukraine.

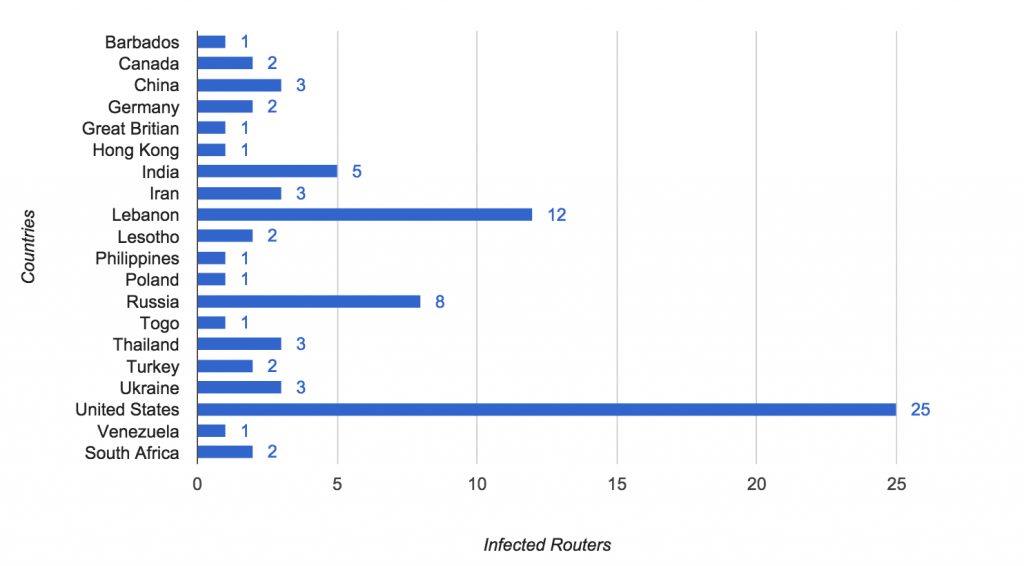

Am nächsten Tag, ZMap Forscher veröffentlicht Ergebnisse aus ihren Scan des öffentlichen IPv4-Adressraum mit speziellen TCP SYN-Pakete. Sie haben festgestellt, "79 Hosts Anzeige Verhalten im Einklang mit der Synful Klopfen Implantat". Sie erklären, dass "diese Router gehören zu einer Reihe von Institutionen in 19 Ländern. "Und" 25 Hosts in den Vereinigten Staaten gehören zu einem einzigen Service-Provider an der Ostküste, und dass die

Gastgeber in Deutschland und in den Libanon gehören zu einer einzigen Satelliten-Anbieter, der Abdeckung bietet für Afrika ".

Image Source: MAP

Vor zwei Tagen, Die Shadowserver Foundation veröffentlichte ihre eigenen Ergebnisse aus einem Scan in Zusammenarbeit mit Cisco-Systemen. Statistiken über die Shadow Ort Staat, der die infizierten Rechner sind eine relative Zahl, wie sie "identifiziert haben 199 eindeutige IP-Adressen, die die Synful Klopfverhalten entsprechen "und" 163 einzigartige Systeme ".

Die Zahl wächst und Unternehmen aus über 30 Länder betroffen sind. Es ist nicht abzusehen, wie viele infizierte Geräte in der Zukunft gefunden werden.

Was ist Synful Klopf?

Die Malware wurde der Name "Die Synful Klopfen Implant" wegen der Art, wie es Steuerung erfolgt über eine Menge von Modulen und Funktionen Routers angegeben. Das Implantat besteht aus einem modifizierten Cisco IOS-Abbild, die Angreifer zu verschiedenen funktionalen Modulen ausführen kann.

Diese Module werden über das HTTP-Protokoll unter Verwendung von TCP-Pakete an die Schnittstelle der Router gesendet aktiviert. Dieses spezielle Verfahren besteht aus einem Drei-Wege-Handshake einzuleiten und dann abgeschlossen. Ein einzigartig gestaltete TCP SYN-Paket an die Zielvorrichtung gesendet, dann wird die Malware reagiert mit einem TCP-SYN-ACK-Bestätigungsmeldung von selbst, die durch eine dritte Nachricht beantwortet wird, um die gefälschten Drei-Wege-Handshake-Vorgang abzuschließen.

Das Implantat ist auch uneingeschränkten Zugang mit Hilfe eines Hidden-Hintertür Kennwort über die Konsole und Telnet. Die Cisco-Router Modelle, die gerade betroffen sind 1841, 2811, und 3825.

Muss lesen

200,000 Geräte von Heartbleed Bug bedroht

Backdoor.ATM.Suceful Severe ATM Malware

Die Synful Klopfen Malware ist eine sehr ernste Bedrohung, die sehr schwierig ist zu erkennen,. Es kann aktualisiert werden,, nutzen bis zu 100 verschiedene Module und bleiben auch nach einem Neustart die infizierten Geräten Funktions. Cisco Systems haben eine zugehörige Ereignis Seite für ihre Kunden erstellt.

Es gibt keinen Grund anzunehmen,, jedoch, dass nur Cisco-Routern werden gezielt. Es kann sehr viel andere Geräte mit modifizierten Bilder rund um den Globus.