Cross-Site-Scripting (XSS) zu nehmen ist nichts leicht. Da gleichzeitig die am weitesten verbreiteten und übersah Sicherheitslücke um heute, diese Art der Verletzung wirkt sich auf die Art und Weise Ihre Seiten laden, macht es einfacher, finanzielle und andere Daten zu stehlen, oder es könnte einem Hacker ermöglichen, eine Identität zu kapern, während eine Sitzung aktiv ist.

Der effektivste Ansatz ist Ihre Website, um sicherzustellen,, Zielseite, Blog, und Social-Media-Konten werden im Voraus geschützt. Wenn Sie ernsthaft über Schutz vor XSS Einfälle, Besuche die folgenden Strategien.

1. Lernen Sie die Security Development Lifecycle

Sie kennen wahrscheinlich das Konzept eines Sicherheitsentwicklungslebenszyklus und wissen, wie SDL zum Schutz von Websites und Seiten aller Art beitragen kann. Die Idee wurde in Microsoft früh im aktuellen Jahrhundert entwickelt und wurde obligatorisch für alle Microsoft-Produkte erklärt durch 2004. Andere begannen auch ihre eigenen Ansätze zu SDL zu entwickeln und enthalten diese im Bündel für ihre Produkte.

Was hat das mit XSS Bedrohungen zu tun haben? Es ist einfach. Sie sollten lernen, welche Art von SDL Schutz in jedem Software-Produkt Sie kaufen gefunden. Ob Sie es abholen an einem lokalen Geschäft für Bürobedarf oder Download-Software von einem Anbieter auf, versteht die Sicherheit bereits inhärent im Bündel.

Sie wollen wissen, was die Software macht in Bezug auf die Identifizierung und den Umgang mit Schwachstellen, die bereits auf Ihren Seiten vorhanden sein können,. Wenn der Hersteller bietet keine (oder eingeschränkt) Schutz, Ein ähnliches Produkt aus einer anderen Quelle.

2. Whitelisting ist Ihr Freund

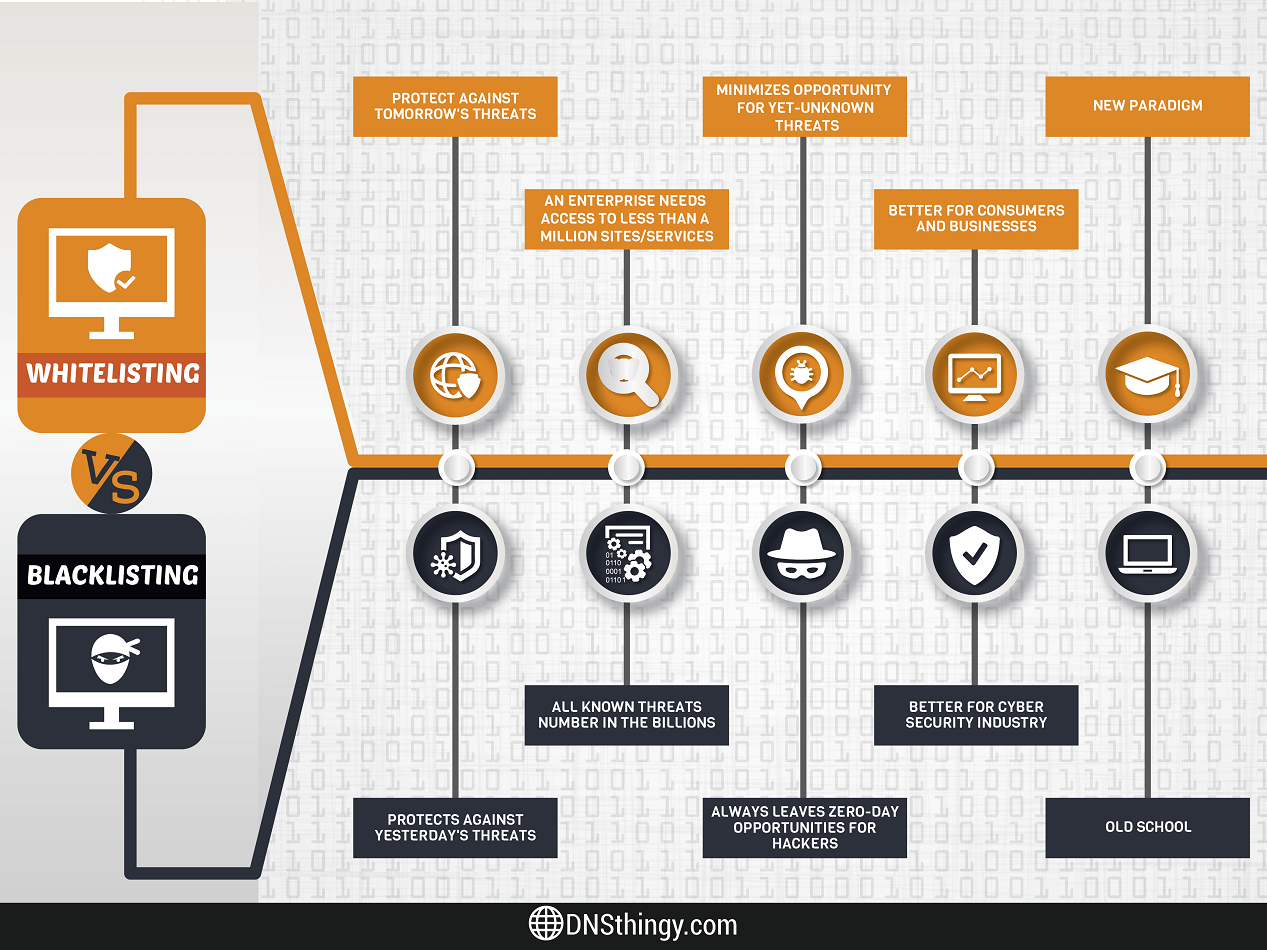

Schwarze Listen bekommt viel Aufmerksamkeit, und es ist eine wichtige Strategie für Ihre Website und andere Seiten von XSS-Angriffen und anderen Bedrohungen schützen. Whitelisting ist auch ernst zu nehmen etwas, das Sie brauchen. Im Kern, Beim Whitelisting geht es darum, Anwendungen und Daten als sicher und vertrauenswürdig zu identifizieren.

Es kann zu tun hat, mit dem Code verwendet, um die Anwendung zu erstellen, der Ruf der Quelle, oder die Art und Weise, dass die Formatierung wird verwendet,. In jedem Fall, das Ziel ist es, sicherzustellen, dass jede Anwendung oder Element, das von jeder Art frei ist von Bedrohungen aktiv ist.

Paar mit weißen Listen schwarzen Listen. Dieser Ansatz stellt sicher, dass jede Anwendung gescannt und als sicher, bevor es startet. Wenn ein Problem erkannt wird, schwarze Liste gesetzt wird dafür sorgen, dass die Anwendung nicht gestartet und die Daten werden nicht an einen nicht autorisierten Dritten übertragen. Wenn keine Bedrohungen gefunden, Whitelisting unterstützt den Start der Anwendung und Sie müssen keine Bedrohung befürchten einen Dritten ermöglicht Daten kapern oder zu ändern, wie man es teilt.

Denken Sie daran, dass, obwohl Sie eine Menge Ärger vermeiden können diese beiden durch Paarung, berücksichtigen nicht selbst sicher. Hacker haben einen Weg, um jeden Schutz Anstrengung bekommen schließlich. Sie sollten zusätzliche Strategien für eine maximale Hack abweisenden bereitstellen.

verbunden: Google Releases 2 Neue Entwicklungstools gegen XSS zu schützen

3. Achten Sie auf Meta-Tag-Erstellung

Meta-Tags sind groß. Sie bieten eine Vorstellung davon, welche Art von Inhalt auf einer Seite ist und was die Seite zu bieten hat. Die Tags werden häufig von Suchmaschinen in Form einer Beschreibung angezeigt. Das ist ein Grund Aufmerksamkeit zu schenken, wie Sie Meta-Tags und Meta-Beschreibungen erstellen. Sie wollen die Menschen motivieren, Ihre Seiten zu besuchen.

Es gibt einen weiteren Grund, sich über die Art und Weise denken Sie Meta-Tags erstellen. Sie können sein mit Infektionen injiziert, Würmer, und Viren genau wie andere Element. Ein einfall Hacker kann in Ihren Tags platzieren XSS wenn es ein leichter Fehler, wie Sie sie strukturieren. Wenn Sie nicht sicher sind, wie sie schwerer zu durchbrechen, bekommen Hilfe von einem professionellen. Es lohnt sich die Kosten.

4. Implementieren einer Grenzüberschreitungen Politik Jetzt

Manche Menschen haben den falschen Eindruck, dass ein virtuelles privates Netzwerk mit Ihren Daten gegen XSS-Angriffe schützen. Denk nochmal. Selbst die angeblich beste VPNs werden Sie von sehr vielen Cyber-Attacken schützen, aber sie sind nicht unbedingt gehen viel helfen mit XSS. Hier wird die Idee einer politischen Grenzüberschreitungen kommt ins Bild.

Eine Grenzüberschreitungen Politik qualifiziert Daten aus verschiedenen Quellen, bevor sie verwendet werden kann,. Das beinhaltet in einem Unterverzeichnis oder Daten gefundene Daten, die über eine Art von Übertragung empfangen wird,. Betrachten Sie es als eine Möglichkeit, den Vertrauensfaktor von Daten zu überprüfen, bevor es im ganzen Seiten wuchern kann.

Verwenden Software, manuelle Prüfpunkte, oder was auch immer Sie wollen Kombination. Der Punkt etabliert eine weitere Zeile, die potenziell gefährliche Daten zu überqueren hat, bevor es tatsächlich verwendet wird.

5. Regelmäßige Verwendung eines Vulnerability Scanner

Vulnerability Scanner erleichtern mögliche Punkte in Ihrem Netzwerk oder in Software-Anwendungen zu identifizieren, die genutzt werden könnten. Dazu gehören alle Geräte, einschließlich Telekommunikationsausrüstung.

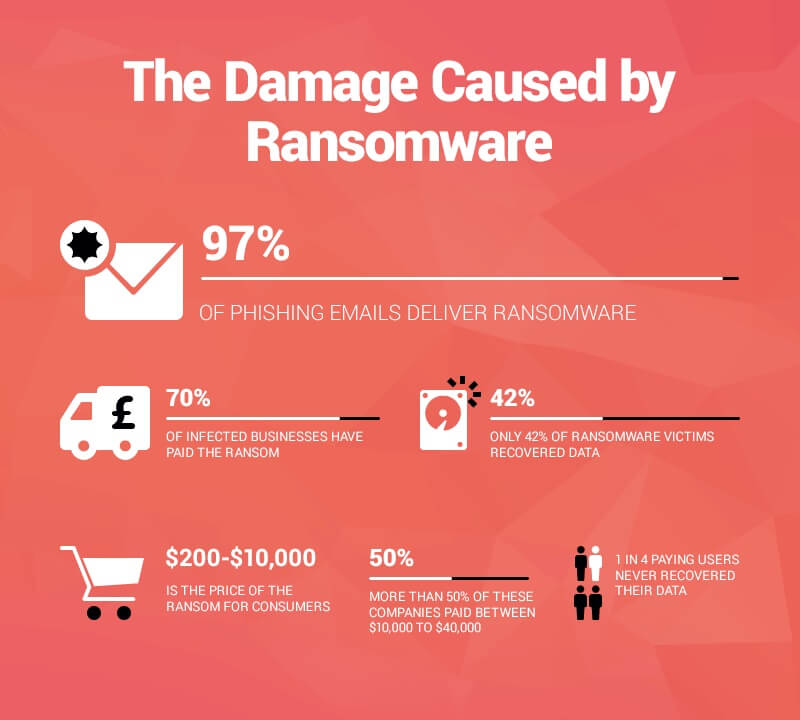

Es enthält auch die Überprüfung Phishing-E-Mails das könnte vorbeikommen Ihre E-Mail-Client-Spam-Einstellungen oder Verteidigungen. Sehen Sie den Scanner als eine weitere Möglichkeit, für etwas, das Ihre andere Verteidigungs im Voraus vorbereitet werden verpassen können.

6. Sanitize Benutzereingabe

Bildquelle: Heimdal

E-Mail-basierte Angriffe sind lebendig und gut. In mancher Hinsicht, sie sind beliebter als je zuvor, da so viele Leute E-Mail an den Telefonen und Tablets sowie Desktop- und Laptop-Systemen erhalten. Die gleichen Bedrohungen könnten in Links oder andere Eingabe Benutzer eingebettet eingeben in Blog oder Social-Media-Kommentare.

Das ist ein Grund, warum Sie wollen einige Mittel zur Überprüfung und Desinfizieren Benutzereingabe in Vorlage Stil E-Mail gefunden oder was ein legitimer Kommentar zu einem Beitrag zu sein scheinen. Es könnte Code vorhanden sein, die Trojaner enthält oder irgendeine Art von Ransomware.

Erinnern, Anwendungen, die schützen und überprüfen Benutzereingaben auf Seiten der Bestellung, Kommentar Abschnitte von Blogs, und sogar Antworten auf Social-Media-Beiträge sind verfügbar. Da jeder von ihnen könnte ein Punkt der Ausbeutung durch die Injektion von XSS sein, in einer Anwendung investieren, die ein Mittel zum Stoppen und enthält die Bedrohung erzeugt.

The Bottom Line

Der Umgang mit XSS ist ein kontinuierlicher Prozess. Was arbeitete 5 Jahre fein vor nicht das gleiche Maß an Schutz bieten heute. Aktualisieren Sie Ihre Anwendungen, Browser, und die Version der Software verwenden, um Sie Ihr Blog und Website-Verwaltung. Wenn Sie sind in der Lage eine einzige Bedrohung zu stoppen, der ganze Aufwand lohnt sich.

Über den Autor: ich Bocetta

Sam Bocetta ist ein ehemaliger Security Analyst für die DoD, ausgegeben 30+ Jahre Cyber Verteidigung für die Marine stärken. Er ist jetzt halb im Ruhestand, und erzieht die Öffentlichkeit über Sicherheit und Privatsphäre Technologie.

Sam Bocetta ist ein ehemaliger Security Analyst für die DoD, ausgegeben 30+ Jahre Cyber Verteidigung für die Marine stärken. Er ist jetzt halb im Ruhestand, und erzieht die Öffentlichkeit über Sicherheit und Privatsphäre Technologie.