AKBuilder ist der Name des neuesten Exploit-Kit derzeit in U-Bahn-Märkten verkauft werden und in YouTube-Videos beworben, wie von den Sophoslabs ergeben,. AKBuilder aktiv neben zwei anderen beliebten Bauherren ausnutzen eingesetzt werden - Microsoft Word Intruder und Ancalog Builder.

AKBuilder erzeugt besonders bösartige Word-Dokumente in Rich-Text. Angreifer verwenden es Malware-Samples in Sprengfallen versehen Dokumente zu verpacken. Diese Dokumente werden in aktiven E-Mail-Spam-Kampagnen verteilt.

Ähnlich wie bei Microsoft Word Intruder und Ancalog Builder, AKBuilder verwendet auch Exploits absichtlich beschädigte Dateien verwendet, um automatisch Fehler in Office auslösen. Jedoch, Fehler in Windows werden auch gezielt.

verbunden: Ist Empire-Pack das nächste große Exploit Kit?

wie erwähnt, die neue EX wird derzeit verkauft und beworben werden, der Preis ist um $550. Böswillige Akteure sollten in Währungen wie Bitcoin und Perfect Money bezahlen.

AKBuilder Technischer Überblick

Nach Gábor Szappanos, die Forscher, der in dem sah Exploit-Kit, gibt es zwei Varianten von AKBuilder. Die frühere Version, namens AK-1, Leveraged zwei Schwachstellen in demselben Dokument CVE-2012-0158 und CVE-2014-1761. Die neuere Version, namens AK-2, nutzt einen Fehler: CVE-2015-1641. AK-1 und AK-2 sind beide als ein Python-Skript veröffentlicht, wo alles ist hartcodiert und nichts ist konfigurierbar mit Ausnahme der Dateinamen.

AKBuilder wird von verschiedenen Internet-Kriminalität Gruppen gekauft und verwendet, und wurde zum Einsatz verschiedener Malware-Familien zu verbreiten. Die Forscher sagen, dass die aktivsten und am wenigsten vorsichtig Gruppe der EK sind Nigerianer BEC Gruppen mit.

verbunden: BEC Scams: E-Mails, die Unternehmen Bankrupt

Die Forscher waren in der Lage zu schätzen, dass AK-1 war am aktivsten zwischen Mitte 2015 und 2016. Einmal wurde die zweite Variante freigegeben, AK-1 vermindert, Das war im Sommer 2016. Jedoch, AK-1 wurde einmal mehr als Forscher wieder vor kurzem damit begonnen, neue Angriffe zu beobachten Einbeziehung der EK. Wie, warum - die Marktlücke, die in der Notwendigkeit älteren Office war, bereitgestellt durch Exploits AK-1 muss es hat wieder belebt. AK-2 Quellcode basiert auf der AK-1-Builder-Python-Skript und zeigt die gleichen Eigenschaften.

Welche Art von Malware Verteilt durch AKBuilder?

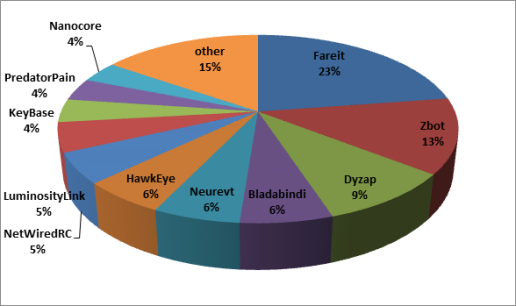

Laut Sophoslabs, über 760 böswillige Dokumente wurden identifiziert, zu verteilen über verwendet 50 verschiedene Malware-Familien, wie Banking-Trojaner (Zbot, Chisburg, Fareit, Neurevt), die PredatorPain Keylogger, und die NetWiredRC Backdoor.

Die Tabelle unten zeigt die Malware sowohl AK-1 verteilen Familien und AK-2:

Schutz gegen AKBuilder Exploit Kit

voll gepatchten erscheint Als wichtigste Sicherheitselement zu sein. AKBuilder verwendet relativ neue Exploits wie CVE-2014-1761 und CVE-2015-1641, aber zum Glück wurde nicht gefangen mit Zero-Day-Exploits. Forscher sagen, dass in beiden Fällen die Verwendung der fand Monaten ausschöpfen, nachdem der Fehler ausgebessert wurde.

So, halten alle Ihre Anwendungen aktualisiert und vergessen Sie nicht die Bedeutung eines leistungsfähigen Anti-Malware-Programm.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren