Crypto-Viren sind eine zunehmende Bedrohung, die Ihren Tag in die andere Richtung drehen soll um, so dass Sie für die Schlüssel zu Cyber-Kriminellen zahlen, die verschlüsselt wurden. Und was noch schlimmer ist, dass Cyber-Gauner ständig weiterentwickelt immer neue und komplexere Möglichkeiten, um die Verteidigung ihrer Viren zu erhöhen, Implementierung kombiniert Verschlüsselungsschlüssel, die sicher auf ihre Server reisen. Jedoch, es gibt immer noch jene Ransomware-Viren, die unverschlüsselte Informationen senden, so dass Sie, der Benutzer Datenverkehr von Ihrem Computer zu erschnüffeln und mit etwas Glück den Entschlüsselungsschlüssel für Ihre Dateien zu erhalten. Wir haben entworfen ein Tutorial zu machen, die so einfach wie möglich ist, um theoretisch erklären, wie Sie durch erschnüffeln erkennen könnte Ihre Web-Traffic Ihre Entschlüsselungsschlüssel Wireshark.

Crypto-Viren sind eine zunehmende Bedrohung, die Ihren Tag in die andere Richtung drehen soll um, so dass Sie für die Schlüssel zu Cyber-Kriminellen zahlen, die verschlüsselt wurden. Und was noch schlimmer ist, dass Cyber-Gauner ständig weiterentwickelt immer neue und komplexere Möglichkeiten, um die Verteidigung ihrer Viren zu erhöhen, Implementierung kombiniert Verschlüsselungsschlüssel, die sicher auf ihre Server reisen. Jedoch, es gibt immer noch jene Ransomware-Viren, die unverschlüsselte Informationen senden, so dass Sie, der Benutzer Datenverkehr von Ihrem Computer zu erschnüffeln und mit etwas Glück den Entschlüsselungsschlüssel für Ihre Dateien zu erhalten. Wir haben entworfen ein Tutorial zu machen, die so einfach wie möglich ist, um theoretisch erklären, wie Sie durch erschnüffeln erkennen könnte Ihre Web-Traffic Ihre Entschlüsselungsschlüssel Wireshark.

Hilfreicher Tipp: Bevor tatsächlich in jedem Netzwerk Eingriff haben wir schnüffeln oder andere Verfahren, die unten vorgeschlagen, es ist dringend ratsam, sie aus einem sicheren Computersystem unbeeinflusst von jeglicher Art von Malware zu tun. Wenn Sie sicherstellen möchten, dass Ihr Computersystem ist 100% sicher, während Sie die folgenden Anweisungen, Experten raten oft zu ein erweiterte Anti-Malware-Tool herunterladen, die häufig aktualisiert und verfügen über Next-Gen-aktiven Schutz vor Viren, um zu sehen, ob Ihr PC sicher ist:

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren

Wie es funktioniert - Kurze Erklärung

Beachten Sie, dass diese Lösung nur theoretischer Natur ist, da verschiedene Ransomware Viren verschiedene Aktivitäten auf Benutzer-PCs durchführen. Um am besten klarstellen, dass, die meisten Ransomware Viren verwenden Verschlüsselungsalgorithmus - eine kryptische Sprache die Originalsprache Code der Dateien ersetzen, so dass sie nicht zugänglich. Die beiden am häufigsten verwendeten Verschlüsselungsalgorithmen sind RSA und AES-Verschlüsselungsalgorithmus. Beide sind extrem stark und undurchdringlich. In der Vergangenheit, die meisten Malware-Autoren verwendet nur eine Verschlüsselung Chiffre in besonderer Weise. Die Standardaktion für die Ransomware-Virus wurde in der folgenden Folge:

- Lassen Sie es Nutzlast.

- Ändern Sie den Windows-Registrierungs-Editor beim Start ausgeführt wird oder nachdem die spezifische Aktion getan.

- Lösche Backups und führen auch andere Aktivitäten.

- Verschlüsseln der Dateien.

- Senden des Entschlüsselungsschlüssels in einer Datei oder als Kommunikations direkt an die Steuerung und Kontrolle (C&C) Zentrum der Cyber-Kriminellen.

- Lassen Sie es Erpresserbrief und andere Support-Dateien, die den Benutzer über diese "Komplikation" notify.

Jedoch, da Malware-Forscher haben ihre Ressourcen vereint und viel Mühe gegeben, um Codes in den Fehler oder Capture-Dekodierungsschlüssel erkennen und frei decrypters entwickeln, Malware-Autoren haben auch ganz die Verbesserungen selbst. Eine dieser Verbesserungen ist die Implementierung eines Zweiwege-Verschlüsselungs, Verwendung einer Kombination aus RSA und AES Verschlüsselungsalgorithmen.

In Kürze, sie einfach nicht Ihre Dateien mit einer der Chiffren verschlüsseln, aber jetzt verwenden sie auch einen zweiten Verschlüsselungsalgorithmus den Entschlüsselungsschlüssel in einer speziellen Datei zu verschlüsseln, die dann auf ihren Servern gesendet wird. Diese Dateien sind nicht zu entschlüsseln, und Benutzer suchen hoffnungslos nach alternativen Methoden, um sie zu entschlüsseln.

Weitere Informationen zu dieser Verschlüsselungsmethode, bitte besuche:

Ransomware Encryption erklärt - Warum ist es so effektiv?

Eine andere Taktik die Cyber-Gauner "Devs" begann, ist zu verwenden, eine sogenannte Cipher Block Chaining. Dies ist ein Modus, der kurz erklärt, wenn Sie bricht die Datei versuchen, mit ihm zu manipulieren, jede Form der Verwertung zu machen völlig unmöglich.

So, Hier ist, wo wir sind. An dieser Stelle, es gibt sogar neue Entwicklungen in der Welt der Ransomware, die sind noch enthüllt werden.

Es ist sehr schwierig, vor Ransomware bleiben, aber trotz aller, haben wir beschlossen, Ihnen zu zeigen, wie Wireshark zu Ihrem Vorteil nutzen und hoffentlich abfangen HTTP-Datenverkehr im richtigen Moment. Jedoch, beachten Sie, dass diese Anweisungen sind THEORETISCHER, und es gibt viele Faktoren, die sie von der Arbeit in einer tatsächlichen Situation verhindern. Noch, es ist besser als nicht versuchen, bevor das Lösegeld zahlen, Recht?

Mit Wireshark Decryption Key finden

Vor dem Download und die Verwendung von Wireshark - eine der am weitesten verbreitete Netzwerk-Sniffer da draußen, Sie sollten die Malware ausführbare im Standby-Modus haben und Ihr Computer einmal infizieren wieder. Jedoch, beachten Sie, dass einige Ransomware Viren neue Verschlüsselung durchführen ein Computer jedes Mal, als auch neu gestartet wird, so sollten Sie auch Wireshark konfigurieren automatisch beim Start ausgeführt wird. Lass uns anfangen!

Schritt 1: Download von Wireshark auf Ihrem Computer auf den folgenden Schaltflächen klicken,( für Ihre Windows-Version)

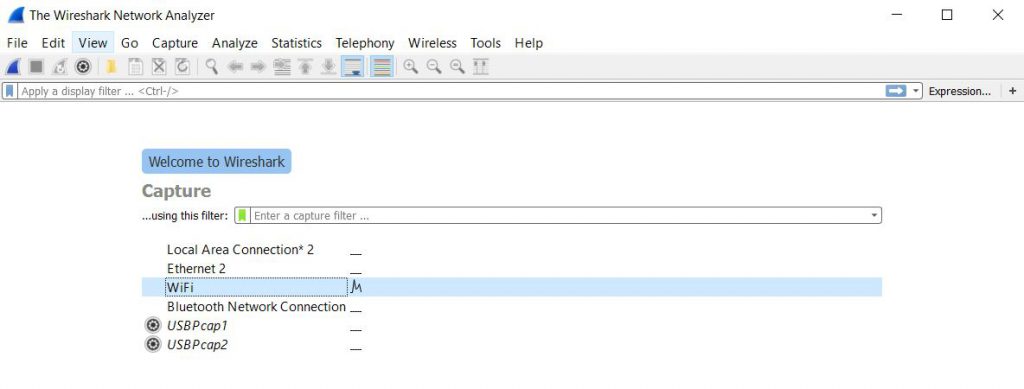

Schritt 2: Lauf, konfigurieren und zu lernen, wie Packet Sniffing mit Wireshark. Um zu erfahren, wie Sie anfangen sollen Pakete zu analysieren und überprüfen, wo Sie Ihre Pakete, die Daten speichern, Sie sollten zuerst öffnen Wireshark und dann aktive Netzwerk-Schnittstelle wählen Pakete für die Analyse. Für die meisten Benutzer, das wäre die Schnittstelle mit dem Verkehr hüpfte auf und ab auf, es ist richtig. Sie sollten es wählen und zweimal schnell klicken beginnen Sniffing:

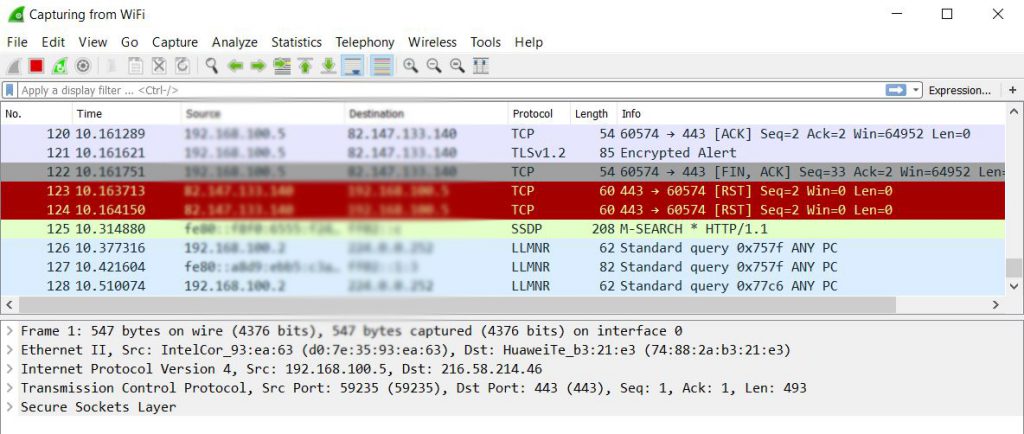

Schritt 3: Sniffing-Pakete. Da die Kommunikation Ransomware Viren über HTTP-Datenverkehr, Sie sollten alle Pakete filtern zuerst. Hier ist, wie die Pakete zunächst aussehen, nachdem Sie Ihre Schnittstelle wählen und schnüffeln Verkehr von ihm:

Abfangen nur HTTP-Datenverkehr, Sie sollten Folgendes in die Anzeigefilterzeile eingeben:

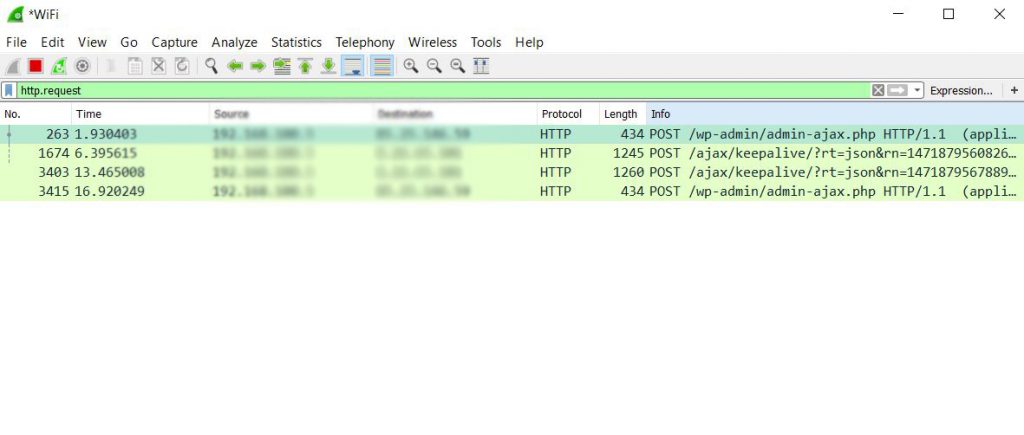

→ http.request - Den angeforderten Datenverkehr abzufangen

Sobald gefiltert sollte es so aussehen:

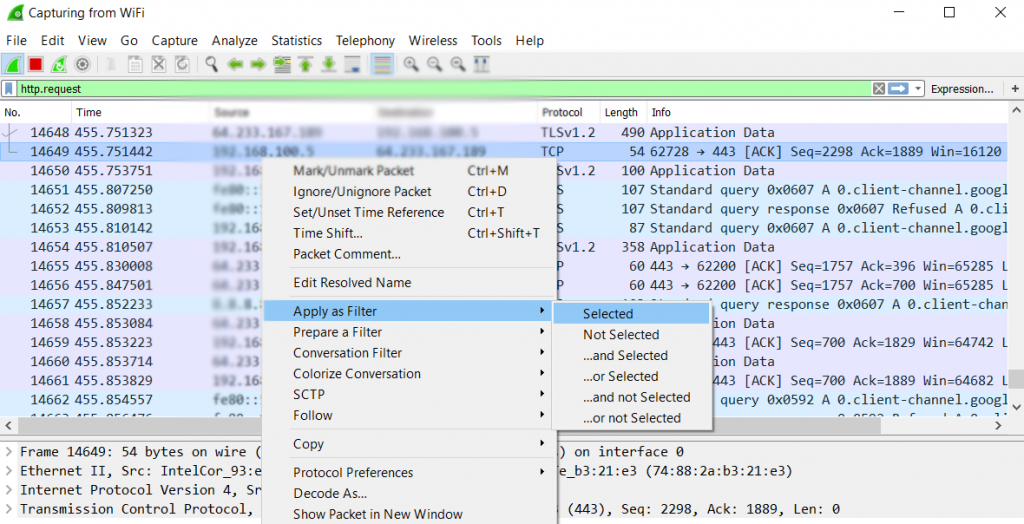

Sie können auch die Quell- und Ziel-IP-Adressen filtern, indem Sie nach oben scrollen und nach unten und eine Adresse der Wahl, dann nach rechts Klick darauf und auf die folgende Funktion Navigation:

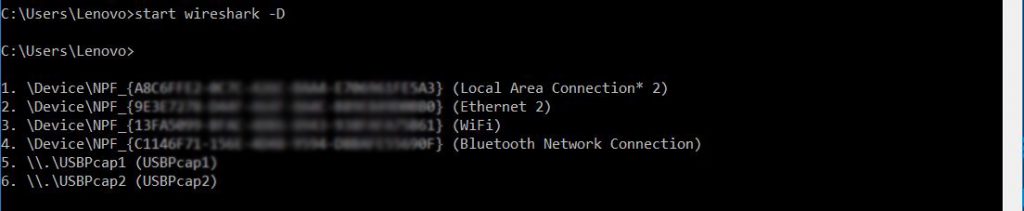

Schritt 4: Konfigurieren Sie Wireshark automatisch ausgeführt. Um dies zu tun, erste, Sie sollten durch Eingabe von cmd auf Ihrem Windows-Suche, um die Eingabeaufforderung des Computers gehen und es läuft. Von dort, Geben Sie den folgenden Befehl mit Kapital "-D" Einstellung der eindeutigen Schlüssel für Ihre Schnittstelle zu erhalten. Die Tasten sollten wie folgt aussehen:

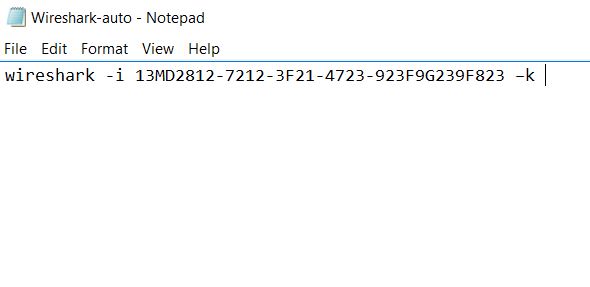

Schritt 5: Kopieren Sie den Schlüssel für Ihre aktive Verbindung und erstellen Sie ein neues Textdokument und in es den folgenden Code schreiben:

→ wireshark -i 13MD2812-7212-3F21-4723-923F9G239F823(<= Your copied key) –k

Sie können zusätzlich den Befehl ändern die durch Hinzufügen -w Brief und einen Namen für die Datei zu erstellen, die es auf dem Computer zu speichern wird, so dass Sie die Pakete zu analysieren. Das Ergebnis sollte so aussehen ähnlich:

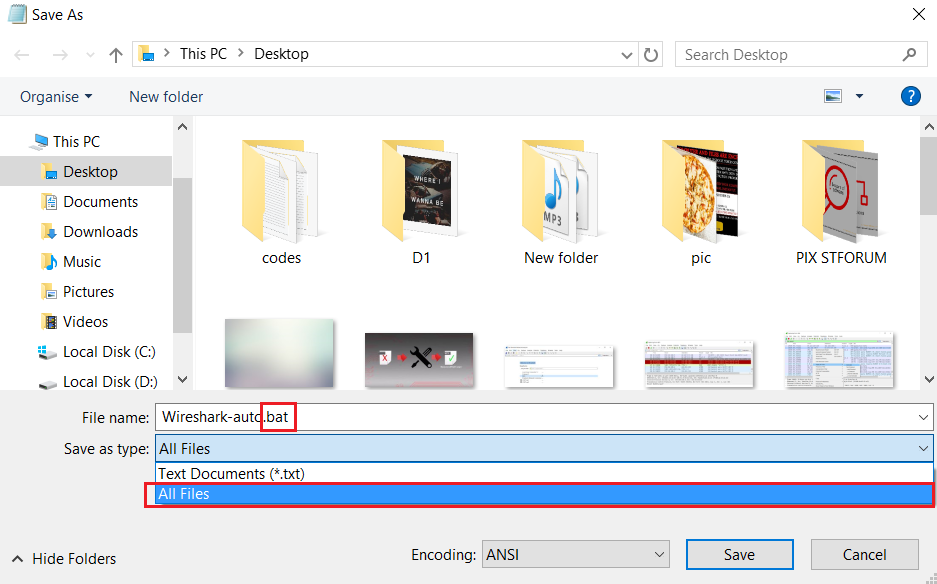

Schritt 6: Speichern Sie die neu erstellte Textdokument als .bat Datei, indem Sie auf Datei> Speichern unter ... und die Auswahl aller Dateien nach dem .BAT als Dateierweiterung eingeben, wie das Bild unten zeigt,. Achten Sie darauf, den Namen der Datei und den Ort, an dem Sie es speichern sind leicht zu finden:

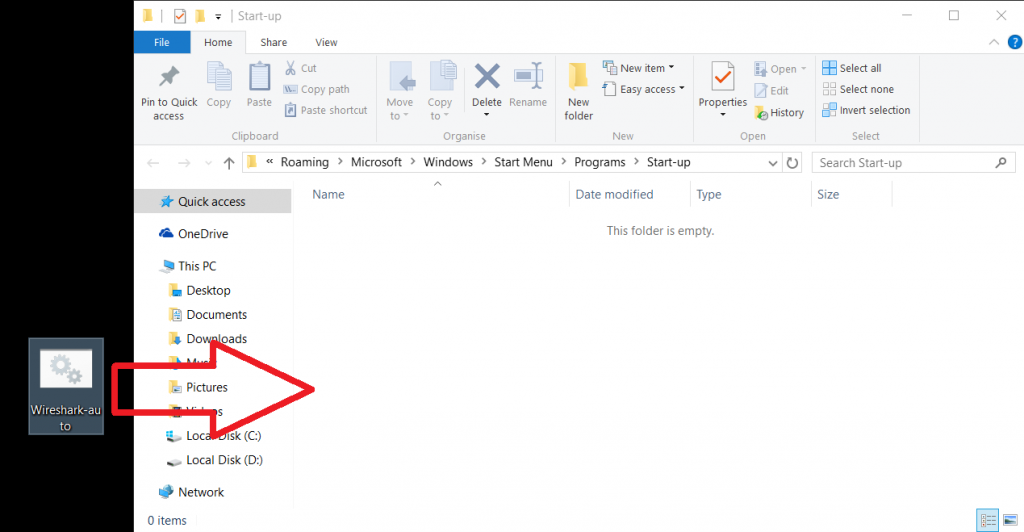

Schritt 7: Fügen Sie die .bat-Datei im Windows-Autostart-Ordner. Der ursprüngliche Standort des Ordners:

→ C:\Users Benutzername AppData Roaming Microsoft Windows Startmenü Programme Autostart,/p>

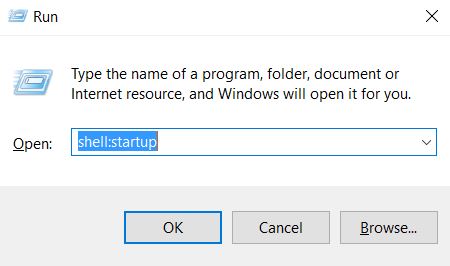

Für den Zugriff auf diese leicht, Presse Windows-Taste + R Tastenkombination und im Fensterkasten Typ - Schale:Anfang, wie das Bild unten zeigt, und klicken Sie auf OK:

Nachdem der Computer neu gestartet wird, wenn der Erpresser-Virus Ihre Dateien nach dem verschlüsselt generiert einen Schlüssel und sendet sie an den Cyber-Kriminellen’ Server, Sie sollten sie in der Lage, die Kommunikationspakete abzufangen und zu analysieren.

Schritt 8: Wie um den Verkehr zu analysieren?

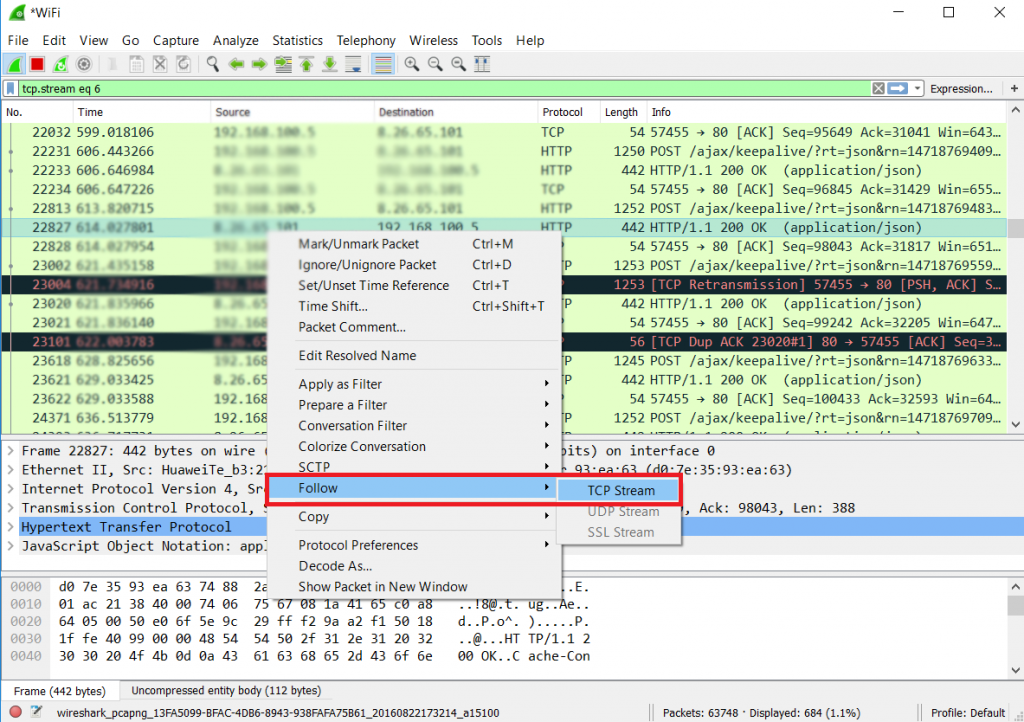

Um den Datenverkehr eines bestimmten Pakets analysieren, einfach Sie mit der rechten Maustaste und dann auf der folgenden klicken Sie auf den Datenverkehr abzufangen:

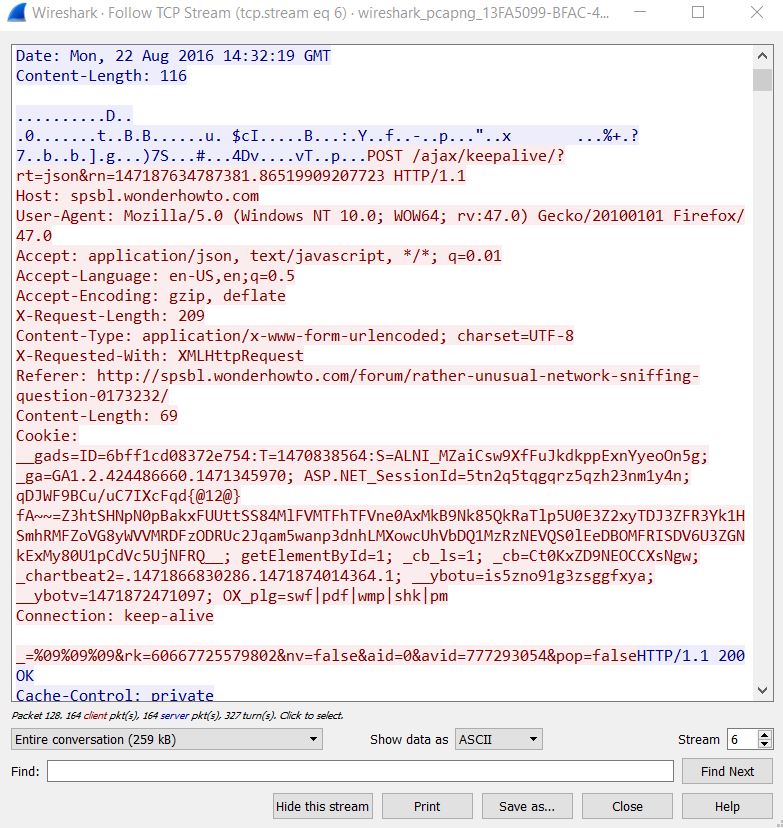

Nachdem Sie das getan, Es wird ein Fenster mit der Information angezeigt. Achten Sie darauf, die Informationen sorgfältig und suchen nach Schlüsselwörtern zu kontrollieren, die die Verschlüsselungsschlüssel zu verschenken, wie verschlüsselt, RSA, AES, etc. Nehmen Sie sich Zeit und überprüfen Sie die Größe 'Pakete, stellen Sie sicher, dass sie auf die Größe eines Schlüsseldatei ähnlich sind.

Sniffing Ransom Decryption Keys - Dinge, die Sie wissen müssen

Wie zuvor erwähnt,, Dieses Tutorial ist voll theoretischen und falls Sie nicht mit ihm fertig werden kann und die Schlüssel erschnüffeln, Wir empfehlen dringend, den Erpresser zu entfernen, die Sie und versuchen, die Wiederherstellung von Dateien durch die Schritt-für-Schritt-Anleitung unten infiziert. Auch, wenn Sie vorhaben, diese Methode zu versuchen,, Wir raten Ihnen dringend, es zunächst auf Ihrem Computer zu testen, und um den Verkehr zu sehen. Ein Beispiel dafür, wie die Forscher identifiziert Verkehr von Ransomware das ist Forschung, von Paloalto Netzwerk-Experten durchgeführt auf Locky Ransomware, die wir beraten Sie auch zu prüfen,.

- Schritt 1

- Schritt 2

- Schritt 3

- Schritt 4

- Schritt 5

Schritt 1: Scan für Ransomware mit SpyHunter Anti-Malware-Tool

Automatische Entfernung von Ransomware - Videoanleitung

Schritt 2: Deinstallieren Sie Ransomware und zugehörige Malware von Windows

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Befolgen Sie die obigen Anweisungen und Sie werden die meisten unerwünschten und bösartigen Programme erfolgreich löschen.

Befolgen Sie die obigen Anweisungen und Sie werden die meisten unerwünschten und bösartigen Programme erfolgreich löschen.

Schritt 3: Reinigen Sie alle Register, von Ransomware auf Ihrem Computer erstellt.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, dort erstellt von Ransomware. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Bevor es losgeht "Schritt 4", Bitte booten wieder in den Normalmodus, falls Sie sich gerade im abgesicherten Modus.

Dies ermöglicht es Ihnen, zu installieren und zu Verwendung SpyHunter 5 erfolgreich.

Schritt 4: Starten Sie Ihren PC im abgesicherten Modus zu isolieren und entfernen Ransomware

Schritt 5: Versuchen Sie Dateien verschlüsselt von Ransomware Wiederherstellen.

Verfahren 1: Verwenden Sie STOP Decrypter von Emsisoft.

Nicht alle Varianten dieser Ransomware können kostenlos entschlüsselt werden, aber wir haben die Entschlüsselungsvorrichtung, die von Forschern hinzugefügt, die häufig mit den Varianten aktualisiert wird, die schließlich entschlüsselt worden. Sie können Ihre Dateien mit den nachstehenden Anweisungen versuchen und entschlüsseln, aber wenn sie nicht funktionieren, leider Ihre Variante der Ransomware Virus dann nicht entschlüsselbar.

Folgen Sie den Anweisungen unten, um den Decrypter Emsisoft zu verwenden und entschlüsseln Sie Ihre Dateien kostenlos. Sie können Download der Emsisoft Entschlüsselungs-Tool verknüpft hier und dann folgen die nachstehenden Schritte zur Verfügung gestellt:

1 Rechtsklick auf dem Decrypter und klicken Sie auf Als Administrator ausführen Wie nachfolgend dargestellt:

2. Vereinbaren Sie mit den Lizenzbedingungen:

3. Klicke auf "Ordner hinzufügen" und fügen Sie dann die Ordner, in denen Sie Dateien entschlüsselt wollen wie unten gezeigt:

4. Klicke auf "Entschlüsselt" und warten auf Ihre Dateien decodiert werden.

Notiz: Kredit für den decryptor geht Forscher Emsisoft, die den Durchbruch mit diesem Virus gemacht haben.

Verfahren 2: Verwenden Sie eine Datenwiederherstellungssoftware

Ransomware-Infektionen und Ransomware zielen Sie Ihre Dateien mit einem Verschlüsselungsalgorithmus zu verschlüsseln, die sehr schwer zu entschlüsseln. Dies ist, warum wir ein Datenrückgewinnungsverfahren vorgeschlagen haben, die Sie um direkte Entschlüsselung gehen können helfen und versuchen, Ihre Dateien wiederherstellen. Beachten Sie, dass diese Methode nicht sein kann 100% wirksam, aber Sie können auch ein wenig oder viel in verschiedenen Situationen helfen.

Klicken Sie einfach auf den Link und oben auf die Menüs der Website, wählen Datenwiederherstellung - Datenwiederherstellungs-Assistent für Windows oder Mac (abhängig von Ihrem Betriebssystem), Laden Sie das Tool herunter und führen Sie es aus.

Ransomware-FAQ

What is Ransomware Ransomware?

Ransomware ist ein Ransomware Infektion - Die schädliche Software, die still in Ihren Computer eindringt und entweder den Zugriff auf den Computer selbst blockiert oder Ihre Dateien verschlüsselt.

Viele Ransomware-Viren verwenden ausgefeilte Verschlüsselungsalgorithmen, um Ihre Dateien unzugänglich zu machen. Das Ziel von Ransomware-Infektionen besteht darin, eine Lösegeldzahlung zu verlangen, um wieder auf Ihre Dateien zugreifen zu können.

What Does Ransomware Ransomware Do?

Ransomware im Allgemeinen ist ein schädliche Software das ist entworfen um den Zugriff auf Ihren Computer oder Ihre Dateien zu blockieren bis ein Lösegeld gezahlt wird.

Ransomware-Viren können das auch Ihr System beschädigen, Daten beschädigen und Dateien löschen, was zum dauerhaften Verlust wichtiger Dateien führt.

How Does Ransomware Infect?

Auf verschiedene Arten. Ransomware Ransomware infiziert Computer durch Senden über Phishing-E-Mails, mit Virusanhaftung. Dieser Anhang wird normalerweise als wichtiges Dokument maskiert, wie eine Rechnung, Bankdokument oder sogar ein Flugticket und es sieht für Benutzer sehr überzeugend aus.

Another way you may become a victim of Ransomware is if you Laden Sie ein gefälschtes Installationsprogramm herunter, Crack oder Patch von einer Website mit geringer Reputation oder wenn Sie auf einen Virenlink klicken. Viele Benutzer berichten von einer Ransomware-Infektion durch Herunterladen von Torrents.

How to Open .Ransomware files?

Sie can't ohne Entschlüsseler. An dieser Stelle, die .Ransomware Dateien sind verschlüsselt. Sie können sie erst öffnen, wenn sie mit einem bestimmten Entschlüsselungsschlüssel für den jeweiligen Algorithmus entschlüsselt wurden.

Was tun, wenn ein Entschlüsseler nicht funktioniert??

Keine Panik, und Sichern Sie die Dateien. Wenn ein Entschlüsseler Ihre nicht entschlüsselt hat .Ransomware Dateien erfolgreich, dann verzweifle nicht, weil dieser Virus noch neu ist.

Kann ich wiederherstellen ".Ransomware" Dateien?

Ja, Manchmal können Dateien wiederhergestellt werden. Wir haben mehrere vorgeschlagen Methoden zur Wiederherstellung von Dateien Das könnte funktionieren, wenn Sie wiederherstellen möchten .Ransomware Dateien.

Diese Methoden sind in keiner Weise 100% garantiert, dass Sie Ihre Dateien zurückerhalten können. Aber wenn Sie ein Backup haben, Ihre Erfolgschancen sind viel größer.

How To Get Rid of Ransomware Virus?

Der sicherste und effizienteste Weg zur Entfernung dieser Ransomware-Infektion ist die Verwendung von a professionelles Anti-Malware-Programm.

Es wird nach Ransomware-Ransomware suchen und diese finden und dann entfernen, ohne Ihre wichtigen .Ransomware-Dateien zusätzlich zu beschädigen.

Kann ich Ransomware den Behörden melden??

Falls Ihr Computer mit einer Ransomware-Infektion infiziert wurde, Sie können es den örtlichen Polizeibehörden melden. Es kann Behörden weltweit dabei helfen, die Täter hinter dem Virus zu verfolgen und zu ermitteln, der Ihren Computer infiziert hat.

Unten, Wir haben eine Liste mit Regierungswebsites erstellt, Hier können Sie einen Bericht einreichen, falls Sie Opfer eines Cyberkriminalität:

Cyber-Sicherheitsbehörden, Verantwortlich für die Bearbeitung von Ransomware-Angriffsberichten in verschiedenen Regionen auf der ganzen Welt:

Deutschland - Offizielles Portal der deutschen Polizei

Vereinigte Staaten - IC3 Internet Crime Complaint Center

Großbritannien - Action Fraud Police

Frankreich - Innenministerium

Italien - Staatliche Polizei

Spanien - Nationale Polizei

Niederlande - Strafverfolgung

Polen - Polizei

Portugal - Justizpolizei

Griechenland - Cyber Crime Unit (Griechische Polizei)

Indien - Polizei von Mumbai - CyberCrime-Untersuchungszelle

Australien - Australisches High Tech Crime Center

Berichte können in unterschiedlichen Zeiträumen beantwortet werden, abhängig von Ihren lokalen Behörden.

Können Sie verhindern, dass Ransomware Ihre Dateien verschlüsselt??

Ja, Sie können Ransomware verhindern. Der beste Weg, dies zu tun, besteht darin, sicherzustellen, dass Ihr Computersystem mit den neuesten Sicherheitspatches aktualisiert wird, Verwenden Sie ein seriöses Anti-Malware-Programm und Firewall, Sichern Sie Ihre wichtigen Dateien regelmäßig, und vermeiden Sie das Anklicken bösartige Links oder unbekannte Dateien herunterladen.

Can Ransomware Ransomware Steal Your Data?

Ja, in den meisten Fällen Ransomware wird Ihre Informationen stehlen. It is a form of malware that steals data from a user's computer, verschlüsselt es, und fordert dann ein Lösegeld, um es zu entschlüsseln.

Vielfach, die Malware-Autoren oder Angreifer drohen damit, die Daten zu löschen bzw veröffentlichen Sie es online es sei denn, das Lösegeld wird bezahlt.

Kann Ransomware WLAN infizieren?

Ja, Ransomware kann WLAN-Netzwerke infizieren, da böswillige Akteure damit die Kontrolle über das Netzwerk erlangen können, vertrauliche Daten stehlen, und Benutzer sperren. Wenn ein Ransomware-Angriff erfolgreich ist, Dies könnte zu einem Dienst- und/oder Datenverlust führen, und in einigen Fällen, finanzielle Verluste.

Soll ich Ransomware bezahlen?

Nicht, Sie sollten Ransomware-Erpresser nicht bezahlen. Ihre Zahlung ermutigt nur Kriminelle und garantiert nicht, dass die Dateien oder Daten wiederhergestellt werden. Der bessere Ansatz besteht darin, ein sicheres Backup wichtiger Daten zu haben und von vornherein auf die Sicherheit zu achten.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, Die Hacker haben möglicherweise immer noch Zugriff auf Ihren Computer, Daten, oder Dateien und kann weiterhin damit drohen, sie offenzulegen oder zu löschen, oder sie sogar zur Begehung von Cyberkriminalität nutzen. In einigen Fällen, sie können sogar weiterhin zusätzliche Lösegeldzahlungen verlangen.

Kann ein Ransomware-Angriff erkannt werden??

Ja, Ransomware erkannt werden kann. Anti-Malware-Software und andere fortschrittliche Sicherheitstools kann Ransomware erkennen und den Benutzer warnen wenn es auf einer Maschine vorhanden ist.

Es ist wichtig, über die neuesten Sicherheitsmaßnahmen auf dem Laufenden zu bleiben und die Sicherheitssoftware auf dem neuesten Stand zu halten, um sicherzustellen, dass Ransomware erkannt und verhindert werden kann.

Werden Ransomware-Kriminelle erwischt??

Ja, Ransomware-Kriminelle werden erwischt. Strafverfolgungsbehörden, wie das FBI, Interpol und andere waren erfolgreich dabei, Ransomware-Kriminelle in den USA und anderen Ländern aufzuspüren und strafrechtlich zu verfolgen. Da Ransomware-Bedrohungen weiter zunehmen, ebenso die Durchsetzungstätigkeit.

Über die Ransomware-Forschung

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, Diese Ransomware-Anleitung zum Entfernen ist enthalten, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, um Ihnen zu helfen, die spezifische Malware zu entfernen und Ihre verschlüsselten Dateien wiederherzustellen.

Wie haben wir die Recherche zu dieser Ransomware durchgeführt??

Unsere Forschung basiert auf einer unabhängigen Untersuchung. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, und als solche, Wir erhalten täglich Updates zu den neuesten Malware- und Ransomware-Definitionen.

Weiter, die Forschung hinter der Ransomware-Ransomware-Bedrohung wird unterstützt mit Virustotal und die NoMoreRansom Projekt.

Um die Ransomware-Bedrohung besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.

Als Website, die sich seitdem der Bereitstellung kostenloser Anweisungen zum Entfernen von Ransomware und Malware widmet 2014, Die Empfehlung von SensorsTechForum lautet: Achten Sie nur auf vertrauenswürdige Quellen.

Wie man vertrauenswürdige Quellen erkennt:

- Immer überprüfen "Über uns" Website.

- Profil des Inhaltserstellers.

- Stellen Sie sicher, dass sich echte Personen hinter der Website befinden und keine falschen Namen und Profile.

- Überprüfen Sie Facebook, Persönliche Profile von LinkedIn und Twitter.

Ich habe versucht, Ihre Empfehlungen über wireshark zu folgen, und ich irgendwie mehrere Zeilen zu finden, erhalten, die die folgende Beschreibung enthalten in “Info”:

“Server Hallo, Zertifikat, Zertifikatstatus, Server-Schlüsselaustausch, Server Hallo getan”

“Client-Schlüsselaustausch, Ändern Cipher Spec, Verschlüsselte Handshake-Nachricht”

Dann Anwendungsdaten……

Und das geht weiter und die ganze Zeit zwischen einer Quelle und einem Ziel (immer gleich).

Ich kann ein Rechtsklick auf die Linie tun, dann “Folgen” und “TCP” : es öffnet sich ein Fenster mit einem Dialog, aber ich weiß nicht, ob ich darin finden könnte ein “Taste” und ich weiß auch nicht, wie es zu erkennen. Es sieht nicht wie ein gewöhnlicher Text, sondern umfasst eine Mischung zwischen Worten, netto-Adressen, Symbole…

Nehmen wir an, es ist möglich ANG ich es finden, wie dann coul ich es verwenden? Ich möchte nicht wissen, wie meine eigenen Arbeits decryptor zu bauen.

Gibt es hier jemand, der mehr über all dies und versuchte, den Weg von wireshark weiß Sniffing und würde einige Ratschläge haben mir die Software verwenden, helfen und entdecken Sie erhalten, mein “Taste”?

Danke für deine Zeit

Hallo, sehen Sie bitte die folgenden Filter, die Sie auf dem Filterkasten oben verwenden können, wo die Pakete Ihrer Software Wireshark:

1. ip.addr == 10.0.0.1 [Setzt einen Filter für jedes Paket mit 10.0.0.1, entweder als

Quelle oder]

2. ip.addr == 10.0.0.1 && ip.addr == 10.0.0.2 [Sets

ein Gesprächs Filter zwischen den beiden definierten IP-Adressen]

3. http oder dns [Sets

ein Filter alle http und dns anzuzeigen]

4. tcp.port == 4000

[setzt einen Filter für jedes TCP-Paket mit 4000 als Quelle oder Dest Port]

5. tcp.flags.reset == 1

[zeigt alle TCP-Resets]

6. http.request

[zeigt alle HTTP-GET-Anfragen]

7. tcp enthält

Verkehr [zeigt alle TCP-Pakete, die das Wort "Verkehr" enthalten.

Ausgezeichnet, wenn man auf eine bestimmte Zeichenfolge oder Benutzer-ID suchen]

8. !(arp oder icmp oder

dns) [Masken aus arp, icmp, dns, oder was auch immer andere Protokolle können

Hintergrundgeräusche. So dass Sie auf den Verkehr von Interesse zu konzentrieren]

9. udp enthält

33:27:58 [stellt einen Filter für den HEX Werte 0x33 0x27 0x58 auf jeder

ausgleichen]

10. tcp.analysis.retransmission

[zeigt alle erneute Übertragungen in der Spur. Hilft beim Aufspüren langsam

Anwendungsleistung und Paketverlust]

Sie können auch andere nützliche Empfehlungen finden dort. Auch, beachten Sie, dass Sie auf der POST-Verkehr konzentrieren sollte, wenn eine Infektion stattfindet. Wenn Sie die Malware-Probe, versuchen, einen Testcomputer zu infizieren, während die Pakete Überwachung. Dies kann Ihnen ein tieferes Verständnis darüber, wie die Malware kommuniziert helfen gewinnen.

Außerdem, wenn du “Folgen Sie TCP-Stream” eines gegebenen Paket, Wireshark hat die sogenannte “SSL Dissector” die in einigen Fällen verwendet werden, einen Teil der Daten zu entschlüsseln und es in einen Sinn es. Ransomware wird ständig weiterentwickelt, jedoch und auch nicht direkt den Entschlüsselungsschlüssel senden, sondern eine .KEY Datei auf die Cyber-Kriminellen laden’ Kommando-Server, die auch mit einem starken Algorithmus verschlüsselt ist. Also, wenn Sie mit wireshark, zuerst sicherstellen, dass das Virus nicht eine solche Datei nicht erstellt und sendet die Informationen direkt über TCP oder eine andere Form.

uploads.disquscdn.com/images/6df279d43a1a06afaa3be30dec6ba88d76cc48bc0475bad505862d8218082139.jpg

uploads.disquscdn.com/images/dcb0ed4b8a03a87ddecfd8343fe75b22c6a5686d75675e2e8603800301d12927.jpg

Ist es die Arbeit mit Cerber Ransomware?

Ich habe von spora infiziert. Ich habe die HTML-Datei mit meiner ID und vielen Paaren mit encripted und nicht encripted Dateien. Können Sie die encription Schlüssel aus all diesen extrahieren, um den Rest meiner Dateien decript? Oder kennen Sie jemanden, der es tun kann? Dank.

calin.huidu@gmail.com

Tolle Methode. Manchmal geht es auch einfacher wenn man die Lücken von Dharma kennt. Wir werden diese nicht posten, da wir sonst die Programmierer darauf aufmerksam machen.

Hallo, Ist es möglich, Dateien zu entschlüsseln, mit dem Rapid-Ransomware Virus verschlüsselten?

Hallo, hat es geschafft, das mit dem Rapid-Ransomware erfolgreich Dateien zu entschlüsseln verschlüsselt?

Hallo, hat es geschafft, das mit dem Rapid-Ransomware erfolgreich Dateien zu entschlüsseln verschlüsselt?

Ich infiziert meine Dateien einen Virus, der die Erweiterung .krab fügt, wie kann ich Dateien entschlüsseln.

Hey, ich habe gerade von Hermes infiziert 2.1 auf dem Netz

Hallo odinateur mein Chef infiziert ist, der es zahlreiche sensible und wichtige Dokument enthält. Er ist mit Grandcrab V4 infiziert Ich kann einen Schlüssel hat, die für Ihren Unlock funktioniert, und entfernen Sie diese Malware bitte.

Bitte helfen Sie mir die Erweiterung .moresa Virus wird durch die Stop-Decrypter von meinem Computer alle meine Dateien nicht entschlüsselt haben mit diesem Moresa Virus entschlüsselt

Kein Schlüssel für ID: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.Moresa )

Kein Schlüssel für ID: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.Moresa )

Unidentified ID: PBADSc0wL8KOzd5eGIaVThjIPeGxRqrsQgvU3qt1 (.Moresa )

Unidentified ID: thCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi (.Moresa )

Der Nachweis ist unter

—————————————-

STOPDecrypter v2.0.2.3

OS Microsoft Windows NT 6.2.9200.0, .NET Framework Version 4.0.30319.42000—————————————-

Fehler bei der Datei ‚E:\autorun.inf lpt3.Drive_is_protected_against_flash_viruses_by_RegRun‘: System.ArgumentException: Filestream öffnet Win32 Geräte nicht wie Festplattenpartitionen und Bandlaufwerke. Vermeiden Sie den Einsatz von “\\.\” in dem Weg.

und System.IO.FileStream.Init(String path, Filemode-Modus, Fileaccess Zugang, Int32 Rechte, Boolean useRights, Fileshare Aktie, Int32 buffer, Fileoptions Optionen, SECURITY_ATTRIBUTES secAttrs, String msgPath, Boolean bFromProxy, Boolean useLongPath, Boolean checkHost)

bei System.IO.FileStream..ctor(String path, Filemode-Modus, Fileaccess Zugang)

bei STOPDecrypter.Decrypter.FileIsSupported(String filepath)

bei STOPDecrypter.MainForm.DecryptDirectory(String Lage, boolean löschen)

Fehler bei der Datei ‚E:\comment.htt lpt3.Drive_is_protected_against_flash_viruses_by_RegRun‘: System.ArgumentException: Filestream öffnet Win32 Geräte nicht wie Festplattenpartitionen und Bandlaufwerke. Vermeiden Sie den Einsatz von “\\.\” in dem Weg.

und System.IO.FileStream.Init(String path, Filemode-Modus, Fileaccess Zugang, Int32 Rechte, Boolean useRights, Fileshare Aktie, Int32 buffer, Fileoptions Optionen, SECURITY_ATTRIBUTES secAttrs, String msgPath, Boolean bFromProxy, Boolean useLongPath, Boolean checkHost)

bei System.IO.FileStream..ctor(String path, Filemode-Modus, Fileaccess Zugang)

bei STOPDecrypter.Decrypter.FileIsSupported(String filepath)

bei STOPDecrypter.MainForm.DecryptDirectory(String Lage, boolean löschen)

Fehler bei der Datei ‚E:\desktop.ini lpt3.Drive_is_protected_against_flash_viruses_by_RegRun‘: System.ArgumentException: Filestream öffnet Win32 Geräte nicht wie Festplattenpartitionen und Bandlaufwerke. Vermeiden Sie den Einsatz von “\\.\” in dem Weg.

und System.IO.FileStream.Init(String path, Filemode-Modus, Fileaccess Zugang, Int32 Rechte, Boolean useRights, Fileshare Aktie, Int32 buffer, Fileoptions Optionen, SECURITY_ATTRIBUTES secAttrs, String msgPath, Boolean bFromProxy, Boolean useLongPath, Boolean checkHost)

bei System.IO.FileStream..ctor(String path, Filemode-Modus, Fileaccess Zugang)

bei STOPDecrypter.Decrypter.FileIsSupported(String filepath)

bei STOPDecrypter.MainForm.DecryptDirectory(String Lage, boolean löschen)

Fehler: System.UnauthorizedAccessException: (5) Zugriff wird verweigert: [Und:\System Volume Information]

bei Alphaleonis.Win32.NativeError.ThrowException(UInt32 errorcode, String ReadPath, String writePath) in C:\Benutzer jjangli Dokumente GitHub AlphaFS AlphaFS NativeError.cs:Leitung 121

bei Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.ThrowPossibleException(UInt32 lasterror, String pathLp) in C:\Benutzer jjangli Dokumente GitHub AlphaFS AlphaFS Filesystem FindFileSystemEntryInfo.cs:Leitung 409

bei Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.FindFirstFile(String pathLp, WIN32_FIND_DATA& win32FindData, Boolean suppressException) in C:\Benutzer jjangli Dokumente GitHub AlphaFS AlphaFS Filesystem FindFileSystemEntryInfo.cs:Leitung 297

bei Alphaleonis.Win32.Filesystem.FindFileSystemEntryInfo.d__88`1.MoveNext() in C:\Benutzer jjangli Dokumente GitHub AlphaFS AlphaFS Filesystem FindFileSystemEntryInfo.cs:Leitung 466

bei STOPDecrypter.MainForm.DecryptDirectory(String Lage, boolean löschen)

———————————————–

Sehr geehrter Herr mein Computer hat durch neueste Ransomware Virus extention vollständig beschädigt

” .Moresa “. Diese Erweiterung wurde mit allen meinen Computerdateien Bilder Videos pdf Software beigefügt. Obwohl Virus wird nach der Verwendung von SpyHunter Anti-Malware-Tool entfernt. Aber jetzt alle meine persönlichen Daten zu entschlüsseln nicht aufgrund dieser ” .Moresa ” extention Virus. Bitte helfen Sie mir Dank. Ich erhielt folgende Daten von den Hackern:

ACHTUNG!

Keine Sorge, mein Freund, Sie können alle Ihre Dateien zurückkehren!

Alle Ihre Dateien wie Fotos, Datenbanken, Dokumente und andere wichtige sind mit stärkster Verschlüsselung und eindeutigen Schlüsseln verschlüsseln.

Die einzige Methode, Dateien wiederherzustellen, ist Entschlüsselungs-Tool und eindeutige Schlüssel für Sie zum Kauf.

Diese Software wird alle Ihre verschlüsselten Dateien entschlüsseln.

Was garantiert Ihnen haben?

Sie können eine verschlüsselte Datei von Ihrem PC senden und wir entschlüsseln es kostenlos.

Aber wir können nur entschlüsseln 1 Datei kostenlos. Die Datei muss nicht enthalten wertvolle Informationen.

Sie können Video-Übersicht Entschlüsselungs-Tool bekommen und schauen:

Preis von privaten Schlüsseln und Entschlüsselungs-Software $980.

Rabatt 50% zur Verfügung, wenn Sie mit uns zuerst 72 Stunden, das ist Preis für Sie $490.

Bitte beachten Sie, dass Sie nie Ihre Daten ohne Zahlung wiederherstellen.

Check deine E-Mails “Spam” oder “Trödel” Ordner, wenn Sie Antwort bekommen mehr nicht als 6 Stunden.

Um diese Software, die Sie auf unserer E-Mail schreiben müssen:

Reserve E-Mail-Adresse kontaktieren Sie uns:

Unterstützung Telegramm Konto:

Ihre persönliche ID:

069OspdywaduiShdktrecthCga3VaHug7jcvBWukhPrjC7a214iSfVCsbRuQi

Jetzt sind meine persönlichen Dateien in der folgenden Form:

.cdr, .pdf, .jpeg. etc. etc.

HALLO,

Ich habe auch das gleiche Problem seit 22. April

Ich habe verschiedene Methoden versucht, aber vergeblich

brauche Hilfe

jemand angetroffen “Stein” Verschlüsselung? Ich brauche auf jeden Fall eine Lösung, es hat die betroffenen Bilder von meinem verstorbenen Vater und Bruder.

Hallo,

Actaully sind meine Dateien mit Verschlüsselung infiziert und mich um Geld zu bitten, und ich kann nicht seine Preisvorstellung leisten.

meine Dateien werden mit der Erweiterung von .recuz infiziert

Bitte helfen Sie mir meine Dateien abrufen.

Hier ist dies der Typ, der uns Freund ruft aber er ist Stigma auf den Menschen.

und dies ist die Readme-Textdatei Zeilen.

ACHTUNG!

Keine Sorge, mein Freund, Sie können alle Ihre Dateien zurückkehren!

Alle Ihre Dateien wie Fotos, Datenbanken, Dokumente und andere wichtige sind mit stärkster Verschlüsselung und eindeutigen Schlüsseln verschlüsseln.

Die einzige Methode, Dateien wiederherzustellen, ist Entschlüsselungs-Tool und eindeutige Schlüssel für Sie zum Kauf.

Diese Software wird alle Ihre verschlüsselten Dateien entschlüsseln.

Was garantiert Ihnen haben?

Sie können eine verschlüsselte Datei von Ihrem PC senden und wir entschlüsseln es kostenlos.

Aber wir können nur entschlüsseln 1 Datei kostenlos. Die Datei muss nicht enthalten wertvolle Informationen.

Sie können Video-Übersicht Entschlüsselungs-Tool bekommen und schauen:

Preis von privaten Schlüsseln und Entschlüsselungs-Software $980.

Rabatt 50% zur Verfügung, wenn Sie mit uns zuerst 72 Stunden, das ist Preis für Sie $490.

Bitte beachten Sie, dass Sie nie Ihre Daten ohne Zahlung wiederherstellen.

Check deine E-Mails “Spam” oder “Trödel” Ordner, wenn Sie Antwort bekommen mehr nicht als 6 Stunden.

Um diese Software, die Sie auf unserer E-Mail schreiben müssen:

bufalo@firemail.cc

Reserve E-Mail-Adresse kontaktieren Sie uns:

gorentos@bitmessage.ch

Unser Telegramm Konto:

@datarestore

Ihre persönliche ID:

091hushF63iUYSFDsdf7ULShpYyln4fiZkjMaQ6NbXD5vUCTYp5ieGdNCcq4

Leider war es nicht .RECUZ aber es ist .REZUC

Als Nabin Daten infiziert, gleiche meine Daten mit diesem infiziert .REZUC

Hallo,

Ich bin mit dem Virus infiziert, die alle meine Dateien entschlüsselt .radman. es gibt es eine Lösung, meine Dateien zu entschlüsseln?

ich habe versucht,:

– Stopdecrypter

– Hriaknidechryrptor

– …etc

aber nichts Positives.

danke

mein System ist ransome ware phobos. wie kann ich meine Dateien descript.

Hallo, TA!

Zur Zeit, kein Decrypter für Phobos Ransomware ist verfügbar. Jedoch, wir empfehlen, dass Sie Ihre verschlüsselten Dateien speichern und für eine Decrypter warten. Sicherheitsforscher der Lage sein, seinen Code bald zu knacken. Mittlerweile, Sie können alternative Daten-Recovery-Software versuchen, wie in Schritt vorgeschlagen 5 aus diesem How-To Guide.

Ist jemand Erfahrung mit .tocue Ransomware? Ich versuche STOPDecryptor zu verwenden, aber scheint, wie es keine Offline-ID ist.

Dann suche ich für die ID, folgen Sie dieser Anleitung, aber ich fühle mich verwirren in der Schrittzahl 8. wie zu wählen oder die das entsprechende Paket, das sollten wir mit dem Strom?

Herad Erweiterung Datei Ransom Virus

Hallo,

Alle meine Computer-Dateien wurden infiziert und die .heard Erweiterung wurde auf alle Dateien hinzugefügt.

Bitte helfen, das Problem zu lösen.

Danke

Wie zu entschlüsseln “RSALIVE” Erweiterung Ransomware infizierte Datei?

dort Jummadon,

Hier können Sie mehr über die Ransomware lesen Sie hier – sensorstechforum.com/rsalive-virus-remove/

Leider, an dieser Stelle nicht frei Entschlüsselungstool für Scarab Ransomware-Versionen verfügbar. So Ihre .RSALIVE verschlüsselten Dateien sichern und warten auf eine Lösung. Während Sie warten, können Sie in Schritt erwähnt .rsalive Dateien mit Hilfe der alternativen Methoden zur Wiederherstellung versuchen 5 bilden die Abführer oberhalb.

Wie man MTOGAS Erweiterung Ransomware infizierte Dateien entschlüsseln? Ich habe so viele Probleme, Bitte Ich brauche Hilfe!

Ich habe versucht, STOPDecryptor, Wiederherstellen des Betriebssystems und weitere Dinge.

jeder bekam eine zufällige Verschlüsselung, wir müssen nur zum Entschlüsseln von Dateien Verschlüsselungsmethode finden.

Meine Dateien werden mit der Erweiterung .npsk verschlüsselt

Für den Entschlüsselungsprozess benötige ich das gleiche Lösegeld-Programm.

meine ransome-were wurde gelöscht

Jeder mit Lösung bitte bitte antworten —

tutti i miei file sono con estensione .tuid

Kommen Sie posso fare a recuperare tutto, esoste una chiave per l'id online?? Anche il programma di contabilità risulta criptato e sono nei guai.

Resto in attesa di un Vs riscontro alla presente