Cyber-Kriminalität ist ein sehr effektiver Weg, um eine Menge Geld schnell, weil es weniger Risiko verbunden und ist lohnender. Wir leben in einem Zeitalter, wo alles online Situierung. Wir haben ein neues Online-Devisen, die Bitcoin, haben wir Methoden der Online-Zahlungs verschlüsselt, und wir haben Zertifikat und Signatursysteme erhielt. Und jetzt, wenn die Smartphones haben sich zu Brieftaschen, stehen wir vor einer neuen Ära der Überweisungen. Das ist alles schön und gut,. Jedoch, wir brauchen, um über die Kehrseite der Medaille, dass zu konzentrieren - Cyberkriminalität. Es entwickelt sich zusammen mit der Technologie und hat sich sehr weit verbreitet.

Cyber-Kriminalität ist ein sehr effektiver Weg, um eine Menge Geld schnell, weil es weniger Risiko verbunden und ist lohnender. Wir leben in einem Zeitalter, wo alles online Situierung. Wir haben ein neues Online-Devisen, die Bitcoin, haben wir Methoden der Online-Zahlungs verschlüsselt, und wir haben Zertifikat und Signatursysteme erhielt. Und jetzt, wenn die Smartphones haben sich zu Brieftaschen, stehen wir vor einer neuen Ära der Überweisungen. Das ist alles schön und gut,. Jedoch, wir brauchen, um über die Kehrseite der Medaille, dass zu konzentrieren - Cyberkriminalität. Es entwickelt sich zusammen mit der Technologie und hat sich sehr weit verbreitet.

Cybercrime hat uns rund kosten 400 Milliarden Dollar so weit, und das ist mehr als in einigen Ländern sind es wert,. In diesem Artikel, Wir dir offenbaren, was sind die profitabelsten Regelungen für Geld zu verdienen online illegal.

Lebensunterhalt verdienen Von Cybercrime

Wenn es um die Internetkriminalität kommt, Menschen haben eine Menge Geld in den letzten Jahren investiert, um sich selbst und ihre Unternehmen zu schützen. Jedoch, wenn ein Cyber-Kriminellen findet eine Gelegenheit sie sofort kann sie nutzen und Benutzern wird eine Menge Kopfschmerzen. Es gibt viele Strategien, dass die Cyberkriminellen verwenden, alle von ihnen äußerst nützliche. Cyberkriminelle wählen Methoden der Verteilung je nachdem, was der Betrug oder die Infektion.

Ransomware

Dies ist die profitabelste Art und Weise der Verwendung von Malware an Anwender um ihr Geld zu erpressen. Wir haben geteilt, wie eine typische Ransomware-Infektion arbeitet in mehreren Schritten:

Schritt 1: Infizieren der Benutzer. Dies kann über Spam-Attacken am ehesten passieren, Phishing-Attacken, Social Media Malvertising, Drive-by-Downloads und andere Methoden.

Schritt 2: Scannen des infizierten Computers nach relevanten Dateien und Dokumente verschlüsseln und sie mit Hilfe eines sicheren Verschlüsselungsalgorithmus. Die meisten Ransomware-Viren nutzen die AES oder RSA-Verschlüsselungsalgorithmen. Die AES ist ein wenig schwächer, und seiner geschwächten Bit-Verschlüsselung kann in einem geeigneten Zeitpunkt für das Opfer entschlüsselt. Der RSA-Algorithmus, durch das verwendete Crypto Varianten, ist das eines der stärksten Verschlüsselungsalgorithmen, die von Tagen bis Jahre in Anspruch nehmen kann, um zu entschlüsseln, wenn Ihr Computer bis dahin überlebt. Also, wenn dieser Algorithmus verschlüsselt Ihre Dateien, die Chancen für Sie zu entschlüsseln sind sehr schlank. Mehrere Sicherheitsexperten, jedoch, ist es gelungen, neue Wege zur Entschlüsselung von RSA-Algorithmus unter Verwendung einer einzigartigen Technik zu finden - für weitere Informationen über die, Überprüfen Sie diesen Bericht.

Schritt 3: Verlassen einer Lösegeldforderung. Der letzte Schritt, der eine Ransom Infektion schließt die Deletion seiner Quelldateien, die den PC initial infizierten, brechen jede aktive Verbindung und hinterließen eine Lösegeldforderung. In der Regel lassen Notizen meisten Ransomware-Viren, etwas zu sagen, wie:

→Ihre Dateien sind mit einer starken Verschlüsselung verschlüsselt wurden. Für weitere Informationen, wie Sie Ihre Unterlagen zu entschlüsseln, kontaktieren Sie diese E-Mail: hackeremail@emailprovider.com

Aber die neuen Ransom Viren verfügen über Applikationen mit aktiven Timer, die eine Frist für das Opfer zu geben. Sie behaupten, dass nach dieser Zeit erlischt entweder die Gebühr verdoppeln oder die Freischalt-Tasten mit den verschlüsselten Dateien werden gelöscht. Dies sowie die Anweisungen, um nutzen Tor-basierte Netzwerke sind die perfekte Mischung für unauffindbar Online-Erpressung.

Obwohl Ransomware-Angriffe sind sehr verheerend, gibt es Gegenmaßnahmen und Weisen, Ihre Daten vor solchen Angriffen zu schützen.

Pay-Per-Click Fraud

Diese Art der Systeme variieren, aber eine Sache, in in ihnen gemeinsam ist die Tatsache, dass die Webseiten ständig gezahlten Holen Sie sich auf, wie viele Klicks einfach durch klicken auf eine ausgeschriebene Inhalt erzeugt wurde. Es gibt eine Menge von verdächtigen Netzwerken, die ein Netzwerk von Websites und Adware unerwünschte Anwendungen zu entwickeln, um entweder ihre Verkehr oder den Verkehr von ihren Kunden für Geld als auch steigern. Bundling meistens verteilt sie. Bundling ist die Kombination dieser Anwendungen mit den Installateuren von freier Software, die von Drittanbieter-Websites zur Verfügung gestellt wird. Es wird als Teil einer Marketing-Kampagne durchgeführt, um Gewinn an die Drittanbieter-Website zu generieren.

Diese Art der Systeme variieren, aber eine Sache, in in ihnen gemeinsam ist die Tatsache, dass die Webseiten ständig gezahlten Holen Sie sich auf, wie viele Klicks einfach durch klicken auf eine ausgeschriebene Inhalt erzeugt wurde. Es gibt eine Menge von verdächtigen Netzwerken, die ein Netzwerk von Websites und Adware unerwünschte Anwendungen zu entwickeln, um entweder ihre Verkehr oder den Verkehr von ihren Kunden für Geld als auch steigern. Bundling meistens verteilt sie. Bundling ist die Kombination dieser Anwendungen mit den Installateuren von freier Software, die von Drittanbieter-Websites zur Verfügung gestellt wird. Es wird als Teil einer Marketing-Kampagne durchgeführt, um Gewinn an die Drittanbieter-Website zu generieren.

Hier ist, wie ein Pay-per-Click-Betrug Werke:

Schritt 1: Sie herunterladen und installieren Sie Ihre Lieblings-Media-Player oder eine andere Freeware von einer Drittanbieter-Website, anstelle von seiner offiziellen Website. Es kann oder kann nicht ein Installationsstufenmerkmal, enthält Opt-in-Boxen oder "I Agree 'Buttons. Eine solche kann sagen: Dieses Programm als kostenloser Extra "oder etwas in der Ähnlichkeit.

Schritt 2: Die Adware-Programm können Cookies eingesetzt werden. Cookies sind kleine Textdateien, die verschiedene Informationen von dem Benutzer zu sammeln, in Bezug auf seine Surfgewohnheiten, Online-Klicks und so weiter. Dies wird als verhaltensorientierte Werbung und Ziele, um den Benutzer mit Werbung auf der Grundlage seiner Interessen zielen.

Schritt 3: Werbung. Ja, der nervigste Teil des Ganzen. Es verfügt über verschiedene Anzeigen, variierend von unauffällig, aber effektiv hervorgehoben Website Worte, die auf gefälschte Suchmaschinen oder Websites von Drittanbietern zu den aufdringlichen Weiterleitungen und Pop-ups man sich vorstellen kann führen.

Manchmal Pay-per-Klick-Betrug kann auch indirekt gefährlich für den PC des Benutzers sein. Das ist auf die Tatsache zurückzuführen, dass es in der Regel mit Websites von Drittanbietern, die manchmal kann Malware verbunden. Entweder laden Sie es auf dem Benutzer-PC oder direkt injizieren, mit einem Drive-by-Download-Strategie. Mehr dazu, solche Programme kann hinter schattigen Datenschutzrichtlinien, die ihnen Erlaubnis, Informationen von Benutzern zu sammeln und teilen Sie sie für geschäftliche Zwecke zu geben verstecken. Deshalb ist die beste Gegenmaßnahme gegen diesen Anzeigen ist eine zuverlässige Anti-Malware-Programm, das regelmäßig aktualisiert seine Definition und verfügt über eine aktive Schutzschild gegen Angriffe.

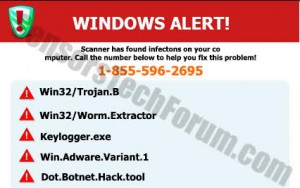

Gefälschte Online Protection Software

Diese Art von Software bietet in der Regel gefälschte Antiviren-Anwendungen, die häufig gebündelt werden oder von Weiterleitungen heruntergeladen. Es gibt einige Fälle der Nutzer die Berichterstattung an den Web-Seiten, die gefälschte Virenwarnungen oder gefälschte BSOD Nachrichten Aufforderung zum Herunterladen der Software angezeigt werden umgeleitet werden.

Diese Art von Software bietet in der Regel gefälschte Antiviren-Anwendungen, die häufig gebündelt werden oder von Weiterleitungen heruntergeladen. Es gibt einige Fälle der Nutzer die Berichterstattung an den Web-Seiten, die gefälschte Virenwarnungen oder gefälschte BSOD Nachrichten Aufforderung zum Herunterladen der Software angezeigt werden umgeleitet werden.

Rogue Antivirus-Programme in der Regel kann gar nichts zu tun, wenn es um Erkennen und Entfernen von Viren kommt. Im Gegenteil, sie verlangsamen den Computer, kann Werbung und Weiterleitungen anzeigen. Aber der Hauptzweck dieser Anwendungen ist, den Benutzer zu erhalten, um ihre Vollversionen kaufen. Dieser ist in der Regel durch den Abschluss einer Untersuchung des Computers und Anzeige falsche Erkennung von Bedrohungen, die nur durch den Kauf der Vollversion entfernt werden können, durchgeführt. Um so mehr,, sie können unterschiedliche Benutzereinstellungen, damit sie nicht in typischer Weise gelöscht verhindern ändern.

Als Gegenmaßnahme gegen solche Anwendungen, ist es ratsam, dass die Nutzer informieren sich regelmäßig über die neuesten Bedrohungen dieser Art oder laden Sie eine aktuelle fortschrittliche Anti-Malware-Programm, das alle Spuren von solchen unerwünschten Spam-Software zu entfernen wird.

Stehlen Login Information

Credentials Diebstahl und Vertrieb für die Gewinne wurde in letzter Zeit Bedenken, und viele soziale Netzwerke haben berichtet, dass sie gehackten Accounts sehr regelmäßig zu erfassen. Informationsdiebstahl kann über zwei Wege erfolgen:

Credentials Diebstahl und Vertrieb für die Gewinne wurde in letzter Zeit Bedenken, und viele soziale Netzwerke haben berichtet, dass sie gehackten Accounts sehr regelmäßig zu erfassen. Informationsdiebstahl kann über zwei Wege erfolgen:

- Malware auf dem Computer, die automatisch sammelt.

- Gefälschte Website oder Symbolleiste, die Phishing-Logins oder Cookies, die jeden Benutzer eingegebenen Informationen zu sammeln fordert.

- Phishing-Mails, die eine echte Website oder einer Dienstleistung zu imitieren, mit dem Ziel, um den Benutzer zu erhalten, um sie und die Eingabe in einer gefälschten Phishing-Website vertrauen seinen Details, ähnlich dem tatsächlichen eines.

Es ist wichtig, darauf zu achten, wenn es um Ihre Login-Daten kommt. Es wird dringend empfohlen, um nicht durch die Verwendung eines Drittanbieter-Service unbekannter Herkunft oder ein benutzerdefiniertes Programm, da sie Ihre Anmeldeinformationen zu stehlen anmelden. Auch, immer nach der ”HTTPs://” Anzeige zu Beginn der Adresse der Seite, der Sie sich anmelden. Dies ist ein klares Indiz dafür, dass die Web-Seite verwendet eine Verschlüsselung und wird geschützt. Stellen Sie sicher, Sie sich auch bei der Web-Link Legitimität.

Social Media Spam

Diese Art von Spam-Attacken Drain eine Menge von Mitteln aus Nutzer sozialer Netzwerke. Sicherheitsunternehmen berichten, dass Cyber-Kriminelle nutzen Bots, die automatische Spam-Nachrichten, die in der Regel enthalten schädliche Verbindungen, die an verschiedene Orte führen kann verteilen. Einer dieser Betrug ist ein Facebook-Spam-, mit kleinen Humanoiden. Einige dieser Betrug kann der Benutzer fordern Sie diese Post Erlaubnis zu geben,, und dies ist ein anderer Weg Spam Benutzer. Und was noch schlimmer ist, dass die meisten Nutzer sind in der Regel zu öffnen, was ihre Online-Freunde zu schreiben, da sie glauben, dass es in Ordnung ist, um zu sehen.

Diese Art von Spam-Attacken Drain eine Menge von Mitteln aus Nutzer sozialer Netzwerke. Sicherheitsunternehmen berichten, dass Cyber-Kriminelle nutzen Bots, die automatische Spam-Nachrichten, die in der Regel enthalten schädliche Verbindungen, die an verschiedene Orte führen kann verteilen. Einer dieser Betrug ist ein Facebook-Spam-, mit kleinen Humanoiden. Einige dieser Betrug kann der Benutzer fordern Sie diese Post Erlaubnis zu geben,, und dies ist ein anderer Weg Spam Benutzer. Und was noch schlimmer ist, dass die meisten Nutzer sind in der Regel zu öffnen, was ihre Online-Freunde zu schreiben, da sie glauben, dass es in Ordnung ist, um zu sehen.

Ein guter Weg, um sich von Social-Media-Spam zu schützen, ist für die automatische Nachrichten zu beobachten und überprüfen Sie immer die Weblinks für Legitimität, mit Websites wie www.virustotal.com, beispielsweise. Ein weiteres wichtiges Symptom solcher Webseiten ist die Beobachtung, was eine Umleitung Website kann von Ihnen verlangen verbunden. Bei speziellen Berechtigungen benötigt es, fordert den Download eines Plugins oder andere Software oder erfordert eine Anmeldung mit Ihren Anmeldeinformationen, Sie sollten nicht zu vertrauen wie Website und sollte sofort lassen Sie es und melden Sie es.

Banking Malware

Es hat eine jüngste Boom in Banken Malware, da sie die neue Form der Banküberfall ist. Es gab Fälle von Hacker-Angriffen bis zu 1 Milliarden Dollar mit Malware. Ähnlich wie Ransom, es enthält Trojaner. Jedoch, diese Art von Trojaner sind anspruchsvoller, und solche Angriffe sind weit mehr als die normale Infektionen organisiert. Das Ziel bleibt das gleiche, aber - die Aufnahme von Finanzinformationen des Benutzers.

Es hat eine jüngste Boom in Banken Malware, da sie die neue Form der Banküberfall ist. Es gab Fälle von Hacker-Angriffen bis zu 1 Milliarden Dollar mit Malware. Ähnlich wie Ransom, es enthält Trojaner. Jedoch, diese Art von Trojaner sind anspruchsvoller, und solche Angriffe sind weit mehr als die normale Infektionen organisiert. Das Ziel bleibt das gleiche, aber - die Aufnahme von Finanzinformationen des Benutzers.

Viele dieser Angriffe auf Smartphones entwickelt, da die neue Technologie ermöglicht die Online-Banking aus der Tasche. Mehr, damit die Menschen mit Smartphones heutzutage bezahlen, und all die Angreifer müssen die Kontrolle über ihre Mittel verfügen Benutzernamen und Passwort des Opfers ist.

Behörden weiterhin den Schutz von Investitionen in Millionenhöhe in die Online-Sicherheit zu verbessern. Sie beschäftigen stark verschlüsselte Zertifikate, Firewalls, gleichzeitige Anmeldung Präventionsprotokolle und andere Fallen, alle Diebstahlversuche zu fangen. Aber auch wenn es anspruchsvoll und riskant ist, diese Art der Gelddiebstahl ist sehr lohnend.

Automatisierte SMS Scams

Eine einzigartige Methode, die Verwendung Angreifer ist SMS-basierte Betrügereien. Was sie tun, ist, dass sie Ihre Handy-Nummer über eine kostenlose App auf Ihrem Smartphone oder einem Online-Website, die Ihre, es zu betreten fordert sammeln kann. Sobald dies geschehen ist, Cyber-Kriminelle können Sie für eine ziemlich teure SMS-Dienst registrieren,. Es gab Fälle, in denen Cyberkriminelle nutzen Smartphone Malware-Nachrichten an diese Dienstleistung, die die Benutzerfonds erhebt, zu senden. Einige Internetbetrügern laden mehrere Benutzer auf einmal mit wenig Ressourcen, sondern für längere Zeit. Riesige Gewinne möglicherweise generiert kontinuierlich unter Verwendung solcher Angriffe in großem Maßstab für kurze Zeiträume.

Ein guter Weg, um sich zu schützen ist es, nicht teilen Sie Ihre Zahlen und beachten Sie, welche Berechtigungen kostenlos aps von Ihnen verlangen,. Auch, es ist eine gute Strategie, um eine Anti-Malware-Programm auf Ihrem Smartphone und downloaden.

Product Selling Schemes

Diese Arten von Websites sind sehr hoch sowohl in Zahlen und Arbeitsweisen. Die typische Situation ist, wenn ein Cyber-kriminelle richtet eine Website, die echte oder nicht vorhandene Produkte verfügt und nutzt Adware oder Malware-Kampagnen im großen Stil. Dies wird mit dem Ziel durchgeführt, um Traffic auf seiner Website zu fahren Diese Art der Regelung ist sehr eng mit dem Pay-per-Click-Systemen verwandt, da sie beide ähnliche Software zu nutzen, um ihre Ziele zu erreichen.

Was die Verkaufs Websites, die Cyberkriminellen verwendet, um eine Strategie zu implementieren, geht durch den Namen von Drop-Shipping. Dies ist eine sehr kluge Strategie, da das Produkt Anbieter hat keine tatsächliche Beteiligung an der Produkt er oder sie verkauft. Beispielsweise, Sie ein Smartphone kaufen. Nachdem Sie die Cyber-Betrüger Fonds geschickt haben, er kann eine geringere Menge an diejenigen zu verwenden, um das gleiche Produkt aus einer Shopping-Site kaufen, wie eBay, zum Beispiel aus und senden es direkt an die von Ihnen angegebene Adresse. Danach, Die Cyber-Gauner dauert nur die restlichen Mittel für ihn, Schließen Sie das Angebot,.

Die moralische Lektion aus dieser Art von Systemen ist immer, Ihre Forschung, bevor Sie Online-Überweisungen zu Websites Dritter durchführen.

Abschluss

Zusammen mit Technologie in unserem Leben, Kriminalität hat sich ebenfalls geändert. Cyberkriminelle nutzen, eine andere Art von Malware nach ihrem Ende Mittel. Dies bedeutet auch, dass es verschiedene Kriminellen, basierend auf der Software, die sie zur Verfügung stellen. Nach Sicherheitsbericht Sophos, Cyber-Kriminelle und ihre Methoden weiter entwickeln, und wir sollten über den Schutz gegen sie zu konzentrieren. Und ich spreche nicht über die Sicherheit in Mittel, wie viel Sie investieren sprechen. Nicht, es ist mehr über den Benutzer und seine Surfgewohnheiten. Denn wenn ein Benutzer zurückhaltend und hält auf dem Laufenden mit den neuesten Bedrohungen und Schutzmaßnahmen. Und Sie sollten immer Anti-Malware-Schutz zu halten in der Nähe, weil es Ihre Chancen auf Erkennung zukünftige Bedrohungen deutlich erhöhen.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren

- Fenster

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge-

- Safari

- Internet Explorer

- Stop-Popups stoppen

So entfernen Sie von Windows.

Schritt 1: Scan for mit SpyHunter Anti-Malware-Tool

Schritt 2: Starten Sie Ihren PC im abgesicherten Modus

Schritt 3: Deinstallieren und zugehörige Software unter Windows

Deinstallationsschritte für Windows 11

Deinstallationsschritte für Windows 10 und ältere Versionen

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Schritt 4: Bereinigen Sie alle Register, Erstellt von auf Ihrem PC.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, von dort erstellt. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Anleitung zum Entfernen von Videos für (Fenster).

Befreien Sie sich von Mac OS X..

Schritt 1: Deinstallieren und entfernen Sie die zugehörigen Dateien und Objekte

Ihr Mac zeigt Ihnen dann eine Liste der Elemente, die automatisch gestartet werden, wenn Sie sich einloggen. Geben Sie für verdächtige Anwendungen identisch oder ähnlich . Überprüfen Sie die App, die Sie vom Laufen automatisch beenden möchten und wählen Sie dann auf der Minus ("-") Symbol, um es zu verstecken.

- Gehe zu Finder.

- In der Suchleiste den Namen der Anwendung, die Sie entfernen möchten,.

- Oberhalb der Suchleiste ändern, um die zwei Drop-Down-Menüs "Systemdateien" und "Sind inklusive" so dass Sie alle Dateien im Zusammenhang mit der Anwendung sehen können, das Sie entfernen möchten. Beachten Sie, dass einige der Dateien nicht in der App in Beziehung gesetzt werden kann, so sehr vorsichtig sein, welche Dateien Sie löschen.

- Wenn alle Dateien sind verwandte, halte das ⌘ + A Tasten, um sie auszuwählen und fahren sie dann zu "Müll".

Für den Fall, können Sie nicht entfernen über Schritt 1 über:

Für den Fall, können Sie nicht die Virus-Dateien und Objekten in Ihren Anwendungen oder an anderen Orten finden wir oben gezeigt haben, Sie können in den Bibliotheken Ihres Mac für sie manuell suchen. Doch bevor dies zu tun, bitte den Disclaimer unten lesen:

Sie können den gleichen Vorgang mit den folgenden anderen wiederholen Bibliothek Verzeichnisse:

→ ~ / Library / Launchagents

/Library / LaunchDaemons

Spitze: ~ ist es absichtlich, denn es führt mehr LaunchAgents- zu.

Schritt 2: Nach Dateien suchen und von Ihrem Mac entfernen

Wenn Sie mit Problemen konfrontiert, auf Ihrem Mac als Folge unerwünschten Skripte und Programme wie , der empfohlene Weg, um die Bedrohung zu beseitigen ist durch ein Anti-Malware-Programm. SpyHunter für Mac bietet erweiterte Sicherheitsfunktionen sowie andere Module, die die Sicherheit Ihres Mac verbessern und ihn in Zukunft schützen.

Anleitung zum Entfernen von Videos für (Mac)

Aus Google Chrome entfernen.

Schritt 1: Starten Sie Google Chrome und öffnen Sie das Drop-Menü

Schritt 2: Bewegen Sie den Mauszeiger über "Werkzeuge" und dann aus dem erweiterten Menü wählen "Extensions"

Schritt 3: Aus der geöffneten "Extensions" Menü suchen Sie die unerwünschte Erweiterung und klicken Sie auf den "Entfernen" Taste.

Schritt 4: Nach der Erweiterung wird entfernt, Neustart von Google Chrome durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Aus Mozilla Firefox löschen.

Schritt 1: Starten Sie Mozilla Firefox. Öffnen Sie das Menü Fenster:

Schritt 2: Wählen Sie das "Add-ons" Symbol aus dem Menü.

Schritt 3: Wählen Sie die unerwünschte Erweiterung und klicken Sie auf "Entfernen"

Schritt 4: Nach der Erweiterung wird entfernt, Neustart Mozilla Firefox durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Deinstallieren Sie von Microsoft Edge.

Schritt 1: Starten Sie den Edge-Browser.

Schritt 2: Öffnen Sie das Drop-Menü, indem Sie auf das Symbol in der oberen rechten Ecke klicken.

Schritt 3: Wählen Sie im Dropdown-Menü wählen "Extensions".

Schritt 4: Wählen Sie die mutmaßlich bösartige Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf das Zahnradsymbol.

Schritt 5: Entfernen Sie die schädliche Erweiterung, indem Sie nach unten scrollen und dann auf Deinstallieren klicken.

Aus Safari entfernen

Schritt 1: Starten Sie die Safari-App.

Schritt 2: Nachdem Sie den Mauszeiger an den oberen Rand des Bildschirms schweben, Klicken Sie auf den Safari-Text, um das Dropdown-Menü zu öffnen.

Schritt 3: Wählen Sie im Menü, klicke auf "Einstellungen".

Schritt 4: Danach, Wählen Sie die Registerkarte Erweiterungen.

Schritt 5: Klicken Sie einmal auf die Erweiterung, die Sie entfernen möchten.

Schritt 6: Klicken Sie auf 'Deinstallieren'.

Ein Popup-Fenster erscheint, die um Bestätigung zur Deinstallation die Erweiterung. Wählen 'Deinstallieren' wieder, und werden entfernt.

Aus dem Internet Explorer entfernen.

Schritt 1: Starten Sie Internet Explorer.

Schritt 2: Klicken Sie auf das Zahnradsymbol mit der Bezeichnung "Extras", um das Dropdown-Menü zu öffnen, und wählen Sie "Add-ons verwalten".

Schritt 3: Im Fenster 'Add-ons verwalten'.

Schritt 4: Wählen Sie die Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf "Deaktivieren".. Ein Pop-up-Fenster wird angezeigt, Ihnen mitzuteilen, dass Sie die ausgewählte Erweiterung sind zu deaktivieren, und einige weitere Add-ons kann auch deaktiviert werden. Lassen Sie alle Felder überprüft, und klicken Sie auf 'Deaktivieren'.

Schritt 5: Nachdem die unerwünschte Verlängerung wurde entfernt, Starten Sie den Internet Explorer neu, indem Sie ihn über die rote Schaltfläche "X" in der oberen rechten Ecke schließen und erneut starten.

Entfernen Sie Push-Benachrichtigungen aus Ihren Browsern

Deaktivieren Sie Push-Benachrichtigungen von Google Chrome

So deaktivieren Sie Push-Benachrichtigungen im Google Chrome-Browser, folgen Sie bitte den nachstehenden Schritten:

Schritt 1: Gehe zu Einstellungen in Chrome.

Schritt 2: In den Einstellungen, wählen "Erweiterte Einstellungen":

Schritt 3: Klicken "Inhaltseinstellungen":

Schritt 4: Öffnen Sie “Benachrichtigungen":

Schritt 5: Klicken Sie auf die drei Punkte und wählen Sie Blockieren, Ändern oder Löschen Optionen:

Entfernen Sie Push-Benachrichtigungen in Firefox

Schritt 1: Gehen Sie zu Firefox-Optionen.

Schritt 2: Gehe zu den Einstellungen", Geben Sie "Benachrichtigungen" in die Suchleiste ein und klicken Sie auf "Einstellungen":

Schritt 3: Klicken Sie auf einer Site, auf der Benachrichtigungen gelöscht werden sollen, auf "Entfernen" und dann auf "Änderungen speichern".

Beenden Sie Push-Benachrichtigungen in Opera

Schritt 1: In der Oper, Presse ALT + P um zu Einstellungen zu gehen.

Schritt 2: In Einstellung suchen, Geben Sie "Inhalt" ein, um zu den Inhaltseinstellungen zu gelangen.

Schritt 3: Benachrichtigungen öffnen:

Schritt 4: Machen Sie dasselbe wie bei Google Chrome (unten erklärt):

Beseitigen Sie Push-Benachrichtigungen auf Safari

Schritt 1: Öffnen Sie die Safari-Einstellungen.

Schritt 2: Wählen Sie die Domain aus, von der Sie Push-Popups möchten, und wechseln Sie zu "Verweigern" von "ermöglichen".

-FAQ

Was ist ?

Die Bedrohung ist Adware oder Browser Redirect Virus.

Es kann Ihren Computer erheblich verlangsamen und Werbung anzeigen. Die Hauptidee ist, dass Ihre Informationen wahrscheinlich gestohlen werden oder mehr Anzeigen auf Ihrem Gerät erscheinen.

Die Entwickler solcher unerwünschten Apps arbeiten mit Pay-per-Click-Schemata, um Ihren Computer dazu zu bringen, riskante oder verschiedene Arten von Websites zu besuchen, mit denen sie möglicherweise Geld verdienen. Aus diesem Grund ist es ihnen egal, welche Arten von Websites in den Anzeigen angezeigt werden. Dies macht ihre unerwünschte Software indirekt riskant für Ihr Betriebssystem.

Was sind die Symptome von ?

Es gibt verschiedene Symptome, nach denen gesucht werden muss, wenn diese bestimmte Bedrohung und auch unerwünschte Apps im Allgemeinen aktiv sind:

Symptom #1: Ihr Computer kann langsam werden und allgemein eine schlechte Leistung aufweisen.

Symptom #2: Sie haben Symbolleisten, Add-Ons oder Erweiterungen in Ihren Webbrowsern, an die Sie sich nicht erinnern können.

Symptom #3: Sie sehen alle Arten von Anzeigen, wie werbefinanzierte Suchergebnisse, Popups und Weiterleitungen werden zufällig angezeigt.

Symptom #4: Auf Ihrem Mac installierte Apps werden automatisch ausgeführt und Sie können sich nicht erinnern, sie installiert zu haben.

Symptom #5: In Ihrem Task-Manager werden verdächtige Prozesse ausgeführt.

Wenn Sie eines oder mehrere dieser Symptome sehen, Dann empfehlen Sicherheitsexperten, Ihren Computer auf Viren zu überprüfen.

Welche Arten von unerwünschten Programmen gibt es??

Laut den meisten Malware-Forschern und Cyber-Sicherheitsexperten, Die Bedrohungen, die derzeit Ihr Gerät beeinträchtigen können, können sein betrügerische Antivirensoftware, Adware, Browser-Hijacker, Clicker, gefälschte Optimierer und alle Formen von PUPs.

Was tun, wenn ich eine habe "Virus" wie ?

Mit wenigen einfachen Aktionen. Zuallererst, Befolgen Sie unbedingt diese Schritte:

Schritt 1: Finden Sie einen sicheren Computer und verbinden Sie es mit einem anderen Netzwerk, nicht der, mit dem Ihr Mac infiziert war.

Schritt 2: Ändern Sie alle Ihre Passwörter, ausgehend von Ihren E-Mail-Passwörtern.

Schritt 3: Aktivieren Zwei-Faktor-Authentifizierung zum Schutz Ihrer wichtigen Konten.

Schritt 4: Rufen Sie Ihre Bank an Ändern Sie Ihre Kreditkartendaten (Geheim Code, usw.) wenn Sie Ihre Kreditkarte für Online-Einkäufe gespeichert oder mit Ihrer Karte Online-Aktivitäten durchgeführt haben.

Schritt 5: Stellen Sie sicher, dass Rufen Sie Ihren ISP an (Internetprovider oder -anbieter) und bitten Sie sie, Ihre IP-Adresse zu ändern.

Schritt 6: Ändere dein WLAN Passwort.

Schritt 7: (Fakultativ): Stellen Sie sicher, dass Sie alle mit Ihrem Netzwerk verbundenen Geräte auf Viren prüfen und diese Schritte wiederholen, wenn sie betroffen sind.

Schritt 8: Installieren Sie Anti-Malware Software mit Echtzeitschutz auf jedem Gerät, das Sie haben.

Schritt 9: Versuchen Sie, keine Software von Websites herunterzuladen, von denen Sie nichts wissen, und halten Sie sich von diesen fern Websites mit geringer Reputation im allgemeinen.

Wenn Sie diese Empfehlungen befolgen, Ihr Netzwerk und alle Geräte werden erheblich sicherer gegen Bedrohungen oder informationsinvasive Software und auch in Zukunft virenfrei und geschützt.

Wie funktioniert?

Einmal installiert, kann Daten sammeln Verwendung Tracker. Bei diesen Daten handelt es sich um Ihre Surfgewohnheiten, B. die von Ihnen besuchten Websites und die von Ihnen verwendeten Suchbegriffe. Sie werden dann verwendet, um Sie gezielt mit Werbung anzusprechen oder Ihre Informationen an Dritte zu verkaufen.

kann auch Laden Sie andere Schadsoftware auf Ihren Computer herunter, wie Viren und Spyware, Dies kann dazu verwendet werden, Ihre persönlichen Daten zu stehlen und riskante Werbung anzuzeigen, die möglicherweise auf Virenseiten oder Betrug weiterleiten.

Ist Malware?

Die Wahrheit ist, dass Welpen (Adware, Browser-Hijacker) sind keine Viren, kann aber genauso gefährlich sein da sie Ihnen möglicherweise Malware-Websites und Betrugsseiten anzeigen und Sie dorthin weiterleiten.

Viele Sicherheitsexperten klassifizieren potenziell unerwünschte Programme als Malware. Dies liegt an den unerwünschten Effekten, die PUPs verursachen können, B. das Anzeigen störender Werbung und das Sammeln von Benutzerdaten ohne das Wissen oder die Zustimmung des Benutzers.

Über die Forschung

Die Inhalte, die wir auf SensorsTechForum.com veröffentlichen, diese Anleitung zum Entfernen enthalten, ist das Ergebnis umfangreicher Recherchen, harte Arbeit und die Hingabe unseres Teams, Ihnen zu helfen, das Spezifische zu entfernen, Adware-bezogenes Problem, und stellen Sie Ihren Browser und Ihr Computersystem wieder her.

Wie haben wir die Recherche durchgeführt? ?

Bitte beachten Sie, dass unsere Forschung auf unabhängigen Untersuchungen basiert. Wir stehen in Kontakt mit unabhängigen Sicherheitsforschern, Dank dessen erhalten wir täglich Updates über die neueste Malware, Adware, und Browser-Hijacker-Definitionen.

Weiter, die Forschung hinter der Bedrohung wird unterstützt mit Virustotal.

Um diese Online-Bedrohung besser zu verstehen, Bitte lesen Sie die folgenden Artikel, die sachkundige Details bieten.

Schön, aber ich bin faul es auszuprobieren.

Gut, es ist sowieso nicht zu empfehlen, die Feds werden in kürzester Zeit bei dir sein, Außerdem informieren wir nur über die Cyberkriminalität, die es gibt, um das Bewusstsein zu schärfen, wie Sie sich schützen können :)

Wir haben keine Feds hier in Spanien, das Gesetz ist hier schläfriger und liebt es, nichts zu tun. Hier wird nur das Credo angeschaut. Kartensicherheit und ähnliches, kein Scheiß wie Telefon oder kleinere Marketing-Betrügereien. Ich will mich nicht schützen, Ich stehle lieber direkt von Google, wo ich kann, und wenn sie etwas sagen, versuchen Sie, mich lebend zu fangen, Ich habe meine Gründe, Geld von ihnen zu nehmen, um für etwas zu bezahlen, das ich hier nicht sagen werde, da es sich um Dinge aus dem wirklichen Leben handelt.