Die Necurs Botnetz wird in einem neuen Angriff Kampagne Banken konzentriert weltweit im Einsatz. Die neuesten Sicherheits Berichte zeigen, dass die Angreifer PUB-Dateien verwenden, die Publisher-Dokumente Microsoft sind. Lesen Sie unsere Artikel mehr über die Vorfälle lernen.

Necurs Botnet Verwendet .pub Dateien Banken zu infiltrieren

Wir haben einen Sicherheitsbericht einer neuen globalen Infektion Kampagne erhielt die Necurs Botnet verwendet. Die groß angelegte Angriffe gegen Banken und Banken Benutzer erweiterte Infiltration Taktik Lager. Bisher haben wir Informationen über den globalen Angriff, der am August geschah 15 (gestern). Es wird erwartet, dass Necurs könnte in Zukunft Angriffe verwendet werden, wenn die Verbrecher zu beurteilen haben, wie viel Schaden sie während des anfänglichen Ausbruch getan haben.

Necurs sind besonders geeignet für diese Art von Angriffen, wie es Domain-Generation Algorithmen verwendet (DGA des) und direkte Peer-to-Peer-Verbindungen, die es sehr schwer machen, durch Netzwerk-Administratoren zu blockieren. Als solches hat es verwendet, um die Mehrheit der Locky Ransomware-Attacken und Trojaner wie Dridex zu verbreiten.

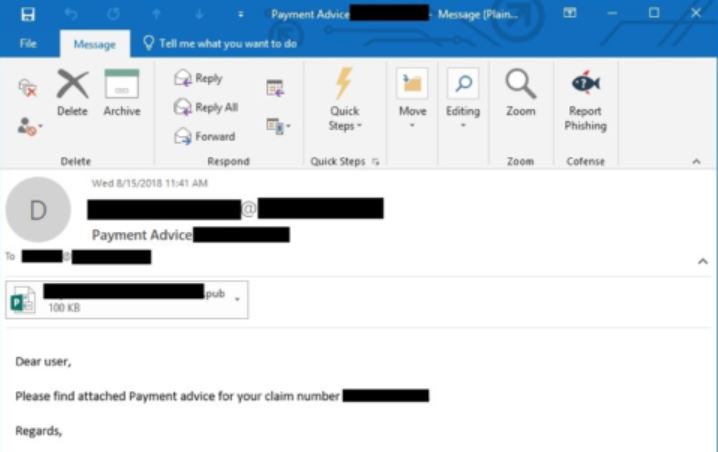

Die neueste Technik, die von Kriminellen verwendet beinhaltet Phishing-E-Mails dass beinhalten aussendet .PUB (Microsoft Publisher) Dateien. Die Berichte zeigen eine typische Nachricht Layout, die Empfänger werden E-Mails von Adressen indischer Herkunft erhalten. Die Themen können Strings enthalten wie “Anfrage BOI”, “Zahlungsavis”, “Verträge” in Kombination mit zufälligen alphanumerischen Zeichen. Wenn die Opfer Anwender die infizierten Dateien eine Reihe von bösartigen Makros öffnen aktiviert werden, das Herunterladen einer Malware von einem Remote-Standort. In einigen Fällen kann eine Benachrichtigung prompt hervorgebracht werden, Nutzer sollten nicht mit Skripten zu interagieren, durch solche Mittel erhalten.

Sobald die Makros das Verhaltensmuster beginnen wird durch Fallenlassen einer Datei in den Ordner, in dem das Dokument gespeichert wird und ein Archiv-Software wird auch geliefert werden gestartet. Über die aufgebaute Verbindung Archiv ein passwortgeschütztes Archiv heruntergeladen und dann entpackt ein Paßworts mit. Die extrahierten Dateien werden als Systemkomponenten umbenannt und die Infektion wird von ihnen gestartet werden.

Das Endziel der Necurs Botnet-Infektion ist einen Trojaner zu liefern, die zu einem frühen Angriff sehr ähnlich ist, die genutzt .IQY Dateien.

Der Trojaner in der PUB-Dateien Angriff verwendet wird, leistungsfähige und maßgeschneiderte gegen beide Banken und Endverbraucher. Er stellt eine konstante sichere Verbindung zwischen dem infizierten Wirt und einem Hacker-kontrollierten Server - dies ermöglicht effektiv die Kriminellen auf den Opfern in Echtzeit bespitzeln, übernimmt die Kontrolle über ihre Maschinen und bereitstellen andere Viren.

Viele kundenspezifische Versionen beinhalten ein Datenmodul Ernte der konfiguriert ist, zwei Gruppen von Informationen an hijck:

- Persönliche Informationen - Daten über die Nutzer gesammelt werden, können verwendet werden, um ihre Identität zu entlarven. Dies wird durch die Suche nach Zeichenkette wie ihr Name getan, Anschrift, Telefonnummer, Lage, Interessen und Passwörter.

- Kampagne Metrics - Hacker sind auch zu extrahieren Informationen bekannt, die verwendet werden können, um die Angriffe zu optimieren. Üblicherweise bestehen sie aus einem Bericht unter Angabe der installierten Hardware-Komponenten, Benutzer eingestellten Optionen und bestimmte Betriebssystemwerte.

Trojaner wie diese sind auch bekannt für Windows Registry Änderungen. Sie können die normale Funktionalität der beiden vom Benutzer installierten Anwendungen stören und das Betriebssystem als Ganzes. Einige Infektionen können durch indirekte Symptome wie einem plötzlichen Abfall der Systemleistung nachgewiesen werden.

Der Hacker kann die gefährliche Nutzlast anweisen, die sie ändern Boot Optionen - kann die Bedrohung automatisch eingestellt werden, so bald beginnen, da der Computer gestartet wird. Es kann auch den Zugriff auf die Boot-Recovery-Menü sperren, welche Optionen viele manuelle Benutzer Entfernung macht.

Sicherheitsanalysten erwarten, dass weitere Angriffe Kampagnen werden in kurzer Zeit gestartet werden. Zu diesem Zeitpunkt gibt es keine Informationen über den Hacker oder kriminelle Gruppe hinter den anhaltenden Angriffen.