Malware-Angriffe sind auf dem Vormarsch und als CRO von F-Secure Mikko Hypponen Ted Gespräche sagte auf - "Es ist nicht mehr ein Krieg gegen unsere Computer, es ist jetzt ein Krieg gegen unser Leben. "Um uns besser vor dieser Bedrohung schützen wir müssen verstehen, warum einige Antiviren-Software erkennt keine Malware und warum einige Bedrohungen erfolgreich sind, wenn es darum geht, auf eine Infektion? Wir haben beschlossen, in den Engpass zu suchen, wenn es darum geht, ein System zu infizieren - Verschleierung Software.

Wie funktioniert Obfuscation Arbeit?

Obfuscators wurden für eine Weile benutzt jetzt. Ihr Hauptzweck ist es, die binären Code von Programmen zu verbergen, so dass Sie in der Lage sein kann, den Wettbewerb zu verhindern, dass es zu stehlen und kopieren es. Wenn Sie die Verschleierung in Malware, das Prinzip ist vielmehr die gleichen. Jedoch, sie verbergen den Inhalt der bösartigen Dateien, so dass sie Anti-Malware-Software umgehen können.

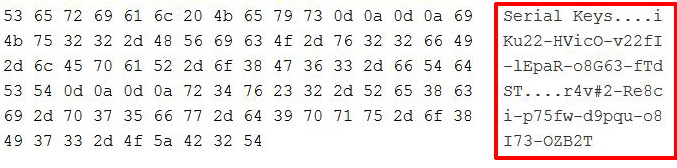

Hier ist, wie der Hex-Code einer ausführbaren Datei aussieht, bevor sie verschleiert wurde:

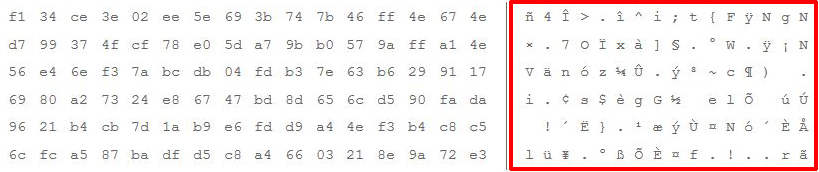

Es ist klar, dass man auch den Inhalt der Datei lesen können, keine anderen Informationen zu erwähnen,, wie, die es geschaffen, und wie wurde es gemacht. Jedoch, wenn Sie sich bewerben die DES starke Verschlüsselung Algorithmus zu eben dieser Datei, hier ist das, was passiert,:

Wie von oben sichtbar, es ist nicht möglich, den Inhalt und Anti-Malware-Software zu lesen, wird die Datei auch mit Echtzeitschutz zu erkennen, nicht in der Lage. Jedoch, die meisten Malware-Bedrohungen haben eine Nutzlast, die auch andere Daten fällt und Ändern von Einstellungen, und das ist, wo es kompliziert wird für die Malware die Anti-Malware-Software zu umgehen. Die meisten fortgeschrittenen Bedrohungen nicht nur Verschleierungs einmal ausführen, aber sie tun es mehrmals, um die Datei zu machen haben mehrere Schutzebenen.

Auch, wenn es darum geht, Verschweigen Datei, eine der am weitesten verbreiteten Verschleierungsverfahren aufgerufen XOR. Er führt grundsätzlich die gleiche Operation wie mit DES gezeigt obigen, Doch im Gegensatz zu DER, der Code ist einfacher zu entschlüsseln. Eine Methode, dies zu tun, ist es, ein Programm zu verwenden, die über eine durch unterschiedliche Kombinationen geht Brute-Force-Angriff die XOR-verschlüsselte Datei zu entschlüsseln.

obfuscators Zusammenfassung

Es gibt viele verschiedene obfuscators, und sie werden oft genannt von Hackern als Crypter oder Packers. Sie tragen wesentlich zur erfolgreichen Infektion eines bestimmten PC. Da, wenn eine bestimmte Verschleierung Software unentdeckt, Wir raten dringend Benutzer die empfohlenen Schutztipps Malware in Zukunft zu vermeiden.