Nach einer Marktforschung über einen Tor-Exit-Node, Modifizieren unkomprimierte ausführbare Windows-Dateien durch sie heruntergeladen wurde vor kurzem veröffentlicht, Experten haben festgestellt, dass die Frage führt zurück in die russische APT Familie MiniDuke, die berühmt für die in böswilliger Kampagnen NATO und Europäische Behörden eingesetzt ist. Jedoch, die Malware in diesem Fall ausgenutzt gehört zu einer separaten Malware-Familie, die überspielt wurde OnionDuke.

Was ist OnionDuke und wie funktioniert es?

Als das Opfer eine ausführbare durch die böswillige Tor-Exit-Node herunter, er eine ausführbare "Wrapper" enthält das Original und eine schädliche ausführbare bekommt. Die separate Wrapper Hilfe Vermeidung jeder Art von Integrität überprüft, ob die ursprünglichen binären enthalten kann. Da die Umhüllung ausgeführt wird, es hält das Schreiben der Festplatte und der Ausführung des ursprünglichen .EXE. Auf diese Weise wird das Opfer dazu gebracht zu glauben, dass der Prozess normal beendet. Aber der Wrapper würde auch die zweite ausführbare starten, das als Trojan-Dropper erkannt wird:Win32 / OnionDuke.A. Es enthält eine PE-Ressource als Bilddatei getarnt, was, tatsächlich, eine verschlüsselte DLL-Datei.

Bei der Ausführung, die DDL-Datei entschlüsselt einen eingebetteten Konfiguration und versucht, um URLs aus den Command and Control-Server verbinden. Die C&Cs kann Anweisungen zum Versenden von Malware zu downloaden und weitere schädliche Komponenten ausführen. Experten gehen davon aus, dass die bösartigen Domains gibt regelmäßige Websites, von den Cyber-Gauner gehackt.

Komponenten des OnionDuke Malware-Familie

Das Forscherteam, dem die OnionDuke Malware-Familie ist die Analyse erfasste Komponenten entwickelt, um Login-Daten von den infizierten Computern zu stehlen, sowie Elemente, die erstellt wurden, um andere Daten auf dem betroffenen Computer zu sammeln. Zum Beispiel ist eine Firewall, oder ein Antivirus-Produkt auf dem Computer aktiv ist. Ein Teil der beobachteten Komponenten heruntergeladen und durch die Hintertür Prozess ausgeführt. Die Infektionsvektor der anderen ist noch nicht bestimmt werden.

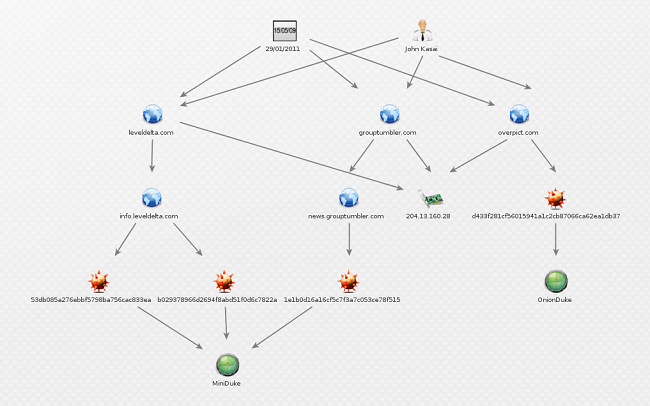

Eine der Komponenten wurde als eine Ausnahme von den Forschern. Diese besondere DLL-Datei hat eine andere C&C-Domäne in seine Konfigurationsdaten - overpict.com. Die Experten sind sich fast sicher, dass diese Komponente in der Lage missbrauchen Twitter als C ist&C-Kanal. Diese Domäne wurde von John Kasai zusammen mit einer großen Anzahl von anderen Domänen registriert. Hier ist die Liste:

- beijingnewsblog.net

- leveldelta.com

- natureinhome.com

- nostressjob.com

- oilnewsblog.com

- ustradecomp.com

- sixsquare.net

- airtravelabroad.com

- grouptumbler.com

- nasdaqblog.ne

- nestedmail.com

- nytunion.com

Тwo dieser Domains – grouptumbler.com und leveldelta.com – wurden in früheren MiniDuke Kampagnen verwendet. Dies ist ein klares Zeichen dafür, dass trotz der Tatsache, dass sowohl MiniDuke und OnionDuke gehören verschiedenen Malware-Familien, sie eine Infrastruktur teilen.

Experten gehen davon aus, dass die OnionDuke Seit Oktober aktiv 2013. Hinweise darauf, dass die Malware wurde infiziert ausführbare Dateien in . Torrent-Dateien, die raubkopierter Software seit Februar enthalten 2014. Die Zusammenstellung Zeitstempel vom Team analysiert vermuten, dass die OnionDuke Malware-Familie ist viel älter.

Die OnionDuke wurde wahrscheinlich in Angriffe gegen Regierungsbehörden in Europa, Verwendung von zwei unterschiedlichen Strategien:

- Masseninfektion durch veränderte Binaries.

- Chirurgische Targeting, oft mit APT Maßnahmen verbunden.

Es gibt immer noch zu viele Rohlinge im Moment, aber eines ist klar - mit der Tor-Netzwerk ist ein Plus, wenn Sie anonym bleiben wollen, aber es macht Sie zu einem leichten Ziel für Cyber-Angriffe. Vermeiden Sie das Herunterladen von Binärdateien durch Tor ohne Verschlüsselung, weil Sie nie wissen, wer die Ausfahrt Knoten, den Sie verwenden hält.