Computer-Kriminelle ständig Anwender und Unternehmen versuchen, zu brechen, um Geräte und Netzwerke. Und während dieser Prozess kann wie wizardry scheinen, in den meisten Fällen nutzen sie tatsächlich hoch entwickelten Software und Code. Unser Artikel zielt darauf ab, die beliebtesten Hacking-Tools zu präsentieren in 2017 wie durch Computer-Kriminelle auf der ganzen Welt.

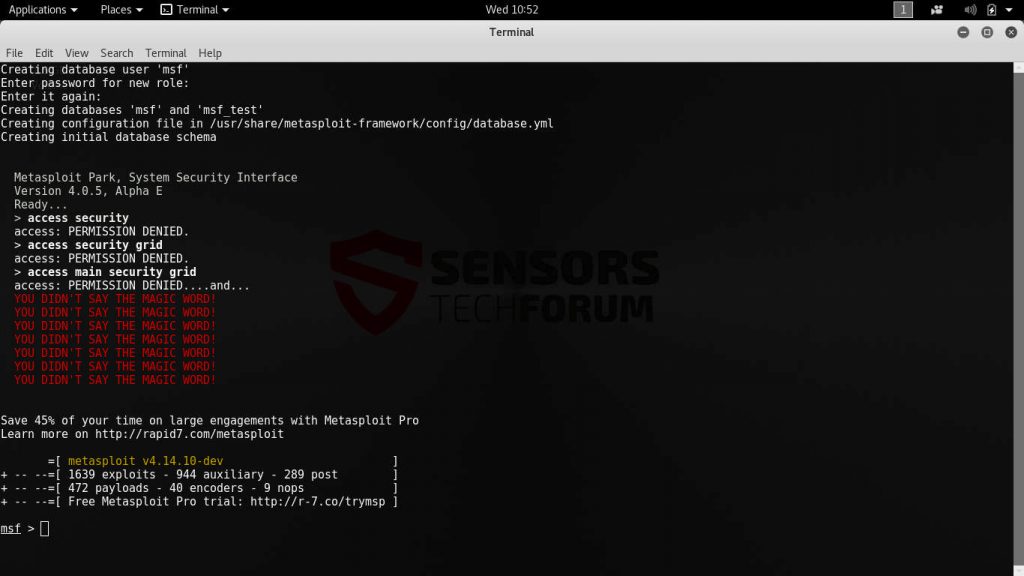

1. Metasploit

Metasploit ist das de-facto-Standard-Hacking-Tool, wenn es Vulnerability Assessment zur Durchführung kommt. Dies ist eines der Feature reichen Plattformen, die auch Anfänger Kriminellen ermöglicht ausgeklügelte Angriffe mit kurzen Befehlen zu starten. Bei weitem ist dies einer der beliebtesten Suiten, wenn es beide kommt zu lehren Sicherheitsexperten und Hacker über Schwachstellen-Scans und Penetrationstests.

Es ist in verschiedenen Editionen verfügbar (kostenlose und kostenpflichtige Versionen sind verfügbar) und abhängig von der Konfiguration und Zielen es kann auf verschiedene Weise verwendet werden,. Metasploit besteht aus einem flexiblen Rahmen besteht, die ihre Betreiber ermöglicht Exploits und Nutzlasten zu starten. Der modulare Ansatz kann verwendet werden, bekannte Angriffe zu starten, sowie benutzerdefinierter Code gegen ganze Netzwerke. Der Rahmen wird typischerweise in Verbindung mit anderen Netzwerksicherheitswerkzeugen verwendet, um eine vorläufige Analyse der beabsichtigten Ziele zu leiten.

Sobald Sie wissen, was die Verbrecher Betriebssystem, Gerät und Dienste ausgeführt werden, sie können Metasploit verwenden, um Hacking-Angriffe zu starten und brechen in das System. Je nach Version und Konfiguration der zur Verfügung stehenden Werkzeuge können eine der folgenden Bedingungen umfassen:

Befehlszeile oder grafische Schnittstellen, Dritter Import von Exploits, Manuell / Automatik Brute-Force, Netzwerkerkennung, die Sammlung von Nachweisen, Social-Engineering-Kampagnen, Webanwendungen Testen und VPN-Tunneling.

Metasploit enthält eine der größten Sammlungen von Exploits für beide Anwendungen, Betriebssysteme, dedizierte Geräte oder Multi-Plattform-Injektionen. Es kann durch Plug-In oder Module von Drittanbietern erweitert werden, wenn die Kernfunktionalität ist Begrenzung. Mit ihm in Live-Hacker-Attacken einzuleiten die Betreiber können eine Vielzahl von Infektionsarten: von den Geräten zu Spionage auf den Nutzer in Echtzeit und stehlen vertrauliche Informationen und Anmeldeinformationen Überholmanöver. Im Vergleich zu anderen ähnlichen Plattformen enthält Metasploit Post Ausbeutung Fähigkeiten sowie. Dies ist ein sehr wichtiger Schritt, wenn es um sensible Datenerfassung und tiefe Infektionen kommt.

Der Rahmen wird verwendet, um gefährliche persistent Installationen zu starten - Viren und Malware, die sie tief in den Computereinstellungen befestigen und nicht unter Verwendung beliebige manuelle Methoden entfernt werden kann. Erst durch den Einsatz einer Qualitäts Anti-Spyware-Lösung kann sie beheben.

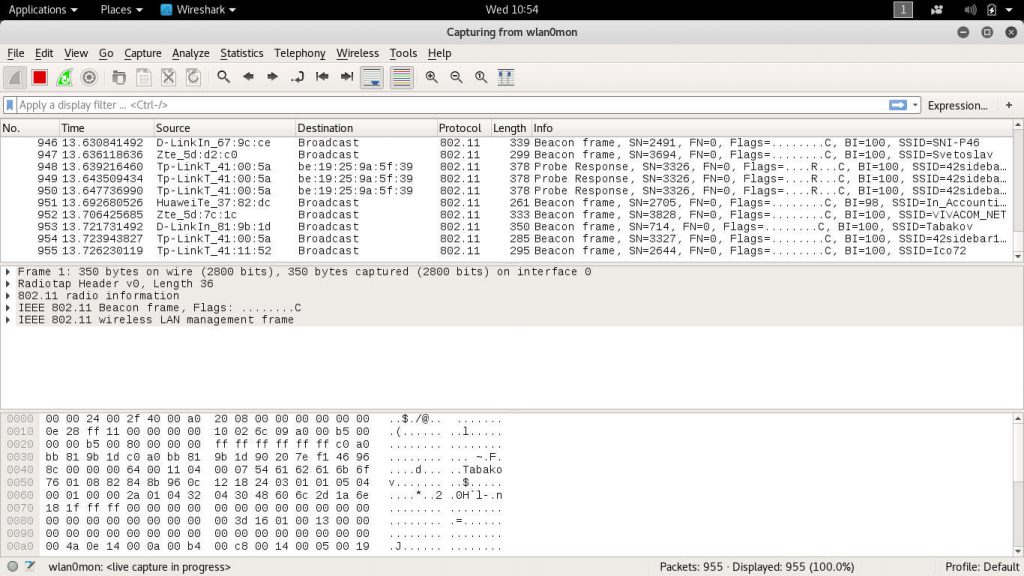

2. wireshark

Wireshark ist wahrscheinlich eines der am häufigsten verwendete Werkzeug sowohl von Sicherheits- und Netzwerkadministratoren und Computer-Kriminelle. Es ist ein Multi-Plattform-Netzwerk-Protokoll-Analysator, das seine Nutzern ermöglicht, Daten aus einer Vielzahl von Netzwerkquellen zu erfassen - Wi-Fi-Netzwerke, Bluetooth, Kabelverbindungen und etc. Es kann Aufzeichnung verwendet werden, um die Daten zu leben oder es analysiert offline für eine weitere Inspektion.

Einer der Gründe, warum so nützlich ist Wireshark ist, dass es praktisch alle Capture-Dateiformate in der Industrie verwendet werden unterstützt. Die Anwendung ist kompatibel mit nahezu allen gängigen Geräten und Betriebssystemen. Darüber hinaus unterstützt es die Entschlüsselung vieler Protokolle und alle Ergebnisse können weitere Formate zur Speicherung und Analyse exportiert werden.

Eine Sitzung Wireshark ist in der Regel in der folgenden Reihenfolge gestartet:

- Starten Sie die Anwendung mit den erforderlichen Berechtigungen Netzwerkverkehr laden.

- Konfigurieren Sie die Interface-Optionen durch Angabe, welche Schnittstelle wird sich für die Verkehrserfassung verwendet werden und sich den Prozess.

- Verwenden Sie die verfügbaren Plug-ins, Filtern und Skripten den Datenstrom zeigen.

- Die extrahierten Daten können an andere standart Formate zur weiteren Analyse exportiert werden, wenn dies erforderlich ist,.

Der Protokoll-Analysator arbeitet Anzeigefiltern, Plugins und Skripte. Beliebt Tutorials im Internet und fertigen Anweisungen können verwendet werden, Netzwerkprobleme und sicherheitsrelevante Vorfälle zu beheben. Wireshark ist in Scannen nach Viren-Attacken nützlich, indem für bösartige Endpunkte aufzuzublicken und Streicher im Zusammenhang mit Ransomware und Trojanern.

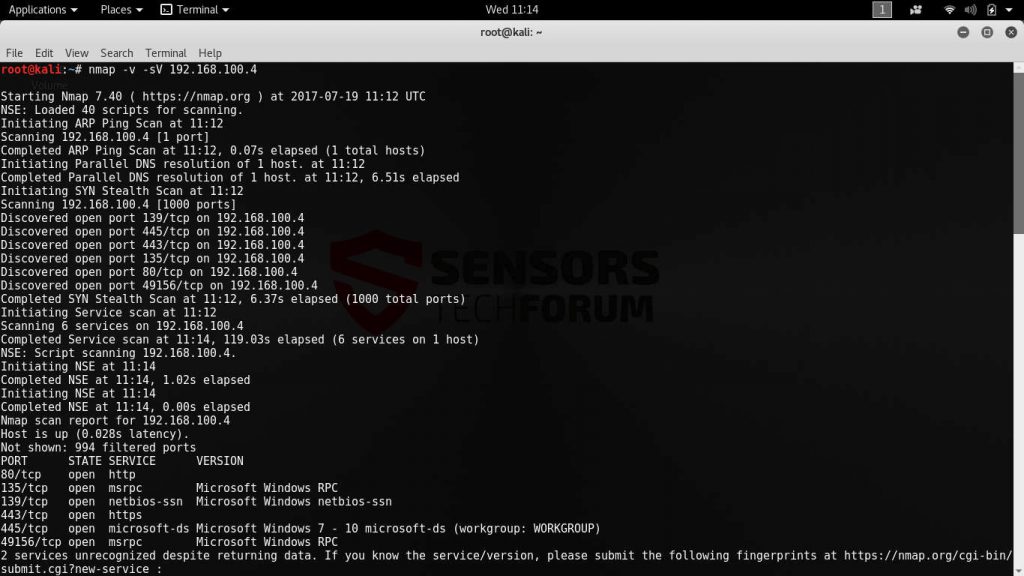

3. nmap

nmap (kurz für “Network Mapper“) ein vielseitiges und leistungsfähiges Werkzeug für Netzwerkerkennung und Sicherheitsüberprüfung verwendet. Netzwerkadministratoren können es verwenden, um einen ausführlichen Bericht über alle verfügbaren Geräte an den angeschlossenen Netzwerken erstellen, überwachen uptime oder Online-Dienste entdecken.

Das Dienstprogramm hat viele Eigenschaften einschließlich Rohpakete Identifizierung, Diensterkennung und eines der besten Betriebssystem Fingerabdruckerkennung Datenbanken. Nmap ist in der Lage zu identifizieren, sowohl die Version der Laufsysteme, sondern auch alle Server-Anwendungen.

eine breite Palette von detaillierten Netzwerkdaten auf ganze Computernetze abfragen können die Administratoren einen einzigen Befehl. Die Entwickler halten Binärpakete für die gängigsten Betriebssysteme - Gnu / Linux, Microsoft Windows und Mac OS X.

Ein Teil der Sicherheits-Suite, der Nmap verwendet wird, enthält auch die folgenden Anwendungen:

- Zenmap - eine leistungsstarke grafische Benutzeroberfläche Nmap.

- ncat - eine sehr leistungsfähige Datenübertragung und Debugging-Tool.

- Ndiff - Ergebnisse Vergleich.

- Nping - Paketerzeugung und Antwort Analyst Werkzeug.

Die Anwendung ist in der Lage bestimmte Anti-Hacking-Sicherheits-Tools zu überwinden. Selbst wenn solche gefilterten Ports und andere Abwehrmechanismen verwendet werden,, das Dienstprogramm kann eine erweiterte Scan-Mechanismus verwenden, um die verfügbaren Geräte und Dienstleistungen zu präsentieren.

Nmap ist auch für seine Scripting-Engine namens NSE berühmt (Nmap Scripting Engine). Es erlaubt den Benutzern zu schreiben, teilen und führen in der Programmiersprache Lua geschrieben Skripte. Mit vorgefertigten Befehlen kann die Mehrheit der Routine Netzwerk Sicherheitsaufgaben automatisiert werden.

Die umfangreichen Funktionen zur Verfügung für Nmap ermöglichen, seine Betreiber Firewalls und Intrusion-Detection-Systeme zu umgehen, sowie Spoof Geräte und imitieren Anwendungsprotokolle. Je nach Einzelfall der Penetration Tester können verschiedene Taktiken in ihren Hacker-Kampagnen nutzen.

4. John the Ripper

John the Ripper ist wohl der bekannteste Passwort-Cracker. Die Anwendungen ist kompatibel mit den meisten gängigen Betriebssystemen und kann verwendet werden, um alle Arten von Passwörtern zu brechen. Hacking verschiedene Arten von Daten werden einfach mit Crackern wie diese erreicht.

Das primäre Ziel der Anwendung ist zu erkennen und zu schwach Unix Passwörter wiederherstellen. Jedoch aufgrund der breiten Verfügbarkeit von Funktionen und dem Smart-Algorithmus in den Code integriert, John the Ripper hat sich zu einem Standard-Werkzeug zum Trennen gemeinsamen Chiffren werden.

John kann, indem das Programm mit einer Passwort-Datei verwendet werden. Optionale Parameter umfassen den Crackmodus und spezifische leistungsbezogene Einstellungen. Wordlist-Dateien können auch fein abgestimmt werden, um die Worte mangle, beseitigen doppelte Kandidaten Passwörter, zuweisen bestimmte Länge und usw.. Die folgenden Hash-Typen sind aus der Box unterstützt:

Traditionelle DES-, SHA-Krypta, sunmd5, NTML und Mac OS X gesalzen SHA1-Hashes, “bigcrypt”, BSDI erweitert DES-, FreeBSD MD5-basierte, OpenBSD Blowfish-basierte, Kerberos / AFS, Windows-LM und DES-tripcodes.

Fertige Ausgaben können auch Passwörter verwendet werden, von Datenbankservern verwendet zu knacken, Netzwerkauthentifizierungsservern, IRC-Bots, Dienstleistungen, Remote-Desktop-Protokolle, PDF-Dateien, Archive und andere sensible Daten und Dienste.

Der Passwort-Knack-Motor kann verwendet werden, um durchzuführen Einbrüche in Situationen, in denen Schwachstellen nicht erkannt werden können. Mit diesem Ansatz kann Hacker in Systeme brechen, wo hat eine zusätzliche Schicht der Authentifizierung oder eine andere Sicherheitsfunktion nicht umgesetzt worden.

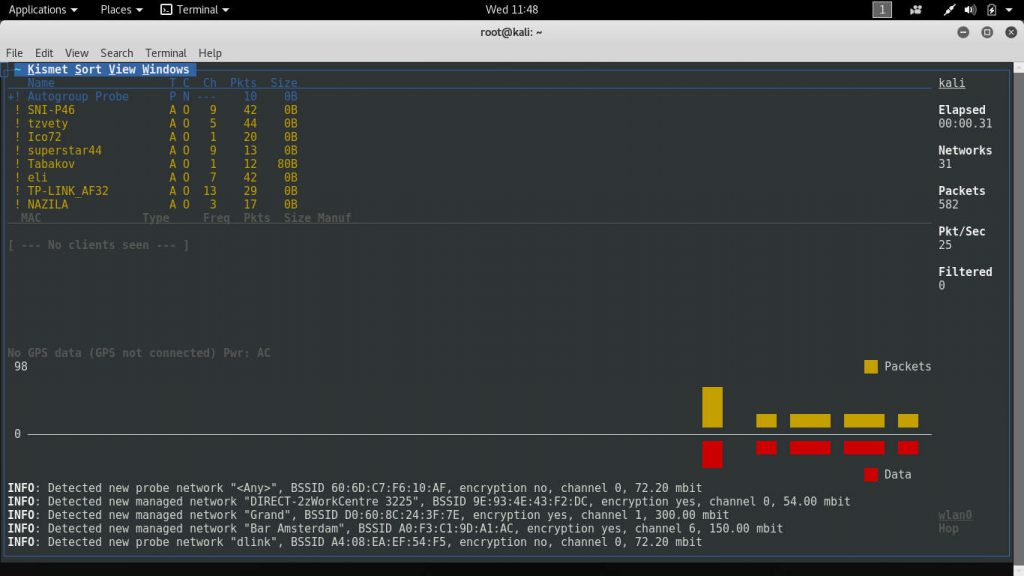

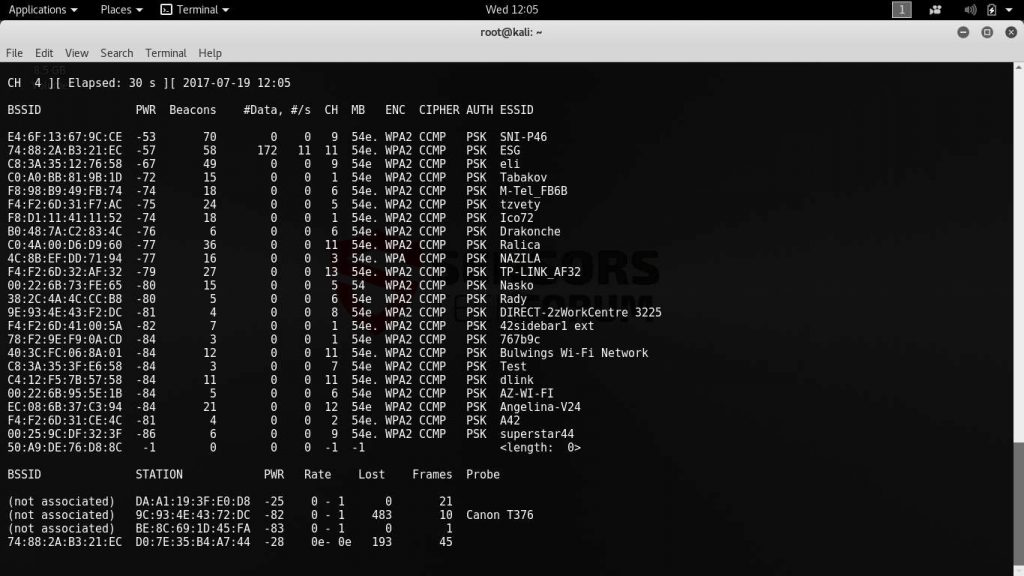

5. Kismet

Dies ist ein konsolenbasierte Wireless-Netzwerk-Detektor mit erweiterten Funktionen. Es kann Netzwerke in Reichweite verwendet werden, durch die Verwendung passive Scan zu identifizieren, wie zu anderen Ansätzen gegen. Dies gibt es den Vorteil, dass sie verborgene Netzwerke erkennen, auch wenn sie nicht in Gebrauch sind und nicht senden die üblichen Baken.

Weitere Features sind die folgenden:

- Automatische Erkennung von Netzwerk-IP-Blöcke durch die gesendete TCP Analyse, UDP, ARP und DHCP-Pakete.

- Es kann den Verkehr in einem Wireshark kompatibelen Format protokollieren, die von der Anwendung analysiert werden können.

- Wenn eine GPS-Einrichtung konfiguriert ist und mit dem Gerät verbunden Kismet können die detektierten Netzwerken automatisch plotten und schätzen die Bereiche auf einer Karte.

- Kismet kann mit Plugins erweitert werden, um zusätzliche Befehle aktivieren.

- Sie betreibt ein Client-Server-Modell, das es unter flexiblen Bedingungen ausgeführt werden kann.

- Mehrere Capture-Quelle wird unterstützt.

Computer-Kriminelle nutzen Kismet, wenn Hacker-Angriffe durchführen wardriving. Dies ist die bekannte Praxis des Scannens und Plotten Wi-Fi-Netzwerk Laptops oder Smartphones. Kismet ist als erste Stufe Aufklärungs Taktik verwendet, um die verfügbaren Netzwerke an einer bestimmten Stelle abfragen.

Benutzer des Dienstprogramms können aktivieren und verwenden, um grundlegende und erweiterte Filter Informationen über die Zielnetze zu gewinnen. Die eingebaute Motor kann die App auch die Betreiber über bestimmte Eigenschaften und ungewöhnliche Sonden aufmerksam zu machen verwendet werden, Überschwemmungen und andere Indikationen. Seine Fähigkeit als potentes Intrusion-Detection-System zu handeln kann aufpassen auf ungewöhnliche Ereignisse genutzt werden. Zusammen mit den Verkehrsdaten gesammelt und analysiert in von Wireshark, der Hacker-Betreiber kann eine detaillierte Sicht der Wi-Fi-Netzwerk in Reichweite gewinnen.

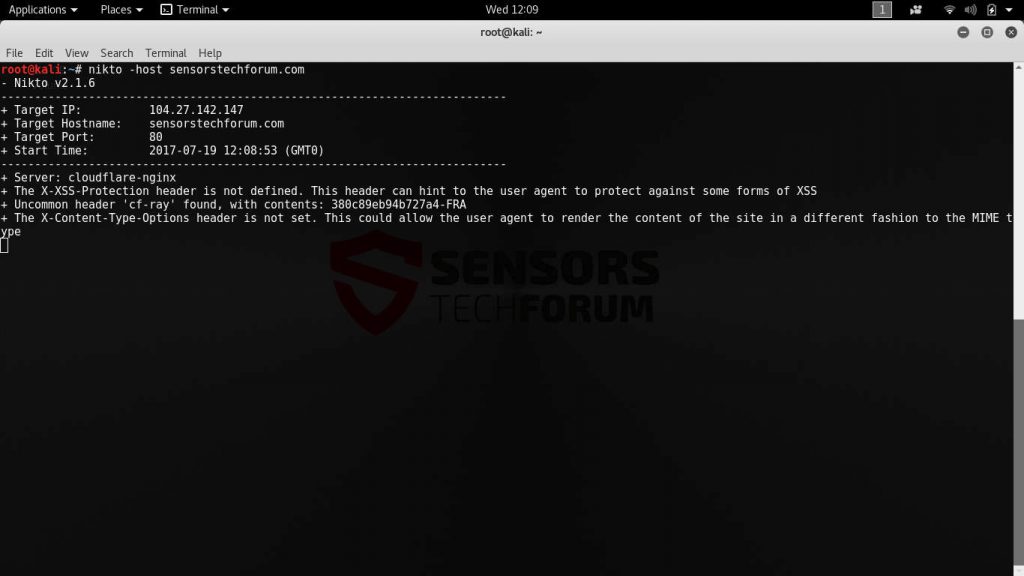

6. niemand

Nikto ist ein leistungsfähiger Web-Server-Scanner, die Lage ist, umfangreiche Tests auf den Zielcomputer auszuführen. Die Anwendung ist in der Lage eine Sicherheitsüberprüfung auf den beabsichtigten Ziele zu schaffen, indem eine Reihe von Assessment-Tests starten. Es ist so konzipiert, Ausfall- und unsichere Installation zu identifizieren, Konfigurationsparameter und laufende Dienste auf dem Ziel Webservern. Penetration Tester und Computer-Kriminelle können es verwenden, um potenzielle Sicherheitslücken in den Zielsystemen zu finden.

Nikto kann auf jeder Plattform laufen, die die Perl-Umgebung unterstützt - von gewöhnlichen Laptops und Desktops Computer und mobile Geräte an Bord. Die Engine unterstützt Proxies, SSL-Verbindungen, Host-Authentifizierungsmethoden, Angriff Codierung und andere Merkmale. Das Interface ist sehr einfach zu bedienen, da es eine logische und einfache verwendet Befehlszeilensyntax zu verwenden,.

Das Dienstprogramm kann als ersten Punkt der Analyse bestimmter Webadressen verwendet werden, da es in der Lage ist, die laufenden Dienste unter Verwendung mehrere verschiedene Methoden für eine bessere Genauigkeit zu identifizieren. Bei entsprechender Konfiguration des Web-Scanner ist auch in der Lage, die Domänen zu kartieren und nutzen Sub-Domain weitere Einblicke in die Einrichtung zu geben, zu erraten. Um eine vollständige Sicherheitsüberprüfung zu erleichtern Nikto können alle Ergebnisse und Ausgang mit dem Metasploit Framework log. Nikto ist einer der Top-Möglichkeiten, wenn die Ziel-Hosts Hacking.

7. Die Aircrack Suite

Aircrack ist eine Suite von Tools für Hacker drahtlose Netzwerke. Es besteht aus mehreren Anwendungen, die miteinander in Verbindung eingesetzt werden.

Sie können sowohl für die Manipulation von Datenströmen verwendet werden, Handwerk Pakete und das erfasste Netzwerkverkehr zu analysieren. Im Vergleich zu anderen Tool auf dieser Liste bedarf es mehr manuelle Eingriffe und für technisch fortgeschrittenen Anwender und Systemadministratoren. Allerdings ist es eine wirklich leistungsfähige Werkzeuge in den Händen des Adepten Sicherheitsingenieur oder krimineller als die Anwendungen bieten eine nahezu unbegrenzte Auswahl an alle möglichen Angriffe starten. Die komplette Aircrack-Suite umfasst die folgenden Werkzeuge:

- Aircrack - Dies ist die wichtigste Anwendung, die WEP-Kennwörter verwenden verschiedene Methoden knacken. Die Software ermöglicht für Wörterbuch-Attacken und andere Methoden, wenn solche Aktionen gegen die komplexeren WPA2-PSK geschützten Netzwerken fertig sind.

- airdecap-ng Dieses Programm entschlüsselt WEP / WPA verschlüsselte Dateien einen bekannten Schlüssel.

- airmon-ng - Die Ausführung dieser App stellt die andere Karte im Überwachungsmodus.

- aireplay-ng - Dies ist ein Paket-Injektor, der verwendet werden kann, bösartige Pakete zu fertigen. Eine solche Software kann verwendet werden, entdeckt Schwachstellen auszunutzen.

- airodump-ng - Ein Paket-Sniffer, die Netzwerkverkehrsdaten ist in der Lage zu sammeln und exportiert es entweder in pcap oder IVS Standarddateien.

- airtun-ng - Ein virtuellen Tunnel-Schnittstelle Schöpfer.

- packetforge-ng - Ein ähnlicher Paket Injektor aireplay-ng des Handwerk anstelle von Klartextdaten verschlüsselten.

- ivstools - Allzweck verwendet zu fusionieren und recoreded Paketdaten konvertiert.

- airbase-ng - Dieses Tool ermöglicht die Koordination der Techniken einzelnen Hosts attackieren.

- airdecloak-ng - Modifizieren PCAP erfassten Daten von aufgezeichnetem WEP cloaking Entfernen.

- Aerolib-nos - Dieser Teil der Aircrack-Suite verwendet, um die ESSID Netzwerknamen und Passwörter zu speichern und zu verwalten. Es erzeugt auch Pairwise Master-Schlüssel.

- airserv-ng - Airserv ermöglicht es den Betreibern, um die konfigurierten WLAN-Karten von anderen Computern zugreifen.

- easside-a - Aircrack-Dienstprogramm, das ohne WEP-Sicherheitsschlüssel für Access-Point-Kommunikation ermöglicht.

- easside-a - Eine Helfer-Anwendung, die in Verbindung steht mit easside-ng, wenn auf einem Remote-Host ausgeführt.

- tkiptun-a - WPA / TKIP-Verschlüsselung Angriff Werkzeug.

- wesside-a - Ein Hacker-Tool, das WEP-Sicherheitsschlüssel Recovery automatisiert.

Als solche ist die Aircrack Suite kann für alle wesentlichen Penetrationstests Szenarien eingesetzt werden: Netzwerkdatenüberwachung, Angriffe und Beurteilung der Sicherheitsstufe der Durchführung, Testen Wi-Fi-Adapter und Knacken entdeckt Passwörter. Wie Nmap stützen sich die Anwendungen auf einer Befehlszeilenschnittstelle, die für Scripting Verwendung geeignet ist. Die Betreiber können Aufgaben automatisieren, indem Sie Skripte erstellen, die mehrere Werkzeuge in einer logischen Befehlskette nutzen.

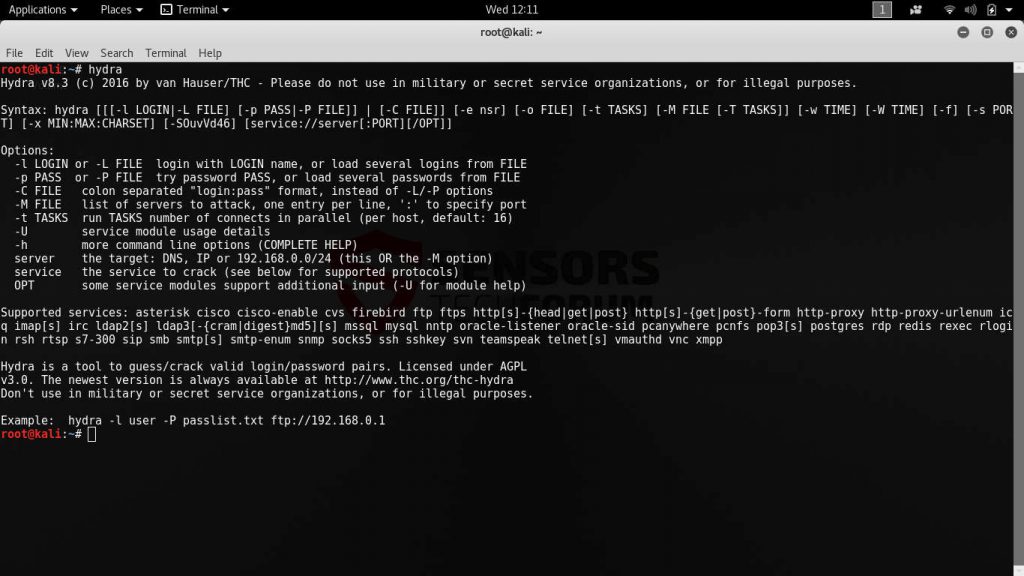

8. THC-Hydra

THC-Hydra ist ein optimiertes Netzwerk Cracker. Es unterstützt viele verschiedene Dienste und dank seiner breiten Funktionsumfang und Service Kompatibilität THC-Hydra (oder einfach Hydra) es ist eines der am häufigsten verwendeten Dienstprogramme, wenn es im Netzwerk angeschlossenen Geräte Hacking kommt.

Hydra arbeitet mit einer breiten Palette von Protokollen, Dienste und Anwendungen durch Passwörter geschützt. Die neueste Version kann wirken gegen folgende Ziele:

Sternchen, AFP, Cisco AAA, Cisco auth, Cisco ermöglichen, CVS, Feuervogel, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS POST, HTTPS-HEAD,

HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle-Listener, Oracle SID, Orakel, PC-Anywhere-, PCNFS, POP3, POSTGRES, RDP, rexec, rlogin, rsh, RTSP, S7-300, SAP / R3, SCHLUCK, SMB, SMTP, SMTP Enum, SNMP, SOCKS5, SSH (v1 und v2), Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC und XMPP.

Die beliebtesten Web-Protokolle (HTTP, POP3, IMAP und SMTP) Klartext-Anmeldeinformationen - ist komplett ausgestattet mit mehreren Anmeldemechanismen zur Authentifizierung unterstützt, MD5-Prüfsummen, Hashes und etc. Die Anwendung verwendet eine einfache grafische Benutzerschnittstelle (GUI) das erlaubt es auch unerfahrenen Benutzern Hacking Angriffe zu starten.

Die Crackversuche können über mehrere Proxy-Servertyp aus Datenschutzgründen verlegt werden. Und im Vergleich zu anderen ähnlichen Passwort-Cracker THC-Hydra zeigt, dass es eine der umfangreichsten Featurelisten hat und Fähigkeiten. Es hat sich zu einem bevorzugten Verfahren zur Einführung Einbruchsversuchen gezüchtet, wie es in Unternehmensumgebungen eingesetzt Dienste oft unterstützt - Oracle-Datenbanken, Active Directory-Protokolle, E-Mail und Web-Services, Remote-Desktop-Sessions und mehr.

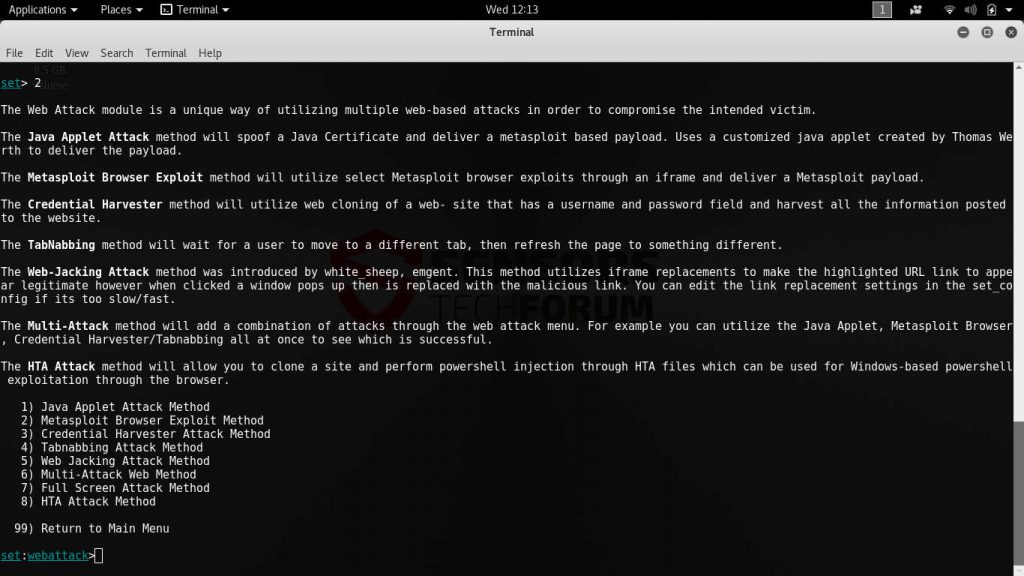

9. Der Social-Ingenieur Toolkit

Der Social-Ingenieur Toolkit ist ein beliebter Open-Source-Framework, das ausgelegt ist, Exploits und Social-Engineering-Angriffe zu starten. Das Dienstprogramm stellt eine sehr einfache Befehlszeilenschnittstelle zu verwenden, und unterstützt individuelle Angriffs. Wie Metasploit verfügt es über einen modularen Motor, den Programmierer benutzerdefinierten Code erstellen kann, die auf bestimmte Szenarien angepasst werden kann.

In der Standardeinstellung erlaubt es der böswillige Motor für die Koordination der folgenden Arten von Netzwerkangriffen:

- Spear-Phishing-Attacken - Sie sind eine der beliebtesten Betrug Social Engineering, um potenzielle Opfer geschickt. Die Ziele erhalten Nachrichten, die wie angezeigt durch legitimierte Institutionen gesendet werden, in der Regel per E-Mail, soziale Netzwerke oder Instant Messaging-Dienste. Die beliebtesten Beispiele umfassen die sich als PayPal, Google oder anderes bekanntes und weithin Internet-Unternehmen verwendet. Die Opfer werden auf Seiten umgeleitet, die als Login-Seiten oder Service Homepages erscheinen, wo sie aufgefordert werden, ihre Kontodaten eingeben. Anderer Fall beinhaltet das Hinzufügen von Malware als Datei-Anhänge oder Hyperlinks.

- Website-Angriffe - Der Social-Ingenieur Toolkit enthält einen Motor, der starke Angriffe leitenden Hackerangriffen in die Ziele, zu versuchen,. Das Framework ermöglicht es seinen Betreiber mehrere Angriffe auf einmal zu erhöhen, um die Erfolgsquote zu starten.

- Infectious Media Generator - Mit dieser Funktion können die Kriminellen eine schädliche Nutzlast erstellen, die verwendet werden können, um Opfer Systeme zu infizieren.

- Mass Mailer Angriff - Der Angriff erlaubt es, den Hacker-Betreiber einzurichten und zu koordinieren Spam-Nachrichten und andere ähnliche Kampagnen.

- Erstellen Sie eine Payload und Zuhörer - Es nutzt die Metasploit farmework eine binäre Datei zu erzeugen, die auf den infizierten Rechnern installiert werden muss. Einmal im Ort wird es verwendet, um “Hör mal zu” zu den Maschinen.

- Arduino-basierter Angriff - Diese Angriffe können überholen Arduino-basierte Geräte und umprogrammieren ihren Code. Sie werden in der Regel in vielen IoT verwendet (Internet der Dinge) Produkte, sowie DIY Hobby-Projekte.

- SMS Spoofing-Angriff Vektor - Mit dieser Option kann die kriminellen Betreiber Spoof Telefonnummern und SMS-Nachrichten senden. Solche Angriffe sind dabei, eine Social-Engineering-Kampagne in Kombination mit anderen Angriffen wie Credentials Vollernter nützlich laufen. Der Social-Ingenieur Toolkit kann fertige Vorlagen verwenden und Masse SMS-Nachricht auf einmal zu senden ausführen.

- Wireless Access Point Angriff - Eines der beliebtesten Mechanismen von Hacking-Geräte ist durch einen böswilligen Wireless Access Point Laichen und die DNS-Spoofing-Angriff mit, um die Geräte machen eine Verbindung zum Netzwerk Schelm. Wenn dies ein weiterer Angriff getan wird, kann eingeleitet werden, um sie zu infizieren. Sobald die Verbindung hergestellt wird alle erzeugten Verkehr von den Hackern ausspioniert werden kann. Solche Angriffe sind sehr nützlich, wenn Identitätsdiebstahl und andere damit zusammenhängende Straftaten leitenden.

- QRCode Generator Angriff Vektor - Social-Ingenieur Toolkit enthält einen Motor, der fähig ist bösartig QR-Codes zu generieren. Wenn sie von den Zielen abgetastet werden, werden sie zu einer präparierten Hacker-supplied Adresse weitergeleitet oder ein Exploit ist abhängig von der Konfiguration gestartet.

- Powershell Angriffsvektoren - Automatisierte Shell-Skripte in Powershell geschrieben wird, kann auf den infizierten Computern ausgeführt werden, wenn über die Menüoptionen angewiesen.

- Module von Drittanbietern - Der Social-Ingenieur Toolkit kann erweitert werden, indem zusätzliche Skripte und Plugins.

Der Social-Ingenieur Toolkit bietet eine der umfangreichsten Sammlung von Exploits und Angriffen. Die Tatsache, dass es eine Menge von eingebauten Optionen enthält, die für die Infektionskette Konfiguration ermöglicht die Kriminellen anspruchsvolle Kampagnen gegen ganze Computernetze zu starten. In Kombination mit Nmap und anderen Sicherheits-Tool der Hacker kann eine sehr hohe Wahrscheinlichkeit, infiltriert verwundbar Geräte und Netze erreicht.

10. Das Tor-Projekt

Das Tor-Netzwerk ist wohl das bekannteste internationale anonyme Netzwerk, die von Computer-Nutzern verwendet wird, die ihre Sicherheit und Privatsphäre schützen wollen. Tor Routen des Netzwerkverkehrs durch eine Reihe von Routern und Knoten, die es sehr schwer, für Internet Service Provider machen, Service Eigentümer und Systemadministratoren den Entstehungsort zu lokalisieren. Es wird in erster Linie zur Bekämpfung der Zensur jedoch ist es gewachsen zu sein, ein wesentlicher Bestandteil eines jeden Hacker-Toolkit verwendet.

Der Kriminelle Weg ihre Aktivitäten und Angriffe über das Netzwerk ihre wahre Herkunft zu verschleiern und die Fähigkeiten häufig des Netzes missbrauchen durch Hacker unterirdische Märkte und Chats auf der verborgenen Netzwerk-Betrieb. Die Mehrzahl der Operationen tatsächlich auf private Foren und Gemeinden geplant, die nur über das Tor-Browser. Wannabe Kriminelle häufig “lauern” oder browsen Sie die U-Bahn-Websites auf der Suche nach Tutorials und Anleitungen für Computer und Netzwerke Hacking.

Abschluss

Dieser Artikel stellt einige der besten und am weitesten verbreiteten Hacker-Tool in 2017. Sie spiegeln die aktuellen Angriffstrends, die in den letzten Monaten beliebt sind. Die Kriminellen konzentrieren sich auf die Koordinierung der Angriff Kampagnen nach den möglichen Zielen. Wir präsentierten, wie die Anwendungen, die Computernetze und Systeme im Voraus überblicken und Aufklärung können, Dies gibt dem Angreifer einen deutlichen Vorteil zu wissen, was das Eindringen versucht zu prüfen,.

Die Flexibilität in der Lage, mehrere Kampagnen zu starten, auf einmal, eine Sequenz oder ein sorgfältig erstellte Skript macht es die Werkzeuge sehr nützlich. Und während sie sind der Standard für Penetrationstester weltweit, viele von ihnen haben ihren Ruf als die führende Hacking-Tools gewonnen. Unser Artikel erwähnt ausdrücklich nur einige der möglichen Szenarien.

Notiz! Sie können sich aus eingehenden Malware-Infektionen schützen, indem ein mit Qualität Anti-Spyware-Lösung.