Dieser Artikel wurde erstellt, um Ihnen zu helfen, indem Sie erklären wie die beliebte entfernen 2021 Phishing-Angriffe die über E-Mail-Nachrichten auftreten.

Dieser Artikel wurde erstellt, um Ihnen zu helfen, indem Sie erklären wie die beliebte entfernen 2021 Phishing-Angriffe die über E-Mail-Nachrichten auftreten.

Unser 2021 Phishing-Betrug Guide zeigt alle gängigen Phishing-Versuche, die gegen einzelne Dienste berichtet worden. Wir zeigen einige der Top Trending Systeme, die sowohl sensible Informationen von den Opfern zu extrahieren oder kapern ihr Geld - sowohl reale Währung und Kryptowährung. Lesen Sie weiter zu lernen, wie man sich schützen.

Threat Zusammenfassung

| Name | Phishing-Betrug |

| Art | Betrug |

| kurze Beschreibung | Computerhacker in 2021 Verlassen Sie sich weiterhin auf Phishing-Betrug, um die Opfer dazu zu bringen, vertrauliche Informationen weiterzugeben. Solche Verbrechen sind mit Erpressung verbunden, Finanz-Missbrauch, und Manipulation, und kann verschiedene Formen annehmen. |

| Symptome | Empfangen vertrauter E-Mail-Nachrichten, Zugriff auf seltsame Websites, abnormales Browserverhalten. |

| Verteilungsmethode | E-Mail-Nachrichten, Instant Messaging-Benachrichtigungen, Popups im Browser |

| Detection Tool |

Überprüfen Sie, ob Ihr System von Malware betroffen ist

Herunterladen

Malware Removal Tool

|

Benutzererfahrung | Abonnieren Sie unseren Forum Phishing Scam zu Diskutieren. |

2021 Phishing-Betrugstrends

Expertenanalyse aus mehreren Quellen, sowie unsere eigene Analyse, zeigt das in 2021 Phishing-Kampagnen werden auf dem Vormarsch sein. Als Ergebnis der globale COVID-19-Pandemie Computerkriminelle versenden gefälschte Anzeigenangebote per E-Mail. Aufgrund des Arbeitsplatzverlustes suchen viele Bürger nach Arbeitsplätzen und nach Kriminellen, Dies ist eine großartige Gelegenheit, neue Kampagnen zu erstellen.

Phishing-Nachrichten werden zusammen mit speziell erstellten Websites erstellt, die auf Domain-Namen gehostet werden, die den vertretenen Diensten und Unternehmen ähneln. Wenn Sie dies hinzufügen, können die Phishing-Nachrichten eine der folgenden sein:

- Gefälschte Jobangebote

- Gefälschte Covid-19-Impfstoffe

- Gefälschte Benachrichtigungen

Die andere Art von Phishing-Inhalten, die von den Hackern erstellt wird, ist eine Benachrichtigung zur Darstellung von Impfplänen, Angebote, und Information. Betrug in 2021 die sich auf diese Bereiche beziehen, können auch andere Arten von Webinhaltstypen verwenden: sozialen Medien, klassifizierte Portale, Datingseiten, und ETC.

Diese Phishing-Nachrichten zielen alle darauf ab, persönliche Informationen über die Benutzer zu sammeln, die für verschiedene Verbrechen wie Erpressung und finanziellen Missbrauch verwendet werden kann.

In den letzten Jahren haben sich auch die Computerkriminellen stark darauf verlassen Instant Messaging-Clients zusammen mit sozialen Medien Websites und Anwendungen. Die bekannte Taktik der sozialen Manipulation wird von den Kriminellen angewendet — Sie verwenden gefälschte Identitäten, entführte Inhalte, und falsche Bilder, um die Opfer dazu zu zwingen, Links zu öffnen. Mit den COVID-19-Impfstoffen und gefälschten Stellenangeboten werden die Opfer dazu manipuliert, ihre Informationen durch sie preiszugeben.

2021 Phishing Scams - Übersicht und Hauptverteilungsmethoden

alle gängigen 2021 Phishing sind im Einsatz über E-Mail-Nachrichten als Hauptverteilungs Taktik. Die Opfer Empfänger werden Nachrichten gesendet, die als legitime Mitteilungen von einem Dienst getarnt, Programm, Produkt, oder einer anderen Partei, dass eine bestimmte Art der Interaktion erforderlich ist. Meistens hängen die Betrügereien mit der Kontoaktivität zusammen, Betrug Transaktionen oder Passwort-Reset-Erinnerungen. All dies sind berechtigte Gründe für die Aktivität Nachrichten zu verschicken und als solche leicht mit den realen Benachrichtigungen verwechselt werden kann. In fast allen Fällen ähnlich klingender Domainnamen und Sicherheitszertifikate (selbstsignierten, gestohlen, oder von Hackern ausgestellt) wird in den Zielseite implementiert wird, um den Empfänger zu verwirren, dass sie eine sichere Seite besuchen. Weiter, das legitime Design-Layout, Elemente, und Textinhalte können von legitimen Websites kopiert werden.

Bau und Instandhaltung von gefälschte Web-Sites kann zusätzlich zur Zustellung von Phishing-Nachrichten führen. Sie sind die zweite Stufe Abgabemechanismen wie die E-Mail-Nachrichten an sie verlinken. Vielfach, Sie können von den Hackern eigenständig platziert werden, indem einfach ein einzelner Buchstabe vom Domainnamen des gewünschten gefälschten Dienstes geändert wird. Jedes Mal, wenn ein Computer-Benutzer unwissentlich die Adresse vertippt werden sie an die falsche Adresse umgeleitet werden.

Eine Alternative zu diesen zwei Verfahren ist das Vertrauen auf Social-Media-Profile - sie können entweder gestohlen werden, gehackt, oder von Hackern gemacht. In der Regel, Hunderte und Tausende von Profilen generieren vordefinierte Beiträge, Private Nachrichten, und Profilinformationen mit den Phishing-Scam-Links. Zur Koordinierung dieser Angriffswellen der Verbrecher in der Regel Botnets von infizierten Computern und Datenbanken von gehackten Benutzerkontodaten erwerben. Unter Verwendung von automatisierter Tools und Skripte tragen sie die notwendige Betrug Lieferung aus.

Phishing-Betrug, vor allem einige der beliebtesten Beispiele, kann auch aus umgeleitet werden Browser-Hijacker davon sind gefährlich Plugins für die gängigsten Web-Browser gemacht. Sie können auf die entsprechenden Repositories mit gefälschten User-Bewertungen und Entwickler-Anmeldeinformationen bieten Verbesserungen gefunden hochgeladen werden wie Features Ergänzungen und Performance-Optimierungen. Ihr Hauptziel ist es, die Opfer der Phishing-Zielseite in diesem speziellen Fall zu umleiten. Übliche Modifikationen umfassen die Standard-Homepage, Neue Tabs Seite, und Suchmaschinen-.

Verschiedene infizierten Nutzlastträger kann auch Gastgeber der Phishing-Angriffe sein. Zwei beliebte Beispiele sind die folgenden:

- bösartige Dokumente - Die Kriminellen können die notwendigen Skripte einbinden, die die Benutzer auf die Phishing-Betrug in den Dokumenten in allen gängigen Dateiformaten umleitet: Rich-Text-Dokumente, Textdateien,, Präsentationen und Datenbanken. Links zu den Seiten in der Multimedia- oder interaktiven Inhalten oder automatisch geöffnet platziert werden, wenn die Dateien geöffnet werden. In bestimmten Fällen, Die Dokumente können eine Benachrichtigungsaufforderung auslösen, in der Sie aufgefordert werden, die integrierten Skripts auszuführen “korrekt anzeigen” das Dokument oder die eingebettete Funktionalität aktivieren. Wenn dies die Umleitung Code erlaubt wird, wird ausgelöst.

- Software Installers - Die Umleitung Installationscode kann auch eingebettete Anwendung wird Installateure von populären Software. In der Regel, Es wird Software ausgewählt, die häufig von Endbenutzern heruntergeladen wird: Kreativität Suiten, System-Utilities, Produktivität, und Office-Apps und etc.. Sobald das Installationsprogramm gestartet wird oder der Installationsprozess hat ein Browser-Fenster oder einen In-App-Tab mit der Phishing-Zielseite geöffnet wird beendet. Die Installateure können so programmiert werden, nur weiterlaufen lassen, bis die entsprechende Interaktion mit dem Benutzer aufgezeichnet wurde,.

Existiert bereits Malware-Infektionen kann zusätzlich die Zielseite phishing Anzeige auslösen. Dies ist normalerweise der Fall mit Trojanisches Pferd Kunden. Sie werden eine sichere und konstante Verbindung zu einem von Hackern kontrollierten Server herstellen und den Betreibern ermöglichen, die Opfer auszuspionieren, überholen die Kontrolle über ihre Computer und auch Informationen kapern. Sobald die Steuerung der Maschinen werden automatisch öffnen kann der Hacker erworben wurde, die Browser-Fenster oder wenn bestimmte Ereignisse durch die Opfer Benutzer aufgerufen.

Hacked Webseiten von Dienstleistungen, Download-Portale, Nachrichtenseiten, In anderen häufig besuchten Bereichen werden meistens Phishing-Zielseiten angezeigt oder es kommt zu Virusinfektionen. Phishing-Angriffe können auch über häufig verwendete Dienste ausgeführt werden, Eines der bekanntesten Beispiele ist das BaseCamp Oktober 2020 Angriff. Es war ein verheerender Schlag gegen diese Online-Kollaborationsplattform, da der Phishing-Angriff auch zu Infektionen mit Trojanern und Ransomware-Viren geführt hat.

Nicht viele Benutzer wissen nicht, was sie tun sollen, wenn sie auf einen Phishing-Betrug stoßen. Der beste Rat, den wir geben können, ist, diese Schritte zu befolgen:

- Schwarze Liste –Fügen Sie die Blacklist der Phishing-Site in Ihre Sicherheitssoftware ein (Antivirus und / oder Firewall), so dass weder direkt noch über Weiterleitungen und Links darauf zugegriffen werden kann.

- Verhindern — In vielen Fällen bei der Phishing-Site, bilden, umleiten, Werkzeugleiste, Wenn auf ein anderes Formular zugegriffen wird, werden Informationen über die dahinter stehende Partei angezeigt. Dies kann helfen, andere ähnliche Bedrohungen herauszufiltern.

- Bericht — Betrug kann an Anbieter von Sicherheitssoftware gemeldet werden, oder alternativ, an Regierungsbehörden. Schritte, die amerikanische Bürger machen können, werden gefunden auf einer speziellen Seite.

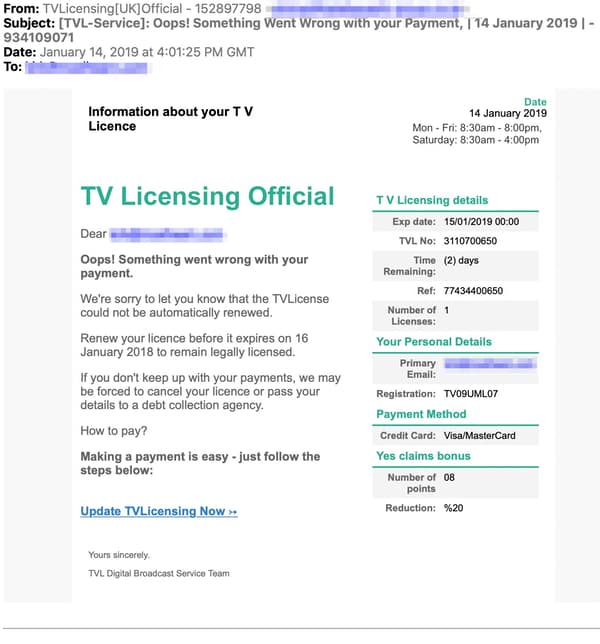

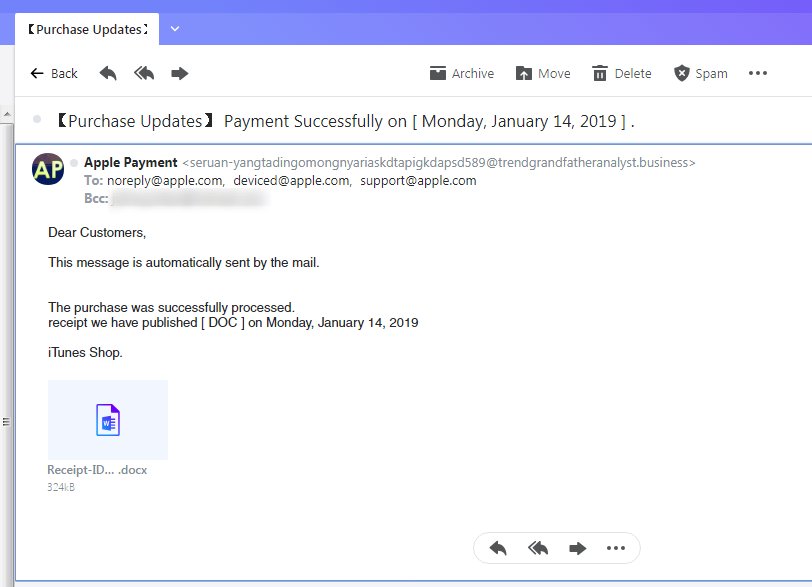

2021 Phishing Scams #1 - Apple-Payment Scam

Apple-bezogenen Betrug gehören zu den am weitesten verbreiteten in 2019, 2020, und 2021 die als eine Fortsetzung der gesehen 2018 Kampagnen, die gegen Apple ID Benutzer eingestellt wurden. Zu Beginn dieses Jahres, Wir haben mehrere Berichte über Phishing-Taktiken erhalten, die versuchen, die Opfer zu der Annahme zu zwingen, dass sie eine legitime Nachricht vom Unternehmen erhalten haben. Das Mittel der Wahl ist wieder E-Mail-Nachrichten dass sind als angezeigt werden von den Servern des Unternehmens gesendet werden.

Im Gegensatz zu den meist anderen Apple-die gefangenen Nachrichten Schwindel scheinen nicht das eindeutige Textlayout und Elemente der echten Benachrichtigungen zu kopieren. Auch in jedem Fall sind sie als besonders glaubwürdig gestaltet, Es gibt mehr Möglichkeiten, dass die gefälschten Nachrichten können von der realen Apple-Benachrichtigungen zu unterscheiden:

- Quelle Adressen - Der Absender der Nachrichten kommt nicht von der offiziellen Website von Apple.

- Nicht-Apple Design - Das Text-Layout und Körper Inhalte entsprechen nicht die Art und Weise Apple-Mitteilungen gemacht werden.

- Angehängte Dokumente - Apple wird auszusenden Dokumente im Zusammenhang mit nicht-Aktivität zu berücksichtigen und vor allem im DOCX-Format.

Der Betrug Apple-Zahlung kann potenziell Tausende von Benutzern beeinflussen, wie viele Apple-Nutzer machen Online-Transaktionen über die Dienstleistungen des Unternehmens. Eine Sicherheit oder den Datenschutz Vorfall kann rund um die Nutzung solcher Dienste zu Bedenken führen. Dies ermöglicht für Social-Engineering-Taktiken wie diese zu.

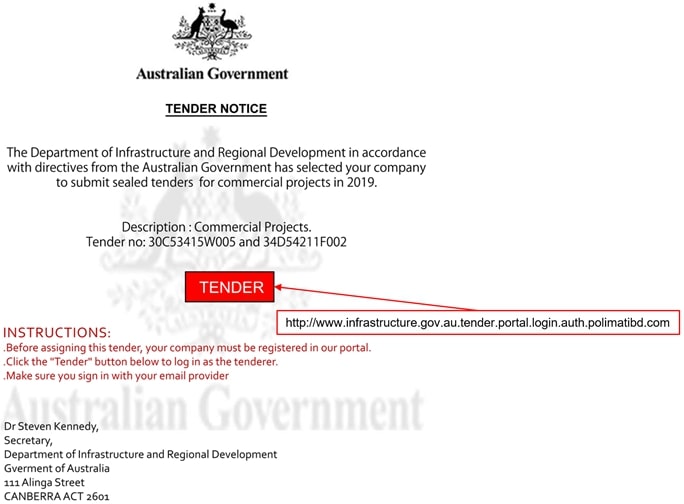

2021 Phishing Scams #2 - Australische Regierung Contractors Phishing-Betrug

Ein gefährlicher Phishing-Betrug wurde im Januar entdeckt 9 2019 wenn eine Sicherheitsfirma gefunden über die aktiven Kampagnen aus. Nach den veröffentlichten Berichten, Ein kriminelles Kollektiv hat E-Mail-Nachrichten gefälscht, die so gestaltet sind, dass sie von der australischen Regierung gesendet werden. Die Empfänger sind Ausschreibungen für kommerzielle Projekte. Das Endziel des Phishing-Versuchs besteht darin, personenbezogene Daten zu ihnen oder den Projekten, an denen sie arbeiten, zu extrahieren. Die Art und Weise dies geschieht, ist durch eine Abteilung Einladung Identitätswechsel zu versiegelten Angeboten bieten.

Die Option, die an den Empfänger gegeben wird, ist ein angehängtes Dokument zu öffnen genannt Australien Ausschreibung invitation.pdf. Die Datei enthält ein “Zärtlich” Schaltfläche, mit der die Empfänger auf eine Online-Zielseite umgeleitet werden. Wenn es die Benutzer geöffnet wird, wird ein Nachahmer-Betrug-Seite, die die legitime Abteilung für regionale Entwicklung nachahmt, und Städte Registrierungsseite. Die begleitende Website wird von den Opfern Besuchern persönliche Daten und Kontoinformationen anfordern.

Die Sicherheitsfirma hat eine Liste von Richtlinien erlassen, die das Risiko von Ausschreibungsbezogenen Meldungen reduzieren:

- Organisationen und Unternehmen sollen ihre Mitarbeiter in Spek aus verdächtigen E-Mail anweisen. Größere Betriebe in einem Cyber-Bewußsteinsbildung Programme investieren sollten.

- Die Öffnung der verdächtigen und unerwünschten E-Mails, die Links und Anhänge enthalten sollte als potentiell gefährlich außer Acht gelassen werden. Cyber-Sicherheitspersonal soll alarmiert werden, bevor eine Interaktion actioned wird.

- Mit Blick für alle Warnschilder von Phishing-E-Mails sollten obligatorisch sein: schlechte Grammatik, Rechtschreibung und Zeichensetzung. Ein allgemeiner Verweis wie “Sehr geehrter Herr / Frau”, “Klient”, “Kunde” und etc .Should außer Acht gelassen wird als legitime Nachrichten werden meist die Person mit ihrem vollen Namen ansprechen und Beziehung (Klient, Partner, Kunden usw.) mit ihnen aufgeführt.

- Größere Organisationen sollten in E-Mail-Authentifizierungsstandards Implementierung investieren und die erforderlichen Filterdienste bereitstellen.

- Erweiterte Hackerangriff Kampagnen können die digitalen Fußabdruck online zur Verfügung stellen. Geerntete Informationen aus dem Internet verwendet werden, personalisierte Nachrichten zu entwerfen, die sich kaum von den legitimen Mitteilungen unterschieden werden können.

- Überprüfen Sie, dass die Absender einer verdächtigen Nachricht sind in der Tat diejenigen, die sie vorgeben zu sein. Wenn möglich überprüft durch andere Mittel und Alarmsystem und / oder Netzwerkadministratoren.

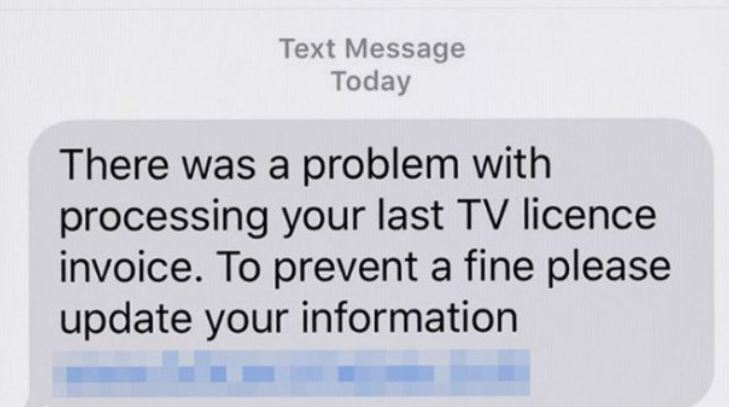

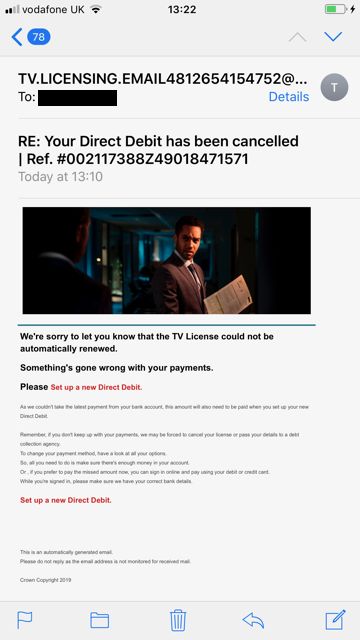

2021 Phishing Scams #3 - TV-Lizenz Phishing Scam Angebote

Mehrere kriminellen Kollektive wurden en masse mit tv Lizenzerneuerung und Abonnement Aufforderungen gefunden Internet-Nutzer zum Ziel. Zwei sind die wichtigsten Methoden der Verteilung der relevanten Nachrichten - E-Mail-Benachrichtigungen und SMS-Nachrichten. Meistens, Die Daten über die Opfer werden von den unterirdischen Hackermärkten entführt und basieren auf Identitätsdiebstahl. Die Verbrecher, die die Kampagne beaufsichtigen kann die Nachrichten personalisieren und sie nicht zu unterscheiden von möglichen legitimen Nachrichten machen. Die einzigen Elemente, die die Warnzeichen sind der Domain-Name und eingebettete Elemente zeigen, die mit dem entsprechenden Service zu finden sind. Die offizielle TV-Lizenzierungs-Website hat zahlreiche Benachrichtigungen über die Betrugstaktik veröffentlicht, wurde eine Untersuchung begonnen, dass die Risiken zu verringern, zielt darauf ab, durch die Hacker-Kollektive Beseitigung.

Eine der beunruhigenden Eigenschaften ist, dass das kriminelle Kollektiv die Handynummern der Empfänger abrufen konnte. Die SMS-Nachrichten, die ausgesendet werden, haben eine hohe Chance, auf die sich die Ziele actioned werden. Sie werden feststellen, dass ein Problem bei der Verarbeitung ihrer letzten TV-Lizenz Rechnung identifiziert wurde. Es wird ein Link angeboten, über den die Informationen aktualisiert werden. In der zugehörigen Warnung wird aufgeführt, dass dies erforderlich ist, um eine Geldstrafe zu vermeiden.

Unabhängig von der Methode der Verteilung der Zielseite, die angezeigt wird, persönliche Informationen über den Benutzer beantragen und ihre Zahlungskartendaten. Die Betrugsseite fordert vollständige Informationen über den Zahlungszweck an: vollständiger Name des Karteninhabers, Telefonnummer, Kartennummer, Verifizierungs-Schlüssel, Ablaufdatum, und ETC. Unter Verwendung der geernteten Informationen die Verbrecher beide ausführen kann Identitätsdiebstahl und Finanz-Missbrauch Verbrechen.

Die TV Licensing Seite wird auf der Verhinderung von Phishing-Angriffen in diesem speziellen Fall Tipps gepostet. Sie erklären ausdrücklich, dass der Dienst nie Opfer per E-Mail wird für die persönlichen Informationen fragen, Bankdaten, oder direkte Zahlungsdaten. E-Mail-Nachrichten von der amtlichen Stelle immer den vollständigen Namen des Empfängers umfassen gesendet. Die E-Mail-Betreffzeilen verwendet werden, für eine der typisch diejenigen in Angriff Kampagnen zu scannen: "Handlung erforderlich", "Sicherheitsalarm", "System Verbesserung", „Es wird eine sichere Nachricht für Sie warten“ und andere. Die E-Mail-Adressen, von denen die Warnungen gesendet werden, sollten auch mit der offiziellen Domain Übereinstimmen.

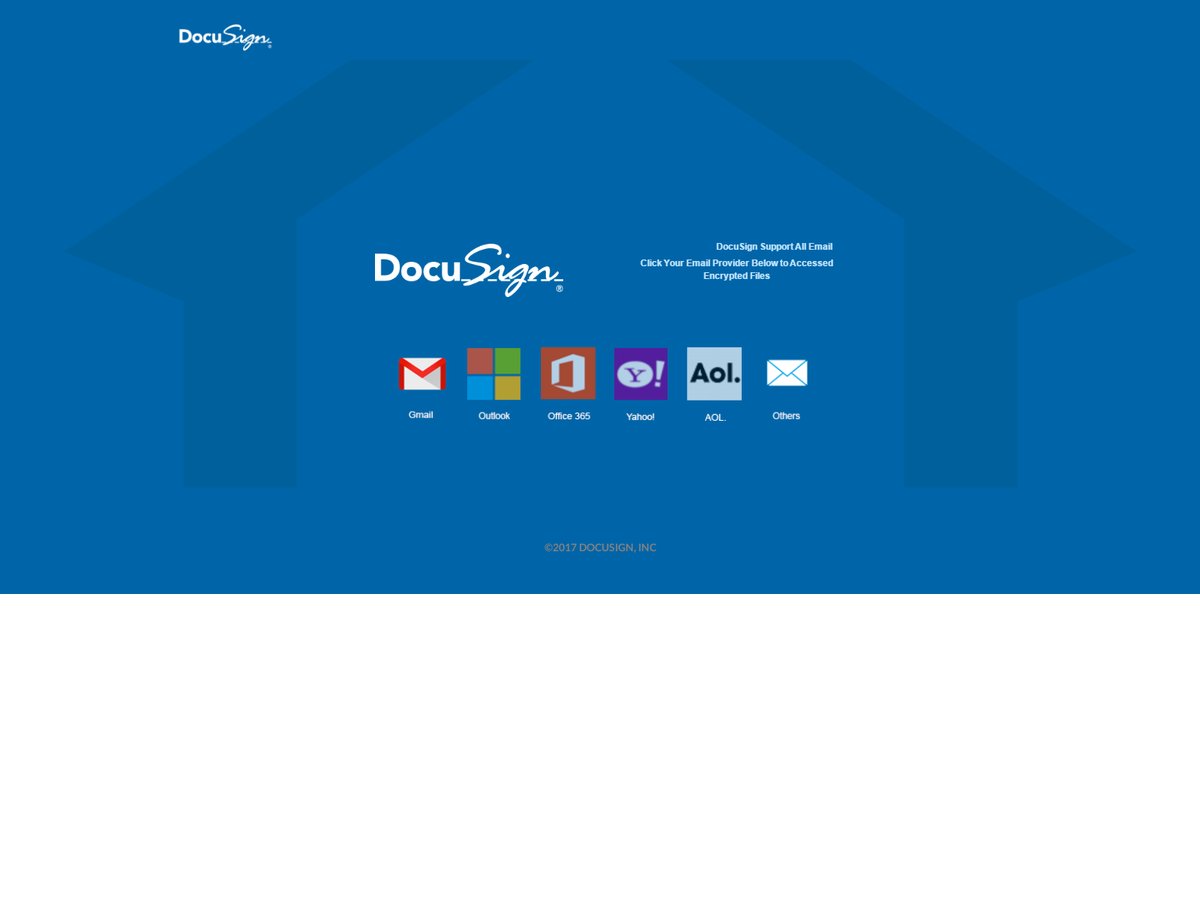

2021 Phishing Scams #4 - DocuSign Phishing Scam

Eine groß angelegte DocuSign Phishing-Kampagne hat sowohl von Opfern und das Unternehmen selbst berichtet. Nach den veröffentlichten Berichten und Benachrichtigungen, Es gibt mehrere Hacking-Kollektive, die solche Angriffe orchestrieren. Es gibt zwei Hauptarten von den Betrug:

- Seite mit Schadcode - Scam Zielseiten sind die häufigsten Anzeichen für eine solche Hacking Taktik. Sie werden nicht auf der offiziellen Domain und gefälschte oder gestohlene Sicherheitszertifikate gehostet werden wird hinzugefügt. In der Regel, Die Links zu den gefälschten Websites finden Sie in Browser-Hijackern, böswillige Portale, E-Mail-Nachrichten, oder Weiterleitungen mit kurzen URL-Diensten. Die Zieladressen dieser gefälschten Websites leiten die Benutzer zu einer Zielseite weiter, auf der sie glauben, auf eine legitime Portalseite von DocuSign zugegriffen zu haben. Interaktion mit einem von ihnen können auch Spyware auf den Opfer-Systemen installieren - Trojan, Minenarbeiter, und Ransomware. Die gefährliche Eigenschaft dieser Infektionen ist, dass sie durch den Besuch der Website mithilfe der integrierten in Skripten passieren nur kann.

- E-Mail Nachricht - Die gefälschten E-Mail-Nachrichten werden einen Absender enthalten, die nicht aus dem DocuSign Dienst stammt. Viele der Betrug Nachrichten angehängte PDF-Dateien enthalten - erklärt, der Dienst ausdrücklich, dass solche Dokumente nur dann gesendet werden, nachdem beide Parteien es digital signiert haben. Andere Warnzeichen der Betrug Nachrichten enthalten generische Grüße, die und mit Worten, die die Empfänger psychologisch zwingen wird in bestimmte Aktionen durchzuführen. Jede Verwendung von Pop-ups ist ein sicheres Zeichen, dass die Nachricht nicht legitim ist,. Beispiel Betrug E-Mail-Betreffzeilen gehören die folgenden: “Sie erhielten / bekam Rechnung von DocuSign Signature Service / DocuSign Electronic Signature-Service / DocuSign-Service”.

Eines der neueren Wellen von DocuSign Zusammenhang mit Phishing-Seiten verwendet einen anderen Ansatz - es zeigt eine DocuSign-branded Portalseite mit Links zu beliebten Dienste: Gmail, Ausblick, Büro 365, Yahoo!, AOL, und “Andere” Angabe, dass der Inhalt dieser Dienste vom Dienst verschlüsselt wurde. Um für die Benutzer “aufschließen” oder “entschlüsseln” die Dateien, Sie werden zu einer Anmeldeseite geführt, auf der sie ihre Kontoanmeldeinformationen anfordern. Wenn sie die Verbrecher zur Verfügung gestellt werden, werden sofort die Informationen erhalten, so dass sie beide durchzuführen Finanz-Missbrauch und Identitätsdiebstahl Verbrechen.

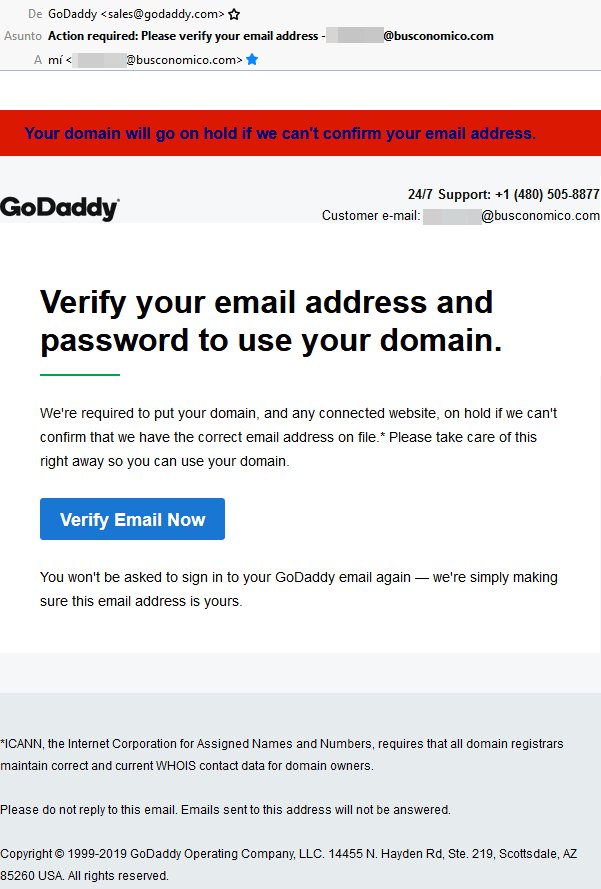

2021 Phishing Scams #5 - GoDaddy Email Verification Phishing-Nachrichten

Mehrere Benutzer Berichte zeigen, dass eine neue GoDaddy-Themen-Kampagne durch Versenden von E-Mail im Gang ist, die durch das Hosting-Unternehmen als gesendet Pose. Sie werden die Gestaltung und die Inhalte der realen Benachrichtigungen zu einem großen Teil kopieren und die Opfer anweisen, in ihre E-Mail-Adressen zu überprüfen, indem Sie auf einen Link Button. Dies wird höchstwahrscheinlich sie auf eine Anmeldeseite umleiten ihre Anmeldeinformationen anfordert. Wenn dies geschehen ist, dann werden die Informationen direkt an den Hacker-Betreiber übertragen werden, Folglich, Sie können die GoDaddy-Konten entführen. Die Hosting-Angebote sind in der Regel durch Anmeldeseiten bestellt, Infolge dieser verschiedenen Verbrechen können Identitätsdiebstahl und finanzieller Missbrauch begangen werden.

Ein Klick auf die Links können auch auf andere gefährliche Folgen führen:

- Bösartige Redirects - Im Anschluss an den Account-Diebstahl-Operationen kann die GoDaddy Betrug Seite die Opfer zu anderen gefährlichen Webseiten umleiten. Beispiele hierfür sind Portale, die Viren oder Ad-Websites verteilen, die aufdringlichen Banner enthalten, Pop-ups und Bergleute.

- Analytics sammeln - Die gesendeten E-Mails können enthalten Skripte, die die Benutzer verfolgen Verkeilung in geben weitere Informationen über ihre Gewohnheiten zu dem Hacker-Betreiber. Dies kann dazu verwendet werden, um die künftigen Angriffe zu optimieren.

- Payload Lieferung - Sobald die E-Mail-Nachricht wird geladen oder die begleitende Website wird andere Bedrohungen besucht können auch für die Opfer eingesetzt werden. Sie reichen von Datei-Verschlüsselung Ransomware Pferd Infektionen Trojaner, der den Betreiber ermöglichen, die Kontrolle über den infizierten Computer zu einem bestimmten Zeitpunkt zu nehmen.

Wenn die erste Welle von GoDaddy Phishing-E-Mails als erfolgreich erweisen und können Benutzerkonten kapern dann die Verbrecher dahinter können verbesserte Versionen starten. Typischerweise werden solche Angriffe gegen bestimmte Arten von Benutzern gezielt oder eingestellt gegen einen bestimmten Zeitraum.

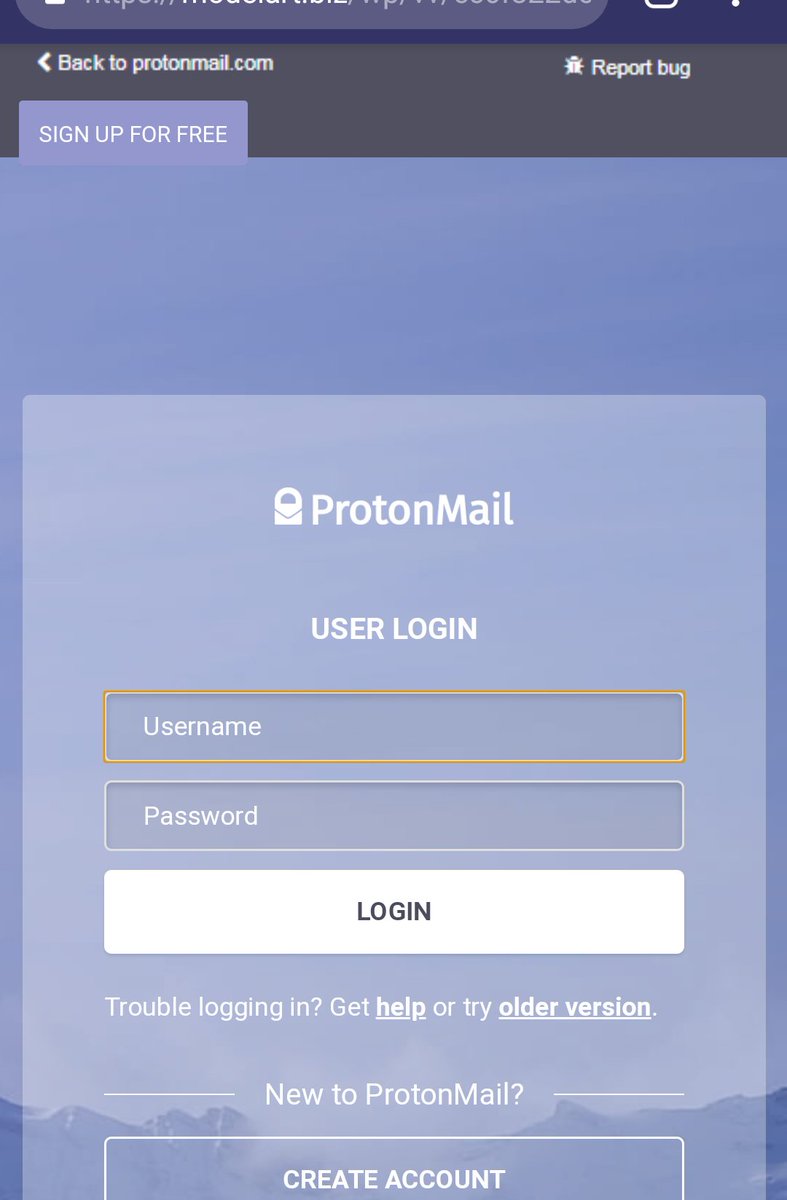

2021 Phishing Scams #6 - Protonmail Login-Seiten Scams

Kürzlich berichteten viele Nutzer auf eine gefälschte Zielseiten ProtonMaiil umgeleitet. Sie sind aus der Gestaltung des legitimen E-Mail-Dienstes zu kopieren und die Opfer zu zwingen, in ihren Details eingeben. Die Enden Ziel der kriminellen kollektiven dahinter ist, so viele Benutzerkonten wie möglich zu erwerben. Die meisten dieser Phishing-Betrug sind getan, um die private E-Mail-Postfächer der Opfer zugreifen, aber es gibt auch andere Fälle, in denen solche Daten verwendet werden können,:

- Identitätsdiebstahl - Der Service ist weithin Protonmail die Identität der Menschen verwendet, um sie abonniert zu verstecken. Als solcher Zugriff auf ihre privaten Nachrichten können zur Identifizierung ihrer persönlichen Daten verwendet werden,. Die erhaltenen Daten können zur Erpressung Zwecke verwendet werden.

- Verkauf von Daten - Die gewonnenen Informationen können in Datenbanken gespeichert werden, die dann auf die U-Bahn-Märkten verkauft werden.

- Malware Verteilung - Die zugegriffen inboxes kann so eingestellt werden bösartige Proben aller Art auszusenden.

Es gibt viele Quellen der Protonmail Phishing, die häufigsten gehören Website Umleitungen, Malware-Popups und Banner, und E-Mail-Nachrichten. Die E-Mails werden in einem bulk artig und zwingen die Opfer geschickt in der integrierten Inhaltsinteragiert. Sie können das Design von legitimen Mitteilungen kopieren, die es erschwert, die reale von der Fälschung zu unterscheiden.

2021 Phishing Scams #7 - Gefälschte Facebook Anmelden Seiten

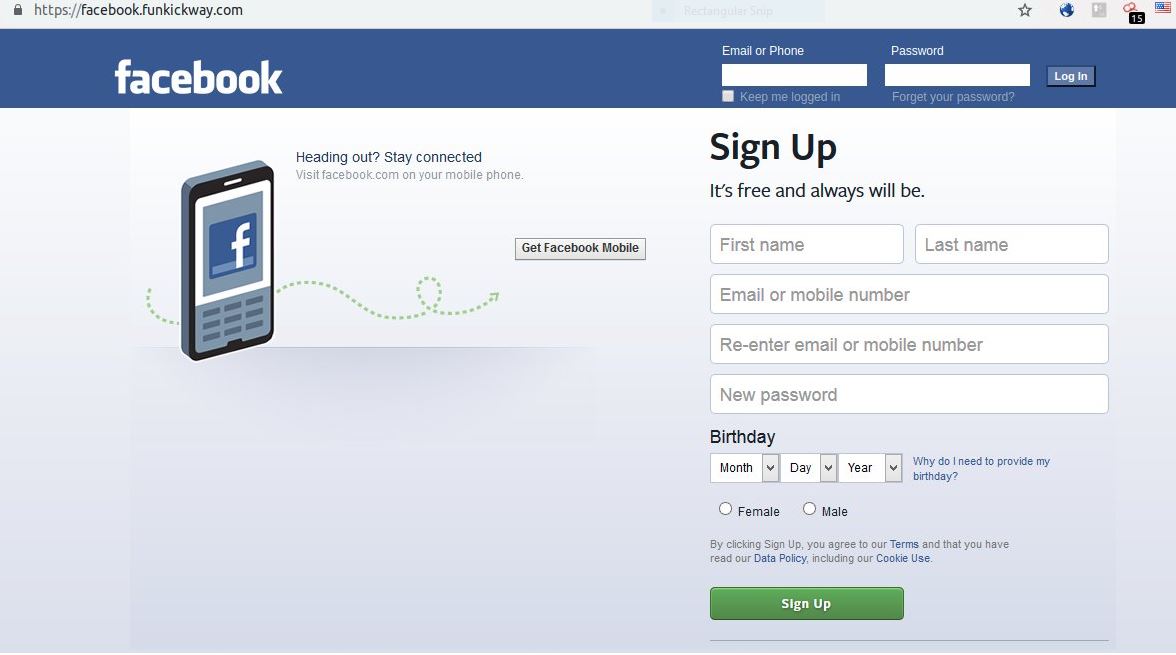

Anfang Februar 2019, gab es mehrere Berichte über gefälschte Facebook-Login-Seiten gewesen, die die populären Methoden bereits erwähnten weit verbreitet sind. Dies ist ein typischer Fall einer Nachahmer-Betrugsseite, die das ursprüngliche Design und Layout des sozialen Netzwerks übernommen hat und versucht, die Besucher zu täuschen, die auf Facebook zugreifen. Links auf solche Dienste sind in der Regel eingebettet in Phishing-E-Mails dass durch den beliebten Dienst übermittelt worden ist als. Anstatt die Benutzer zur legitimen Anmeldeseite zu führen, Ihnen wird die Nachahmeradresse angezeigt. Die Besucher können den Unterschied nur von ihrem Domain-Namen.

Experten aus Myki haben eine Technik entdeckt, die von Computerkriminellen verwendet wird und die die Facebook-Anmeldeseite auf sehr realistische Weise reproduziert. Dies wird durch den Aufbau eines HTML-Block durchgeführt, in dem alle Elemente genau so aussehen wie die legitime Aufforderung: Statusleiste, Navigationsleiste, Inhalt, und Schatten. Diese Aufforderungen werden in Hacker-kontrollierten Websites oder verbreiten durch bösartige Suchmaschinen platziert und Portale. Die Seiten erzeugen normalerweise die Anmeldeversuche, Dies sind die gängigen Schaltflächen “Mit Facebook einloggen” die öffnet sich ein Pop-up für das soziale Netzwerk-Anmeldeinformationen zu fragen.

2021 Phishing Scams #8 - Gefälschte BT Login-Seiten

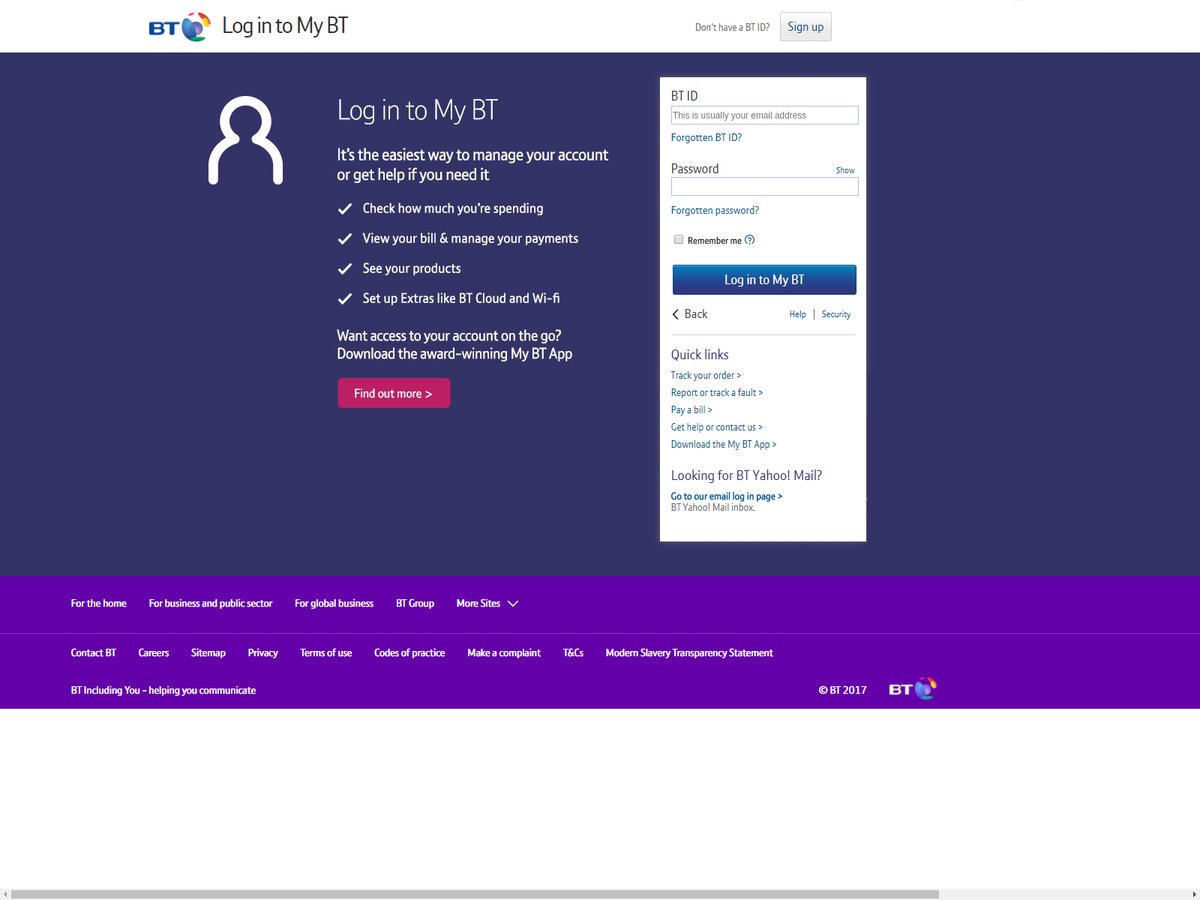

Eine Kampagne Angriff tragen gefälschte Login-Seiten BT wurde vor kurzem zu uns berichtet. Die Taktik ist es, die Besucher glauben, dass sie den legitimen BT Dienst zugreifen. Erfolgreiche Versuche Ziele en masse zu infizieren umfassen sowohl die traditionellen E-Mail-Phishing-Betrug und Links über soziale Netzwerke zu senden. Dies geschieht über Hacker-made oder gehackten Accounts erfolgen, die Links zu den böswilligen Website veröffentlichen wird. In den meisten Fällen werden sie Angebote oder “Kontoänderungsinformationen” - an die Opfer Nutzer erklärt werden, dass sie benötigen, um ihre Profile einzuloggen und “überprüfen” ihre Identität.

Die andere Strategie, die in diesem Zusammenhang verwendet wird, ist die “Sonderangebote” ein. Durch die Hacker erstellte Profile, E-Mail-Nachrichten und andere Kommunikationskanäle Den Opfern werden exklusive Angebote versprochen, wenn sie sich über die gefälschte Anmeldeseite in ihrem Konto anmelden.

2021 Phishing Scams #9 - Gefälschte Netflix Login-Seiten

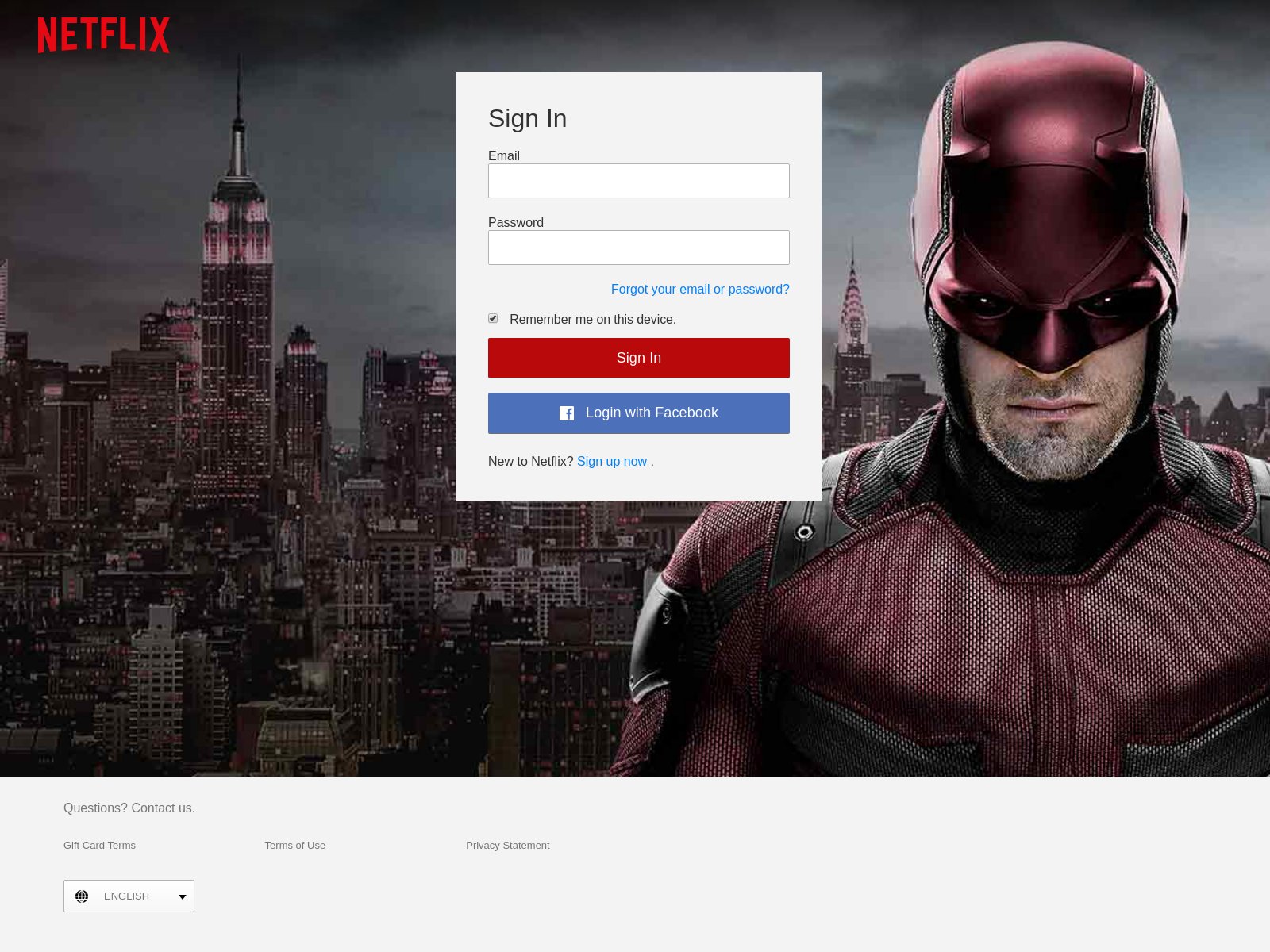

Eines der beliebtesten Ansätze scamming Opfer ist out Nachrichten bulk email via E-Mail-Nachrichten zu senden, die den gefälschten Netflix Login-Bildschirme führen. Das Ziel der Hacker ist es, die Opfer dazu zu zwingen, ihre Kontoanmeldeinformationen über das Anmeldeformular einzugeben. Sie werden auf ähnlich klingenden Domainnamen gehostet, Verwendung von Sicherheitszertifikaten, und Kopieren des Körperinhalts und des Designs.

Es gibt viele alternative Formen, die alle zur gleichen Zeit gestartet werden kann:

- Suchmaschinen-Platzierung - Die bösartigen Websites können mit Suchmaschinen-Optimierung konzipiert werden. Sie können somit unter den Suchergebnissen Rang hoch die Opfer zu verwirren, dass sie die legitime Website zugreifen.

- Social Network Beiträge und Nachrichten - Verwendung von Hacker-made oder gestohlene Kontoinformationen des kollektiven hinter dem Phishing Netflix kann verschiedene Formen von Kampagnen in diesen Netzwerken constrct. Eine beliebte Variante ist die Entsendung von Sonder “Angebote” und “Angebote” - die Opfer wird gesagt, dass sie in ihren Login-Daten eingeben müssen.

- bösartige Anzeigen - Verwendung von Hacker-kontrollierten Websites und aufdringliche Werbung (zu relevanten Netzwerken platziert) der Hacker kann Kampagnen, die zu den gefährlichen Websites verweisen.

Alle Arten von Änderungen können von den Netflix-Kampagnen zu erwarten.

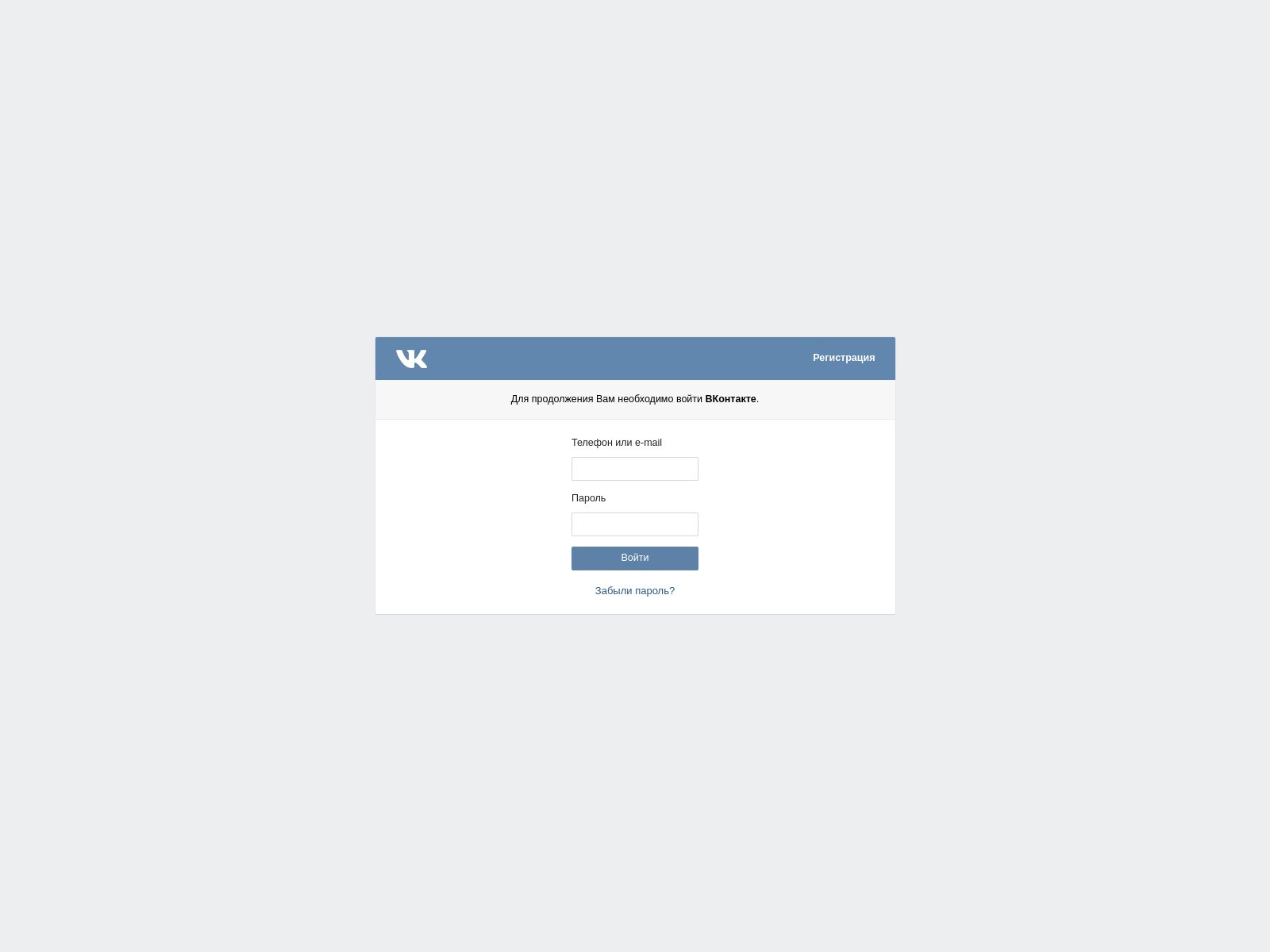

2021 Phishing Scams #10 - Gefälschte VK (Vkontakte) Login Seiten

VK ist eine der beliebtesten Social Networks weltweit, es ist eines der am meisten besuchten Websites in russischsprachigen Ländern und ist auch ein Ziel für Phishing-Angriffe. Der Grund, warum sie bei Kriminellen beliebt sind, ist, dass auf VK sowohl über Desktop- und mobile Clients als auch über Apps für die meisten gängigen Geräte zugegriffen werden kann. Als solche Phishing-Versuche über eine breite Palette von Strategien gemacht werden. Einige von ihnen sind die folgenden

- Fake-Websites - Eine der häufigsten Arten, ist gefälschte Websites zu erstellen, die als legitime Domäne darstellen. Sie werden auf ähnlich klingenden Domainnamen gehostet, gefälschte Sicherheitszertifikate einschließen, und replizieren Sie das Design und Layout der legitimen VK-Seite. Sie können ganz oben auf der Suchmaschinen-Ranking positioniert werden und dieser Faktor verwendet wird, in Opfer Nutzer zu locken, die nicht die Fälschung von der realen Adresse unterscheiden kann.

- Social Media Beiträge - Der Hacker kann verwenden speziell gemacht oder Anmeldeinformationen gestohlen, die auf die gefälschte VK-Website verknüpfen. In der Regel, Sie sind Profillinks, Medien, oder Sonderangebote - alle werden so erstellt, dass die Ziele dazu verleitet werden, darauf zu klicken.

- ad-Kampagnen - Die bösartigen VK-Seiten können über Malware-Kampagnen verbreitet werden, die über Websites werden können Anzeigen solcher Inhalte gefunden.

- E-Mail-Phishing-Nachrichten - Dies ist eine der beliebtesten Methoden - die Verbrecher werden Kampagnen, die von bekannten Dienstleistungen oder Produkte legitime E-Mail-Benachrichtigungen zu imitieren. Immer wenn sie mit den gefälschten Seiten interagieren, werden diese angezeigt.

Andere Verfahren können auch verwendet werden,, Diese Liste enthält nur eine kleine Auswahl der Möglichkeiten für die Opfer auf die gefälschten VK Websites umleiten.

2021 Phishing Scams #11 - Facebook Warning Konto deaktiviert Scam

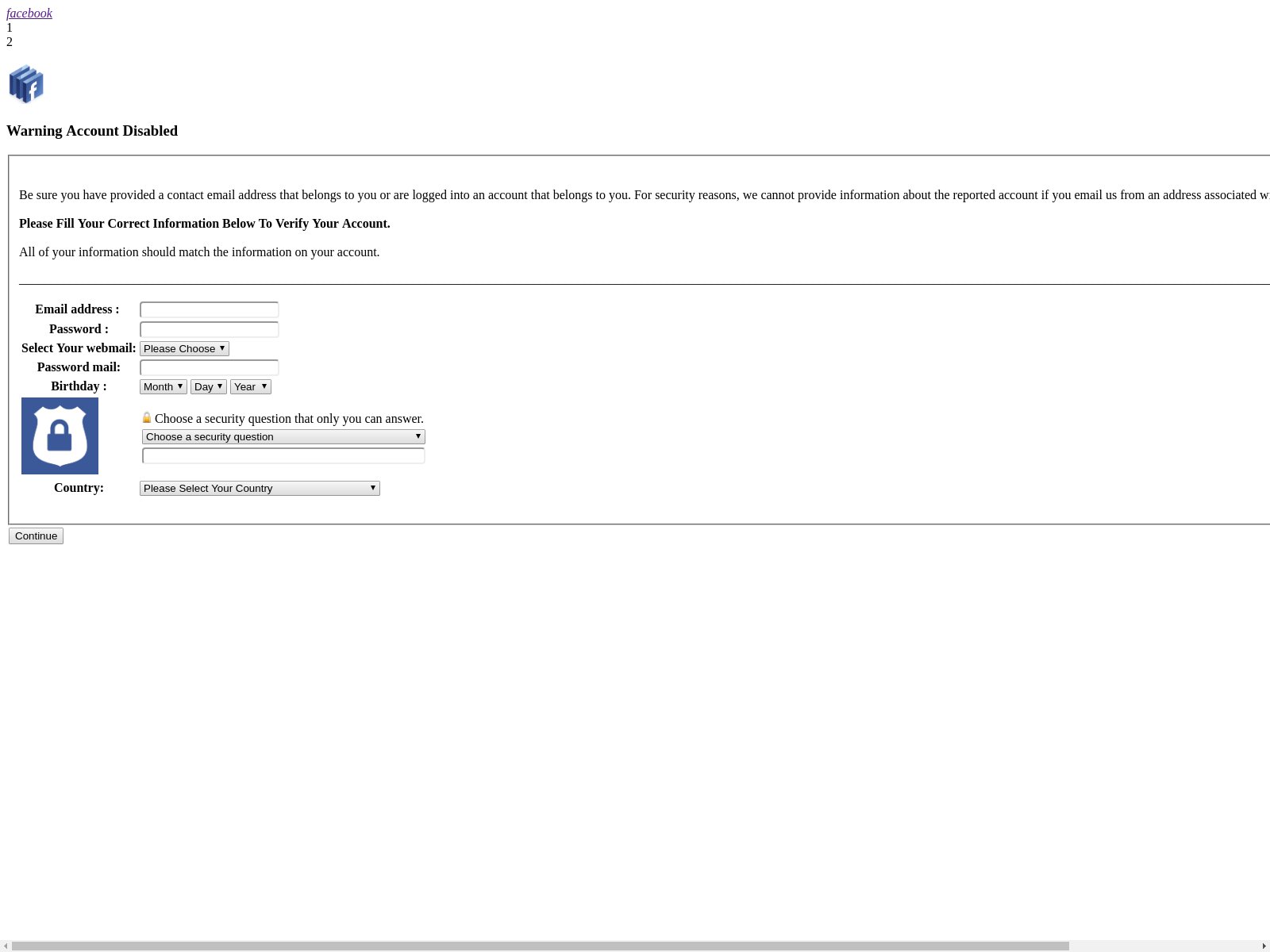

In 2019 ein Facebook-bezogenen Betrug entdeckt wurde, die Malware-Seiten verwendet, die den Titel tragen “Warnung Konto deaktiviert”. Sie sind mit fadem Design konstruiert, noch enthält ein Layout, das eine Ähnlichkeit mit dem sozialen Netzwerk hat. Dies wird getan, um die Aufmerksamkeit der Ziele zu greifen - sie werden sehen, dass es, dass die Seite von Facebook gehostet werden können und dass sie eine Warnung Bildschirm ausgegeben haben. Unter Verwendung der Facebook-Logo und das Design-Layout, die sie in der Eingabe in der gewünschten Informationen dazu verleitet werden könnten vertraut ist. Die erfassten Proben verlangen die folgenden Daten:

- E-Mail-Addresse

- Passwort

- Webmail Typ

- Kennwort Post

- Geburtstag

- Sicherheitsfrage & Antwort Kombination

- Land

Es gibt mehr Möglichkeiten, in denen dieser Betrug kann an den Empfänger eingesetzt werden. Ein beliebtes Szenario ist es, Verbindungen zu senden, auf der Seite über Betrug E-Mails. Sie erscheinen als durch das soziale Netzwerk gesendet werden und die Opfer in einen Klick auf den Link zwingen, die sie auf die Phishing-Seite leiten wird.

Verschiedener bösartiger Domains, die als Eigentum oder mit dem Unternehmen assoziiert Facebook angezeigt werden kann erstellt werden - sie wird Feature Links, Sicherheitszertifikate, und Elemente, die somit als Teil des sozialen Netzwerks erscheinen. verschiedene Beiträge, Seiten, Benutzer, und andere In-Facebook-Inhalte können ebenfalls erstellt werden, um die Website zu verbreiten.

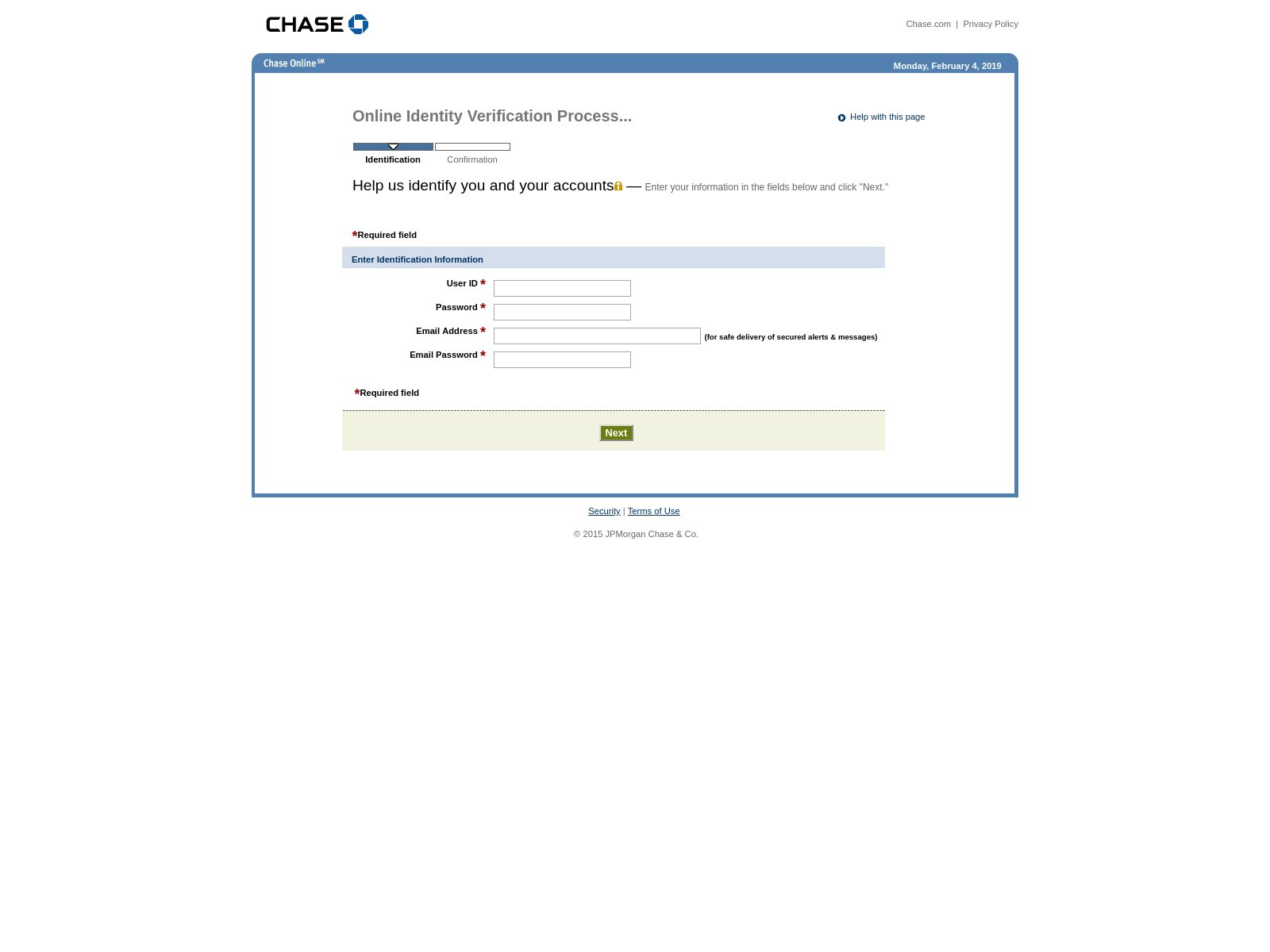

2021 Phishing Scams #12 - Chase Phishing Scam

Kunden des Bankservice Chase Online sollten sehr vorsichtig sein, da es mehrere identifiziert Angriff Kampagnen sind, die gefälschten Phishing-Seiten verteilen. Sie werden als Prüfungsschritte und die Verwendung Karosserie-Design und Layout entworfen, die von der Institution in ihren Anmeldeformularen verwendet wird. Die Seite bittet um folgende Felder mit der Client-Informationen gefüllt werden:

- Benutzeridentifikation

- Passwort

- E-Mail-Addresse

- E-Mail Passwort

Die gefälschte Chase Login-Seiten sind allgemein über die am weitesten verbreiteten Taktik verteilt. Einer von ihnen beruht auf E-Mail-SPAM-Nachrichten dass Phishing-Taktiken enthalten - sie stellen als legitime Mitteilungen von Chase gesendet. Effektive Beispiele sind Nachrichten, die behaupten, dass die Konten, um überprüft werden müssen aktiviert werden, nachdem ein Betrug Warnung aktiviert wurde.

Eine andere Technik beruht auf der Schaffung von mehrere Websites dass entweder die Haupt-Website auf mehreren Domains kopieren oder verlinken. Sie sind in der Regel unter der Verkleidung von Download-Portalen, Suchmaschinen, Zielseiten und etc.

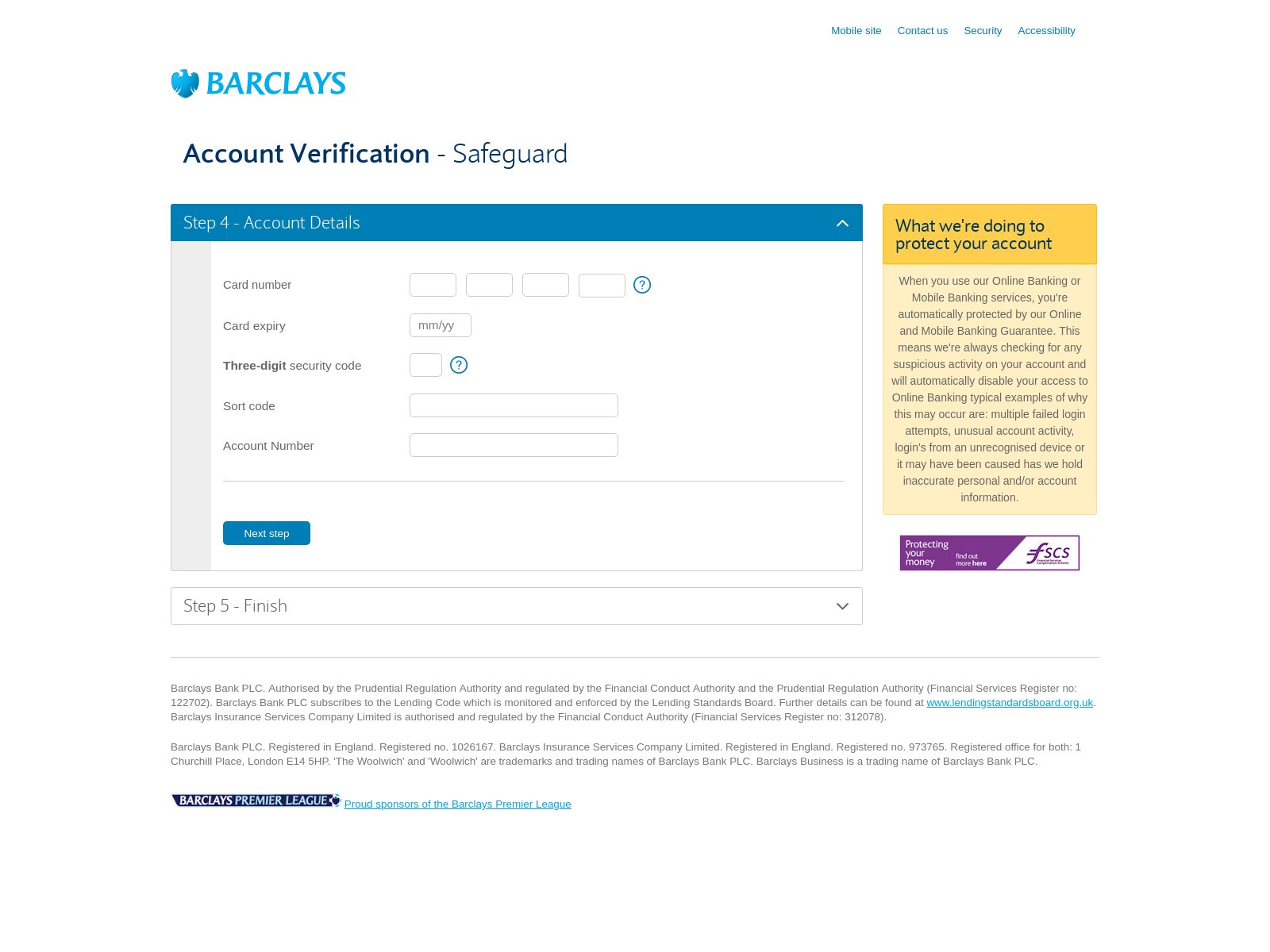

2021 Phishing Scams #13 - Barclays Phishing Scam

Eine deutliche Angriff Kampagne ist aktiv gegen Barclays Online-Banking-Nutzer. Sie werden mit gefälschten gezielt “Bestätigung des Kontos” Seiten. Sie sehen aus wie legitime Registrierung Prozessschritte. Die kriminelle Kollektiv hinter diesem Betrug hat den Körper Design-Layout kopiert, Textinhalt, und andere Elemente (Kopf-und Fußzeile) um ein System zu schaffen, das nicht ohne weiteres von einer echten Barclays Seite unterschieden werden kann.

Die gefälschten Webseiten werden auf ähnlich klingenden Domainnamen gehostet, kann Zeichenfolgen enthalten, die sich auf Produkte oder Dienstleistungen beziehen, die das Unternehmen anbietet, und sogar signierte Sicherheitszertifikate vorlegen. All dies wird getan, um die Besucher zu glauben, dass sie eine Seite von der Bank gehostet zugreifen.

Andere Methoden, die verwendet werden können Links zu verteilen, die an der Barclays Phishing-Seite umleiten gehören die folgende:

- Soziale Medien Links - Der Hacker kann ihre eigenen Profile erstellt oder gestohlen diejenigen nutzen, um Massenkampagnen gegen Barclays Benutzer zu laufen. Dies geschieht, indem er vorgibt, Vertreter der Bank zu sein. Der Inhalt kann sowohl werden in Seiten geteilt, Beiträge und direkte Nachrichten.

- Browser Hijacker - Gefährliche Browser-Plugins Web erstellt, die die Umleitung Anweisungen an die Phishing-Seite enthalten sein. Sie werden in der Regel kompatibel mit den meisten der gängigen Web-Browsern. Diese Plugins werden dann in den entsprechenden Repositories hochgeladen mit gefälschten Entwickler-Anmeldeinformationen und aufwendige Beschreibungen.

- E-Mail-Kampagnen - Die Kriminellen können E-Mail-Nachrichten Handwerk, dass Phishing-Elemente enthalten, die zu dem Barclays Betrug Redirect. Sie können, um durch das Finanzinstitut geschickt erscheinen ausgelegt werden als.

- ad-Kampagnen - Bösartige und aufdringliche Anzeigen verbinden in der Regel gefährliche Inhalte wie diese Instanz.

Da die Kampagnen weiterarbeiten können wir aktualisierten Versionen sowie andere Methoden, die von diesem oder einem anderen Kollektiv eingesetzt sehen.

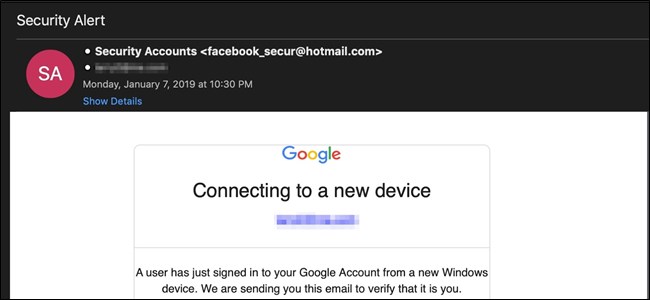

2021 Phishing Scams #14 - Google Übersetzen Phishing Scam

Anfang Februar 2019, eine weltweite Phishing-Kampagne erfasst worden ist, die von einem unbekannten Hacker kollektiven betrieben wird. Anstelle des Standard-Massen-E-Mail-Versands von beabsichtigten Zielen, Die Kriminellen wenden eine alternative Methode an. Der Hacker statt bösartige Web-Seiten erstellt, die mit der Zeichenfolge im Zusammenhang mit dem Dienst starten - “translate.google.com”.

Diese Domänen werden in einer Bulk-Phishing-E-Mail-Kampagne verknüpft, die wie eine legitime Google Benachrichtigung stellen ausgelegt ist, dass die Konten des Benutzers werden durch einen nicht autorisierten Dritten zugegriffen werden. Eine Call-to-Action-Schaltfläche wird in dem Körper Inhalt platziert, welche die Ziele, zu glauben, manipulieren, dass sie mit ihm zusammenzuwirken, um ihre Konten zu sichern. Eine Login-Seite vorgestellt werden, die die Google-Konto-Anmeldeinformationen anfordert.

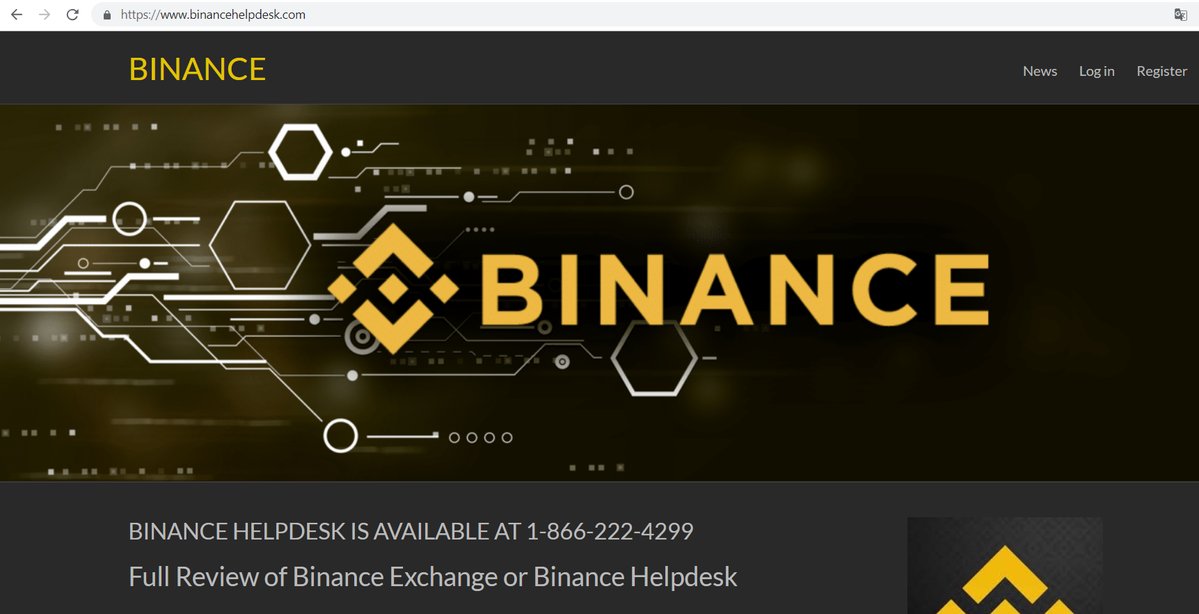

2021 Phishing Scams #15 - Binance Phishing Scam

Binance ist eines der beliebtesten Kryptowährung Börsen, die weltweit von Münzenhalter verwendet wird,. Als vertrauenswürdige Wahl von vielen, Es hat auch die Aufmerksamkeit krimineller Gruppen auf sich gezogen, die zahlreiche Phishing-Angriffe sowohl von Kontoinhabern als auch von anderen Zielgruppen inszeniert haben.

Einige der beliebtesten Methoden sind zu erstellen gefälschte Webseiten dass so tun, als die legitime Binance Haus oder Login-Seite zu sein. Die Hacker verwenden ähnlich klingende Domainnamen und sogar von Hackern generierte Sicherheitszertifikate, damit die Websites legitim aussehen und sich legitim anfühlen. Anwender sollten zu überprüfen, ob die SSL-Domain-Namen entsprechen den offiziellen von der Firma verwendet - * .binance.com oder * .binance.co. Das Binance Personal empfiehlt außerdem, dass die Zwei-Faktor-Authentifizierung aktiviert ist. Die digitalen Back-End-Schlüssel sollten nicht an Websites oder Dienste weitergegeben werden, auch wenn Sie dazu aufgefordert werden, Popups und andere Inhalte sagen es.

Die Kriminellen können auch Handwerk E-Mail-SPAM-Nachrichten dass Versuch, die Opfer zu denken, zu verwirren, dass sie eine legitime Service-Benachrichtigung erhalten haben,. Sie sind auf die Gestaltung und Textinhalte des realen Service und enthalten Links zu den Phishing-Sites zu replizieren.

Zwei unterschiedliche Fälle von Betrug Binance Mitarbeiter und wurde von dem Unternehmen gemeldet. In einem der Fälle, eine gefälschte Hotline (Tech-Support-Betrug) die Besucher zum Betrug versucht. Die Taktik von den Kriminellen eingesetzt ist Websites zu erstellen, die Schlüsselwörter enthalten wie “Binance”, “Unterstützung”, “Hilfe” und andere String-Kombinationen. Wenn sie über Suchmaschinen zugegriffen werden, werden sie an die Opfer auf eine Anmeldeseite umleiten, wo ihre Anmeldeinformationen angefordert werden. wenn e

Über soziale Netzwerke die Kriminellen können gefälschte Profile, durch die bauen sie Binance Mitarbeiter ausgeben können. Dies wird oft über Plattformen wie Twitter und Facebook gemacht, wo eine große Zahl von Opfern gesammelt werden kann. Es gibt verschiedene Arten von Phishing-Angriffen, die über diese Verfahren durchgeführt werden kann:

- Achtung Beiträge - Die Hacker-Konten schreiben Sicherheitshinweise zur besseren Kundenkonten zu schützen. Die Führungen werden auf Hacker gesteuerte Domain-Namen gehostet werden, zu denen die Beiträge verbinden wird. Sobald die Benutzer in ihren Binance Login-Daten eingeben werden sie an den Hacker-Controller gesendet werden.

- persönliche Nachrichten - Die Kriminellen können auch direkte Nachrichten an die Opfer senden und verschiedenen Tech-Support-Betrug versuchen. Ein gemeinsames ist, dass ihre Konten haben die Untersuchung durch eine nicht autorisierte Person und Binance muss ihre Zusammenarbeit zugegriffen wurden von ihrem Konto Zugangsdaten einzugeben.

- Spenden - Betrug Aktionen, die Verbrecher Mit werden große Werbegeschenke werben. Um sie die Kontoinhaber Binance treten werden in der Übertragung große Geldsummen, um Hacker-kontrollierten Portemonnaies überzeugt werden,.

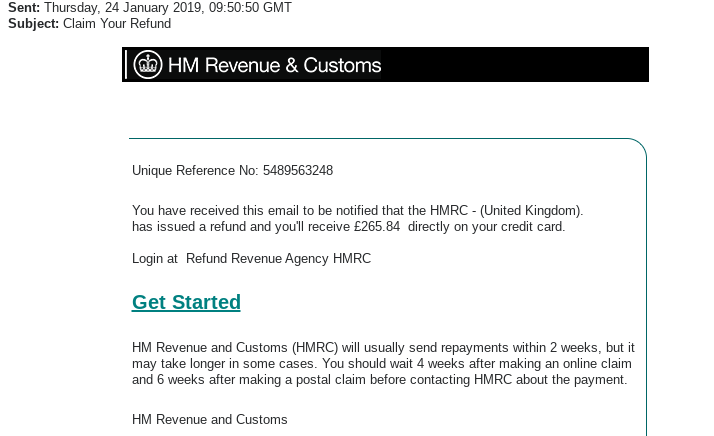

2021 Phishing Scams #16 - HM Revenue and Customs Nachrichten

Eine weitere Reihe von Phishing-E-Mail Betragen den Empfänger zu denken, dass sie eine Zahlung Erstattung für ihre Zahlungskarte erhalten hat - im Fall der erfassten Proben eine Kreditkarte angegeben. Die Nachrichten sind schlicht gestaltet und enthalten einen mittellangen Textblock, in dem erläutert wird, dass die HM Revenue and Customs Agency in regelmäßigen Abständen Rückzahlungen sendet.

Dies ist ein offensichtlicher Betrug, für die Nutzer wissen, erfahren sollen, dass dies nicht die entsprechende Signatur. Es gibt zwei Elemente, die um dynamisch in Handarbeit gemacht, die Opfer zu glauben, dass dies eine eindeutigen Nachrichten, die sie referenziert:

- Eindeutige Referenznummer - Dies ist eine zufällige Zeichenfolge, die die Benutzer als Referenz darstellt.

- Rückerstattung Sum - Eine große Geldsumme, um zitiert die Benutzer in Interaktion mit den Nachrichten zu locken.

Über die Schaltfläche "Aufruf zum Handeln" werden die Opfer auf eine gefälschte Anmeldeseite weitergeleitet, auf der verschiedene Kontoanmeldeinformationen angefordert werden können. Dieser besondere Betrug scheint UK spezifisch zu sein.

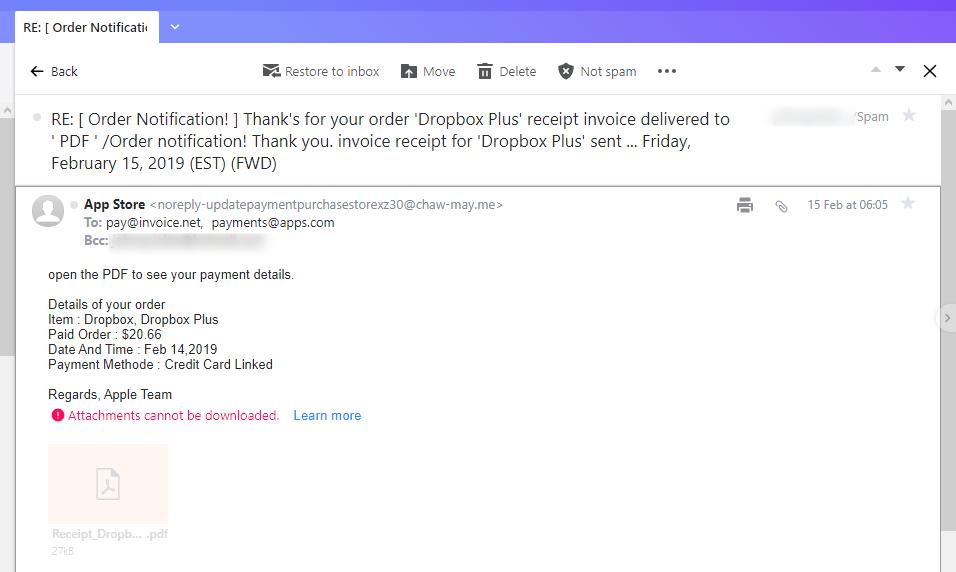

2021 Phishing Scams #17 - Dropbox Plus-Eingang Scam

Eine kürzlich E-Mail-Phishing-Kampagne wurde berichtet, die sie von dem Dropbox-Dienst kommen posiert eine faux Rechnung aussendet. Die Betreffzeile wird als Bestellbenachrichtigung getarnt, aus der hervorgeht, dass der Benutzer ein Abonnement für die Cloud-Plattform gekauft hat. Es ist nicht-personalisiert und liest einen einfachen Satz “Öffnen Sie die PDF Ihre Zahlung Details zu sehen” wonach eine Reihe von Zufallswerten gezeigt. Sie werden ausgewählt, um typische Informationen darzustellen, die nach einem erfolgreichen Online-Abonnement zitiert werden. Die Werte werden angezeigt, wie Bestelldetails und die gefangenen Proben umfassen die folgenden: Artikel, Paid Bestellen, Datum & Zeit, und Zahlungsmethode.

Alle der genannten Daten werden zufällig generiert und mit irgendwelchen realen Aufträgen nicht entspricht,. Allerdings, wenn ein Benutzer diese Nachrichten empfängt, könnten sie denken, dass jemand in ihre Zahlungskartendaten gehackt hat und einen Betrug Transaktion gemacht. Dies wird ihnen das beigefügte PDF-Datei lesen möchten. Selbst wird es wahrscheinlich eine dieser beiden Fälle geben,:

- Virus-Datei - Die Datei kann tatsächlich ein Virus aller gängigen Varianten.

- Makro-infiziertes Dokument - Die Kriminellen können gefährlichen Skripte einbinden (Makros) über alle gängigen Dokumenttypen, einschließlich PDF-Dateien. Jedes Mal, wenn sie die Benutzer geöffnet werden aufgefordert, die integrierten Makros zu aktivieren, um korrekt die Daten zu sehen. Dies wird eine separate Virus-Infektion auslösen.

Eine gewisse Warnung Betrug, dass die Benutzer eine Phishing-Nachricht erhalten haben, ist für die Unterschrift aussehen - die gefälschten Nachrichten werden wie die von Apple statt Dropbox unterzeichnet werden.

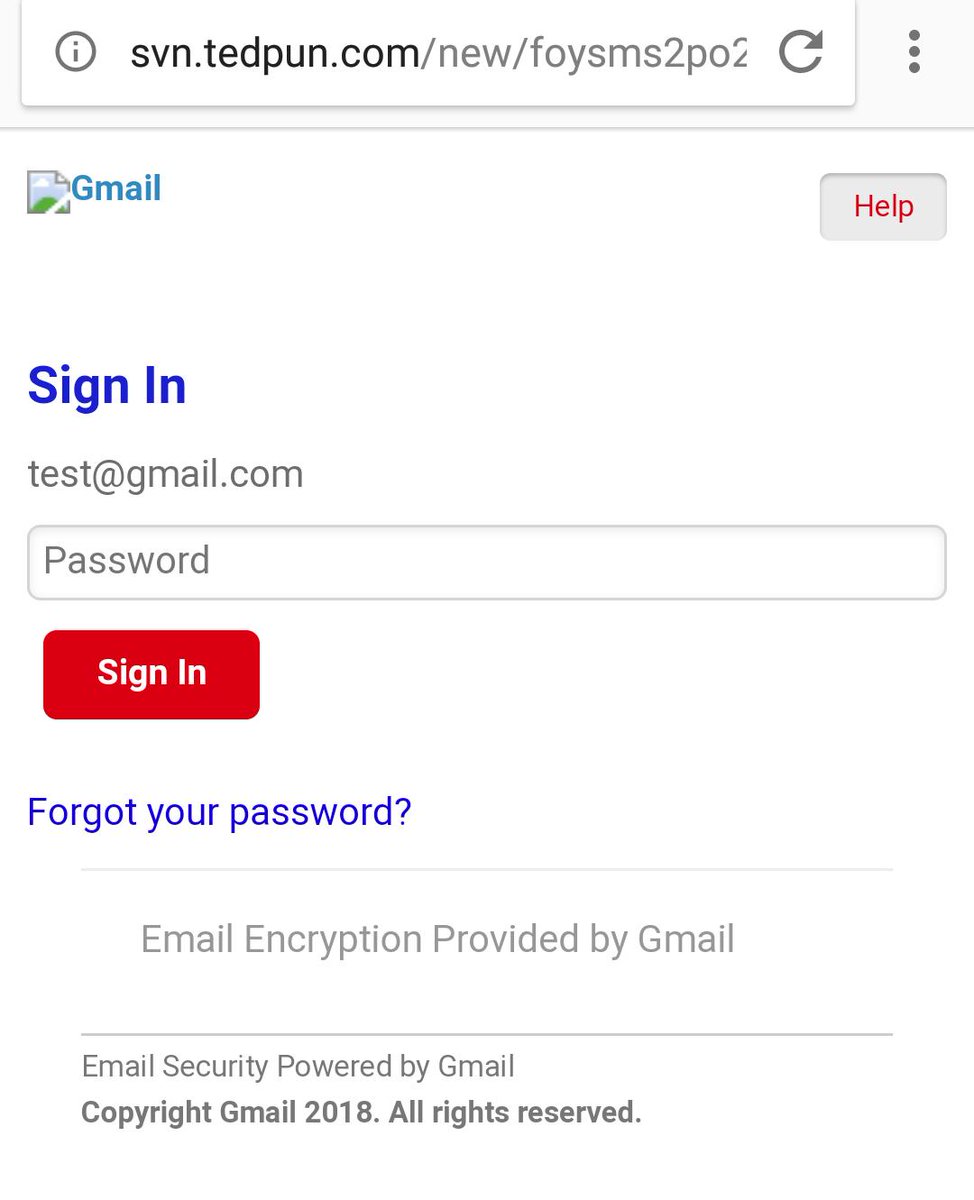

2021 Phishing Scams #18 - Gefälschte Gmail anmelden Seiten

Eine groß angelegte Phishing-Kampagne hat gerade berichtet Vorteil von Google-Nutzern als der Hacker nehmen Betrug Senden von Nachrichten aus Google Mail-Login-Bildschirmen faux. Sie werden auf ähnlich klingenden Domainnamen gehostet und einige von ihnen verfügen möglicherweise sogar über Sicherheitszertifikate, die Google und / oder seinen Diensten und Produkten sehr ähnlich sind.

Die Nachrichten enthalten Betreffzeilen und Körper Inhalte alle möglichen Szenarien. Einige der häufigsten sind die folgenden:

- Google Mail-Konto zurücksetzen Benachrichtigung - Die Opfer erhalten können Nachrichten, die die Opfer zu denken, dass ihr Konto coerce durch den Service zurückgesetzt worden. Um mit ihren Konten fortzusetzen sie in ihren Anmeldeinformationen in die Login-Seite eingeben müssen,.

- Pflicht Passwort ändern - Ein andere weit verbreitete Strategie von den Hackern ist es, den Empfänger dazu zu zwingen, dass Google eine obligatorische Kennwortänderung auf ihrem Konto gezwungen. Um mit ihnen fortzusetzen sie müssen an der angegebenen Login-Seite anmelden.

- Google Mail Wichtiger Hinweis - Die Verbrecher werden die Opfer manipulieren zu denken, dass sie ein berechtigtes Benachrichtigung von dem Dienst erhalten haben, sich. Um sie zu sehen, die sie benötigen, indem Sie in ihrem Benutzernamen und Passwort-Kombination auf der Phishing-Seite an den Dienst authentifizieren.

Alle Computer-Nutzer sollten beachten, dass die Domäne der Login-Seite ist nicht Google / Gmail und dies ist einer der sichersten Warnzeichen, dass dies ein Betrug.

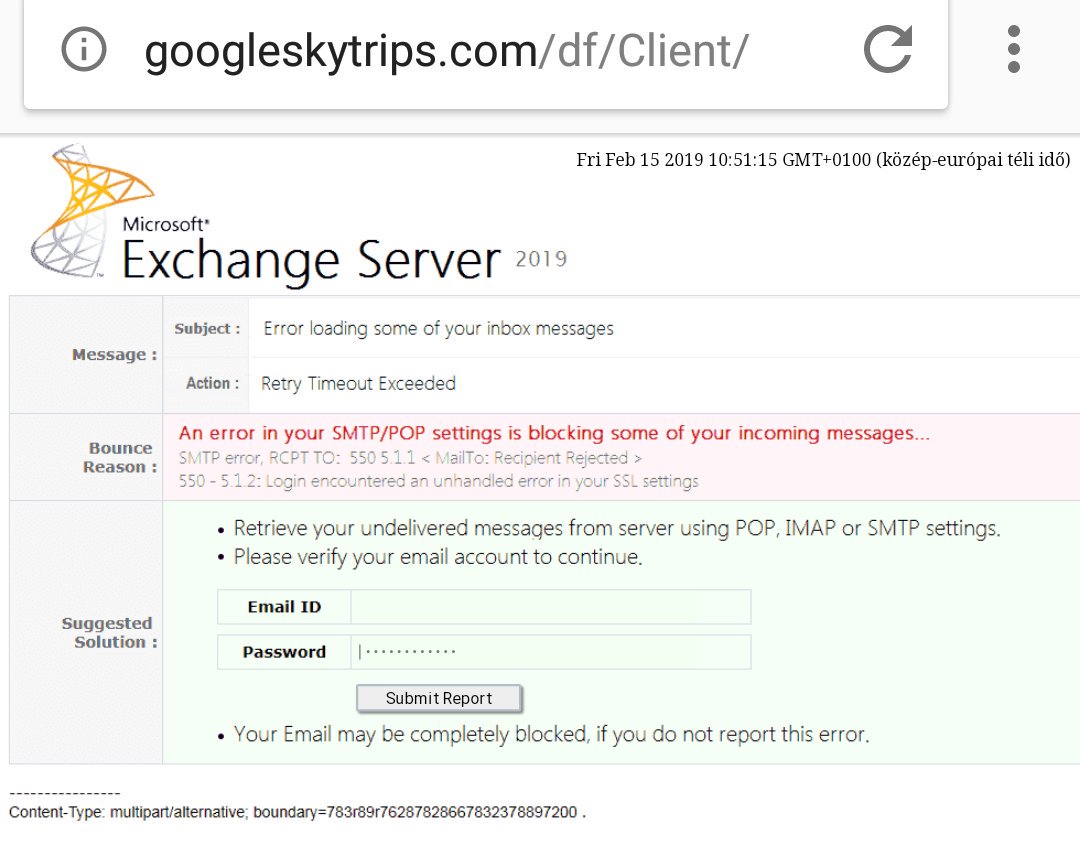

2021 Phishing Scams #19 - SMTP / POP-E-Mail-Server-Fehler Phishing Scams

Phishing-Opfer berichten, eine weitere interessante Taktik, die einen interessanten Ansatz nutzt. Sie werden Links senden, die auf eine Phishing-Seite führen werden, die ein Problem in dem Exchange-Server emuliert. Aufgrund der Tatsache, dass dieser Dienst in erster Linie in Unternehmen und Regierungsbehörden umgesetzt wird, sind die Ziele meist Mitarbeiter. Eine effektive Kampagne muss die Sicherheit der Mailserver durchdringen, damit die Nachrichten an die internen Postfächer übermittelt werden können.

Sobald dies die Opfer getan wird eine Meldung, die Warnungen enthalten wird, die von der Firma / Organisation der IT-Teams als gesendete Pose. Ein alternativer Ansatz ist es, die Nachrichten als Systembenachrichtigungen zu entwerfen, die automatisch generiert aus der Server-Software. Auf alle Fälle, Den Opfern wird eine Seite mit einer Fehlerseite angezeigt, auf der der folgende Grund angegeben ist: Ein Fehler in Ihrem SMTP / POP-Einstellungen wird einige Ihrer eingehenden Nachrichten blockieren. Diese gefälschte System Benachrichtigung wird gelesen, dass die Benutzer ungültige Einstellungen haben, und sie werden nicht in der Lage wichtige E-Mail-Nachrichten anzuzeigen. Um ihre Daten abzurufen, Sie müssen ihre Kontoanmeldeinformationen überprüfen, indem sie das Formular ausfüllen, für das ihre E-Mail-ID und ihr Kennwort erforderlich sind.

Eine Warnung Satz liest die folgende “Ihre E-Mail wird möglicherweise vollständig blockiert, wenn Sie diesen Fehler nicht melden” - dies fordert in sich in ihren Daten füllen.

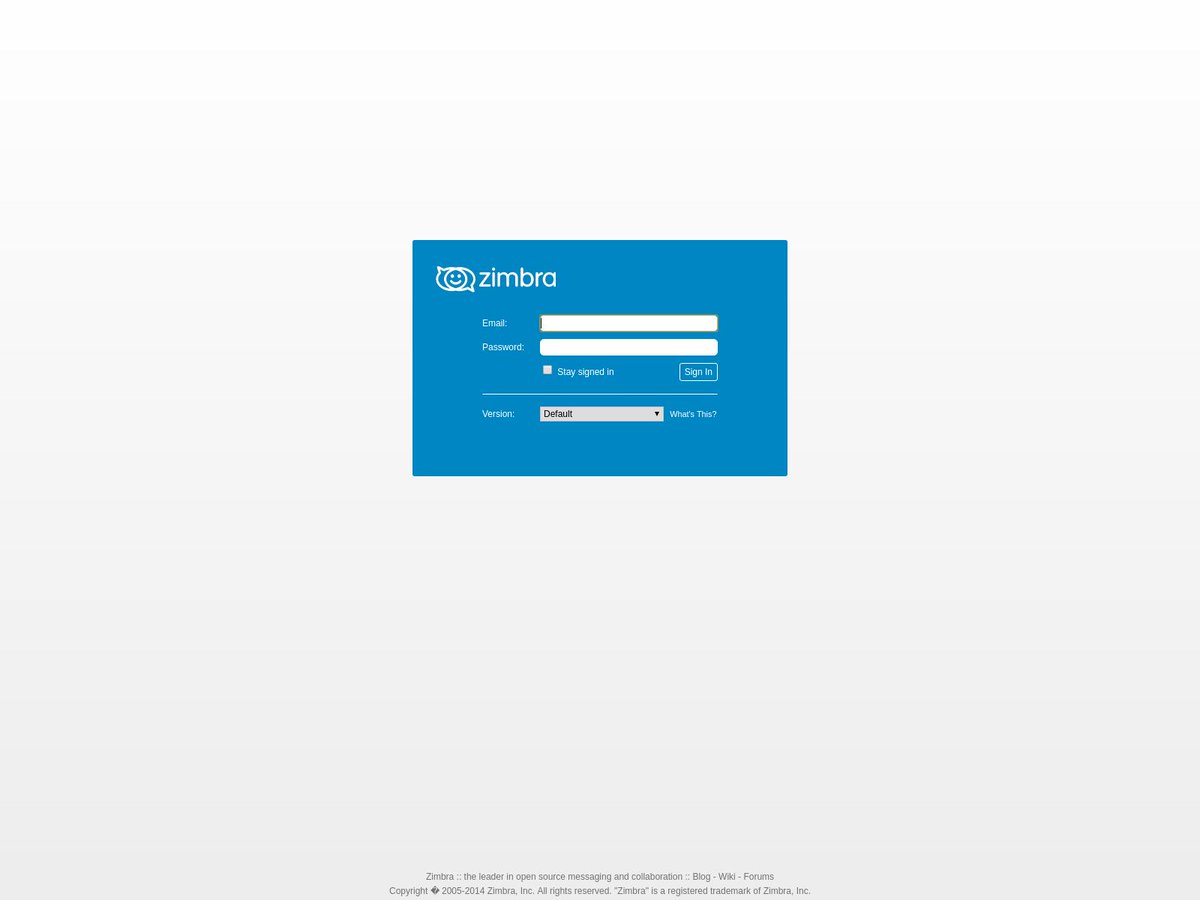

2021 Phishing Scams #20 - Gefälschte Zimbra Login-Seiten

Zimbra ist eine der beliebtesten E-Mail-Plattformen, die von Organisationen und Unternehmen verwendet werden,. Als solche werden Phishing-Betrügereien wahrscheinlich Nachrichten verwenden, die die Empfänger dazu bringen, ihre E-Mail-Konten über den Webmail-Zugriff zu eröffnen. Einige der Beispielbetreffzeilen und Körper Inhalte umfassen die folgenden:

- wichtige Hinweise - Die E-Mail-Nachrichten, die von den Kriminellen gesendet werden, können die Opfer in den Zugriff auf die gefälschte Login-Seite coerce bei einem Dritt Domain, um sich zu verdoppeln ihre Anmeldeinformationen überprüfen.

- Webmail Service Update - Die Benutzer können eine Nachricht erhalten behauptet, automatisch von dem Zimbra-Dienst generiert werden. Es wird die Opfer dazu bringen zu glauben, dass der Webmail-Dienst aktualisiert wird und dass sie ihre Kontoanmeldeinformationen eingeben müssen, um ihn weiterhin verwenden zu können.

- Pflicht Passwort zurücksetzen - Gefälschte E-Mail-Benachrichtigungen von dem Zimbra-System kann an den Empfänger gesendet werden. Sie erhalten legitim aussehende Systemnachrichten, in denen sie aufgefordert werden, ihre Kennwörter zu ändern. Dies ist ein beliebter Betrug als die beste Sicherheitspraktiken Zustand, die Anmeldeinformationen in regelmäßigen Abständen geändert werden müssen Konto.

- Betrug melden - Den Empfängern wird ein Bericht angezeigt, der anscheinend von Zimbra erstellt wurde und die Opfer darüber informiert, dass Computerhacker versucht haben, sich in ihren E-Mail-Posteingang anzumelden. Sie werden aufgefordert, sich beim System anzumelden, um den Betrugsbericht zu überprüfen. Ein Login-Button wird in den Körper Inhalt der Nachricht platziert werden, dass sie auf die gefälschte Login-Seite umleitet.

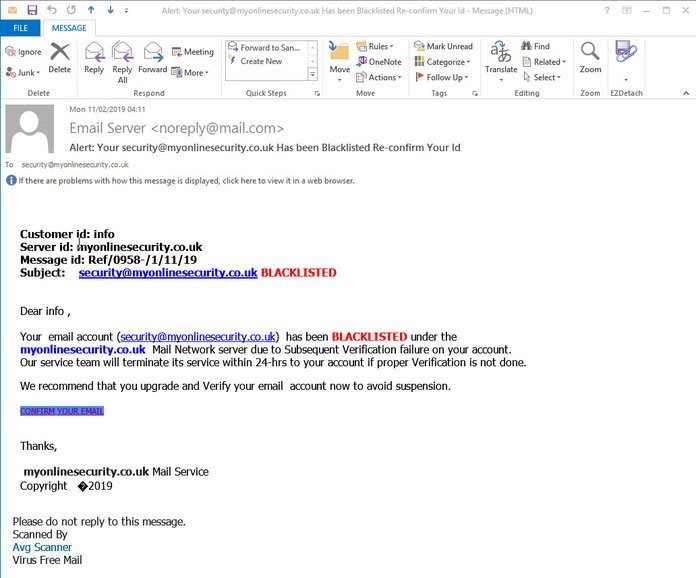

2021 Phishing Scams #21 - der schwarzen Liste E-Mail-Konto Nachrichten

Dies ist ein aktuelles Beispiel für eine laufende Angriff Kampagne, die auf Angstmacherei beruht - der Empfänger wird Warnung Benachrichtigungen erhalten, dass ihre E-Mail-Adressen von einem Sicherheitsdienst der schwarze Liste gesetzt wurden,. Es umfasst mehrere Felder, die die Benutzer in das Denken täuschen kann, dass dies eine wirkliche Mitteilung ist.

Die Körper Inhalte wird die E-Mail-Adresse der Opfer geben und erklären, dass sie benötigen, durch das Sicherheitssystem überprüft werden in 24 Stunden’ Zeit oder das Verbot wird verlängert. Die Hacker-Nachricht wird auch eine Unterschrift den Namen eines beliebten Security-Unternehmen enthält, in diesem Fall, AVG.

Beachten Sie, dass diese E-Mails eine Mischung aus legitimen und bösartigen Links enthalten könnten, deshalb ist besondere Vorsicht getroffen werden müssen - auch erfahrene Anwender Opfer dieser Betrug fallen könnten.

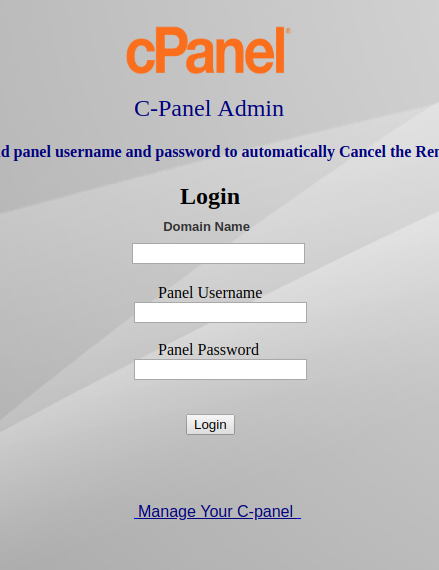

2021 Phishing Scams #22 - Cpanel gefälschte Login-Seiten

Eine neue Phishing-Kampagne wird aktiv gegen Website-Betreiber gesendet. Der Hacker sendet Benachrichtigungen, die von cPanel kommen zu sein scheinen - den Verwaltungs-Panel, das Webmastern ermöglicht, ihr Hosting-Accounts anmelden. Es gibt zwei Arten von Betrug Taktik, die mit diesem Ansatz verwendet werden - die Kriminellen können den Systemdienst oder den Hosting-Provider selbst ausgeben.

Warnmeldungen und Benachrichtigungen können leicht gefälscht werden, da die meisten Websites auf der Hosting-Plattform identifiziert werden können, auf der sie ausgeführt werden. Größtenteils, Solche Kampagnen können mithilfe von Tools automatisiert werden, die auf den unterirdischen Hackermärkten verfügbar sind. Das Endziel ist es, die Opfer der cPanel Phishing-Login-Seite zu machen. Sie sind notorisch leicht zu kopieren, da sie nur das Produkt-Logo-Bild mit einer Anmeldeaufforderung enthalten. Das einzige Zeichen, dass dies eine gefälschte Instanz ist bei der Adressleiste zu finden - die cPanel wird nicht auf dem entsprechenden Server gehostet wird.

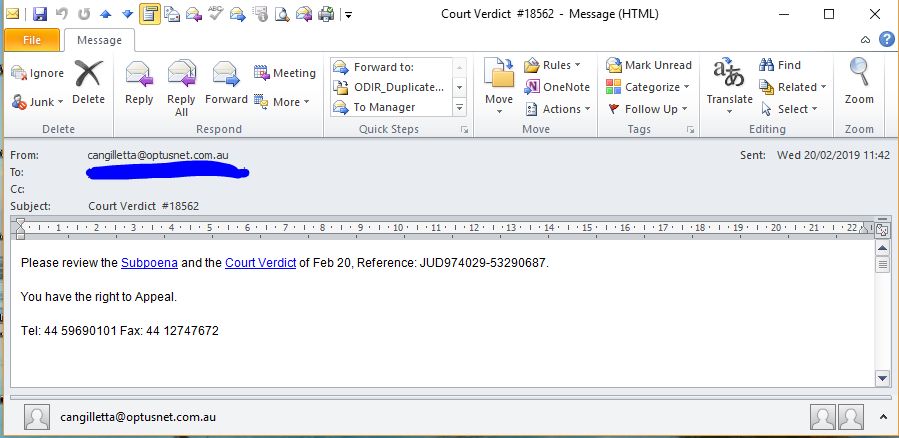

2021 Phishing Scams #23 - Gerichtsbeschluss Urteil Nachrichten

Im Februar 2019 Phishing eine groß angelegte E-Mail des Empfänger manipulierte zu denken, dass sie ein gerichtliches Urteil erhalten. Dies erfolgt über Klartextnachricht gesendet, die scheinbar legit Elemente wie eine Telefonnummer und Referenzen, die ähnlich wie echte erscheinen. Die Verbrecher mit einem sauberen Betreffzeile “Gerichtsurteil” durch eine numerische Kennung gefolgt. Der Anwender ist zwei Links angezeigt, die als Vorladung und Gerichtsurteil Details darstellen. Der Druck, der auf sie eingeleitet wird, stammt aus dem Satz, der sagt, “Sie haben das Recht auf Beschwerde”. Die Links dynamisch verändert werden können und in der Regel führen zu infizierte Dokumente dass verschiedene Arten von Nutzlasten liefern.

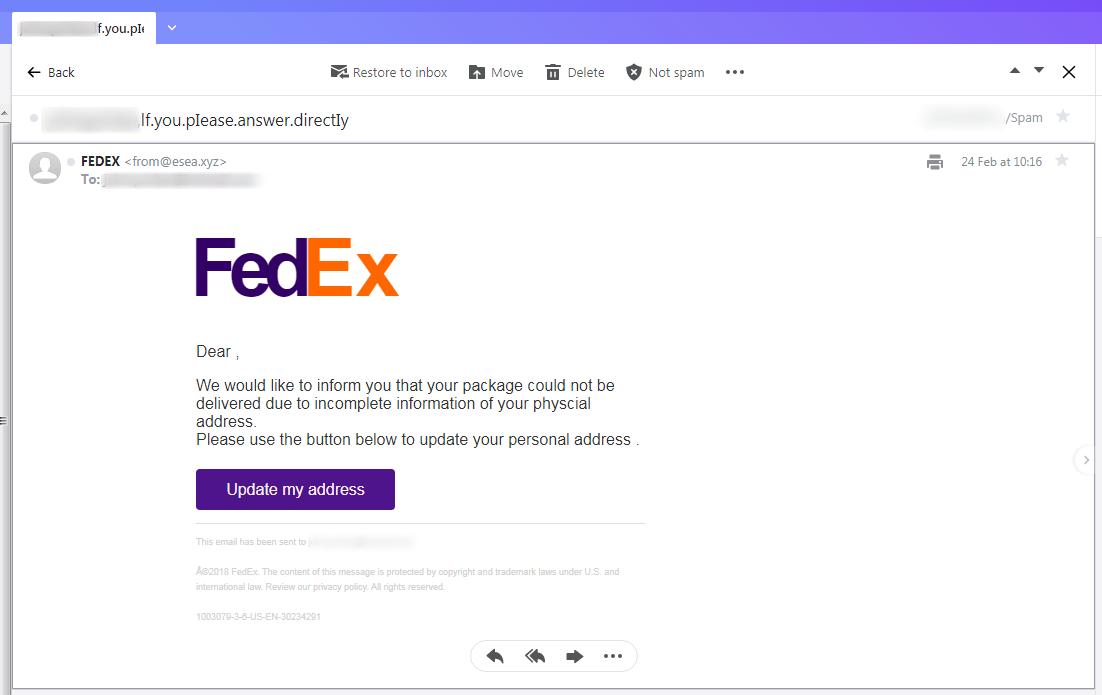

2021 Phishing Scams #24 - FedEx Nachrichten

Eine gemeinsame Taktik ist bekannt Dienste zum Imitieren, unter denen Kuriere sind ein beliebtes Ziel. Die gefälschten FedEx-Meldungen sind eine sehr beliebte Technik, wie die fertigen Vorlagen von der Firma verwendeten leicht gefälscht werden können,. Die Kriminellen werden sie auf der speziellen Angriff Infrastruktur laden und große Kampagnen gegen den Benutzer starten.

Die Opfer Nutzer sie in ihrem Posteingang empfangen und wenn ihre SPAM-Filter haben nicht die Adresse in der Datenbank registriert. Eine Standard-nicht-personalisierte Nachricht liest, dass der Benutzer ein Paket erhalten hat, die nicht erfolgreich zugestellt wurde. Sie werden aufgefordert, ihre Adressinformationen zu aktualisieren, um sie zu empfangen. Eine interaktive Schaltfläche Titel “Aktualisieren Sie meine Adresse” platziert, welche den Empfänger auf eine gefälschte Login-Seite umleitet. Bei ihren Kontodaten eingeben werden sie von den Hackern gestohlen werden.

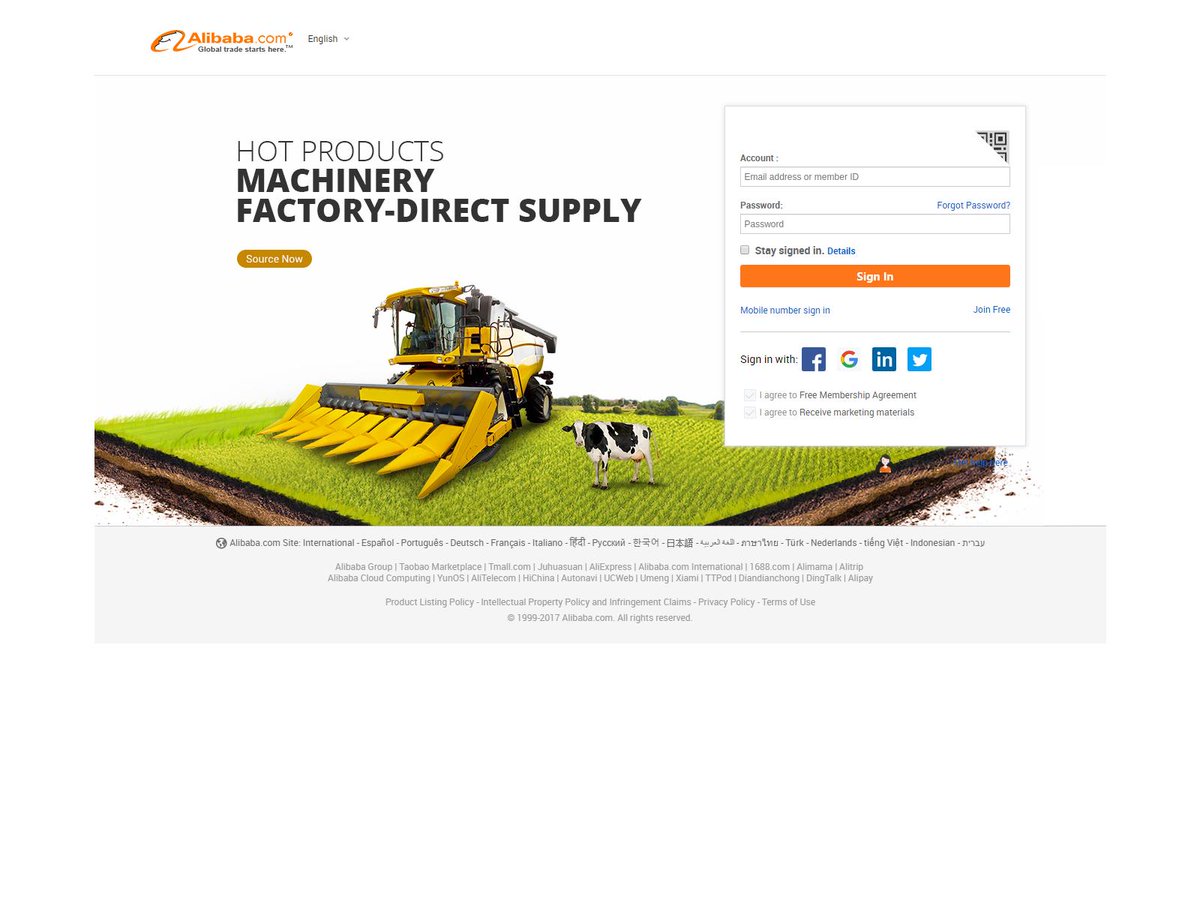

2021 Phishing Scams #25 - Alibaba Scam Sites

Eine jüngste Welle von Phishing-Attacken wurde gefunden, Links zu einem Betrug Alibaba Login-Seite tragen. Die Nachrichten, die von den Kriminellen gesendet werden können, können über eine Vielzahl von typischen Szenarien reichen Betrug:

- Passwort zurücksetzen - Ein obligatorisches Passwort-Reset ist eine der am häufigsten von Hackern in der letzten Zeit verwendet Taktik. Die Opfer sind ein Sicherheitshinweis angezeigt, dass sie verdächtige Aktivitäten benachrichtigt hat mit ihrem Konto identifiziert wurden und dass sie benötigen, um ihre Passwörter zurücksetzen, sicher zu bleiben.

- Bestelldetails - Die Opfer erhalten eine Benachrichtigung, die besagt, dass eine Bestellung über das Konto der Nutzer gemacht wurde. Für weitere Details lesen sie angeboten werden, ein “Einloggen” Seite, die ihre Kontodaten ernten.

- Konto aktualisieren - Die gesendeten Nachrichten werden die Benutzer aufgefordert, ihre Kontoinformationen zu dem Zweck aktualisieren davon Verifizieren. Die E-Mail-Nachrichten werden alle Arten von Daten auflisten, die von den Hackern angefordert wird: ihr Name, Anschrift, Telefonnummer, Kontodaten und usw.. So geben Sie in diesen Informationen ein Link zu einer manipulierten Webseite präsentiert.

Die verknüpften Phishing-Sites sind nicht nur sehr nützlich, um die Anmeldeinformationen der Alibaba-Profile zu ermitteln, sondern auch bei Straftaten wie Identitätsdiebstahl, Erpressung, und finanzieller Missbrauch.

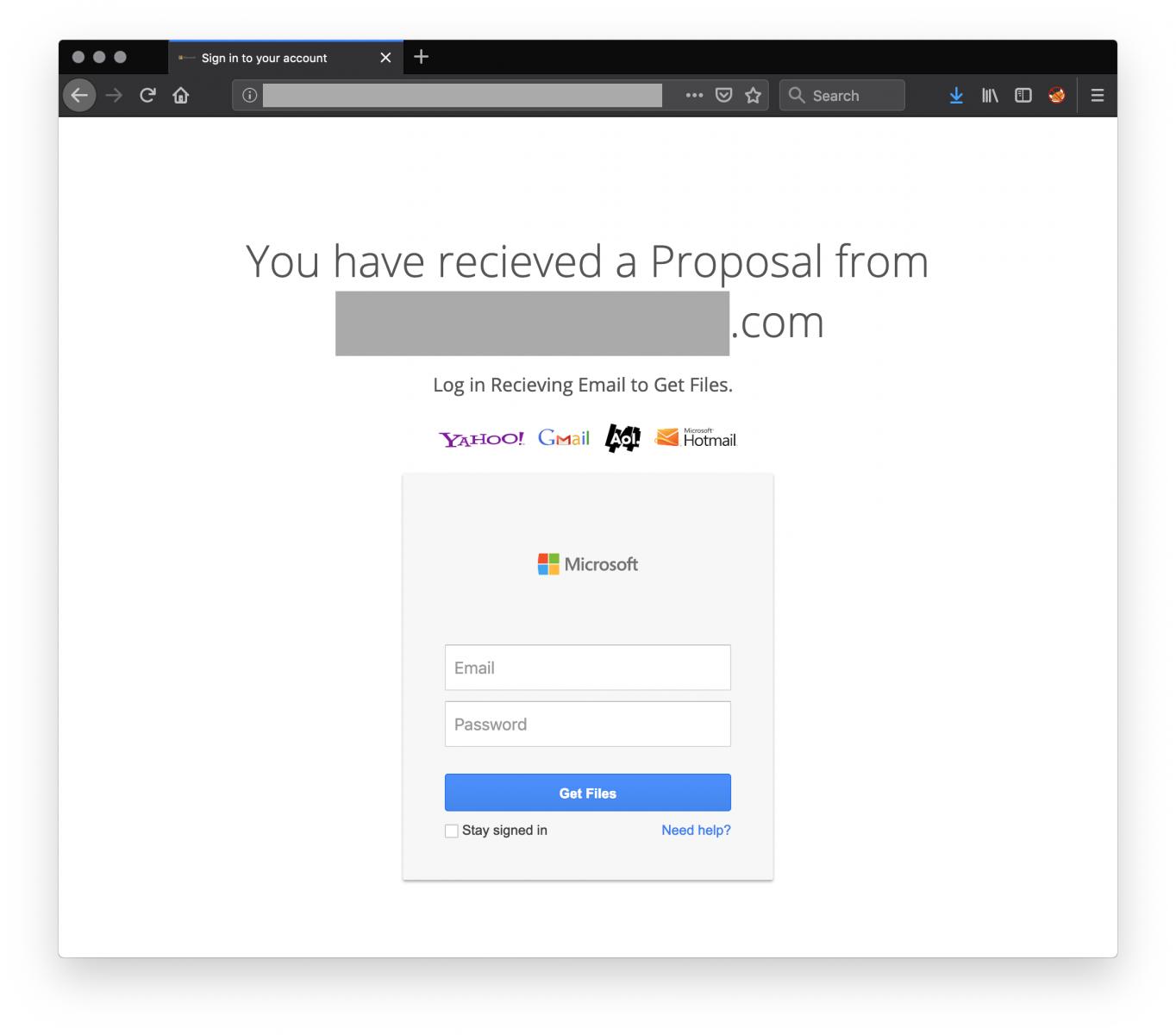

2021 Phishing Scams #26 - Internet-Portale

Eine sehr erfolgreiche Taktik ist, Portalseiten zu erstellen, die Login-Eingabeaufforderungen, um beliebte Dienste nachahmen. Sie verwenden ein sauberes Layout, das den legitimen Seiten ähnelt, und die Tatsache, dass viele von ihnen ähnlich klingende Domainnamen verwenden, Logo Bilder, Selbstsignierte Zertifikate machen es sehr schwierig, sie von den tatsächlichen Standorten zu unterscheiden. Die Phishing-E-Mail-Nachrichten werden an den Standorten umleiten, indem eine Vielzahl von Betrug Szenarien.

Auf der Hauptwebsite selbst, zu der die Opfer umgeleitet wurden, heißt es, dass die Opfer durch Eingabe eines einzigen Paares von Kontoanmeldeinformationen Inhalte aus einer Vielzahl von Diensten lesen können. In diesen besonderen Fällen, Die Logo-Bilder der folgenden Unternehmen sind aufgelistet: Yahoo, Gmail, AOL, und Microsoft.

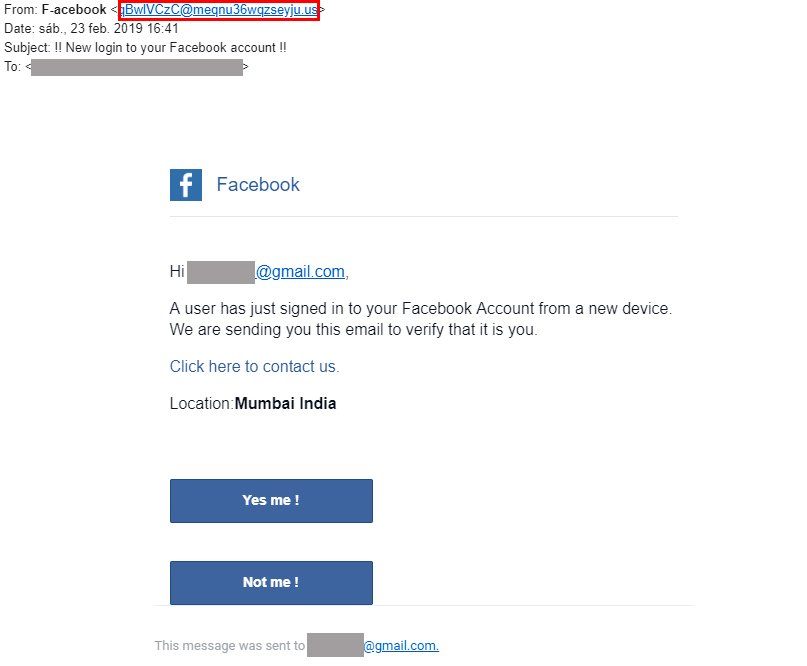

2021 Phishing Scams #27 - Facebook Konto Login Scams

Dies ist eine sehr beliebte Technik, mit der E-Mail-Nachrichten an die Opfer gesendet werden, die als legitime Sicherheitsbenachrichtigungen gelten und gelegentlich von Facebook gesendet werden, wenn eine verdächtige Aktivität protokolliert wurde. Zu zwingen, die Opfer in Interaktion mit den E-Mail, der Hacker wird feststellen, dass ein unbekannter Benutzer von Mumbai zugegriffen hat ihren Facebook-Account. Zu Überprüfungszwecken, Die Benutzer müssen mit den angegebenen Optionen interagieren und dabei angeben, ob sie die in den Nachrichten angegebene Person sind oder nicht. Die Tasten sind interaktiv und wenn auf sie geklickt werden die Benutzer umleiten то gefälschte Facebook-Login-Seite à.

2021 Phishing Scams #28 - native mobile Verhalten Scams Phishing

Eine neue Phishing-Kampagne März erfasst wurde 2019 benutzt einen völlig neuen Mechanismus, genannt hervorragend als kreativ. Es basiert auf dem Konzept der impersonating Seite. Die Verbrecher werden die Seiten und Dienste Handwerk, das die legitimen Zielseiten von Dienstleistungen und Produkten nachahmen können. In diesem besonderen Fall, Der genaue Mechanismus, der verwendet wird, ist das native Verhalten und Design von iOS-Geräten. Dies umfasst sowohl die Browserverhalten, URL-Leiste, und Tab-Switching-Animationen.

In diesem besonderen Fall, Die von Hackern erstellte bösartige Website wird wie eine Airbnb-Eingabeaufforderung angezeigt, bei der die Benutzer aufgefordert werden, sich über eine Facebook-Anmeldeaufforderung bei ihrem Profil anzumelden. Wenn es auf den Benutzer angeklickt wird, wird eine Animation, die eine gefälschte Registerkarte Schalt Animation zeigt angezeigt. Dies macht die Anwender glauben, dass sie mit dem sozialen Netzwerk interagieren. Overlays und komplexes JavaScript und andere webbasierte Technologien werden verwendet, um die Benutzer zu täuschen.

Und obwohl dies als eine sehr komplexe Methode vorgestellt von Hackern verwendet, gibt es mehrere Mängel, die identifiziert wurden, und sie können als Zeichen der Phishing-Kampagne verwendet werden. Die Facebook-Eingabeaufforderungen werden als externe Fenster in dem Safari-Browser vorgestellt, wobei das richtige Verhalten ist das Fenster in einem neuen Tab zu präsentieren. Die ursprüngliche URL wird in einer minimierten Form über der gefälschte Facebook Navigationsleiste überschichtet erscheinen. Während die erfasste Kampagne hauptsächlich für mobile iOS-Benutzer bestimmt ist, kann sie leicht geändert werden, um sich auf eine andere Plattform wie Android zu konzentrieren. Das Login-Prompt Facebook kann für jede andere populäre Social-Media-Betrug Website ausgetauscht werden. Dies kann sogar automatisiert werden - die Verbrecher automatisch erkennen können, welche User-Agent ausgeführt wird, und liefern die entsprechende Zielseite.

2021 Phishing Scams #29 - Dominos Pizza Phishing Scams

Viele gefälschte Profile werden für häufig verwendete Dienste erstellt. März 2019 Es wurde eine groß angelegte Kampagne zur Erstellung mehrerer Konten für die beliebte Restaurantkette Domino's Pizza entdeckt. Die Taktik von Hackern besteht darin, Seiten in allen gängigen sozialen Netzwerken zu erstellen, die sich als offizielle Kanäle ausgeben. Sie können Webinhalte aus dem realen Unternehmen enthalten und so positionieren, dass viele Benutzer darauf aufmerksam werden. Die Kriminellen werden oft gefälschte Benutzerprofile verwenden, um die Seiten zu steigern, indem sie die Beiträge zu mögen, sie abonnieren, und Hinzufügen von Kommentaren. Dies kann durch Hacker-made-Konten oder gestohlen diejenigen automatisiert werden, die in der Masse auf den dunklen unterirdischen Märkten gekauft werden können,.

Die Proben, die wir für die Analyse abgerufen haben, zeigen, dass die Kriminellen durch das Interesse der Besucher zu gewinnen versuchen, ein lukratives Werbegeschenk anbieten, die nicht anders ist, dass die gewöhnliche Taktik Marketing von Dominos Pizza selbst beschäftigt. Dies hat zwei Hauptziele:

- Werbung - Indem die Besucher teilen sich die Seite / Profil, um in den Betrug Werbegeschenk zu geben Sie es damit mehr Nutzer auf sie anziehen können stark in ihrem Umfang zu verbessern.

- Social Engineering - Die Verbrecher, die Opfer manipulieren in ihnen persönliche Daten zu senden und sie weiter erpressen.

2021 Phishing Scams #30 - Authentifizierung Manipulation

Eine neue Phishing wurde vor kurzem festgestellt worden,, es nutzt E-Mails ihre Empfänger zu manipulieren, in mit einem bösartigen Link interagieren und / oder Skript. Der Hacker hinter der Kampagne konzentriert sich auf den jüngsten Nachrichten über europäische und britische Regelungen, die Besucher benötigen, um zusätzliche Sicherheitsüberprüfungen in bestimmten Situationen zu reagieren. In den kommenden Monaten, Es ist Routine, dass sie zusätzliche Informationen herausgeben müssen, wenn sie Einkäufe über ein bestimmtes Limit tätigen. Die Besonderheit dieser Praxis ist, dass jede Bank und Bankkartenaussteller ihre eigenen Methoden und spezifische Wege zur Umsetzung dieser Vorschriften bestimmen können. Wenn die Nutzer wollen die Zahlungen durchlaufen sie in das System beweisen müssen, dass sie es ihnen ermöglichen,. Dies wird durch einen zusätzlichen Authentifizierungs-Mechanismus durchgeführt, die eine der folgenden sein kann,:

- Mobile Token Authenticator Geräte - Dies ist ein Gerät, das an den Karteninhaber und ausgeben werden eine numerische Sequenz, die ausgegeben wird, wenn auf der Zahlungsaufforderung eingegeben wird, die Transaktion durchlassen.

- Mobile Authenticator App - Dies ist ein softwarebasierter Ansatz, der die gleichen Authenticator-Code schaffen. Die App selbst kann durch eine PIN-Prüfung oder Fingerabdruck geschützt werden.

- Mobile Banking Services - Die Benutzer können die Transaktionen über ihre Mobile-Banking-Anwendungen ermöglichen.

Der Hacker imitiert und gefälschte diese Aufforderungen durch die enge Zusammenarbeit dieser Schritte neu zu erstellen. Die gezielte Angriffe gegen die Kunden von ausgewählten Banken gerichtet. Dies bedeutet, dass die Hacker untersucht und untersucht haben, wie diese Dienste von ihnen implementiert werden.

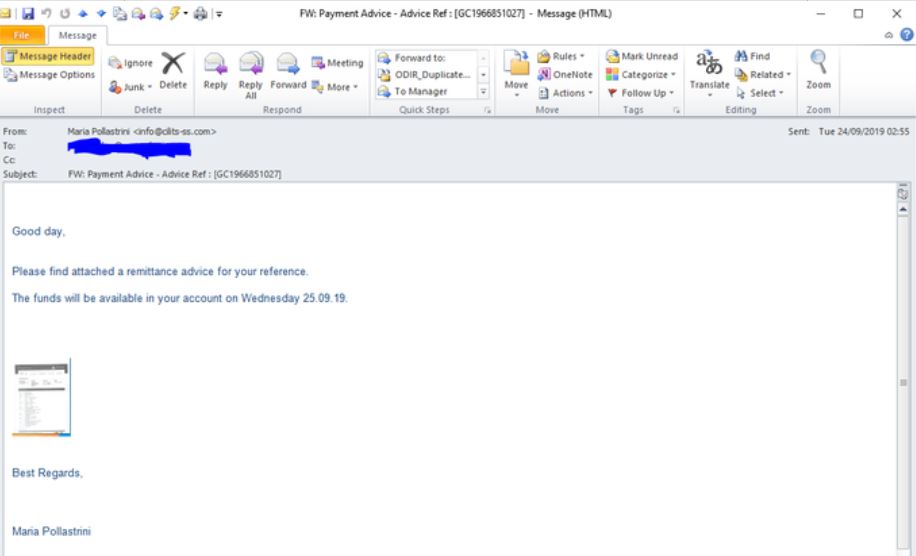

2021 Phishing Scams #31 - Faux Finanzberatung

Sicherheitsforscher haben eine laufende Phishing-Kampagne entdeckt, die einen anderen bekannten Ansatz verwendet. Die Zielbenutzer erhalten Nachrichten sowohl an ihren persönlichen Posteingang als auch an den Posteingang des Unternehmens, um die persönliche Bankberatung zu fälschen. Dies geschieht, indem sie in dem Glauben zu manipulieren, dass die Nachrichten aus der Abrechnungsabteilung des Arbeitgebers stammen oder von ihrer Bank. Die Kopf- und Fußzeilenelemente können so angepasst werden, dass sie genau so aussehen, wie sie von der Institution gesendet werden. Es wird eine beigefügte Dokument-Datei, die auf die Installation von verschiedenen Malware führen. Einige der Beispiel-Infektionen gehören die folgenden:

- Trojaner - Sie können allgemeine Bedrohungen, die die Kontrolle über die gehackten Maschinen übernehmen und damit die Verbrecher ihre Daten stehlen. In anderen Fällen, Die Dokumente werden verwendet, um komplexe Bankentrojaner einzusetzen, die aktiv das Geld einer Person stehlen können.

- Ransomware - Dies sind gefährliche Viren, die verschlüsseln und sperren Benutzerdateien. verschiedene Manipulationstechniken die Hacker verwendet, wird sie erpressen zahlendes “Entschlüsselungs-Gebühr”.

- Kryptowährung Miners - Hierbei handelt es sich um kleine Skripte oder Programme, mit denen Sequenzen komplexer, leistungsintensiver Aufgaben ausgeführt werden können. Sobald sie auf der lokalen Installation gestartet werden, werden sie einen hohen Tribut auf die Leistung des Computers platzieren. Für jede erledigte Aufgabe erhält der Hacker das erzeugte Einkommen direkt.

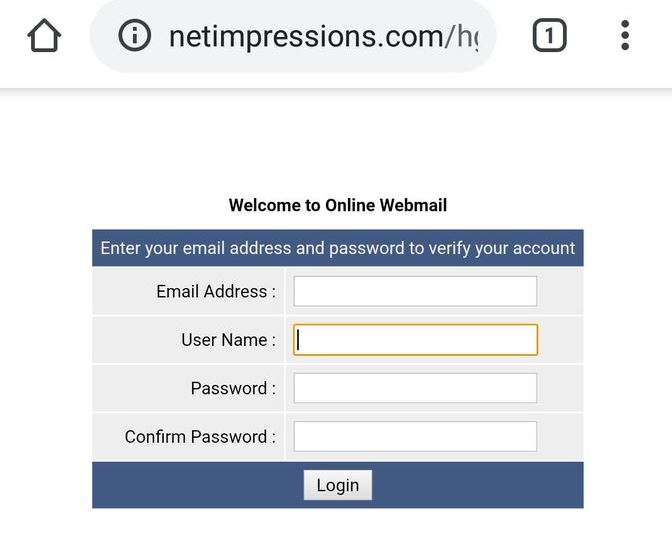

2021 Phishing Scams #32 - Gefälschte Webmail Login Prompt

Eine der beliebtesten Phishing-Taktiken besteht darin, gefälschte Anmeldeaufforderungen für Webmails zu erstellen. Sie können Marken oder gemacht werden als generisches erscheinen, wie die Suche wie möglich. Zu manipulieren, um die Opfer in der Interaktion mit ihnen durch die Kriminellen in Kontodaten eingeben werden sie auf Domain-Namen hosten, die sehr ähnlich beliebten Dienst dieser Art klingen. Andere Taktik umfasst die Aufnahme von Sicherheitszertifikaten und die Umsetzung von gestohlenem Design und Layout.

Um diese Betrug Login-Seiten zu verteilen weiter kann der Hacker eine Vielzahl von Taktiken, einschließlich dem folgenden verwenden:

- Script Embedding - Die Links zu diesen Webseiten können in Ad-Networks platziert werden, entführte Websites und Social Network Profile über gefälschte oder gestohlene Profile. Jedes Mal, wenn der Benutzer sie anklickt werden sie an den zugehörigen Anmeldeaufforderung weitergeleitet. Was ist gefährlicher ist, dass die erforderlichen Elemente in Bereichen der Website wie Banner platziert werden können, Pop-ups und Textlinks.

- Teil einer Malware Payload - In vielen Fällen kann die Website mit den Dateien als Teil der Interaktion des Benutzers gestartet werden. Sie können entweder bösartige Dokumente oder Hacker-made Anwendung Installateure sein.

- Konsequenter Einbau - Die Phishing-Eingabeaufforderungen werden an die Benutzer laucnhed und gezeigt werden, nachdem sie eine vorherige Infektion erworben haben. Dies ist normalerweise der Fall mit Trojanern und Malware, die fortgeschrittenen Phishings als Teil ihres Verhaltensmusters umfasst.

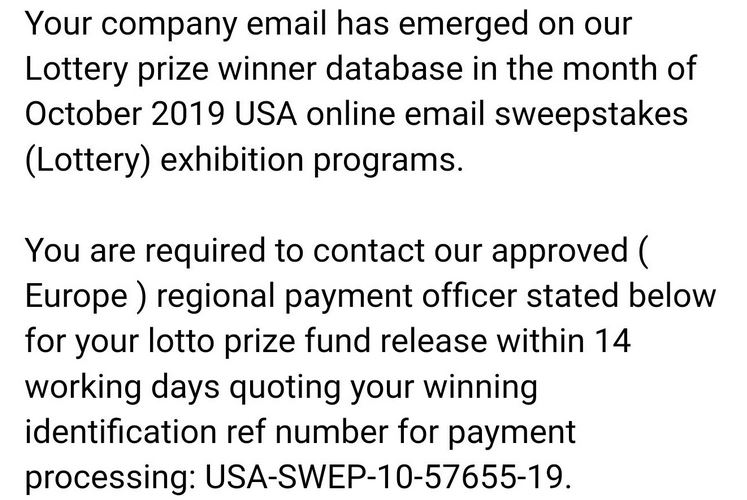

2021 Phishing Scams #33 - Unternehmen Lotterie Nachrichten

Die Phishing-Taktik dieser Methode umfasst das Senden von E-Mail-Nachrichten an die Endbenutzer. Der Hacker kann entweder an das Unternehmen Briefkästen oder zu den privaten E-Mail. In beiden Fällen, Die Kriminellen manipulieren die Empfänger so, dass sie glauben, dass ihre Firmen-E-Mail-Adresse in eine Lotterie eingegeben wurde und dass sie einen Preis gewonnen haben. Damit die Mittel an sie zurückgegeben werden, Sie werden gebeten, sich an ihre zu wenden “Zahlung Offizier”. In Bezug auf die Interaktion mit Malware-Benutzern, Die Hacker können ein unterschiedliches Verhalten erwarten und ihre Kampagnen mit unterschiedlichen erwarteten Benutzeraktionen anpassen. Beispiele hierfür sind die folgenden:

- Dateianhänge - Die Opfer können gefährliche Makro-infizierte Dokumente einbetten, die auf Informationen enthalten, wie diese Zahlung Beauftragten kontaktieren. Der Hacker kann in allen gängigen Dateiformaten Dokumente Handwerk: Textdokumente, Tabellen, Präsentationen, und Datenbanken. Sobald sie gefährliche Skripts geöffnet werden versuchen, laufen, dies in der Regel durch die Vorlage eine Aufforderung getan, mit denen sie bitten, die Makros zu aktivieren, um richtig den Inhalt lesen.

- Malware Verbindungen - Der Hacker kann Malware-Links einfügen, den Hacker-gesteuerte Seiten oder Virus-Dateien umleitet.

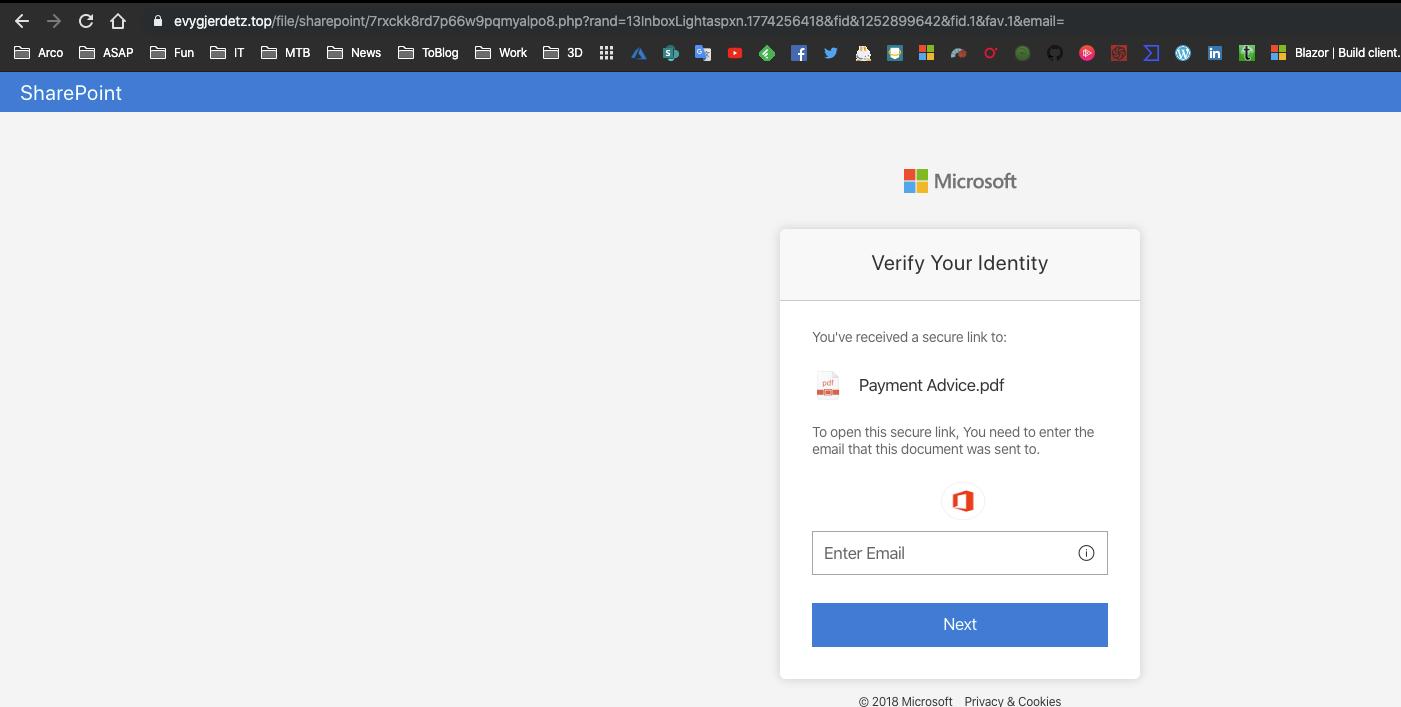

2021 Phishing Scams #34 - Microsoft Verification Seite

Dies ist eine beliebte Taktik bei Web-Hackern, da sie sich auf Anfänger verlassen, die möglicherweise nicht zwischen legitimen und gefälschten Anmeldeaufforderungen unterscheiden. Der Grund, warum dies so erfolgreich ist, ist die Tatsache, dass die kriminelle Gruppe hinter den Angriffen die Layout- und Designelemente von den von Microsoft verwendeten kopieren kann. Die erfassten Beispiele zeigen, dass die Hacker eine Kombination aus einer gefälschten Anmeldeaufforderung und einer Präsentation der Dokumentdatei verwenden. Die Anwender werden aufgefordert werden, dass bei Vorlage ihrer Kontoinformationen sie den Zugang zu den angebotenen Diensten haben und die zitierte Datei. Angesichts der Tatsache, dass dies zwei sehr häufige Szenarien beinhaltet, Wir gehen davon aus, dass die Hacking-Gruppe es in verschiedenen Schemata verwenden kann. Einige der möglichen Varianten umfassen die folgenden:

- Microsoft Konto Login - Die Hacker können die Anmeldeaufforderungen unter ähnlich klingenden Domainnamen hosten, die Microsoft ähneln, und es so aussehen lassen, als würden sie auf das Portal und die vom Unternehmen betriebenen Dienste zugreifen.

- verlinkte Ressourcen - Der Hacker kann verbindet die Websites in ihren eigenen Websites und gefälschten Zielseite. Sie können sogar als eingebettete Elemente integriert werden, um als legitimes Layout mit dem Logo und dem Stil von Microsoft zu erscheinen. In diesem Fall, Die URLs können geschickt ausgeblendet werden, und die Benutzer werden große Schwierigkeiten haben zu wissen, dass sie gefälscht sind.

- URL Redirect - Die Zielseite kann durch Klicken auf verkürzte URL umleitet und andere verwandte Elemente zugegriffen werden, die in verschiedenen Hacker gesteuerte Seiten eingefügt werden können,.

- Payload Lieferung - Der Hacker kann Links auf die Malware-Seite in verschiedenen Dateiträgern einfügen. Der häufigste Mechanismus ist die Schaffung von Makro-infizierte Dokumente in allen gängigen Formaten: Textdokumente, Tabellen, Datenbanken, und Präsentationen. Sobald sie geöffnet haben, wird eine Eingabeaufforderung angezeigt, in der die Benutzer aufgefordert werden, die Makros zu aktivieren. Wenn dies der installierten Web-Browser erfolgt die Umleitung Website öffnen.

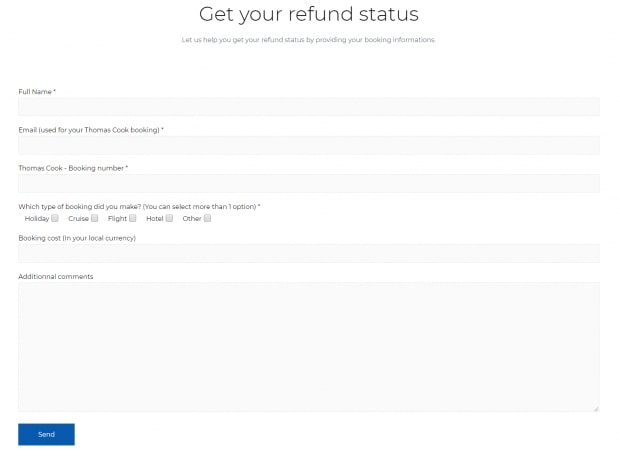

2021 Phishing Scams #35 — Thomas Cook Rückerstattungen

Vor kurzem wurde eine Menge von Domains mit Thomas Cook Phishing-Betrug verbunden wurden von Sicherheitsfirmen erfasst. Diese Domains sind alle registrierten etwa zur gleichen Zeit und Host-faux Erstattung Informationen und Formulare im Zusammenhang mit Thomas Cook. Viele von ihnen verwenden Namen, die mit dem Touristenriesen verwandt sind, und verwenden Layouts und Inhalte, die denen des Unternehmens ähneln.

Das Hauptziel dieser Seiten ist es, die Besucher zu manipulieren, zu glauben, dass sie ein berechtigtes Zielseite zugegriffen haben, und dass sie benötigen, in ihren persönlichen Daten einzugeben, um eine Rückerstattung zu erteilen. Die Art der angeforderten Informationen ist die folgende: die vollständige Name der Person, Email, Buchungsnummer, Buchungsart, Buchungskosten, und zusätzliche Kommentare.

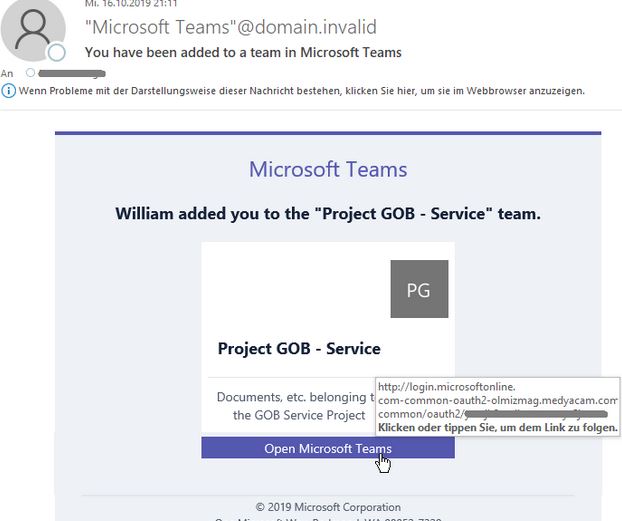

2021 Phishing Scams #36 - Microsoft Teams Phishing

Ein Hacker-Gruppe wird unter Verwendung eines alternativen Mechanismus, der verwendet gefälschte “Microsoft Teams” E-Mails, den Empfänger in der Interaktion mit ihnen zu manipulieren. Die eingebetteten LNKS in ihnen contaned wird speziell gestaltete führen Hacker-kontrollierten Websites das wird die Opfer zu einer lokalen Mini-Website umleiten. Damit dies ordnungsgemäß die E-Mails funktionieren müssen bestimmte Skripte starten, die Informationen bezüglich des Opfers geolocation extrahieren. Dazu gehören Cookies, die Daten wie die folgenden sammeln:

- IP Address

- Geolocation

- Browser Metrics

- Referral Bedingungen

Die eingebetteten Links werden eine spezielle Kennung haben, was bedeutet, dass es sehr wahrscheinlich ist, dass sie einen speziell konfigurierten Hacker gesteuerte Toolkit gesendet werden, unter Verwendung von. Es ist durchaus möglich, dass eine erfahrene Hacker-Gruppe dahinter. Die Sicherheitsanalyse zeigt, dass die enthaltenen E-Mail-Skripte auch mit den installierten Webbrowsern interagieren.

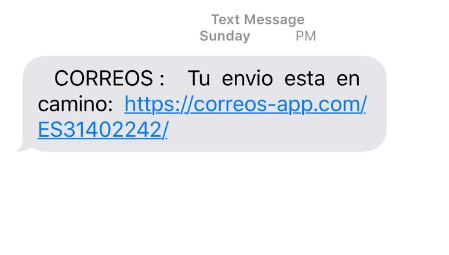

2021 Phishing Scams #37 - Correos SMS und Phishing-Betrug für mobile Apps

Januar 2021 begann mit einem Correos-bezogenen Phishing-Betrug, von Forschern berichtet. Eine unbekannte Hacking-Gruppe scheint spanischsprachige Benutzer mit dem Ziel zu erreichen Correos spanischer Postdienst als Köder zur Verbreitung von Malware. Dies wird durch Aussenden getan SMS-Nachrichten mit Links zum Herunterladen einer mobilen App (für Android oder iOS) das ist als unternehmensbezogen maskiert. Andere Phishing-Call-to-Action-Links, die dargestellt werden können, sind die folgenden:

- Links zu makroinfizierten Dokumenten

- Direkte Downloads von mit Viren infizierten Dateien

- Links zu Phishing-Portalen

- Links zu von Hackern entworfenen Mobile App Repositories

Die aktive Kampagne im Januar entdeckt 2021 lieferte ein bösartiges Android-Paket, Diese Taktik kann auch leicht geändert werden, um auch eine relevante iOS-Datei einzuschließen. Wenn diese Anwendung installiert ist, gibt sie sich als legitimer Dienst aus und fordert wichtige Informationen an. Dies kann vorhandene Correos-Kontoinformationen enthalten, Daten privater Benutzer, Anschrift, Email, Telefonnummer, und ETC. Die entführten Daten können für Identitätsdiebstahlzwecke verwendet werden, zusammen mit möglichen finanziellen Missbrauchsverbrechen.

Häufig, Mobile Virenanwendungen fordern Systemzugriffsberechtigungen an, Wenn sie gegeben werden, können die Opfer auch erleben lang anhaltende Sicherheits- und Datenschutzbedenken. Dies beinhaltet die Fähigkeit, die Berührungsereignisse zu lesen (Keylogger-Funktionalität), Zugriff auf gespeicherte Inhalte (einschließlich Fotos, Unterlagen, Videos, und gespeicherte Dateien), sowie möglicherweise mit anderen Anwendungen interagieren. In vielen Fällen können solche Anwendungen auch Overlay-Bildschirme präsentieren das kann es unmöglich machen, auf die übliche Weise mit den Geräten zu interagieren.

Entfernen 2021 Phishing-Angriffe vom Computer

Um sicher zu stellen, dass die 2021 Phishing Scams ist vollständig von Ihrem Computer weg, wir empfehlen, dass Sie die Anweisungen zum Entfernen unter diesem Artikel folgen. Sie wurden in manuelle und automatische Entfernungshandbücher unterteilt, damit Sie diese Bedrohung basierend auf Ihrer Erfahrung mit dem Entfernen von Malware löschen können. Wenn die manuelle Entfernung ist nicht gerade etwas, das Sie sich sicher fühlen dabei, Es wird empfohlen, diese Malware zu entfernen oder zu überprüfen, ob sie Ihren Computer automatisch infiziert hat, indem Sie Ihren Computer über ein erweitertes Anti-Malware-Programm herunterladen und scannen. Diese Software stellt effektiv sicher, dass Ihr PC vollständig gesichert ist und Ihre Passwörter und Daten auch in Zukunft sicher bleiben.

- Fenster

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge-

- Safari

- Internet Explorer

- Stop-Popups stoppen

So entfernen Sie Phishing-Betrug von Windows.

Schritt 1: Scan für Phishing-Betrug mit SpyHunter Anti-Malware-Tool

Schritt 2: Starten Sie Ihren PC im abgesicherten Modus

Schritt 3: Deinstallieren Phishing Scam und zugehörige Software unter Windows

Deinstallationsschritte für Windows 11

Deinstallationsschritte für Windows 10 und ältere Versionen

Hier ist ein Verfahren, in wenigen einfachen Schritten der in der Lage sein sollte, die meisten Programme deinstallieren. Egal ob Sie mit Windows arbeiten 10, 8, 7, Vista oder XP, diese Schritte werden den Job zu erledigen. Ziehen Sie das Programm oder den entsprechenden Ordner in den Papierkorb kann eine sehr schlechte Entscheidung. Wenn Sie das tun, Bits und Stücke des Programms zurückbleiben, und das kann zu instabilen Arbeit von Ihrem PC führen, Fehler mit den Dateitypzuordnungen und anderen unangenehmen Tätigkeiten. Der richtige Weg, um ein Programm von Ihrem Computer zu erhalten, ist es zu deinstallieren. Um das zu tun:

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Folgen Sie den Anweisungen oben und Sie werden erfolgreich die meisten Programme deinstallieren.

Schritt 4: Bereinigen Sie alle Register, Created by Phishing Scam on Your PC.

Die in der Regel gezielt Register von Windows-Rechnern sind die folgenden:

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion Run

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows Currentversion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows Currentversion RunOnce

Sie können auf sie zugreifen, indem Sie den Windows-Registrierungs-Editor und löschen Sie alle Werte öffnen, dort durch Phishing Scam erstellt. Dies kann passieren, darunter indem Sie die Schritte:

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Spitze: Um einen Virus erstellten Wert zu finden, Sie können sich auf der rechten Maustaste und klicken Sie auf "Ändern" um zu sehen, welche Datei es wird ausgeführt. Ist dies der Virus Speicherort, Entfernen Sie den Wert.

Anleitung zum Entfernen von Videos für Phishing-Betrug (Fenster).

Befreien Sie sich von Phishing Scam unter Mac OS X..

Schritt 1: Deinstallieren Phishing Scam und entfernen Sie die zugehörigen Dateien und Objekte

Ihr Mac zeigt Ihnen dann eine Liste der Elemente, die automatisch gestartet werden, wenn Sie sich einloggen. Suchen Sie nach verdächtigen Anwendungen identisch oder ähnlich Phishing Scam. Überprüfen Sie die App, die Sie vom Laufen automatisch beenden möchten und wählen Sie dann auf der Minus ("-") Symbol, um es zu verstecken.

- Gehe zu Finder.

- In der Suchleiste den Namen der Anwendung, die Sie entfernen möchten,.

- Oberhalb der Suchleiste ändern, um die zwei Drop-Down-Menüs "Systemdateien" und "Sind inklusive" so dass Sie alle Dateien im Zusammenhang mit der Anwendung sehen können, das Sie entfernen möchten. Beachten Sie, dass einige der Dateien nicht in der App in Beziehung gesetzt werden kann, so sehr vorsichtig sein, welche Dateien Sie löschen.

- Wenn alle Dateien sind verwandte, halte das ⌘ + A Tasten, um sie auszuwählen und fahren sie dann zu "Müll".

In Fall können Sie nicht Phishing Scam entfernen über Schritt 1 über:

Für den Fall, können Sie nicht die Virus-Dateien und Objekten in Ihren Anwendungen oder an anderen Orten finden wir oben gezeigt haben, Sie können in den Bibliotheken Ihres Mac für sie manuell suchen. Doch bevor dies zu tun, bitte den Disclaimer unten lesen:

Sie können den gleichen Vorgang mit den folgenden anderen wiederholen Bibliothek Verzeichnisse:

→ ~ / Library / Launchagents

/Library / LaunchDaemons

Spitze: ~ ist es absichtlich, denn es führt mehr LaunchAgents- zu.

Schritt 2: Suchen Sie nach Phishing-Betrugsdateien und entfernen Sie sie von Ihrem Mac

Wenn Sie mit Problemen konfrontiert, auf Ihrem Mac als Folge unerwünschten Skripte und Programme wie Phishing Scam, der empfohlene Weg, um die Bedrohung zu beseitigen ist durch ein Anti-Malware-Programm. SpyHunter für Mac bietet erweiterte Sicherheitsfunktionen sowie andere Module, die die Sicherheit Ihres Mac verbessern und ihn in Zukunft schützen.

Anleitung zum Entfernen von Videos für Phishing-Betrug (Mac)

Entfernen Sie Phishing-Betrug aus Google Chrome.

Schritt 1: Starten Sie Google Chrome und öffnen Sie das Drop-Menü

Schritt 2: Bewegen Sie den Mauszeiger über "Werkzeuge" und dann aus dem erweiterten Menü wählen "Extensions"

Schritt 3: Aus der geöffneten "Extensions" Menü suchen Sie die unerwünschte Erweiterung und klicken Sie auf den "Entfernen" Taste.

Schritt 4: Nach der Erweiterung wird entfernt, Neustart von Google Chrome durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Löschen Sie Phishing-Betrug aus Mozilla Firefox.

Schritt 1: Starten Sie Mozilla Firefox. Öffnen Sie das Menü Fenster:

Schritt 2: Wählen Sie das "Add-ons" Symbol aus dem Menü.

Schritt 3: Wählen Sie die unerwünschte Erweiterung und klicken Sie auf "Entfernen"

Schritt 4: Nach der Erweiterung wird entfernt, Neustart Mozilla Firefox durch Schließen sie aus dem roten "X" Schaltfläche in der oberen rechten Ecke und starten Sie es erneut.

Deinstallieren Sie Phishing Scam von Microsoft Edge.

Schritt 1: Starten Sie den Edge-Browser.

Schritt 2: Öffnen Sie das Drop-Menü, indem Sie auf das Symbol in der oberen rechten Ecke klicken.

Schritt 3: Wählen Sie im Dropdown-Menü wählen "Extensions".

Schritt 4: Wählen Sie die mutmaßlich bösartige Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf das Zahnradsymbol.

Schritt 5: Entfernen Sie die schädliche Erweiterung, indem Sie nach unten scrollen und dann auf Deinstallieren klicken.

Entfernen Sie Phishing-Betrug von Safari

Schritt 1: Starten Sie die Safari-App.

Schritt 2: Nachdem Sie den Mauszeiger an den oberen Rand des Bildschirms schweben, Klicken Sie auf den Safari-Text, um das Dropdown-Menü zu öffnen.

Schritt 3: Wählen Sie im Menü, klicke auf "Einstellungen".

Schritt 4: Danach, Wählen Sie die Registerkarte Erweiterungen.

Schritt 5: Klicken Sie einmal auf die Erweiterung, die Sie entfernen möchten.

Schritt 6: Klicken Sie auf 'Deinstallieren'.

Ein Popup-Fenster erscheint, die um Bestätigung zur Deinstallation die Erweiterung. Wählen 'Deinstallieren' wieder, und die Phishing Scam wird entfernt.

Beseitigen Sie Phishing-Betrug im Internet Explorer.

Schritt 1: Starten Sie Internet Explorer.

Schritt 2: Klicken Sie auf das Zahnradsymbol mit der Bezeichnung "Extras", um das Dropdown-Menü zu öffnen, und wählen Sie "Add-ons verwalten".

Schritt 3: Im Fenster 'Add-ons verwalten'.

Schritt 4: Wählen Sie die Erweiterung aus, die Sie entfernen möchten, und klicken Sie dann auf "Deaktivieren".. Ein Pop-up-Fenster wird angezeigt, Ihnen mitzuteilen, dass Sie die ausgewählte Erweiterung sind zu deaktivieren, und einige weitere Add-ons kann auch deaktiviert werden. Lassen Sie alle Felder überprüft, und klicken Sie auf 'Deaktivieren'.

Schritt 5: Nachdem die unerwünschte Verlängerung wurde entfernt, Starten Sie den Internet Explorer neu, indem Sie ihn über die rote Schaltfläche "X" in der oberen rechten Ecke schließen und erneut starten.

Entfernen Sie Push-Benachrichtigungen aus Ihren Browsern

Deaktivieren Sie Push-Benachrichtigungen von Google Chrome

So deaktivieren Sie Push-Benachrichtigungen im Google Chrome-Browser, folgen Sie bitte den nachstehenden Schritten:

Schritt 1: Gehe zu Einstellungen in Chrome.

Schritt 2: In den Einstellungen, wählen "Erweiterte Einstellungen":

Schritt 3: Klicken "Inhaltseinstellungen":

Schritt 4: Öffnen Sie “Benachrichtigungen":

Schritt 5: Klicken Sie auf die drei Punkte und wählen Sie Blockieren, Ändern oder Löschen Optionen:

Entfernen Sie Push-Benachrichtigungen in Firefox

Schritt 1: Gehen Sie zu Firefox-Optionen.

Schritt 2: Gehe zu den Einstellungen", Geben Sie "Benachrichtigungen" in die Suchleiste ein und klicken Sie auf "Einstellungen":

Schritt 3: Klicken Sie auf einer Site, auf der Benachrichtigungen gelöscht werden sollen, auf "Entfernen" und dann auf "Änderungen speichern".

Beenden Sie Push-Benachrichtigungen in Opera