Wenn Sie einer dieser bewussten Benutzer sind, die sich mit der Software vertraut machen, bevor sie sie auf ihren Computern installieren, Microsoft-Sicherheitsupdates enthalten, dann ist dieser Artikel für Sie. Wenn Sie achten Sie auf das Kleingedruckte, und im Falle von Windows-Updates - Wissensbasis (KB) Beschreibungen, Sie werden auf jeden Fall kommen über:

- Erhöhung von Berechtigungen

- Remotecodeausführung

- Sicherheitsfunktion Bypass

- Offenlegung von Informationen

Das sind die Probleme, die Microsoft Security Bulletins regelmäßig auf Patchday Adresse, und dementsprechend reparieren. Jedoch, Erhöhung von Berechtigungen und Remotecodeausführung sind vernünftig von Angreifern bevorzugt. Wenn Sie Ihr Wissen im Windows-Betriebssystem (oder jede OS) überdurchschnittlich, Sie sind auf jeden Fall mit diesen Sicherheits Begriffe und ihre Definitionen kennen. Und Sie können von dieser Seite verlassen (aber zunächst können Sie es mit der weniger Gebildeten teilen).

Für den Fall, gehen Sie durch die Bulletins auf einer regelmäßigen Basis, aber das Gefühl, dass Ihr Wissen nicht ausreichend genug ist,, Weiterlesen.

Was ist Erhöhung von Berechtigungen?

Wie erklärt von Microsoft, Erhöhung von Berechtigungen passiert, wenn ein Angreifer Autorisierungsberechtigungen über den ursprünglich gewährten gegeben. Beispielsweise, dieser Angriff passiert, wenn ein Angreifer mit einem Privileg nur lesen Berechtigungen irgendwie den Satz hebt lesen schließen und schreiben.

Erhöhung von Berechtigungen ist auch als vertikale privilege escalation bekannt. Dies ist, wenn ein niedriger Privileg Benutzer (oder Anwendung) plötzlich hat Zugriff auf Funktionen oder Inhalte für höhere Berechtigung, um Benutzern oder Anwendungen gemeint.

In fast jedem monatlichen Sicherheitsbulletin, das von Microsoft veröffentlicht wird, es Updates Erhöhung von Berechtigungen Adressierung.

In der Sprache der Sicherheitsexperten, Wie wird eine Erhöhung von Berechtigungen Angriff beschrieben?

Dieser Angriff ist eine Art von Netzwerk-Invasion, die den Vorteil von Programmierfehlern oder Konstruktionsfehler nimmt (Schwachstellen, oder CVEs) den Angreifer mit erhöhten Zugriff auf das Netzwerk und die damit verbundenen Daten und Anwendungen zu autorisieren.

Wir erwähnten vertikalen privilege escalation. Was über horizontale?

Wie gesagt, vertikale privilege escalation geschieht, wenn der Angreifer sich höhere Privilegien gewährt. Diese Art von Netzwerk-Intrusion ist in der Regel, indem Kernel-Level-Operationen, die den Angreifer ermöglichen, durchgeführt unbefugtem Code auszuführen.

Horizontale privilege escalation, andererseits, fordert die Angreifer die gleichen Berechtigungen zu verwenden, hat er schon, während Unternehmen die Identität eines anderen Benutzers mit ähnlichen Privilegien. Beispielsweise, horizontale Privilegieneskalation ist, wenn ein Angreifer Online-Banking-Zugang zu einer anderen Person Konto zu erhalten, ist.

Ein aktuelles Beispiel für eine gefährliche Sicherheitslücke zur Erhöhung von Berechtigungen in Windows 10 ist die sog BienenstockAlbtraum, zugewiesen dem CVE-2021-36934 Kennzeichnung. Laut Microsofts offizieller Beschreibung des Problems, Es handelt sich um einen Fehler bei der Erhöhung von Berechtigungen, der durch eine "zu freizügige Zugriffssteuerungsliste" verursacht wird (ACLs) auf mehreren Systemdateien, einschließlich der SAM (Sicherheitskontenmanager) Datenbank.

Sobald die Schwachstelle erfolgreich ausgenutzt wurde, der Angreifer könnte beliebigen Code mit SYSTEM-Rechten ausführen. Sobald dies erreicht ist, Der Angreifer könnte Programme installieren, Blick, Veränderung, oder Löschen von Daten, oder neue Konten mit sämtlichen Benutzerrechten.

Was ist Remotecodeausführung (RCE)?

Kurz gesagt, die Fähigkeit, die Ausführung beliebigen Codes auf einem anderen von einem Computer zum Auslösen (meist über das Internet) wird als Remotecodeausführung weithin bekannt. Wieder, was ermöglichen Angreifer schädlichen Code auszuführen und die Kontrolle erlangen über das kompromittierte System ist (überraschen, überraschen) Schwachstellen. Sobald das System unter der Kontrolle der Angreifer, sie können ihre Rechte zu erhöhen. Davon abgesehen,, der beste Weg, die Remotecodeausführung Angriffe zu verhindern, indem er nie damit Schwachstellen ausgenutzt werden. Leider, Remotecodeausführung Fehler werden sehr häufig von Angreifern begünstigt, und das ist, was Ihr Betriebssystem macht zu halten up-to-date entscheidend.

Traurig, es gibt viele Fälle von Schwachstellen in der Wildnis vor der angemessene Veröffentlichung eines Patches nicht ausgeschöpft. Aufgrund ihrer starken Charakter, Zero-Day-Schwachstellen werden oft kritisch bewertet. Windows ist auch anfällig für Zero-Day-Exploits, wie CVE-2015-2545 aus 2015, in Microsoft Office gefunden 2007 SP3, 2010 SP2, 2013 SP1, und 2013 RT SP1. Glücklicherweise, Microsoft gepatcht diese Sicherheitsanfälligkeit bald, nachdem es offenbart wurde.

Zwei Beispiele für Sicherheitslücken bei der Remotecodeausführung sind CVE-2020-1425 und CVE-2020-1457 in mehreren Fenstern 10 und Windows Server-Versionen. Beide Schwachstellen wurden Microsoft von Abdul-Aziz Hariri, Manager für Schwachstellenanalyse, über die Zero Day Initiative von Trend Micro gemeldet.

Die kritische Sicherheitsanfälligkeit CVE-2020-1425 wird als Sicherheitsanfälligkeit bezüglich Remotecodeausführung beschrieben, die in der Art und Weise besteht, wie die Microsoft Windows Codecs Library Objekte im Speicher verarbeitet. Ein Angreifer, der diese Sicherheitsanfälligkeit erfolgreich ausnutzt, kann Informationen erhalten, um das System des Benutzers weiter zu gefährden, Microsoft sagt in der offiziellen Empfehlung. Die Sicherheitsanfälligkeit kann unter der Bedingung ausgenutzt werden, dass ein Programm eine speziell gestaltete Bilddatei verarbeitet.

Die Sicherheitsanfälligkeit CVE-2020-1457 hängt auch mit der Remotecodeausführung zusammen, und es existiert auch in der Art und Weise, wie die Microsoft Windows Codecs Library Objekte im Speicher behandelt. Die Ausnutzung der Sicherheitsanfälligkeit ähnelt dem anderen Fehler, da es auch erfordert, dass ein Programm eine speziell gestaltete Bilddatei verarbeitet.

Was ist Security Feature Bypass?

Diese Art von Angriff kann auf lokaler Ebene geschehen. Lokale Angreifer können einen solchen Fehler ausnutzen zu festgelegten Sicherheitsbeschränkungen umgehen und bösartige Aktivitäten auszuführen. Eine solche Sicherheitslücke im Windows-Kernel wurde von Microsoft im Mai offenbart 12, 2015. Das Update, das veröffentlicht wurde Patch ist es KB 3050514. In Microsofts Sprache, "die Sicherheitsanfälligkeit kann Sicherheitsfunktion Bypass ermöglichen, wenn ein Angreifer auf einem betroffenen System anmeldet und eine speziell gestaltete Anwendung".

Um zu verstehen, Sicherheitsfunktionen Bypass, werfen wir einen weiteren Blick auf einige ältere Schwachstellen März gepatcht 8, 2016.

Dieses spezielle Sicherheitsupdate für .NET Framework befasst sich mit der Umgehung von Sicherheitsfunktionen. Das Sicherheitsmerkmal Bypass wurde in einer .NET Framework-Komponente gefunden, die nicht richtig bestimmte Elemente eines signierten XML-Dokument zu validieren hat.

Was ist Information Disclosure?

Offenlegung von Informationen ist ein Begriff, der von Microsoft verwendet, Schwachstellen zu beschreiben, die absichtlich oder unabsichtlich Offenlegung von Informationen für einen Angreifer, der nicht berechtigt ist, den Zugriff darauf zu haben,. Jedoch, ein relevanter Weise eine solche Bedrohung zu beschreiben ist Informationen Exposition.

Auch wenn sich die Offenlegung von Informationen häufig in Sicherheitsdatenbanken verwendet, das Wort "Offenbarung" ist nicht immer mit Sicherheitsfragen im Zusammenhang. Die offen gelegten Informationen kann auf den jeweiligen Software-Funktionalitäten empfindlich sein, oder offenbaren Details über die Software-Umgebung. Werden diese Informationen durchgesickert, es könnte in vielen Angriffsszenarien für einen Angreifer nützlich sein.

Egal, was Sie es nennen - die Offenlegung von Informationen oder Informationen Exposition, solche Fehler können sowohl resultierende und primär sein. Eine resultierende Offenlegung von Informationen kann über ein PHP-Skript Fehler passieren, die den vollständigen Pfad einer Anwendung zeigt,. Eine primäre ID kann aufgrund von Timing-Differenzen in der Kryptographie passieren.

Die Schwere eines ID-Fehlers hängt von der Art der Informationen, die für Angreifer zur Verfügung gestellt wird.

Ein Beispiel für eine ID-Fehler in Windows ist die Verwundbarkeit von Oktober 15, 2014. Der Fehler wurde in SSL gefunden 3.0 und wurde mit der KB gepatchten 309008 aktualisieren.

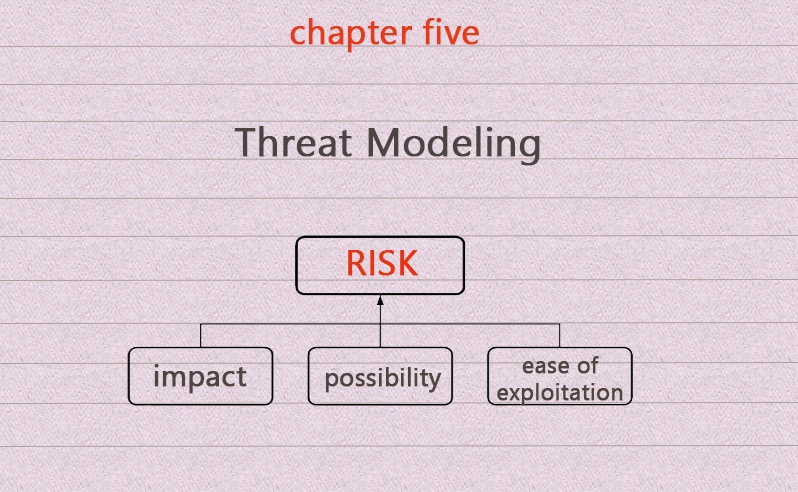

Threat Modeling gegen Sicherheitslücken

Nach Angaben des Open Web Application Security-Projekt, Bedrohungsmodellierung ist eine Möglichkeit, Verletzlichkeit Exposition in jeder Anwendung zu verhindern:

Bedrohungsmodellierung ist ein Ansatz zur Analyse der Sicherheit einer Anwendung. Es ist eine strukturierte Vorgehensweise, mit der Sie zu identifizieren, quantifizieren, und die Adresse, die Sicherheitsrisiken mit einer Anwendung verknüpft. Bedrohungsmodellierung ist kein Ansatz zur Überprüfung der Code, aber es hat den Sicherheitscode-Review-Prozess ergänzen. Die Einbeziehung von Bedrohungsmodellierung in der SDL (Software-Entwicklungszyklus) kann dazu beitragen, von Anfang an, um sicherzustellen, dass mit Sicherheit integrierten Anwendungen entwickelt werden,.

Microsoft hat mehrere Tools entwickelt, die die SDL-Prozess erleichtern und helfen, verhindern, dass Sicherheitslücken ausgenutzt werden:

- Angriffsfläche Analyzer 1.0

- Microsoft Threat Modeling-Tool 2016

- MiniFuzz grundlegende Datei Fuzzing-Tool

- Regulärer Ausdruck Datei Fuzzing-Tool

Für mehr Informationen, Besuch Microsofts offizielle Seite.

Eine Frage bleibt, obwohl…

Warum gibt es so viele Windows-Sicherheitslücken?

Es gibt eine einfache und ziemlich offensichtliche Antwort: Windows ist wahrscheinlich das am weitesten verbreitete Betriebssystem. Sein beliebt hat ihre Kehrseite. Auch die glaubte-zu-sein-unbesiegbaren Mac geworden anfällig für Ransomware-Attacken.

Über alle, Microsoft setzt Software zu veröffentlichen, die viele Sicherheitslücken hat, die nicht von den Entwicklern vorausgesagt worden. Die KB-Patches sind voll von Sicherheitsupdates, die die unvorhergesehene Sicherheitslücken adressieren (in diesem Artikel beschrieben). Ein Beispiel für eine schlechte Sicherheitspraxis ist von Windows XP Autorun Merkmal, das würde alles innerhalb der laufen autorun.ini Datei von externen Laufwerken. Natürlich, neuere Versionen von Windows werden kontinuierlich verbessert.

Und lassen Sie uns nicht vergessen, dass Angriffe geschehen, weil es zu viele sind anfällig (nicht regelmäßig gepatcht, nicht mehr von MS unterstützt, oder schlimmer, Raub) Versionen von Windows in der Wildnis. Dass, und die Tatsache, dass viele Menschen, einschließlich der Mitarbeiter in verschiedenen Branchen, wissen wenig über Bedrohungsabwehr und ausreichende Kenntnisse in der aktuellen Bedrohungslandschaft fehlt.

So, in einer Nussschale, verwenden eine leistungsstarke Anti-Malware, eine externe Firewall, Spam-Filter, und halten alle Ihre Software up-to-date zu allen Zeiten. Und beten Sie werden nicht ein Opfer zu Ausnutzen von Sicherheitslücken.