Artikel Genauigkeiten:

-

*Was sind die Arten von Trojanern?

*Wer ist von Trojaner gefährdet?

*Was sind die wichtigsten Trojaner-Angriffe in den letzten Jahren?

*Wie hochkarätigen, collection-of-Malware-Angriffe passieren?

Was ist ein Trojanisches Pferd, und wie funktioniert es?

Trojanische Pferde sind inceptive und schleich, und sie werden oft eingesetzt, um Schwachstellen im Netzwerk zu nutzen und zu ernten sensible Informationen. Trojaner können als Intelligenz Diebe handeln und sich an anspruchsvolle Cyber-Spionage-Plattformen. Wenn wir reden collection-of-Malware Art von Angriffen, Trojaner arbeiten mit Computer-Würmern, Viren, und Exploit-Kits. Es hängt allein von dem Zweck der Exploit und Ende Ziel.

Malware-Attacken häufig private Organisationen und öffentliche Unternehmen, aber so ist es mit gemeinsamen Mitglieder gaben. Wenn eine große und reiche Unternehmen wird Visier von Cyberkriminellen, ein Backdoor-Trojaner kann über einen Exploit-Kit auf dem System gelöscht werden, und ein Rootkit kann verwendet werden, um die Ausbeutung zu verbergen.

Wenn zufällige Computer angegriffen werden, Trojan Dropper und Trojan-Downloader kann zusammen mit werbefinanzierte Software und potenziell unerwünschten Programmen eingesetzt werden,, und anderen bösartigen Stück. Jedoch, Trojan-Ransom Angriffe sind sehr beliebt bei den Nutzern als auch. In der Tat, Ransomware ist höchstwahrscheinlich die am häufigsten auftretende Malware 2015.

Wenn man darüber nachdenkt,, in Computing, Trojanische Pferde sind das einzig Wahre. Sie sind wie shapeshifters, begierig, den Hunger nach Exploit erfüllen.

So, wie viele Trojaner sind da draußen?

Wir haben die häufigsten Trojan Typen aufgeführt und die Angriffe sie teilnehmen. Werfen wir einen Blick.

Backdoors / RATs (Remote Access Trojaner)

Wie der Name verrät es, ein Backdoor-Trojaner, oder ein RAT, wird verwendet, um den Fernzugriff auf den infizierten PC / Netzwerk geben. Dank Backdoors, Cyber-Kriminelle zu bekommen, um zu entscheiden, wenn die Einleitung der Exploit, und was für bösartige Aktivitäten in Angriff nehmen wird. Backdoors verwendet werden, um Daten senden und empfangen werden,, Einführung Operationen, Anzeige von Informationen oder den PC neu starten. Schlimmsten Fall mit diesem Trojaner-Typ ist, wenn der PC wird eine stille Teilnehmer eines Botnet oder Zombie-Netzwerk.

RAT-Attacken werden in der Regel von Phishing und Social Engineering-Systeme eingeleitet. Die meisten sind in stark gepackt Binärdateien, die in den späteren Stadien der Schadcode auf Zielsystemen gelöscht werden verborgen.

Beispiele Backdoors:

Exploits

Exploits, oder Exploit-Kits, sind entworfen, um eine Netzwerk-Schwachstellen zu finden und nutzen Sie es. Es gab eine Zeit, in 2012, wenn das berüchtigte Russian Blackhole Exploit-Kit wurde die am weitesten verbreitete Online-Bedrohung genannt. Es wurde entwickelt, um gezielt Schwachstellen in Browsern und weit verbreitete Plug-ins.

Andere bemerkenswerte Exploits:

Angler EXPLOT Kit, Ausnutzen:HTML / Axpergle.N

Rootkits

Laut Wikipedia, das erste Schad Rootkit wurde 'konzipiert’ für die Windows-NT-Betriebssystem. Es erstellt wurde 1999 und es war ein Trojaner namens NTRootkit. Per Definition, ein Rootkit wird eingesetzt, wenn bestimmte Objekte und Aktivitäten zu verbergen brauchen werden. Rootkits werden häufig in Hack Angriffe auf Unternehmen verwendet. Aufgrund ihrer Fähigkeit, Malware, entdeckt zu verhindern, Rootkits finden in anspruchsvolle, Multi-Level-Malware-Attacken.

Beispiele für Schadcode Rootkits:

Ransomware Trojaner

Trojan Ransoms Lage sind, Daten auf dem PC sie infiltriert modifizieren. Infolge, dem übernommenen Computer wird nicht, wie es sollte laufen, oder einzelne Dateien können nicht mehr zugänglich sein. Wie in Ransomware-Attacken typisch, Zugriff auf die verschlüsselten Daten ist nur möglich, nachdem ein Lösegeld in Bitcoins oder andere Form der Online-Währung bezahlt. Ransomware ist die verbreitete Geld-Diebstahl Angriff überspielt 2014 und 2015.

Neueste Ransom-Trojaner:

Banking-Trojaner

Auch bekannt als Trojan Bankers, Diese Art von Malware wird Ihre Kontoinformationen und Geld Ziel.

Fallen Trojan Bankers auf das System ist einer der Wege, um effiziente einfach Geld online in 2015. Wir haben ein riesiges Entstehung Banking Trojaner unter den gewohnlichen Verbraucher beobachtet. Wenn Sie eine intensive Online-Shopper sind, Schutz Ihres Systems und Browser sollte eine Priorität sein.

Banking-Trojaner, um weg von zu halten:

Trojan-DDoS und DoS

Denial-of-Service-Angriffe können nicht jeden Tag auftreten, aber wenn sie es tun, die Folgen sind nicht hübsch. Kurz beschrieben,, Ein DoS-Angriff ist der Versuch, einen einzelnen Computer beeinträchtigen oder eine Computer-Netzwerk nicht verfügbar ist, um seinen Nutzern. Die 'Dementis' können vorübergehend oder unbestimmt sein. Sie könnten sogar Dienste eines Hosts mit dem Internet verbunden zu suspendieren. A Distributed-Denial-of-Service (DDoS) wird, wenn der Angriff verwendet mehrere Quellen der eindeutigen IP-Adressen.

Es ist keine Überraschung, dass diese Angriffe zielen oft Websites und Dienste auf Top-Level-Web-Servern gehostet, wie Banken. Jedoch, Es gibt Fälle von DoS-Angriffe auf der Grundlage von Aktivismus und politischen Gründen ins Leben gerufen, oder sogar Rache.

Trojan Downloader

Sie sind sehr häufig bei normalen Benutzern. Hacker nutzen sie, um auf dem PC herunterladen und installieren die neuesten Versionen der Malware-. Wenn Ihr System durch einen Trojan Downloader beeinträchtigt, Sie können am Ende mit Adware und PUPs überflutet. Downloader kann nicht so anspruchsvoll wie andere Arten von Trojanern sein, aber sie verursachen genug Ärger Sie ängstlich zu machen,.

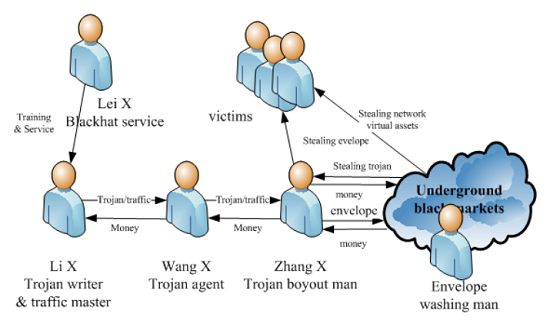

Bildbeschreibung: Chinesische Trojanern Image: Trendmicro

Ein Trojan Downloader, die vor kurzem festgestellt hat, ist Trojan Downloader:AutoIt / Fadef

Trojan Dropper

Droppers scheinen ein bisschen raffinierter als Downloader sein. Erste, sie eingesetzt werden, um andere Trojanern und Viren zu installieren. Auch, sie die Detektion der Malware auf das System zu verhindern. Weiter, nicht alle AV-Lösungen in der Lage, alle Komponenten eines Trojan Dropper scannen. Wenn Sie eine solche Trojaner erkennen, sicher sein, dass Sie mehr Malware installiert haben.

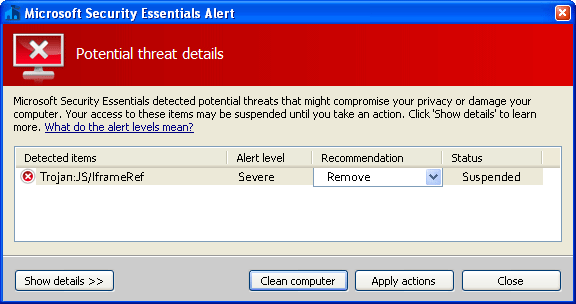

FakeAV Trojaner

Trojan-FakeAV kann von Ihrem AV-Programm erkannt werden. Verschiedene AV-Lösungen haben unterschiedliche Erkennungsnamen für solche Trojaner. FakeAV Trojaner wird die Aktivität von einem Anti-Malware-Programm zu simulieren und Geld von Ihnen zu erpressen. Kommt mir bekannt vor? Rogue Security-Software gibt es schon seit geraumer Zeit. Es wird gefälschte System Warnungen vor Viren zu erzeugen,, aber es ist nicht zu trauen. Wenn Sie eine solche Präsenz auf Ihrem System zu, stellen Sie sicher, um es über professionelle AV-Software zu entfernen.

IM Trojaner

Solche Schadprogramme werden auf Ihre Anmeldedaten und Passwörter für Instant-Messenger-Programmen wie Skype zielen, AOL IM, ICQ, und MSN. Sobald sie erhalten, Cyber-Gauner kann aufdringlich Spam-Link-Kampagnen zu initiieren und zu versuchen, Malware auf Ihre Kontakte fallen.

Gamethief Trojaner

Diese besondere Trojan Detektionszielen aktiven Spielern und versucht, Benutzerdaten zu erhalten,. Trojan-Gamethief kann nicht eine gemeinsame Bedrohung, aber es ein Alptraum zu den Gamer.

SMS-Trojaner (Mobil Bedrohung)

Ein Trojan-SMS wird dem Opfer kosten viel Geld - es ist so konzipiert, Tech-Nachrichten aus dem kompromittierten Mobilgerät an kostenpflichtige Telefonnummern senden. Just another schelmischen Weg, um Geld in das 21. Jahrhundert zu stehlen, nicht wahr?

Spy Trojaner

Ein Trojan-Spy Erkennung soll dazu dienen, Ihnen mitzuteilen, dass Sie zur Zeit bespitzelt. Spionage Malware beschäftigt oft Keylogger-Techniken, um Passwörter des Opfers und Tastatureingaben erfassen. Es kann auch Screenshots zu nehmen und halten die PC laufenden Anwendungen.

Mailfinding Trojaner

ATrojan-Mailfinder AV-Erfassungseinrichtung, dass ein Trojaner aktiv sammelt E-Mail-Adressen aus dem PC. Sobald die E-Mail-Adressen erhalten werden, sie können in Spam-E-Mail-Kampagnen verwendet werden.

Einige der Trojanern wir aufgeführt haben, können in einem einzigen Angriff kombiniert werden. Beispielsweise, ein Trojaner Dropper können mehrere verschiedene Trojaner in das System fallen, abhängig von den Informationen Cyber-Kriminelle sind nach. Wenn wir über hoch entwickelte Hack Angriffe auf Unternehmen sprechen, wie beispielsweise die, die in Herrn vorgestellt. Erste Saison Roboters, die Dinge etwas komplizierter ...

Top Trojan Angriffe in den letzten Jahren

Cyber-Kriminelle setzen häufig Trojaner, um Geld von gewohnlichen Verbraucher und Unternehmer zu stehlen. So, RATs, oder Remote Access Trojaner-Angriffe, gehören zu den wiederkehrenden Anschläge in 2015. Laut Sicherheitsforschung, mindestens 21.5 Millionen Amerikaner hatten ihre Sozialversicherungsnummern und andere sensible Informationen in einem zweiten Verstoß gegen den OPM Prüfung Datenbank gestohlen. Der Angriff ist von solcher Größe, dass OPM Direktor hat in ihrem Rücktrittsschreiben gegeben. Was scheint, hinter dem bösartigen Angriff ist die Sakula RAT.

Sakula Malware Familie und RAT

Sakula, auch als Sakurel und VIPER bekannt, ist eine bekannte Malware-Familie. Auch wenn der Malware-Stück wurde im November zurückgeschrieben 2012, wurde vor kurzem wieder belebt und nahm an Hack-Angriffe in 2015.

Sakula wurde entwickelt, um einen Gegner zu ermöglichen, Befehle ausführen und downloaden und zusätzliche Komponenten ausführen. Es nutzt HTTP GET und POST-Kommunikation für die Steuerung. Netzwerkkommunikation mit einem bestimmten verblüfft, Single-Byte XOR-Codierung.

Forscher der CTU haben eine Kopie von Sakula beobachtet, als diese bei einem strategischen Webangriff eingespielt wurde (SWC) , dass eine einzige Schwachstelle ausgenutzt – CVE-2014-0322. Letzteres war ein Zero-Day-Schwachstelle im Internet Explorer. Während dieser bestimmten Angriffs, eine Teilmenge von Sakula Varianten wurden digital signiert und als solche, könnten die Sicherheitskontrollen zu umgehen.

Agent.BTZ / Comrat a.k.a. Uroburos - der König von Ratten

Agent.BTZ wird angenommen, dass unter den bösartigsten Ratten mit Wurm-Funktionen der Online-Welt gesehen werden. Nach vielen unabhängigen Sicherheitsexperten, Die Ratte wird von der russischen Regierung entwickelt, um ICS europäischen Netze zielen. Agent.BTZ wird über Phishing verbreiten. Es ist bekannt, fortschrittliche Verschlüsselungsmechanismus zu verwenden, um sich von zu analysiere schützen. Einmal in das System fallenge, es wird volle Administrationsrechte geben und Heraus sensible Daten zurück an den Befehl zu senden & Control-Server. Zusamenfassend, die RAT verwendet ausgefeilte Anti-Analysen und forensischen Methoden.

Agent.btz wurde erstmals vorgestellt 2007. Weil es verwendet wurde, um US zu infizieren militärische Netzwerke, es war im Großen und Ganzen von den Massenmedien rund um den Globus abgedeckt. Der Schutz gegen Uroburos taufte Betrieb Buckshot Yankee, und es führte zu der Gründung der US Cyber Command.

Es begann alles, wenn eine infizierte USB-Stick wurde auf dem Parkplatz des Department of Defense die Anlage bei einer Mittleren Osten Basis links. Der USB bösartigen Code enthalten. Es wurde in den USB-Anschluss eines Laptops an die US Central Command befestigt setzen.

Nach Angaben von Securelist zusammengestellt, Agent.btz erkannt wurde 13.832 mals 107 Ländern der Welt ... nur in 2013.

Es ist nur logisch, sich zu fragen ...

Wie kann ich bleiben geschützt gegen Trojaner-Angriffe? Sicherheitstipps

Hier sind einige Sicherheits pinpoints gegen Trojanische Pferde:

- Verwenden Sie einen zuverlässigen Anti-Malware-Programm.

- Verwenden Sie ein sicheres ISP (Internetanbieter).

- Aktivieren Sie die automatische Windows-Updates.

- Seien Sie clever mit E-Mail-Anhänge.

- Seien Sie wachsam mit P2P-Filesharing.

- Häufig Ihrem Browser aktualisieren, um Zero-Day-Exploits zu vermeiden.

- Vermeiden Sie unsichere Browsing.

- Sichern Sie Ihre Dateien regelmäßig.

- Aktivieren Sie die Windows-Firewall.

Jetzt, um sicherzustellen, dass Ihr System einwandfrei läuft, Sie können es über Antivirensoftware Sie vertrauen scannen. Und denken Sie daran - Cyber-Kriminelle zielen oft Menschen. Selbst die anspruchsvollsten Hack-Angriffe beginnen mit einem einfachen Phishing-Betrug.