Cet article vous aidera à comprendre qui sont les plus utilisés fichiers malveillants pour infecter les ordinateurs Windows à ce jour et vous donnera des conseils pour augmenter votre protection contre les logiciels malveillants.

instituts antivirus, comme D'ESSAI enregistrer environ 400 000 de nouveaux logiciels malveillants par jour. Et ce sont de nouveaux échantillons, mais si nous combinons les données du malware déjà découvert, la situation devient tout à fait massive et fait pour un paysage extrêmement dangereux. Ce est pourquoi, les utilisateurs doivent être au courant des méthodes utilisées pour infecter leurs ordinateurs, sans les remarquer et comment se protéger contre ces pratiques malveillantes.

Ces méthodes varient, mais il y a un goulet d'étranglement qui est leur faiblesse - ils utilisent tous les mêmes types de fichiers sous Windows pour leur infection pour réussir. Dans cet article,, nous vous montrerons les types de fichiers les plus utilisés pour infecter les ordinateurs avec des logiciels malveillants tout en restant non détectés.

Quelles sont les extensions de fichiers les plus populaires utilisés Infecter?

Ou quels types de fichiers sont vulnérables aux virus informatiques? Il existe de nombreux types de fichiers exécutables, scripts, fichiers de programme pouvant être manipulés, et même des raccourcis malveillants. Les plus choisis par les cyber-criminels sont cependant ceux qui sont particulièrement faciles à obscurcir des programmes antivirus et la charge de la charge utile de leurs programmes malveillants tout en restant non détecté.

.EXE fichiers exécutables

Les fichiers EXE sont-ils dangereux? Étant les fichiers les plus souvent associés à des logiciels malveillants, les fichiers exécutables sont connus pour être répartis en pièces jointes de courrier électronique malveillants. Cependant, car cette méthode est devenue de plus en plus obsolète car la plupart des fournisseurs de messagerie bloquent ces pièces jointes, les fichiers exécutables sont souvent répartis comme des configurations de faux, mises à jour, ou d'autres types de programmes apparemment légitimes avec le code malveillant intégré. Ils sont également archivés pour éviter d'autres détection antivirus. Cependant, les fichiers exécutables sont cruciales en ce qui concerne la configuration quelles activités le logiciel malveillant fera. En effet, ils ont de nombreuses fonctions qui exécutent les activités malveillantes réelles après l'infection est terminée. C'est pourquoi ils sont associés à la charge utile principale de différents logiciels malveillants plus souvent qu'utilisés comme fichier d'infection réel. Mais néanmoins, ne comptez pas qu'un .exe ne peut pas être malveillant, à cause de cela.

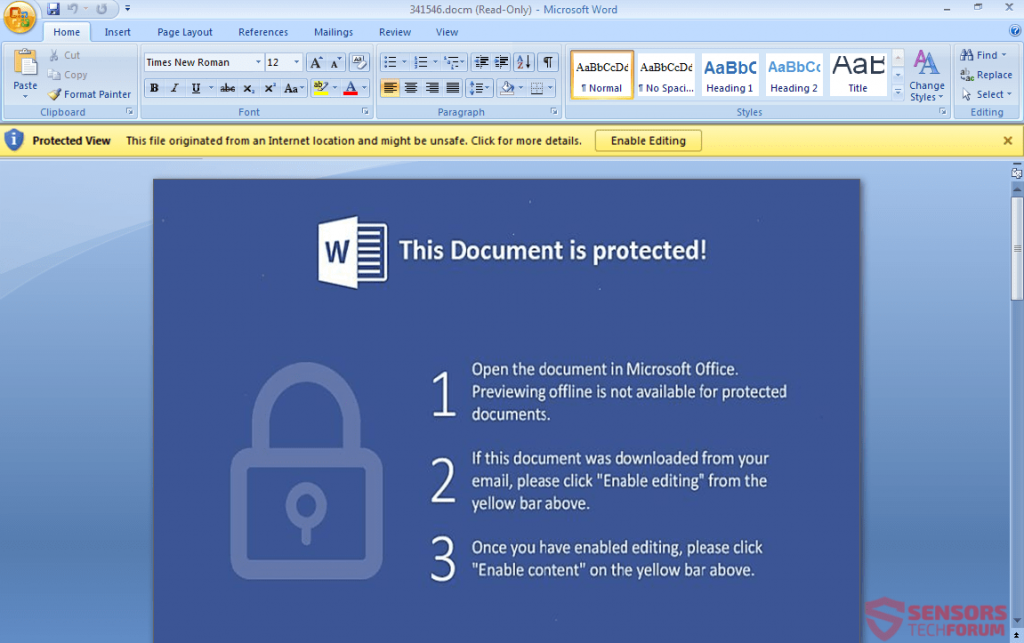

.DOC, .DOCX, .DOCM et autres fichiers Microsoft Office

Ce type de fichiers ont récemment devenu une méthode très efficace pour infecter les victimes. La principale raison est que l'utilisation des malveillants macros qui sont intégrés dans les documents eux-mêmes. Cela fait glisser passé un logiciel antivirus et un logiciel de protection de fixation courrier électronique comme une promenade dans le parc, si le bon code obscurcie est utilisé. Cependant, la partie la plus délicate d'infecter les victimes par ces méthodes est de les amener à cliquer sur le bouton « Activer le contenu » et les cybercriminels, comme ceux derrière la ZeuS Trojan, utiliser généralement des instructions dans le document, comme l'image ci-dessous:

.HTA, .HTML et HTM fichiers d'application

Ces types de fichiers sont récemment devenus tristement célèbre pour être associé à plusieurs variantes de ransomware. Le plus célèbre d'entre eux est appelé Cerber Ransomware et ce virus a été classé comme le malware le plus efficace contre la dernière version de Windows 10 OS, principalement en raison du kit exploitation associée à la méthode d'infection par ces fichiers. Les fichiers eux-mêmes sont des applications Web HTML qui conduisent généralement à un hôte étranger, à partir de laquelle la charge utile du logiciel malveillant est téléchargé sur l'ordinateur de la victime.

.JS et fichiers .jar

Ces types de fichiers malveillants sont connus pour contenir du code JavaScript malveillant qui provoque l'infection réelle. Habituellement, Les infections JavaScript peuvent également être causées par le téléchargement automatique de ces fichiers sans le savoir en raison d'un clic sur une URL malveillante.. Les fichiers .JS sont utilisés pour un certain temps maintenant, mais la popularité acquise récemment est associée aux virus de ransomware, comme Locky Ransomware, qui jusqu'à présent reste le cryptovirus qui a infligé le plus de dégâts aux systèmes informatiques de tous les temps.

.VBS et .VB fichiers de script

Les fichiers de script Windows Visual Basic sont particulièrement dangereux parce qu'ils ont non seulement été associés à un ou deux virus, mais la plupart des grands noms de logiciels malveillants au cours des dernières années. En commençant par les deux Cerber et Locky ransomware utilisant des fichiers .vbs dans leur campagne de spam e-mail, les fichiers .vbs ont également vu une certaine action par rapport aux infections notoires de Troie. Le principal choix de ces fichiers particuliers à infecter est la vitesse d'infection et les compétences du pirate pour créer du code dans l'environnement Visual Basic. VBS est aussi un type de fichier qui peut être facilement et peut passer brouillées comme un message électronique légitime si elle est dans une archive.

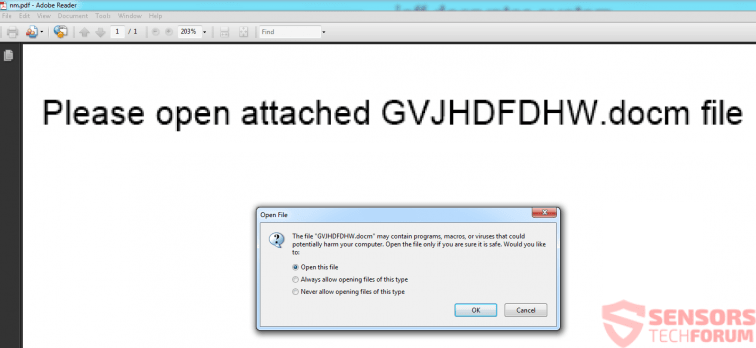

.PDF Adobe Reader Fichiers

Les cybercriminels ont tendance à éviter d'associer des fichiers .PDF à des scripts et des codes, principalement parce qu'ils écrasent très souvent. Cependant, comment il semble y avoir une méthode qui est devenue très notoire et répandue. Il comprend l'envoi de fichiers .PDF en tant que pièces jointes de messages de spam et ces fichiers .PDF cachent en eux les documents malveillants qui contiennent réellement des macros malveillantes. Cette stratégie « document de création » jusqu'à présent est resté efficace contre les victimes inexpérimentés et est le principal facteur responsable de la diffusion d'une menace, connu comme Jaff Ransomware.

Qu'est-ce qui se passe réellement est que la victime ouvre le fichier .PDF malveillant et il a le document Microsoft Word incorporé en son sein. Cependant, comme le montrent les images ci-dessus, les documents invitent la victime à extraire le .fichier DOCM, qui à son tour provoque l'infection. La tactique très sournoise, particulièrement dangereux pour les cliqueurs rapides.

.Archive SFX Files

Lorsque nous discutons de fichiers malveillants et les logiciels malveillants infection, il est important de mentionner le .SFX – les types d'archives auto-extractibles de fichiers qui ont également été utilisés par les principales familles de logiciels malveillants pour infecter les ordinateurs. La façon dont ils fonctionnent est très similaire à la configuration des programmes de Windows, principalement parce que ces types de fichiers dans l'archive particulière la charge utile malveillante du virus et quand ils sont exécutés, ils peuvent être manipulés pour extraire la charge utile automatiquement et silencieusement en arrière-plan. Les fichiers .sfx plus sophistiqués sont même programmés par leur code ou les fichiers de charge qu'ils ont extraites à supprimer l'auto-après l'opération est terminée.

.BAT fichiers batch

Même si ces fichiers contenant la commande ne sont pas remplies si souvent, ils sont l'un des plus répandus jamais ceux à utiliser, principalement à cause de l'invite de commande Windows et de son impact sur l'ordinateur. Si elle est correctement manipulée, les fichiers batch peuvent insérer des commandes administratives qui peuvent faire une variété d'activités malveillantes, variant de la suppression de fichiers sur votre ordinateur pour se connecter à des hôtes tiers et le téléchargement de logiciels malveillants directement sur votre ordinateur.

.les fichiers DLL

Les fichiers DLL sont essentiellement connus sous forme de fichiers Dynamic Link Library et ils sont souvent les fichiers système de Microsoft, mais les logiciels malveillants trouve des façons de Slither son propre, Version compromis avec des fonctions malveillantes dans le fichier DLL lui-même. Il en résulte en fin de compte le démarrage des logiciels malveillants pour effectuer différents types d'activités malveillantes, comme supprimer les fichiers Windows, exécuter des fichiers en tant qu'administrateur sur l'ordinateur compromis, et effectuez également différents types de modifications dans l'éditeur de registre Windows. Cela peut entraîner l'apparition de messages d'erreur DLL sur votre PC, mais la plupart des virus passent par de grandes étendues pour empêcher ces erreurs d'être vu par la victime.

.TMP fichiers temporaires

Les types de fichiers TMP sont des fichiers temporaires qui contiennent des données sur votre ordinateur pendant que vous utilisez un programme. Dans le monde des logiciels malveillants, les fichiers TMP sont essentiellement utilisés pour contenir des informations qui est complémentaire à l'infection elle-même. Ces informations sont liées aux activités que le logiciel malveillant effectuera et souvent utilisées dans le but principal de permettre au logiciel malveillant de collecter des informations qui sont ensuite transmises aux cybercriminels par le fichier lui-même copié et envoyé sans que vous ne vous en rendiez compte.. Retrait du fichier .TMP peut endommager l'activité des logiciels malveillants, mais les virus les plus compliqués ne donneraient pas à l'utilisateur la permission de le faire ou de créer une copie de sauvegarde qui est utilisée de manière parallèle.

.PY Python fichiers

Ces types de fichiers sont les plus couramment utilisés lorsque virus ransomware sont en jeu, ce qui signifie qu'ils sont écrits en Python et leur principal objectif est peut-être être des modules qui sont utilisés pour crypter les fichiers sur votre ordinateur(documents, vidéos, images) et les rendre incapables d'ouvrir à nouveau. Les fichiers cryptés de ce virus ransomware sont créés à l'aide de ces scripts python qui, à condition que le logiciel, peut les utiliser pour le cryptage des fichiers. De plus, certains logiciels malveillants détectés pour être codés entièrement en langage Python, ce qui signifie que le virus l'utilise pour tous les aspects de son activité.

Types de fichiers personnalisés

Ces types de fichiers peuvent être créés exclusivement pour le virus en question et sont utilisés à des fins différentes, mais leur objectif principal est d'aider divers virus de programme qui infectent des fichiers avec une extension par exemple pour effectuer différents types d'activités sur l'ordinateur de la victime.. Les fichiers peuvent comporter des extensions personnalisées qui peuvent être absolument rien par exemple .virus .fun, etc.

D'autres exemples frappants d'extensions de virus sont toutes les extensions utilisées par le ransomware Data Locker. Le ransomware le plus populaire du moment doublé Arrêt DJVU Ransomware publier de nouvelles extensions de fichiers de ce type presque chaque semaine. Voici une liste d'extensions de ransomware liées à la méchante infection:

.ombre, .djvu, .djvur, .djvuu, .udjvu, .uudjvu, .djvuq, .DjVu, .djvur, .djvut, .MFDP, .penser, .tfude, .tfudet, .tfudeq, .rumba, .adobe, .adobee, .ventilateur, .promos, .promotion, .promorad, .promock, .promok, .promorad2, .kroput, .kroput1, .pulsar1, .kropun1, .charck, .cognement, .kropun, .charcl, .doples, .lumières, .luceq, .Chech, .soulage, .manière, .Tronas, .frais, .bosquet, .à intégrer, .roland, .refols, .raldug, .Etol, .guvara, .browec, .norvas, .moresa, .vorasto, .hrosas, .kiratos, .Todrius, .hofos, .roldat, .Dutan, .baiser, .fedasot, .berost, .forasom, .fordan, .CODN, .codnat1, .blagues, .dotmap, .Radman, .ferosas, .rectot, .skymap, .mogera, .rezuc, .pierre, .Redmat, .lancette, .Davda, .Poret, .pidom, .poignée, .heroset, .Boston, .muslat, .gerosan, .vesad, .Horon, .ne trouvez pas, .échange, .de, .lotep, .nusar, .confiance, .besub, .cezor, .lokas, .godes, .esclave, .Vusd, .Herad, .berosuce, .avait, .Gusau, .Madek, .darus, .tocue, .lapoi, .Todar, .dodoc, .bopador, .novasof, .ntuseg, .Nderod, .accès, .format, .nelasod, .mogranos, .cosakos, .nvetud, .Lotej, .kovasoh, .Prandel, .zatrov, .entrer, .brusaf, .londec, .krusop, .mtogas, .Soh, .Nacro, .pedro, .nuksus, .vesrato, .masodas, .cetori, .regard, .carottes, .plus, .Hese, .Seto, .carte, .payer, .KVAG, .karl, .nez, .noos, .kuub, .reco, .bora, .reig, .tirp, .taches, .Coût, .ygkz, .cadq, .ribd, .qlkm, .roucouler, .wbxd, .par

Autres types de fichiers utilisés par les virus

Sachez que les virus utilisent de nombreux types de fichiers différents, autrement considéré comme légitime pour que le logiciel malveillant fonctionne correctement. Certains de ces fichiers peuvent être légitimes au début, mais contiennent un composant malveillant qui est déclenché lors de l'exécution. Ces types de fichiers incluent les suivants:

- .INF, qui est un autre format pour les fichiers texte.

- .LNK ou Raccourcis pouvant conduire au virus.

- .Types de fichiers SCF, appartenant à l'explorateur Windows.

- .Fichiers MSI ou programmes d'installation MSI.

- .MSP qui sont des installateurs de correctifs.

- .Type de fichier GADGET ou gadgets de bureau Windows.

- .PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 également connu sous le nom de scripts Shell.

Quels autres fichiers malveillants que vous pouvez rencontrer

Malgré le fait que ces fichiers ne sont pas si souvent rencontrés, ils peuvent encore être manipulés infecter votre ordinateur et infectent encore les ordinateurs actuellement. Ce sont les autres objets potentiellement malveillants, vous devriez scanner avant d'ouvrir:

Programmes:

.fichiers MSI - types d'installation de fichiers qui sont utilisés pour situer les différents programmes sur l'ordinateur. Ils sont souvent utilisés comme différents programmes pour Setups, et peut également se glisser le logiciel malveillant également sous la forme d'une mise en place d'un programme que vous essayez d'installer.

.MSP Files - les fichiers qui sont aussi le type d'installation, cependant, ils sont plus orientés vers l'application de correctifs aux logiciels actuellement installés, ce qui signifie que le logiciel malveillant ici peut poser comme un patch en ligne de faux téléchargé.

.COMMENT fichiers - similaire aux fichiers .BAT, ces types de fichiers sont également utilisés pour insérer des commandes. Ils étaient très populaires en arrière lorsque les systèmes Windows XP et plus ont été largement utilisés pour se propager vers la vieille école, virus, et autres logiciels malveillants. Cependant, ils peuvent encore être utilisés à des fins malveillantes et de l'infection.

.GADGET fichiers - ces fichiers malveillants particuliers sont utilisés principalement avec le Windows Desktop Gadget. Donc, si vous utilisez une version de Windows qui a ces gadgets flottant sur votre bureau, vous devriez regarder dehors pour ces fichiers. Lorsque Windows Vista introduit tout d'abord les gadgets, de nombreux exploits ont conduit à l'infection de systèmes non corrigés par Les chevaux de Troie et d'autres virus.

fichiers Script:

.CMD fichiers - également un fichier invite de commande Windows qui peut insérer des commandes malveillantes sur votre ordinateur.

.VBE fichiers - Les fichiers cryptés VBS.

.JSE fichiers - les fichiers JavaScript Encrypted.

.PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 - Les fichiers script Windows PowerShell que lorsque programmé peut exécuter automatiquement des commandes PowerShell directement sur un système Windows, aussi longtemps qu'ils sont couru avec des privilèges administratifs. particulièrement dangereux.

Malicious fichiers de raccourcis:

.LNK Raccourcis - Un raccourci habituellement utilisé pour lier un programme contenu localement sur l'ordinateur. Cependant, avec le bon logiciel et les bonnes fonctions, il peut effectuer plusieurs activités malveillantes sur l'ordinateur infecté, comme supprimer des fichiers importants.

.INF Fichiers - Ces fichiers texte ne sont généralement pas un caractère dangereux, mais ils peuvent également être utilisés pour lancer une application. Et si cette application est malveillant, ce qui les rend aussi dangereux.

.SCF Fichiers - Ces types de fichiers sont utilisés pour interférer avec l'Explorateur Windows et peuvent être modifiés pour effectuer des actions sur l'Explorateur qui peuvent finalement conduire à une infection. Mais les actions peuvent aussi être post-infection et.

Conclusion, Prévention et protection

Il est une chose de savoir quels types de fichiers pourrait finalement conduire à l'infection de votre ordinateur, mais il est un autre jeu de balle pour apprendre à vous protéger. Depuis la scène des logiciels malveillants est très dynamique et les changements sur une base quotidienne, il peut y avoir des infections pour lesquelles vous pouvez toujours être pris au dépourvu. Voilà pourquoi nous avons décidé de créer ces conseils généraux pour aider à augmenter votre sensibilisation à la protection et les logiciels malveillants de manière significative:

Pointe 1: Assurez-vous d'installer le approprié un logiciel de protection.

Pointe 2: Apprendre à stocker en toute sécurité vos fichiers importants et par conséquent les protéger de chiffreurs de fichiers ou d'autres logiciels malveillants.

Pointe 3: Apprenez à protéger votre ordinateur contre e-mails malveillants.

Pointe 4: Assurez-vous toujours numériser un fichier téléchargé. pour les archives, vous pouvez utiliser le service Zip-e-Zip et pour différents types de fichiers et des liens Web que vous jugez malveillants, vous pouvez utiliser VirusTotal scanner en ligne. Les deux services sont entièrement gratuits.

Pointe 5: Si vous êtes ok avec elle, utilisation sandboxing, il est une méthode très efficace pour isoler les logiciels malveillants du code de bac à sable crypté, même si vous ne disposez pas de la bonne protection. Un bon programme pour commencer est Sandboxie.

Préparation avant d'enlever fichier.

Avant de commencer le processus de suppression réelle, nous vous recommandons d'effectuer les étapes de préparation suivantes.

- Assurez-vous que vous avez ces instructions toujours ouvert et devant vos yeux.

- Faites une sauvegarde de tous vos fichiers, même si elles pourraient être endommagées. Vous devez sauvegarder vos données avec une solution de sauvegarde en nuage et assurer vos fichiers contre tout type de perte, même des menaces les plus graves.

- Soyez patient car cela pourrait prendre un certain temps.

- Rechercher les logiciels malveillants

- Réparer les registres

- Supprimer les fichiers de virus

Étape 1: Rechercher les fichiers avec SpyHunter Anti-Malware outil

Étape 2: Nettoyer les registres, créé par fichier sur votre ordinateur.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par fichier il. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.Étape 3: Find virus files created by File on your PC.

1.Pour Windows 8, 8.1 et 10.

Pour les plus récents systèmes d'exploitation Windows

1: Sur votre clavier, pressez la + R et écrire explorer.exe dans le Courir zone de texte et puis cliquez sur le D'accord bouton.

2: Cliquer sur votre PC dans la barre d'accès rapide. Cela est généralement une icône avec un moniteur et son nom est soit "Mon ordinateur", "Mon PC" ou "Ce PC" ou ce que vous avez nommé il.

3: Accédez au champ de recherche en haut à droite de l'écran de votre PC et tapez "extension de fichier:" et après quoi tapez l'extension de fichier. Si vous êtes à la recherche pour les exécutables malveillants, Un exemple peut être "extension de fichier:exe". Après avoir fait cela, laisser un espace et tapez le nom de fichier que vous croyez que le malware a créé. Voici comment cela peut apparaître si votre fichier a été trouvé:

N.B. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Pour Windows XP, Vue, et 7.

Pour plus anciens systèmes d'exploitation Windows

Dans les anciens systèmes d'exploitation Windows, l'approche conventionnelle devrait être la plus efficace:

1: Cliquez sur le Le menu Démarrer icône (habituellement sur votre inférieur gauche) puis choisissez le Recherche préférence.

2: Après la fenêtre de recherche apparaît, choisir Options avancées de la boîte assistant de recherche. Une autre façon est en cliquant sur Tous les fichiers et dossiers.

3: Après ce type le nom du fichier que vous recherchez et cliquez sur le bouton Rechercher. Cela peut prendre un certain temps, après quoi les résultats apparaîtront. Si vous avez trouvé le fichier malveillant, vous pouvez copier ou ouvrir son emplacement par clic-droit dessus.

Maintenant, vous devriez être en mesure de découvrir tous les fichiers sur Windows aussi longtemps qu'il est sur votre disque dur et ne soit pas cachée par l'intermédiaire d'un logiciel spécial.

FAQ sur les fichiers

What Does File Trojan Do?

The File Troyen est un programme informatique malveillant conçu pour perturber, dommage, ou obtenir un accès non autorisé à un système informatique. Il peut être utilisé pour voler des données sensibles, prendre le contrôle d'un système, ou lancer d'autres activités malveillantes.

Les chevaux de Troie peuvent-ils voler des mots de passe?

Oui, Les chevaux de Troie, comme fichier, peut voler des mots de passe. Ces programmes malveillants are designed to gain access to a user's computer, espionner les victimes et voler des informations sensibles telles que des coordonnées bancaires et des mots de passe.

Can File Trojan Hide Itself?

Oui, ça peut. Un cheval de Troie peut utiliser diverses techniques pour se masquer, y compris les rootkits, chiffrement, et obfuscation, se cacher des scanners de sécurité et échapper à la détection.

Un cheval de Troie peut-il être supprimé par réinitialisation d'usine?

Oui, un cheval de Troie peut être supprimé en réinitialisant votre appareil aux paramètres d'usine. C'est parce qu'il restaurera l'appareil à son état d'origine, éliminant tout logiciel malveillant qui aurait pu être installé. Gardez à l’esprit qu’il existe des chevaux de Troie plus sophistiqués qui laissent des portes dérobées et réinfectent même après une réinitialisation d’usine.

Can File Trojan Infect WiFi?

Oui, il est possible qu'un cheval de Troie infecte les réseaux WiFi. Lorsqu'un utilisateur se connecte au réseau infecté, le cheval de Troie peut se propager à d'autres appareils connectés et accéder à des informations sensibles sur le réseau.

Les chevaux de Troie peuvent-ils être supprimés?

Oui, Les chevaux de Troie peuvent être supprimés. Cela se fait généralement en exécutant un puissant programme antivirus ou anti-malware conçu pour détecter et supprimer les fichiers malveillants.. Dans certains cas,, la suppression manuelle du cheval de Troie peut également être nécessaire.

Les chevaux de Troie peuvent-ils voler des fichiers?

Oui, Les chevaux de Troie peuvent voler des fichiers s'ils sont installés sur un ordinateur. Cela se fait en permettant au auteur de logiciels malveillants ou utilisateur pour accéder à l'ordinateur et ensuite voler les fichiers qui y sont stockés.

Quel anti-malware peut supprimer les chevaux de Troie?

Les programmes anti-malware tels que SpyHunter sont capables de rechercher et de supprimer les chevaux de Troie de votre ordinateur. Il est important de maintenir votre anti-malware à jour et d'analyser régulièrement votre système à la recherche de tout logiciel malveillant..

Les chevaux de Troie peuvent-ils infecter l'USB?

Oui, Les chevaux de Troie peuvent infecter USB dispositifs. Chevaux de Troie USB se propagent généralement par le biais de fichiers malveillants téléchargés sur Internet ou partagés par e-mail, allowing the hacker to gain access to a user's confidential data.

À propos de la recherche de dossier

Le contenu que nous publions sur SensorsTechForum.com, ce guide de suppression de fichiers est inclus, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à éliminer le problème spécifique du cheval de Troie.

Comment avons-nous mené la recherche sur File?

Veuillez noter que notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, grâce auquel nous recevons des mises à jour quotidiennes sur les dernières définitions de logiciels malveillants, y compris les différents types de chevaux de Troie (détourné, downloader, infostealer, rançon, etc)

En outre, the research behind the File threat is backed with VirusTotal.

Pour mieux comprendre la menace posée par les chevaux de Troie, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.