Cryptages et les infections Ransomware ont créé des ravages valeur d'environ 18 million USD. Ce type d'attaques proviennent de chevaux de Troie avec des scripts préprogrammés qui cryptent les fichiers de l'utilisateur dans principalement des algorithmes de chiffrement AES et RSA. Ransomware infections sont devenus un grave danger pour les utilisateurs inexpérimentés qui pièces jointes généralement ouverts sans réfléchir attentivement à leur légitimité. La menace elle-même peut être enlevé avec un programme anti-malware particulier, cependant, les fichiers cryptés restent. Ceci est un tutoriel pour aider les utilisateurs dans le décryptage RSA données cryptées. Les méthodes ci-dessous ont été recommandées par des experts et ont tenté à plusieurs reprises par les utilisateurs avec un bon résultat. Toutefois, ce ne garantit que cela fonctionnera pour vous.

Cryptages et les infections Ransomware ont créé des ravages valeur d'environ 18 million USD. Ce type d'attaques proviennent de chevaux de Troie avec des scripts préprogrammés qui cryptent les fichiers de l'utilisateur dans principalement des algorithmes de chiffrement AES et RSA. Ransomware infections sont devenus un grave danger pour les utilisateurs inexpérimentés qui pièces jointes généralement ouverts sans réfléchir attentivement à leur légitimité. La menace elle-même peut être enlevé avec un programme anti-malware particulier, cependant, les fichiers cryptés restent. Ceci est un tutoriel pour aider les utilisateurs dans le décryptage RSA données cryptées. Les méthodes ci-dessous ont été recommandées par des experts et ont tenté à plusieurs reprises par les utilisateurs avec un bon résultat. Toutefois, ce ne garantit que cela fonctionnera pour vous.

Qu'est-ce cryptage RSA Algorhytm?

RSA algorithme de chiffrement est un type de langue qui, dans ce cas, modifie le code normal du fichier avec une clé unique. Cette clé peut être déchiffré via un logiciel spécial, mais elle nécessite une machine puissante car elle est un processus coûteux en temps-. Algorithme RSA a été employé par les virus de ransomware les plus traditionnels qui ont causé des dévastations massives à l'échelle mondiale - Le CryptoWall Variantes(2.0, 3.0), BitCrypt et d'autres. Dans ce tutoriel,, nous vous montrer une méthode possible de décrypter vos fichiers et de les ramener à leur état de travail précédent au cas où vous avez pas de sauvegarde sur votre système d'exploitation (OS). Après le tutoriel, nous avons fourni des instructions sur la façon de permettre à l'histoire de fichiers Windows afin que vos fichiers peuvent être sauvegardés de sorte que vous pouvez vous protéger contre de futures attaques. Assurez-vous que vous prenez votre temps et faites tout, depuis les étapes ci-dessous et les choses devraient être bien pour vous.

Ransomware Manuel Removal

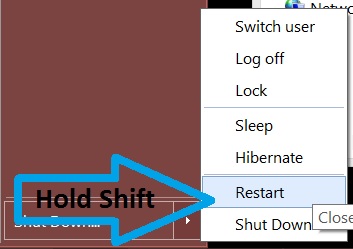

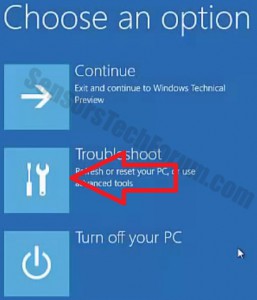

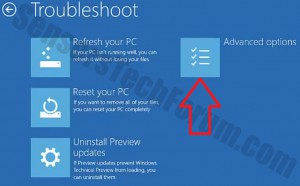

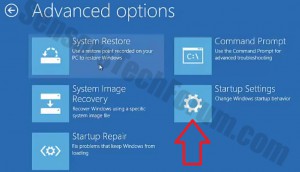

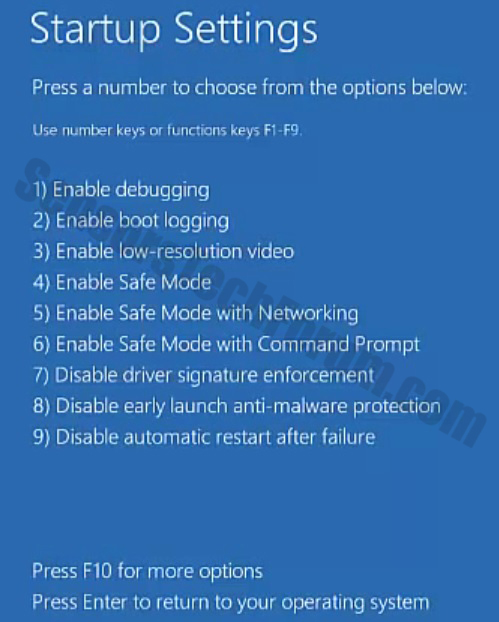

Avant de faire cela, assurez-vous de sauvegarder vos informations sur une clé USB ou quoi que ce soit de cette similitude. Après cela, assurez-vous de télécharger un logiciel anti-malware de bonne réputation qui permet de détecter tout ce qui sort de l'ordinaire et vous aider à l'élimination de la menace. Téléchargez-le à un PC à l'abri et le mettre sur le vôtre et démarrer votre ordinateur sous Windows en mode sans échec en ligne en utilisant le manuel suivant:

Restauration Fichiers Ransomware

Pour ce tutoriel notamment, nous avons utilisé les fichiers d'extension .bitcrypt, crypté par ransomware, appelé BitCrypt. Nous avons également utilisé la version Ubuntu 14.04 qui nous a aidés dans l'utilisation appropriée d'un logiciel spécial pour cette distribution. Vous pouvez l'obtenir à partir de la page de téléchargement de leur site Web et vous pouvez soit:

-Installez-le avec votre système d'exploitation en démarrant une clé USB en direct.

-Installez-le sur un lecteur virtuel (conseillé).

Ici, nous avons à la fois pour de brefs tutoriels:

Installation d'Ubuntu sur votre machine:

Étape 1: Obtenez une clé usb qui a au-dessus de 2 Go d'espace.

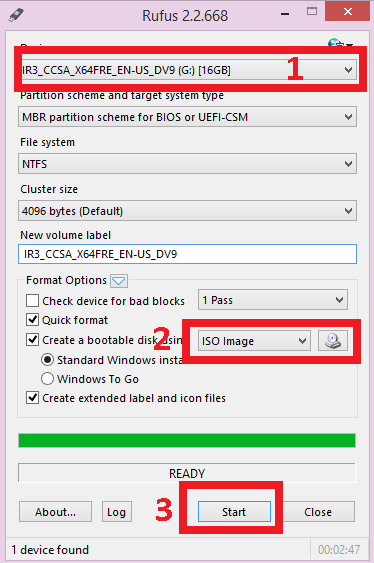

Étape 2: Téléchargez gratuitement le logiciel, appelé Rufus et l'installer sur vos fenêtres.

Etape 3: Configurez Rufus en choisissant NTFS comme un système et en sélectionnant le lecteur USB que celui qui doit être créé comme un USB bootable. Après que l'image boot Linux à partir du bouton ci-dessous:

Assurez-vous de le localiser et de le sélectionner à partir de là où vous l'avez téléchargé.

Étape 4: Après le lecteur flash est prêt, redémarrez votre ordinateur, et il doit exécuter l'installation Ubuntu. Dans le cas contraire, vous devez aller dans le menu du BIOS en appuyant sur la touche du BIOS au démarrage de votre PC (Habituellement, il est F1) et de là, sélectionnez la première option de démarrage pour être le disque de démarrage USB ou un CD / DVD dans le cas où vous avez brûlé Ubuntu sur telle.

Installation d'Ubuntu sur votre lecteur virtuel

Pour cette installation, vous devez télécharger VMware Workstation de leur page de téléchargement ou tout autre programme de gestion de Virtual Drive. Après avoir installé devrait:

Étape 1: Créer un nouveau lecteur virtuel.

Étape 2: Définissez la taille d'entraînement. Assurez-vous que vous avez un minimum de 20 gigaoctets d'espace libre BOF Ubuntu sur votre ordinateur. Également choisir "Exécuter comme un seul disque '.

Étape 3: Sélectionnez l'image ISO. Pour cette option, vous devez savoir où il est.

Étape 4: Après que jouer à la machine virtuelle et l'installer automatiquement.

Décryptage de fichier

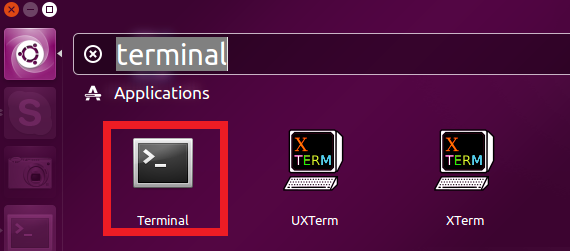

Une fois que vous avez Ubuntu ou toute autre distribution Linux sur votre ordinateur Ouvrez le terminal en procédant comme suit:

Puis mettre à jour votre Linux et installer la version plus grande de Python 3.2 en tapant la suivante dans le terminal:

→sudo apt-get update

sudo apt-get install python3.2

Aussi, si votre Linux n'a pas sqlite3 module, installer en tapant:

→sudo apt-get install sqlite3 libsqlite3-dev

sudo gem install sqlite3-ruby

Maintenant, après nous avons installé Python, nous avons besoin de télécharger un script créé par 2014 Airbus Defence and Space cybersécurité. Pour ce faire, cliquez sur ce lien. Téléchargez le fichier dans votre 'Home’ dossier après il vous invite où l'enregistrer. Gardez ce que decrypt.py au cas où il est pas enregistré dans ce format.

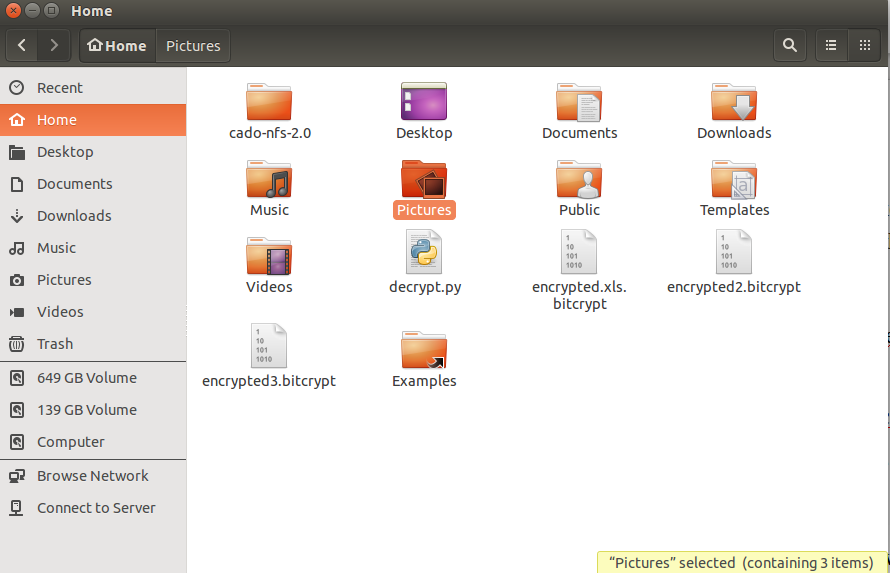

Maintenant que nous avons Python et le script, il est temps de trouver la clé du fichier crypté .bytrcypt. Pour ce faire, déplacer vos fichiers cryptés Ancien Testament, le dossier de la maison en utilisant le gestionnaire de fichiers:

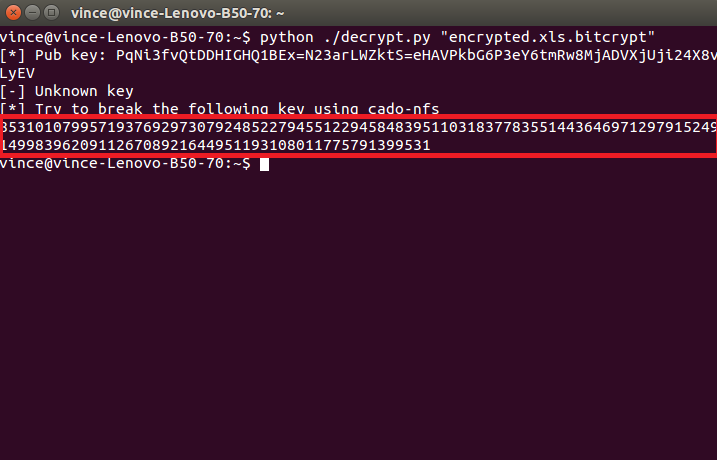

Une fois que vous trouvez tous les fichiers cryptés là avec le fichier "decrypt.py" tapez la commande suivante dans le terminal de lancer le script:

→«La Your_Encrypted_Document_Name_and_Format" python

Il montrera une erreur, et cela est tout à fait normal aussi longtemps que vous voyez ce code:

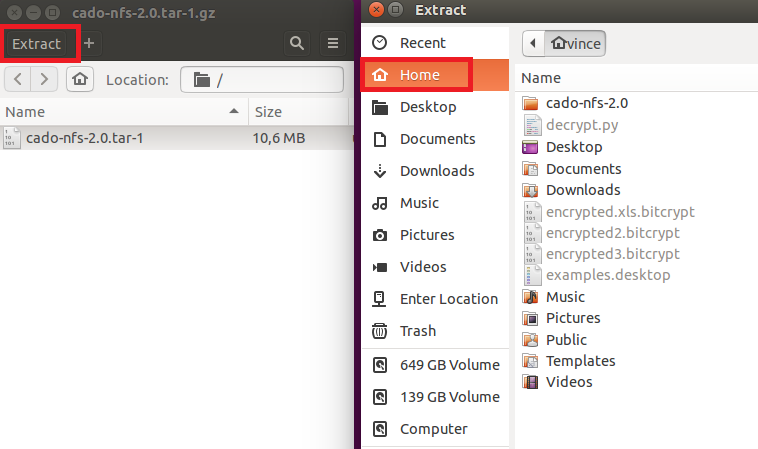

Ceci est le code RSA pour ce fichier. Maintenant, nous avons besoin de le décrypter, et nous sommes à mi-chemin. Pour ce faire, télécharger un programme appelé cado-nfs2.0.tar.gz de leur page de téléchargement ici. Nous recommandons la 2.0 version. Cependant, la nouvelle version est également à un bon niveau.

Il va télécharger un fichier d'archive .tar (.fichiers bitumineux sont très semblables à .rar ou .zip). Il suffit de l'ouvrir et cliquez sur le bouton Extraire sur le dessus et choisir le 'Home’ dossier. Il devrait ressembler à ceci:

Après la nous avons tous les fichiers extraits dans le 'Home’ dossier, nous avons besoin de compiler Cado-nfs. Faire ça, ouvrir un autre terminal et tapez:

→cd cado-nfs-2.0

faire

Après cela, est réglé, il est temps de lancer le cracker la clé. Important - Ce processus peut prendre de quelques heures à quelques jours d'être terminé. Pour commencer le type de processus dans votre terminal de cado-nfs cd:

→./factor.sh YOUR_UNIQUE_KEY_WHICH_IS_LETTERS_OR_NUMBERS_HERE -s 4 -t 6

Après la fin du processus, vous devriez voir ce qui suit:

→Info:Factorisation complète: Cpu total / temps réel pour tout: hhhh / dddd

LongNumber1 LongNumber2

Après nous avons la clé décrypté, nous avons besoin d'insérer dans le script "decrypt.py". Pour ce faire, en ouvrant decrypt.py dans un éditeur de texte et de trouver cette partie de celui-ci:

→known_keys = { de nombreux numéros longs }

Nous devons ajouter avant la deuxième tranche ("}") ces lignes:

La touche Précédent, une colonne, parenthèse ouverte, LongNumber1, Virgule, LongNumber2, parenthèse fermée. Il devrait ressembler à ceci:

→La touche Précédent:(LongNumber1, LongNumber2)

Soyez avisé que vous devriez le faire une seule fois. Après cela, il est temps pour décoder les fichiers. Pour faire ce type:

→python ./decrypt.py “Your_Encrypted_Document.docx.bitcrypt”

L'exécution de cette commande va créer un fichier qui est appelé “Your_Encrypted_Document.docx.bitcrypt.CLEAR”

Juste renommer le fichier en supprimant l'extension .clear et vous devriez être tous ensemble. Répétez le processus pour vos autres fichiers ainsi. Mais rappelez-vous que le premier, vous devriez trouver leurs clés initiales de les décrypter. Vous devriez être capable de les ouvrir maintenant. Nous espérons que ce qui fonctionne pour vous.

Conclusion

La meilleure défense contre les menaces Ransomware est toujours à l'utilisateur lui-même. Il est crucial de savoir quels fichiers vous ouvert et si oui ou non les emplacements de ces fichiers sont en sécurité ou non. Toutefois, si vous êtes dans une organisation ou dans un endroit où se trouve l'ordinateur dans un environnement public ou de travail, il ouvre toujours à une attaque directe qui est encore plus dangereux. Un véritable expert dira que le meilleur ordinateur est celui qui est éteint, parce qu'il peut avoir les meilleures défenses, mais celui qui fait les erreurs ne sont pas la machine, il est l'homme. Voilà pourquoi vous devez toujours garder suffisamment de connaissances et de construire PC utilisation comportement qui est orientée sécurité.

Spy Hunter scanner ne détecte que la menace. Si vous voulez que la menace d'être retiré automatiquement, vous devez acheter la version complète de l'outil anti-malware.En savoir plus sur l'outil SpyHunter Anti-Malware / Comment désinstaller SpyHunter

Salut,

J'ai le même problème. Mes fichiers sont aussi infectés par le CryptoWall 3.0. Et l'extension est ccc. Puis-je utiliser ce script python pour décrypter ? Y at-il d'autres solutions possibles ?

Merci beaucoup

Patrick