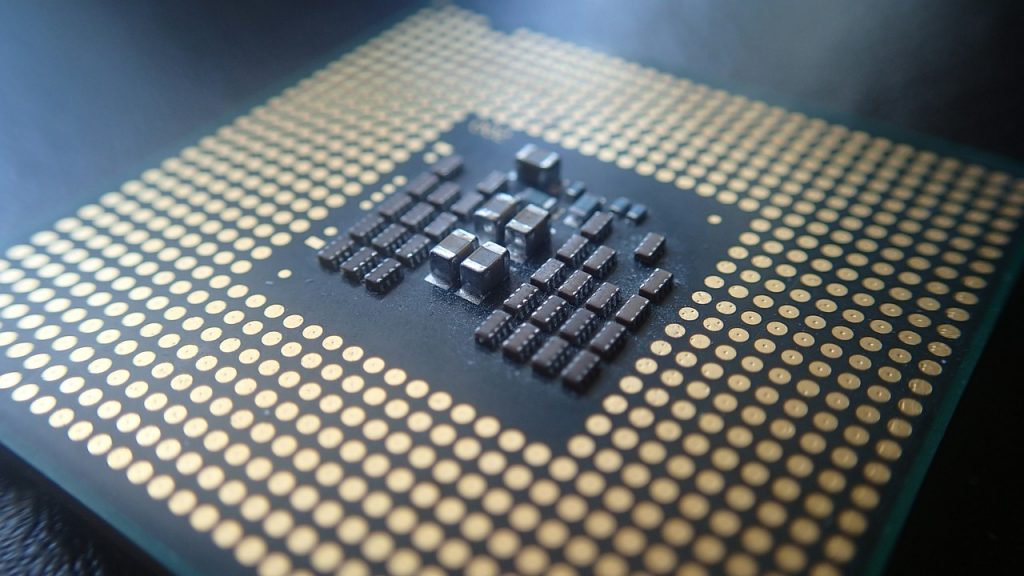

Un altro grave problema è stato trovato mira CPU moderna - la vulnerabilità Portsmash Side-channel che è simile ai casi precedenti, come Meltdown. Sfruttando questo insetto hacker possono dirottare le informazioni dai processi in esecuzione nello stesso nucleo.

CVE-2018-5407: Portsmash Vulnerabilità Side-channel è l'ultimo esempio di un bug della CPU

Un team di esperti di sicurezza ha scoperto e ha presentato un nuovo bug che si rivolge specificamente moderni processori Hyper-Threading. Questo è l'ultimo esempio di una vulnerabilità a canale laterale - un bug critico nelle informazioni modo in cui viene gestito dal processore. Questi tipi di attacchi visualizzare essenzialmente un difetto fondamentale nel modo in cui sono progettati i sistemi, un esempio recente è il [wplinkpreview url =”https://sensorstechforum.com/tlbleed-vulnerability-affects-intel-processors/”]TLBleed exploit. Come conseguenza di sfruttare operatori malintenzionati possono rubare informazioni dei processi in esecuzione nello stesso nucleo.

il dimostrato proof-of-concept code mostra come sia possibile rubare la chiave privata durante una sessione di OpenSSL. Il problema è anche rintracciato nel CVE-2018-5407 consultivo che fornisce ulteriori dettagli in merito al problema. I test vetrina che i modelli omologati sono Intel Skylake e Kaby Lago tuttavia ogni implementazione modello utilizzando questo approccio esecuzione è influenzata.

Una circostanza molto pericoloso è il fatto che tali vulnerabilità del canale laterale possono essere facilmente sfruttate tramite codice malevolo. L'unico requisito per accedere alle informazioni è di avere un processo in esecuzione sullo stesso nucleo. Ciò è estremamente semplice da fare come la maggior parte delle lingue moderne permettono alle applicazioni di girare su tutti i core per motivi di prestazioni. Ciò significa quindi che se non patched questo errore può essere usato per dirottare i dati, comprese le chiavi di crittografia suddetti.

Gli analisti della sicurezza anche notare che questo problema è legato alla un'altra vulnerabilità rintracciato nella CVE-2005-0109 che recita quanto segue:

Hyper-Threading, come usato in altri sistemi operativi FreeBSD e che vengono eseguiti su Intel Pentium e altri processori, consente agli utenti locali di utilizzare un filo dannoso per creare canali nascosti, controlla l'esecuzione degli altri thread, e ottenere informazioni sensibili come chiavi crittografiche, tramite un attacco di temporizzazione sulla memoria cache miss.

La timeline divulgazione di eventi relativi alla vulnerabilità Side-channel Portsmash è il seguente:

- 01 Ottobre 2018: Avviso di sicurezza Intel

- 26 Ottobre 2018: Notificato openssl-security

- 26 Ottobre 2018: Notificato CERT-FI

- 26 Ottobre 2018: Notificato lista distribuzioni oss-security

- 01 Novembre 2018: embargo scaduto

Una patch non è ancora stato rilasciato dai produttori. Ci aspettiamo di vederli rilasciato ai venditori schede madri da cui sugli utenti riceveranno le notifiche necessarie. Per maggiori informazioni leggere il l'annuncio di sicurezza.