Snake Ransomwareは、先週MalwareHunterTeamによって発見されました。このチームは、リバースエンジニアリングを行い、感染について詳しく知るために、VitaliKremezと共有しました。.

Snake Ransomwareは、先週MalwareHunterTeamによって発見されました。このチームは、リバースエンジニアリングを行い、感染について詳しく知るために、VitaliKremezと共有しました。.

最近、新しいランサムウェアが発見されました MalwareHunterTeamの研究者. 吹き替えスネークランサムウェア, 脅威はVitaliKremezによってリバースエンジニアリングされました. 彼に感謝します, ヘビについての詳細が利用可能になりました, これは、標的型のランサムウェアと見なされます 組織や企業に対して展開.

脅威の概要

| 名前 | ヘビのランサムウェア |

| ファイル拡張子 | 各ファイルの拡張子への5文字の文字列. |

| タイプ | ランサムウェア, クリプトウイルス |

| それは何ですか | 組織のネットワークを特に対象とするランサムウェア. |

| 症状 | 特定のファイルは暗号化されます. 暗号化された各ファイル, EKANSファイルマーカーが追加されます. |

| 身代金メモ | Fix-Your-Files.txt |

| 配布方法 | 現在不明 |

| 除去 | アクティブを効果的に削除するには ヘビのランサムウェア ウイルス感染, 高度なマルウェア対策ツールを使用することをお勧めします. ダウンロード

マルウェア除去ツール

|

ユーザー体験 | フォーラムに参加する ヘビのランサムウェアについて話し合う. |

| データ回復ツール | ステラフェニックスによるWindowsデータの回復 知らせ! この製品は、失われたファイルを回復するためにドライブセクターをスキャンしますが、回復しない場合があります 100% 暗号化されたファイルの, しかし、それらのほんのわずかです, 状況やドライブを再フォーマットしたかどうかによって異なります. |

今月、Snakeランサムウェアに関する新しい情報が利用可能になりました. 今月投稿された新しいサンプル分析によると (1月 2020) ターゲットとエンジンによって示される動作に関するより詳細な情報. ランサムウェアの最新バージョンは非常に難読化されており、個々のコンピューターではなくネットワーク全体を停止するように特別に設計されているようです。. Snakeランサムウェアサンプルとして検出されたファイルは、 産業システム.

スネークウイルスには、ホストが感染するとトリガーされるいくつかの高度な機能が含まれるようになりました. その中には、次の機能があります:

- データの削除 — Snakeランサムウェアは、汚染されたコンピューターで見つかったファイルのシャドウボリュームコピーを削除することが判明しました. これにより、データの回復がはるかに困難になり、一部の復元操作が妨げられる可能性があります.

- プロセス制御 — Snakeウイルスエンジンは、ランサムウェアをブロックする可能性のあるソフトウェアの実行中のプロセスをスキャンできるようになります—仮想マシン, アクセスシステム, リモートコントロールツール, ネットワーク管理, ウイルス対策ソフトウェアなど.

- サボタージュ —重要なSCADAシステムおよびその他の産業用制御ソフトウェアの実行が停止されます. このステップが実稼働環境で実行された場合、これは工場で大きな全体的な問題を引き起こす可能性があり、産業妨害としてラベル付けされる可能性があります.

- 暗号化制御 —ランサムウェアの暗号化プロセス中に、アナリストは、エンジンがオペレーティングシステムに属するファイルをスキップすることを発見しました. これは、実行中のシステムを破損しないようにするための意図的なものです。. これにより、適切な損害が発生し、被害者のユーザーが投稿された身代金メッセージを確認できるようになります。.

Snakeランサムウェアの背後にあるハッキンググループをさらに調査すると、犯罪者が他の危険な攻撃の背後にいる可能性があることが明らかになりました. 特に注目すべきは、彼らがディスクワイパーと呼ばれる攻撃を開始した可能性です。 ZeroCleare 過去に. これは、中東地域の産業およびエネルギー組織に対する非常に洗練された壊滅的な計画された作戦でした。.

脅威に関する詳細情報は1月に利用可能になりました 13 Snakeランサムウェアに関する別の詳細なレポートが投稿されたとき. この特定の脅威に関する危険な側面は、被害者のファイルがランダムな入力暗号で暗号化されることです。これは、データが単一のアルゴリズムで処理されないことを意味します。. これが行われる方法は、メインエンジンがパラメータとして使用される元のファイル名とディレクトリを記録することです。. 特別な文字列も含まれています—公開鍵暗号化はSnakeランサムウェアによって使用されます.

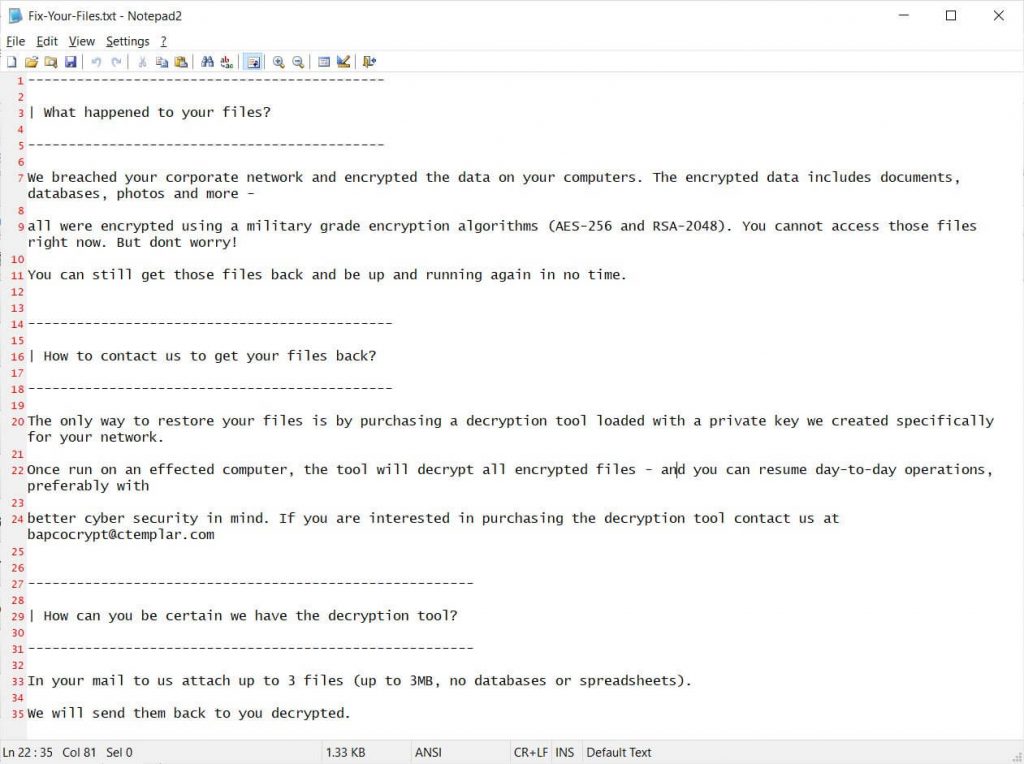

マーカーは拡張子としてファイルに追加されます—文字の組み合わせのランダムなセットがファイル拡張子として配置されます. ウイルスの現在のバージョンによって生成された身代金メモは、 *Fix-Your-Files.txt 行で始まります あなたのファイルに何が起こったのか?.

ヘビランサムウェア – テクニカル分析

Kremezの分析によると、ランサムウェアはGolang言語で記述されています, そしてそれは非常に難解です.

日常的な難読化のレベルは、標的型攻撃で展開されたランサムウェアで通常見られるレベルよりもはるかに高くなっています.

ヘビのランサムウェア感染が開始されたとき, シャドウボリュームコピーはシステムから削除されます.

それで, SCADAシステムに関連するさまざまなプロセス, 仮想マシン, 産業用制御システム, リモート管理ツールとネットワーク管理ツールが削除されます.

これらの2つの段階が完了した後, ランサムウェアはデータ暗号化を続行します, ただし、Windowsシステムフォルダにあるファイルと一部のシステムファイルはスキップされます, そのような:

ウィンディール

SystemDrive

:\$ごみ箱

:\プログラムデータ

:\ユーザーすべてのユーザー

:\プログラムファイル

:\ローカル設定

:\ブート

:\システムボリューム情報

:\回復

\アプリデータ

暗号化時, Snakeランサムウェアは、各ファイルの拡張子に5文字の文字列を追加します. 結果として, file.docという名前のファイルは、暗号化後は次のようになります– file.docknfgT (ランダムな例だと思う).

暗号化された各ファイル, EKANSファイルマーカーが追加されます. EKANSが逆に書かれたSNAKEであることに注意するのは不思議です.

研究者によると、ランサムウェアは対象データの暗号化に通常よりも時間がかかるとのことです. でも, これは、攻撃者が決定するたびに実行される標的型脅威であるためです。, 時間は確かにそれほど問題にはなりません.

暗号化プロセスが完了したら, ヘビはで身代金メモを作成します C:\Users Public Desktop, そしてそれは呼ばれます Fix-Your-Files.txt. 身代金メモには通常、支払い指示についてサイバー犯罪者に連絡するための指示が含まれています. 連絡用に提供された電子メールは bapcocrypt@ctemplar.com ただし、電子メールはランサムウェアの将来のリリースで変更される可能性があります.

これは身代金のメモがどのように見えるかです:

あなたのファイルに何が起こったのか?

私たちはあなたの企業ネットワークを侵害し、あなたのコンピュータ上のデータを暗号化しました. 暗号化されたデータにはドキュメントが含まれます, データベース, 写真など–

すべてが軍用グレードの暗号化アルゴリズムを使用して暗号化されました (AES-256およびRSA-2048). 現在、これらのファイルにアクセスすることはできません. しかし、心配しないでください!

これらのファイルを元に戻して、すぐに稼働状態に戻すことができます.

ファイルを取り戻すために私達に連絡する方法?

ファイルを復元する唯一の方法は、ネットワーク用に特別に作成した秘密鍵がロードされた復号化ツールを購入することです。.

スネークランサムウェアを削除する

の面では ファイルの復号化, 現在, Snakeランサムウェアによって暗号化されたファイルが攻撃者なしで復号化できるかどうかについての情報はありません’ 復号キー. それのルックスによって, ランサムウェアの暗号化は無敵です, けれど.

現在、Snakeランサムウェアは組織を標的にしていますが, 個人に対する大規模なキャンペーンも開始できます. ランサムウェア感染の症状がSnakeランサムウェアの動作に似ている場合, 以下の手順を使用して、ランサムウェアを削除してみてください.