Snake Ransomware werd ontdekt door MalwareHunterTeam vorige week die het gedeeld met Vitali Kremez te reverse engineeren en meer informatie over de infectie.

Snake Ransomware werd ontdekt door MalwareHunterTeam vorige week die het gedeeld met Vitali Kremez te reverse engineeren en meer informatie over de infectie.

Een nieuwe ransomware werd onlangs ontdekt door MalwareHunterTeam onderzoekers. Dubbed Snake ransomware, de dreiging werd reverse engineered door Vitali Kremez. Dankzij hem, nu meer details beschikbaar over de Snake, die als doelwit type ransomware ingezet tegen organisaties en ondernemingen.

bedreiging Samenvatting

| Naam | Snake ransomware |

| Bestandsextensie | Een 5-tekenreeks verlenging van elk bestand. |

| Type | Ransomware, Cryptovirus |

| Wat is het | Een ransomware die specifiek gericht is op netwerken van organisaties. |

| Symptomen | Specifieke bestanden worden versleuteld. In elk gecodeerd bestand, de Ekans file marker zal worden toegevoegd. |

| Ransom Note | Fix-Your-files.txt |

| Distributie Methode | Op dit moment niet bekend |

| Verwijdering | Om effectief te verwijderen actief Snake ransomware virusinfecties, raden wij u aan een geavanceerde anti-malware tool. Download

Malware Removal Tool

|

Gebruikerservaring | Word lid van onze Forum Snake ransomware Bespreek. |

| Data Recovery Tool | Windows Data Recovery door Stellar Phoenix kennisgeving! Dit product scant uw schijf sectoren om verloren bestanden te herstellen en het kan niet herstellen 100% van de gecodeerde bestanden, maar slechts weinigen van hen, afhankelijk van de situatie en of u uw schijf hebt geformatteerd. |

Nieuwe informatie over de Snake ransomware beschikbaar kwam deze maand. Volgens een nieuwe analyse van het monster dat werd gepost deze maand (Januari 2020) Meer gedetailleerde informatie over de doelstellingen en het gedrag vertoond door de motor. De nieuwste versies van de ransomware zijn zwaar versluierd en lijken speciaal worden ontworpen om neer te halen het hele netwerk in plaats van individuele computers. De bestanden die worden gedetecteerd als Snake ransomware monsters lijken te worden geconfigureerd tegen industriële systemen.

The Snake virus bevat nu een aantal geavanceerde functies die zal worden geactiveerd wanneer een gastheer is geïnfecteerd. Onder hen zijn de volgende mogelijkheden:

- gegevens Removal - The Snake ransomware is gevonden om verwijder alle gevonden Shadow Volume Kopieën van bestanden op de besmette computer. Dit zal data recovery veel moeilijker maken en kunnen hinderen sommige operaties te herstellen.

- Process control - De slang virusengine kunnen scannen op actieve processen van software die de ransomware kunnen blokkeren wordt - virtuele machines, toegangssystemen, afstandsbediening gereedschappen, netwerkbeheer, anti-virus software en etc.

- Sabotage - Belangrijke SCADA-systemen en andere industriële control software wordt gestopt van het lopen. Wanneer deze stap is uitgevoerd in een werkende productieomgeving kan dit een grote algemene kwestie in de fabriek, die als industriële sabotage kunnen worden gelabeld veroorzaken.

- Encryption Controle - Tijdens het ransomware encryptie proces de analisten hebben ontdekt dat de motor bestanden die deel uitmaken van het besturingssysteem zal overslaan. Dit is opzettelijk om niet te bederven het functioneren van de systemen. Dit zorgt ervoor dat de juiste schade is gedaan en dat het slachtoffer gebruikers aable de ter beschikking gestelde losgeld bericht te controleren zal zijn.

Nader onderzoek naar het hacken groep achter de Snake ransomware blijkt dat de criminelen kan worden achter andere gevaarlijke aanvallen ook. Van bijzonder belang is de mogelijkheid dat zij een aanslag met een schijf zijn begonnen met wisser genoemd ZeroCleare in het verleden. Dit was een zeer geavanceerde en verwoestende geplande operatie tegen industriële en energie-organisaties in de regio Midden-Oosten.

Verdere informatie over de dreiging beschikbaar kwam in januari 13 wanneer een ander gedetailleerd rapport over de Snake ransomware werd gepost. De gevaarlijke aspect over deze bijzondere dreiging is dat het slachtoffer bestanden worden versleuteld met een willekeurige ingang cipher - betekent dit dat de gegevens niet worden verwerkt met een enkele algoritme. De manier waarop dit gebeurt, is dat de belangrijkste motor van het oorspronkelijke bestandsnamen en directory's die worden gebruikt als parameters zal opnemen. Een speciale string is opgenomen als goed - public-key encryptie wordt gebruikt door de Snake ransomware.

Markers worden toegevoegd aan de bestanden als uitbreidingen - willekeurige sets van karakter combinaties zoals bestandsextensies worden geplaatst. Het losgeld nota die door de huidige versie van het virus wordt genoemd *Fix-Your-files.txt dat begint met de lijn Wat gebeurde er met uw bestanden?.

Snake Ransomware – Technische Analyse

Kremez de analyse blijkt dat de ransomware is geschreven in de Golang taal, en dat is het sterk versluierd.

Het niveau van de routine verduistering is veel hoger dan wat wordt meestal gezien in ransomware ingezet in gerichte aanvallen.

Wanneer de slang ransomware infectie geïnitieerd, Shadow Volume kopieën zullen worden verwijderd uit het systeem.

Dan, verschillende processen met betrekking tot SCADA-systemen, virtuele machines, industriële besturingssystemen, remote management tools en network management tools zal worden gedood.

Na deze twee stappen zijn voltooid, de ransomware zal doorgaan met data-encryptie, maar het zal bestanden in Windows systeemmappen en bepaalde systeembestanden overslaan, zoals:

windir

Systeemstation

:\$Prullenbak

:\ProgramData

:\Users All Users

:\Program Files

:\Lokale instellingen

:\Laars

:\System Volume Information

:\Herstel

\App data

Bij encryptie, de Snake ransomware zal een 5-tekenreeks verlenging van elk bestand toevoegen. Dientengevolge, een bestand met de naam BESTAND.doc zal er zo uitzien na encryptie - file.docknfgT (dat is een willekeurig voorbeeld).

In elk gecodeerd bestand, de Ekans file marker zal worden toegevoegd. Het is merkwaardig om op te merken dat Ekans wordt SNAKE geschreven in omgekeerde.

De onderzoekers zeggen dat de ransomware duurt langer dan normaal om doelgericht gegevens te versleutelen. Echter, aangezien dit een gerichte dreiging die wordt uitgevoerd wanneer de aanvaller beslist, de tijd zal zeker niet veel van een probleem.

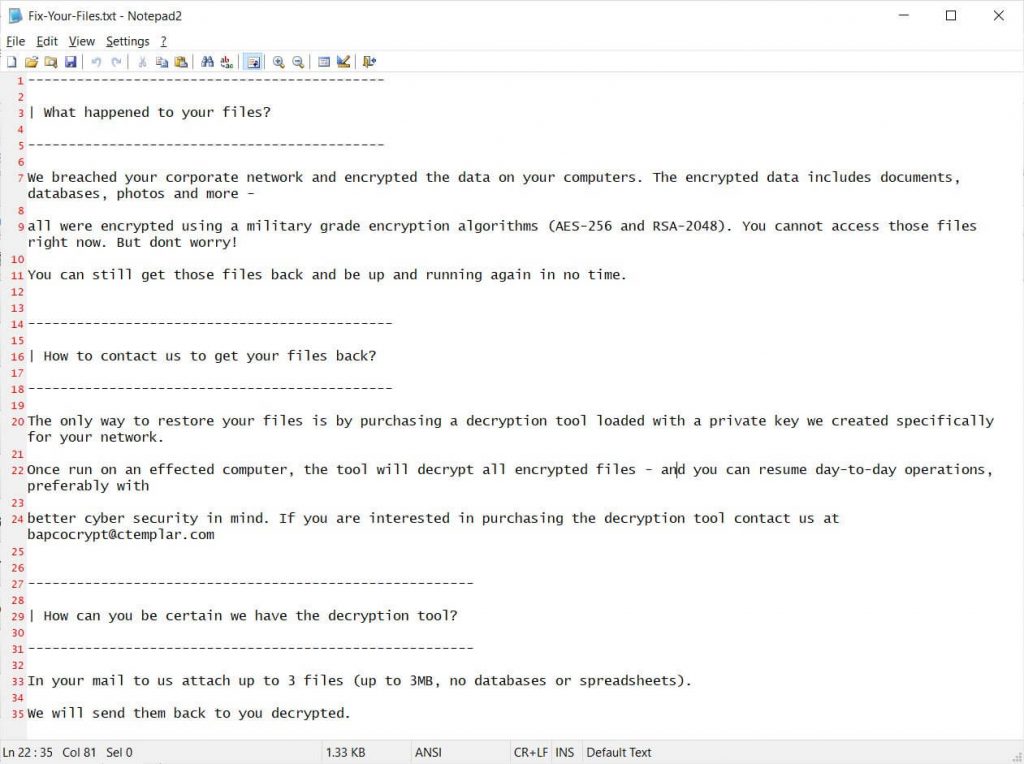

Zodra de encryptie proces is afgerond, Snake zal een losgeld notitie te maken in C:\Users Public Desktop, en het zal worden genoemd Fix-Your-files.txt. Het losgeld nota bevat meestal instructies om contact cybercriminelen voor de betaling instructies. De e-mail verstrekt voor contact is bapcocrypt@ctemplar.com maar de e-mail kan veranderen in toekomstige versies van de ransomware.

Dit is wat de losgeldbrief eruit ziet:

Hier is wat de notitie zegt (delen ervan):

Wat gebeurde er met uw bestanden?

We geschonden uw bedrijfsnetwerk en gecodeerd de gegevens op uw computers. De versleutelde data bevat documenten, databases, foto's en nog veel meer -

Allen waren versleuteld met behulp van een militaire rang encryptie-algoritmen (AES-256 en RSA-2048). U hebt geen toegang tot de bestanden op dit moment. Maar dont worry!

U kunt nog steeds deze bestanden terug te krijgen en zijn weer up and running in no time.

Hoe maak je contact met ons op om uw bestanden terug te krijgen?

De enige manier om uw bestanden te herstellen, is door de aankoop van een decryptiehulpmiddel geladen met een private key we speciaal gemaakt voor uw netwerk.

Verwijderen Snake Ransomware

Aangaande met bestand decryptie, momenteel, er is geen informatie of bestanden versleuteld door Snake ransomware kan worden gedecodeerd zonder de aanvallers’ decoderingssleutel. Door de blikken van het, encryptie van de ransomware is onverslaanbaar, hoewel.

Hoewel op het moment dat Snake ransomware is gericht op organisaties, grootschalige campagnes tegen personen kan ook worden gestart. Als de symptomen van uw ransomware infectie lijken op het gedrag van Snake ransomware's, kunt u proberen het verwijderen van de ransomware met behulp van de onderstaande instructies.